En NSX Manager, se crean automáticamente un conjunto de entidades lógicas.

Inicie sesión en

NSX Manager para consultar las entidades lógicas creadas automáticamente.

Importante: No elimine ninguna de estas entidades creadas automáticamente, excepto si va a anular la implementación de

PCG de forma manual. Consulte

Solucionar problemas relacionados con la anulación de la implementación de PCG para obtener información detallada.

Entidades del sistema

En la pestaña Sistema, están disponibles las siguientes entidades:

| Entidad lógica del sistema | ¿Cuántas se crean? | Nomenclatura | Ámbito |

|---|---|---|---|

| Zonas de transporte | Se crean dos zonas de transporte para cada VPC o VNet de tránsito |

|

Ámbito: global |

| Nodos de transporte de Edge | Se crea un nodo de transporte de Edge para cada PCG que se implementa, dos en el caso de que se haga en el modo de alta disponibilidad. |

|

Ámbito: global |

| Clúster de Edge | Se crea un clúster de Edge por cada PCG que se implementa, ya sea uno o en un par de alta disponibilidad. | PCG-cluster-<identificador_de_VPC/VNet> | Ámbito: global |

Entidades de inventario

En la pestaña Inventario, están disponibles las siguientes entidades:

| Grupos | Ámbito |

|---|---|

Dos grupos con los siguientes nombres:

|

Ámbito: se comparte entre todas las instancias de PCG |

| Se crea un grupo en la VPC o la VNet de tránsito como grupo principal para los segmentos individuales que se crean en la VPC o la VNet de equipo. cloud-<Transit VPC/VNet ID>-all-segments | Ámbito: compartido en todas las VPC o VNet de equipo |

Dos grupos para cada VPC o VNet de equipo:

|

Ámbito: compartido en todas las VPC o VNet de equipo |

Se crean los siguientes grupos para los servicios de nube pública compatibles actualmente:

|

Ámbito: se comparte entre todas las instancias de PCG |

Nota: En el caso de las

PCG implementadas o vinculadas en

Modo forzado de nube nativa, puede acceder a las máquinas virtuales de carga de trabajo de la VPC o la VNet en Máquinas virtuales en

NSX Manager.

Entidades de redes

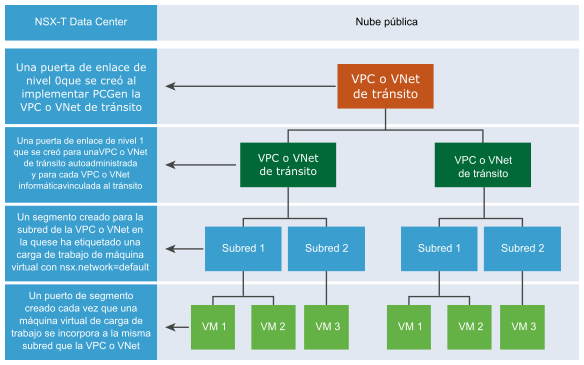

Las siguientes entidades se crean en diferentes etapas de la incorporación. Están disponibles en la pestaña Redes:

| Tarea de incorporación | Entidades lógicas creadas en NSX-T Data Center |

|---|---|

| PCG implementada en la VPC o la VNet de tránsito. |

|

| VPC o VNet de equipo vinculadas a la VPC o la VNet de tránsito. |

|

| Una máquina virtual de carga de trabajo en el que se instaló el agente NSX se etiqueta con el par clave:valor "nsx.network:default" en una subred de una VPC o una VNet autoadministradas o de equipo. |

|

| Se etiquetan más máquinas virtuales de carga de trabajo en la misma subred de la VPC o la VNet autoadministradas o de equipo. |

|

Directivas de reenvío

Se configuran las siguientes tres reglas de reenvío para una VPC o una VNet de equipo, incluidas la VPC o la VNet de tránsito autoadministradas:

- Acceder a cualquier CIDR de la misma VPC de equipo a través de la red de la nube pública (subordinación)

- Enrutar el tráfico perteneciente a los servicios de metadatos de la nube pública a través de la red de la nube pública (subordinación)

- Enrutar todo lo que no esté en el bloque CIDR de la VPC o la VNet de equipo, o un servicio conocido, a través de la red de NSX-T Data Center (superposición)

Entidades de seguridad

En la pestaña

Seguridad, están disponibles las siguientes entidades:

| Entidad lógica de seguridad | ¿Cuántas se crean? | Nomenclatura | Ámbito |

|---|---|---|---|

| Firewall distribuido (este-oeste) | Dos por VPC o VNet de tránsito:

|

|

|

| Firewall de puerta de enlace (norte-sur) | Uno por VPC o VNet de tránsito | cloud-<ID VPC/VNet tránsito> |