NSX Public Cloud Gateway (PCG) proporciona conectividad norte-sur entre la nube pública y los componentes de administración locales de NSX-T Data Center.

| Nube pública | Tipo de instancia PCG |

|---|---|

| AWS | c5.xlarge.

Es posible que algunas regiones no admitan este tipo de instancia. Para obtener información, consulte la documentación de AWS.

Nota: Si ve alertas de uso elevado de la CPU con este tipo de instancia, cambie el tamaño de las instancias de la PCG a c5.2xlarge.

Si tiene un par de instancias de PCG de alta disponibilidad, primero debe cambiar el tamaño de la PCG en espera; para ello, debe cambiar su tamaño y reiniciarla. A continuación, detenga la PCG activa y espere hasta que se active la PCG en espera. Cambie el tamaño y reinicie esta PCG, que pasar a ser la activa. Consulte la documentación de AWS para obtener más información sobre cómo cambiar el tamaño de los tipos de instancia. |

| Microsoft Azure | Standard DS3 v.2 |

Arquitectura

PCG puede ser un dispositivo de puerta de enlace independiente o uno compartido entre las VPC o las VNet de nube pública para lograr una topología de concentrador y radio.

Modos de implementación

VPC o VNet autoadministradas: cuando se implementa PCG en una VPC o una VNet, la VPC o la VNet se califican como autoadministradas, lo que quiere decir que puede poner las máquinas virtuales hospedadas en esta VPC o esta VNet bajo la administración de NSX.

VPC o VNet de tránsito: una VPC o VNet autoadministradas se convierten en una VPC o VNet de tránsito cuando les vincula unas VPC o VNet de equipo.

VPC o VNet de equipo: las VPC o las VNet en las que no se implementó PCG, pero que se vinculan a una VPC o una VNet de tránsito, se denominan VPC o VNet de equipo.

Puerta de enlace de tránsito de AWS con PCG: a partir de NSX-T Data Center 3.1.1, puede usar la puerta de enlace de tránsito de AWS para conectar una VPC de tránsito con varias VPC de equipo. Consulte Usar PCG con la puerta de enlace de tránsito de AWS para obtener información detallada.

Subredes requeridas en la VPC o VNet para implementar PCG

- Subred de administración: esta subred se utiliza para tráfico de administración entre la instancia de NSX-T Data Center local y PCG. Rango de ejemplo: /28.

- Subred de vínculo superior: esta subred se utiliza para tráfico de Internet de norte a sur. Rango de ejemplo: /24.

- Subred de vínculo inferior: esta subred abarca el rango de direcciones IP de la máquina virtual de carga de trabajo. Cambie el tamaño de esta subred teniendo en cuenta que es posible que necesite interfaces adicionales en las máquinas virtuales de carga de trabajo para la depuración.

La implementación de PCG se alinea con el plan de direcciones de red con nombres de dominio completos para los componentes de NSX-T Data Center y un servidor DNS que pueda resolver estos nombres de dominio completos.

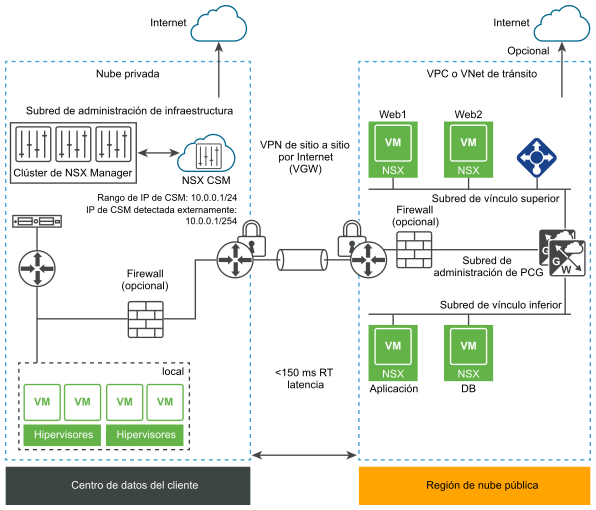

Impacto del modo de conectividad de nube pública y local en la detección de CSM de la PCG

- Para una PCG implementada en modo de IP privada (VGW): la PCG detecta CSM con la dirección IP de CSM real o con una de las direcciones IP del rango de subredes especificado.

Figura 1. Arquitectura NSX Public Cloud Gateway con conectividad de VGW

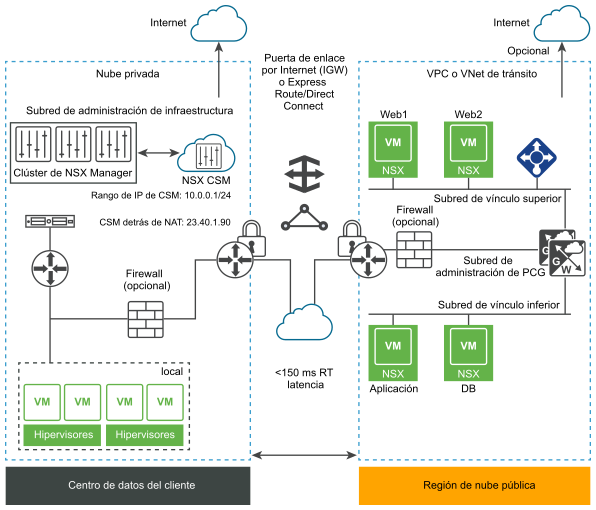

- Para una PCG implementada en modo de IP pública (IGW): la PCG puede detectar CSM mediante la dirección IP traducida de NAT de CSM, que permite el acceso a la dirección IP real o al rango de subredes para CSM.

Figura 2. Arquitectura Public Cloud Gateway con conectividad VGW

Modos de administración de máquinas virtuales

Modo forzado de NSX : en este modo, las máquinas virtuales de carga de trabajo se ponen bajo la administración de NSX mediante la instalación de NSX Tools en cada máquina virtual de carga de trabajo a la que se aplica la etiqueta nsx.network=default en la nube pública.

Modo forzado de nube nativa: en este modo, NSX puede administrar las máquinas virtuales de carga de trabajo sin utilizar NSX Tools.

Directiva de cuarentena

- En Modo forzado de NSX , puede habilitar o deshabilitar la directiva de cuarentena. Como práctica recomendada, deshabilite la directiva de cuarentena y agregue todas las máquinas virtuales a la lista Administrado por el usuario cuando incorpore máquinas virtuales de carga de trabajo.

- En Modo forzado de nube nativa, la directiva de cuarentena está siempre habilitada y no se puede deshabilitar.

Opciones de diseño

Independientemente del modo que use para implementar la PCG, puede vincular una VPC o VNet de equipo en cualquier modo.

| Modo de implementación de la PCG en una VPC o VNet de tránsito | Modos admitidos al vincular una VPC o VNet de recursos de equipo con esta VPC o VNet de tránsito |

|---|---|

| Modo forzado de NSX |

|

| Modo forzado de nube nativa |

|

Una vez que seleccione un modo para la VPC o VNet de tránsito o de equipo, no podrá cambiarlo. Si desea cambiar de modo, deberá anular la implementación de la PCG y volver a implementarla en el modo deseado.