Prevención de malware de NSX en un firewall distribuido utiliza el marco de NSX Guest Introspection (GI). Para detectar y evitar malware en endpoints invitados (máquinas virtuales), debe implementar el servicio NSX Distributed Malware Prevention en los clústeres de hosts de ESXi preparados para NSX.

- 4 vCPU

- 6 GB de RAM

- 80 GB de espacio de disco

En NSX 4.0, la detección y prevención de malware en el tráfico este-oeste distribuido solo se admite para archivos ejecutables portátiles (PE) Windows extraídos por la instancia de Thin Agent de GI en los endpoints invitados (VM) Windows. NSX Distributed Malware Prevention no admite otras categorías de archivos.

A partir de NSX 4.0.1.1, la detección y prevención de malware en el tráfico este-oeste distribuido es compatible con todas las categorías de archivos en endpoints invitados de Linux y Windows. Para ver la lista de categorías de archivos compatibles, consulte Categorías de archivos compatibles con Prevención de malware de NSX.

El límite de tamaño máximo de archivo admitido es 64 MB.

Antes de implementar el servicio NSX Distributed Malware Prevention en clústeres de hosts, debe completar los requisitos previos que se explican en las siguientes secciones. Si algunos requisitos previos ya se completaron, omita esos requisitos previos y continúe con los requisitos previos pendientes.

Agregar una licencia adecuada en NSX

Para usar la función de Prevención de malware de NSX, NSX debe utilizar una licencia adecuada. Para obtener información sobre las licencias que admite Prevención de malware de NSX, consulte Requisitos del sistema para NSX IDS/IPS y Prevención de malware de NSX.

- En NSX Manager, desplácese hasta .

- Introduzca la clave de licencia.

Comprobar que todos los hosts están administrados por VMware vCenter

La función Prevención de malware de NSX solo se admite en clústeres de hosts de vSphere administrados por una o varias instancias de vCenter Server.

- En NSX Manager, desplácese hasta .

- En el menú desplegable Administrado por, seleccione la instancia de VMware vCenter que administra los clústeres de hosts de vSphere en los que desea implementar la SVM de Prevención de malware de NSX.

Se mostrará la lista de clústeres de hosts de vSphere. Compruebe que esta lista incluya los clústeres de hosts que le interesen para habilitar la protección contra malware.

Configurar hosts como nodos de transporte

Aplique un perfil de nodo de transporte a los clústeres de hosts vSphere para configurar los hosts vSphere como nodos de transporte de host.

Generar par de claves pública-privada para el acceso SSH a SVM

Para descargar el archivo de registro de la SVM para solucionar problemas, se requiere acceso SSH de solo lectura a la SVM de Prevención de malware de NSX.

El acceso SSH al usuario admin de la SVM está basado en claves (par de claves pública-privada). Se necesita una clave pública cuando se implementa el servicio en un clúster de hosts ESXi, y se necesita una clave privada cuando se desea iniciar una sesión SSH en la SVM.

Puede generar el par de claves pública-privada mediante cualquier herramienta de generación de claves SSH. Sin embargo, la clave pública debe seguir un formato específico, como se describe en la siguiente subsección. Algunos ejemplos de herramientas de generación de claves SSH son: ssh-keygen, PuTTY Key Generator, etc. Los tamaños de clave admitidos son 1024 bits, 2048 bits y 4096 bits.

- Formato de clave pública

-

La clave pública debe tener el siguiente formato:

Ejemplo:

ssh-rsa A1b2C3d4E5+F6G7XxYyZzaB67896C4g5xY9+H65aBUyIZzMnJ7329y94t5c%6acD+oUT83iHTR870973TGReXpO67U= rsa-key-20121022

Si utiliza el generador de claves de PuTTY, asegúrese de que la clave pública se copie directamente desde la interfaz de usuario. Si el par de claves existe, cargue primero el archivo de clave privada en la interfaz de usuario del generador de claves de PuTTY y, a continuación, copie la clave pública que se muestra en el cuadro de texto Clave. Evite copiar el contenido de un archivo de clave pública. El contenido copiado puede tener un formato diferente y es posible que no funcione para la SVM.

Si va a generar el par de claves mediante la utilidad ssh-keygen en sistemas Linux, el formato de clave siempre incluye ssh-rsa en la clave pública. Por lo tanto, en sistemas Linux, puede copiar el contenido de un archivo de clave pública.

- Práctica recomendada

-

La implementación del servicio de NSX Distributed Malware Prevention se realiza en el nivel de un clúster de hosts. Por lo tanto, un par de claves está vinculado a un clúster de hosts. Puede crear un nuevo par de claves pública-privada para una implementación de servicio en cada clúster, o bien utilizar un solo par de claves para las implementaciones de servicio en todos los clústeres.

Si tiene pensado utilizar un par de claves pública-privada diferente para la implementación de servicios en cada clúster, asegúrese de que los pares de claves tengan un nombre que facilite su identificación.

Una práctica recomendada es identificar cada implementación de servicio con un "identificador de clúster de proceso" y especificar el identificador de clúster en el nombre del par de claves. Por ejemplo, supongamos que el identificador de clúster es "1234-abcd". Para este clúster, puede especificar un nombre para la implementación del servicio como "MPS-1234-abcd" y nombrar el par de claves para acceder a esta implementación de servicio como "id_rsa_1234_abcd.pem". Esta práctica facilita el mantenimiento y la asociación de claves para cada implementación de servicio.

Importante: Almacene la clave privada de forma segura. La pérdida de la clave privada puede provocar una pérdida de acceso con SSH a la SVM de Prevención de malware de NSX.

Implementar NSX Application Platform

NSX Application Platform es una plataforma de microservicios moderna que aloja varias funciones de NSX que recopilan, ingieren y correlacionan datos de tráfico de red.

Para obtener instrucciones detalladas sobre la implementación de la plataforma, consulte la publicación Implementar y administrar VMware NSX Application Platform en https://docs.vmware.com/es/VMware-NSX/index.html. En el panel de navegación izquierdo en este vínculo expanda la versión 4.0 o una posterior y haga clic en el nombre de la publicación.

Activar la función Prevención de malware de NSX

Para obtener instrucciones detalladas, consulte Activar Prevención de malware de NSX.

Cuando esta función está activada, los microservicios necesarios para Prevención de malware de NSX comienzan a ejecutarse en NSX Application Platform.

- En NSX Manager, desplácese hasta .

- Desplácese hacia abajo por la página hasta la sección Funciones.

- Compruebe que la tarjeta de la función Prevención de malware de NSX muestre Estado como Activo.

Si el estado es Inactivo, espere hasta que el estado cambie a Activo y, a continuación, continúe con el siguiente paso.

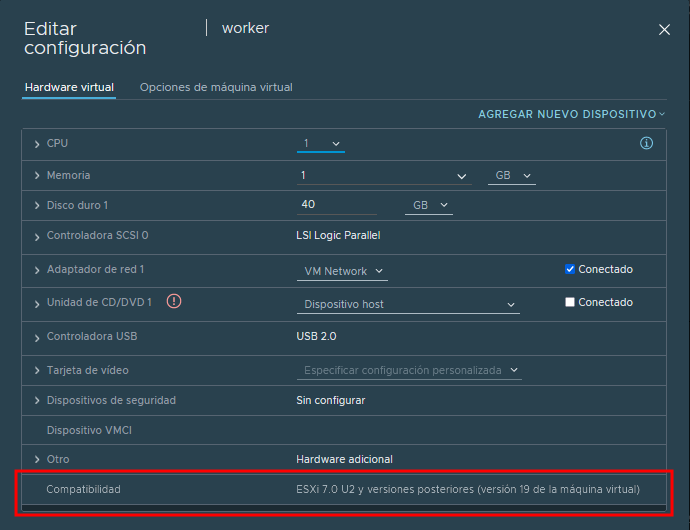

Comprobar la configuración de hardware de máquina virtual en las máquinas virtuales invitadas

- Inicie sesión en vSphere Client.

- Vaya a Hosts y clústeres y desplácese hasta el clúster.

- Haga clic en las máquinas virtuales del clúster una a una.

- En la página Resumen, expanda el panel Hardware de máquina virtual y observe la información de compatibilidad de la máquina virtual. El número de la versión de la máquina virtual debe ser 9 o posterior.

Instalar controlador de introspección de archivos de NSX

El controlador de introspección de archivos de NSX se incluye con VMware Tools para Windows. Sin embargo, este controlador no forma parte de la instalación predeterminada de VMware Tools. Para instalar este controlador, debe realizar una instalación personalizada o completa y seleccionar el controlador de introspección de archivos de NSX.

El controlador de File Introspection para Linux está disponible como parte de los paquetes específicos del sistema operativo (OSP). Los paquetes se alojan en el portal de paquetes de VMware. El Administrador de Enterprise o Seguridad (Administrador no de NSX) puede instalar el Thin Agent de Guest Introspection en las máquinas virtuales invitadas Linux fuera de NSX. No es necesario instalar open-vm-tools o VM Tools para Linux.

Descargar el archivo OVA de la máquina virtual de servicio de Prevención de malware de NSX

- En un navegador web, abra la página Todas las descargas en el portal de VMware Customer Connect e inicie sesión con su identificador de VMware.

- En el menú desplegable Todos los productos, seleccione Redes y seguridad.

- Junto a VMware NSX®, haga clic en Descargar producto. Se abrirá la página Descargar VMware NSX.

- Busque la licencia de NSX que está utilizando y haga clic en Ir a descargas.

- Descargue el archivo OVA de NSX SVM Appliance (VMware-NSX-Malware-Prevention-appliance-número_de_versión.número_de_compilación.ova).

- Extraiga el archivo OVA con el siguiente comando:

tar -xvf filename.ova

Reemplace filename por el nombre exacto del archivo OVA que descargó en el paso anterior.

Tenga en cuenta que los cuatro archivos siguientes están disponibles en el directorio raíz donde extrajo el archivo OVA.

- Archivo OVF (.ovf)

- Archivo de manifiesto (.mf)

- Archivo de certificado (.cert)

- Archivo de disco de máquina virtual (.vmdk)

- Copie todos los archivos extraídos en un servidor web que cumpla con los siguientes requisitos previos:

- El servidor web debe tener acceso sin autenticar a través de HTTP.

- El servidor web debe estar accesible para NSX Manager, todos los hosts ESXi en los que tiene pensado implementar la SVM de Prevención de malware de NSX, y el VMware vCenter registrado en NSX.

- Los tipos MIME de los archivos extraídos deben agregarse al servidor web. Para obtener información sobre cómo agregar tipos MIME al servidor web, consulte la documentación del servidor web.

Extensión de archivo Tipo MIME .ovf

application/vmware

.vmdk

application/octet-stream

.mf

text/cache-manifest

.cert

application/x-x509-user-cert

Registrar el servicio de NSX Distributed Malware Prevention

POST https://{nsx-manager-ip}/napp/api/v1/malware-prevention/svm-spec

- Complete la ruta al archivo OVF en el servidor web

- Nombre de la especificación de implementación (la SVM se identifica con este nombre en VMware vCenter)

- Número de versión de SVM

{

"ovf_url" : "http://{webserver-ip}/{path-to-ovf-file}/{filename}.ovf",

"deployment_spec_name" : "NSX_Distributed_MPS",

"svm_version" : "3.2"

}

El parámetro svm_version de esta API POST muestra un valor de ejemplo. Puede especificar el valor de la versión del dispositivo de SVM que descargó.

Para obtener más información sobre esta API, incluida una respuesta de ejemplo, consulte la documentación de la API de Prevención de malware en el portal de Documentación para desarrolladores de VMware.

- En NSX Manager, desplácese hasta .

- Compruebe que el servicio VMware NSX Distributed Malware Prevention aparezca en la página.