Configure las directivas de firewall de Este a Oeste y de Norte a Sur en categorías predefinidas para su entorno.

El firewall distribuido (de este a oeste) y el firewall de puerta de enlace (de norte a sur) ofrecen varios conjuntos de reglas configurables que se dividen en categorías. Puede configurar una lista de exclusión que contenga los conmutadores lógicos, los puertos lógicos o los grupos que se excluirán de la aplicación del firewall.

NSX Firewall simplifica la definición de directivas al tener categorías predefinidas, lo que ayuda a organizar las reglas.

- Categorías de directivas de firewall de puerta de enlace: emergencia, sistema, reglas previas, puerta de enlace local, servicio automático y predeterminado. Para obtener más información, consulte Firewall de puerta de enlace.

- Categorías de directivas de firewall distribuido: ethernet, emergencia, infraestructura, entorno, aplicación, valor predeterminado. Para obtener más información, consulte Firewall distribuido.

Las categorías se ordenan de izquierda a derecha y las reglas se ordenan de arriba abajo. Los paquetes se comparan con las reglas con un orden de arriba a abajo dentro de cada categoría. Cada paquete se compara con la regla principal, empezando por la tabla de reglas de la categoría más a la izquierda, antes de bajar a las siguientes reglas de esa tabla. Si no se encuentra ninguna coincidencia, se realiza la misma comprobación con las reglas de la siguiente categoría. Se aplica la primera regla que coincide con los parámetros de tráfico. Si la acción de la regla es Permitir, Descartar o Rechazar, no se podrán aplicar reglas posteriores, ya que se finalizará la búsqueda de ese paquete. Las reglas de la categoría Entorno tienen una acción adicional de "Ir a la aplicación"; cualquier paquete que coincida con una regla de este tipo también coincidirá con la tabla de reglas y estará regido por la regla coincidente de la categoría Aplicación en orden de arriba a abajo. Debido a este comportamiento, se recomienda siempre colocar las directivas más pormenorizadas al principio de la tabla. Esto garantiza que se apliquen antes que otras reglas más genéricas.

La regla de firewall de NSX predeterminada que coincida con cualquier paquete que no esté administrado por una regla detallada se configurará con una acción permisiva. Le recomendamos que configure reglas más específicas en la lista de permitidos para permitir los flujos de tráfico requeridos por las aplicaciones y que, posteriormente, cambie la regla predeterminada para descartar o rechazar con el fin de crear una postura de seguridad más segura. Si un firewall de este a oeste o de norte a sur se cierra o se queda abierto después de un fallo depende de la última regla del firewall.

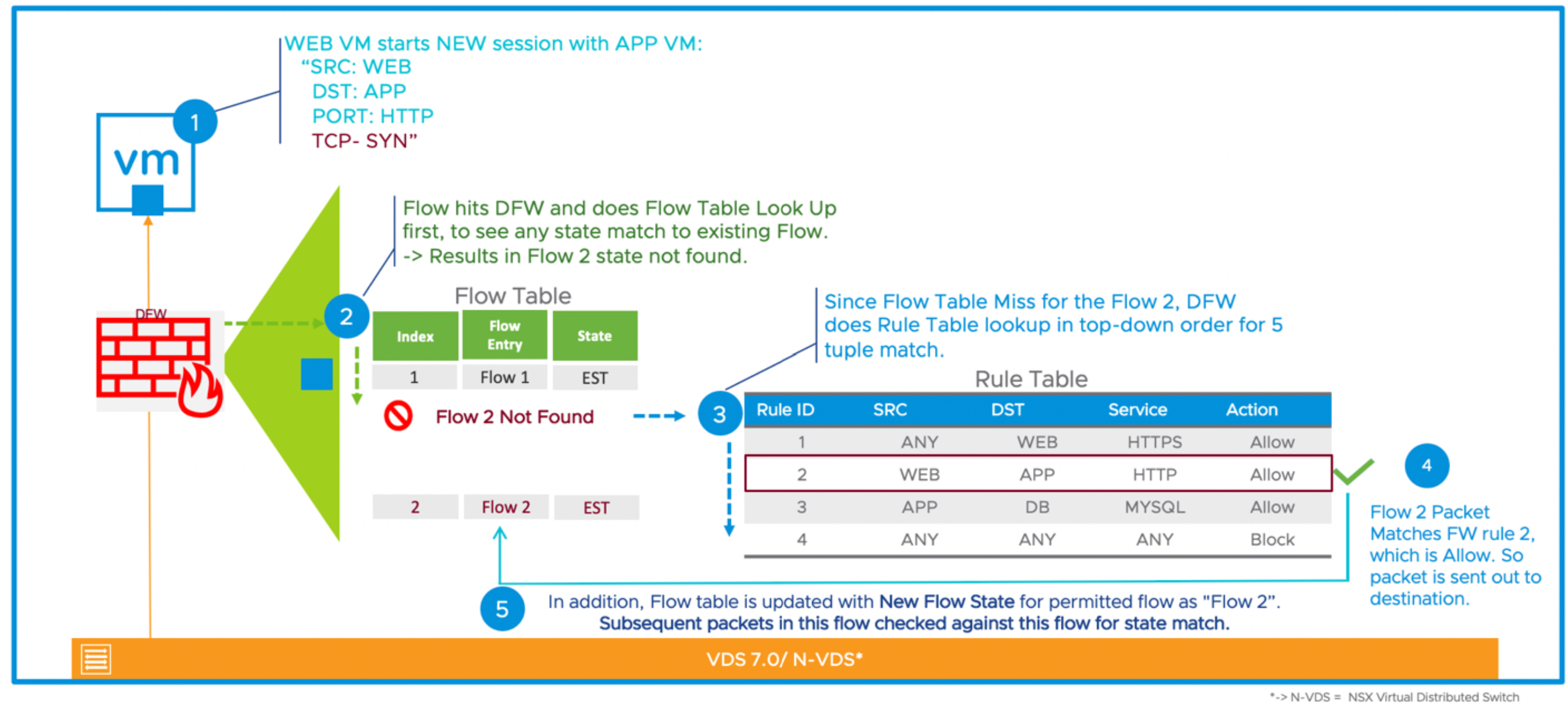

- Una búsqueda se lleva a cabo en la tabla de seguimiento de conexión para determinar si ya existe una entrada para el flujo.

- Como el flujo 2 no está presente en la tabla de seguimiento de conexión, se realiza una búsqueda en la tabla de reglas para identificar qué regla se aplica al flujo de 2. Se aplicará la primera regla que coincida con el flujo.

- La regla 2 coincide con el flujo 2. La acción se establece en 'Permitir'.

- Debido a que la acción configurada para el flujo 2 es "Permitir" (Allow), se creará una nueva entrada dentro de la tabla de seguimiento de la conexión. A continuación, se transmite el paquete fuera de DFW.