En este tema se describen los conceptos clave y la arquitectura de inserción de servicios y los componentes de Plataforma NSX Guest Introspection (introspección de invitados).

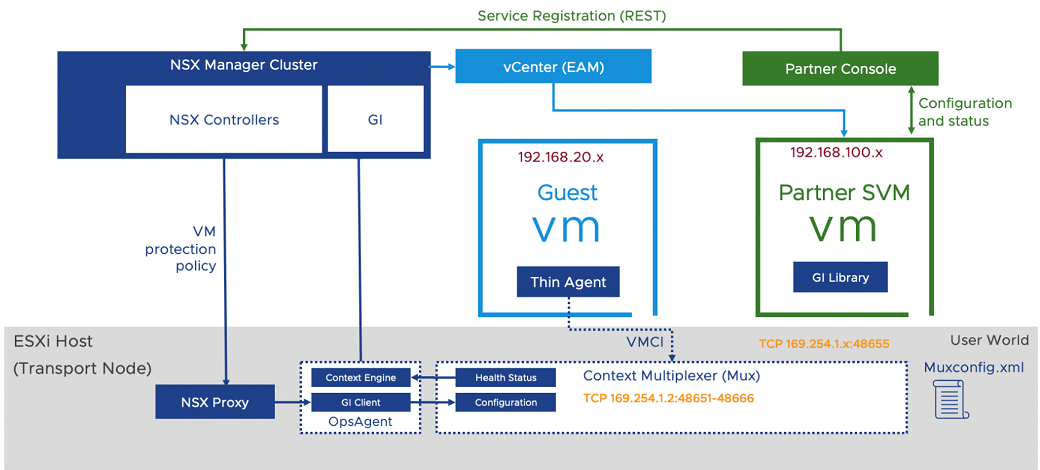

- NSX Manager: es el dispositivo del plano de administración de NSX que proporciona una API y una interfaz gráfica de usuario a los clientes y los partners para la configuración de directivas de redes y seguridad. Para Guest Introspection, NSX Manager también proporciona una API y una GUI para implementar y administrar dispositivos de partners.

- SDK de Guest Introspection: biblioteca proporcionada por VMware para el proveedor de seguridad.

-

Máquina virtual de servicio: es la máquina virtual proporcionada por el proveedor de seguridad para el SDK de Guest Introspection proporcionado por VMware. Contiene la lógica para analizar los eventos de archivo, proceso, red y sistema para detectar virus o malware en el invitado. Después de examinar una solicitud, devuelve un veredicto o una notificación sobre la acción emprendida por la máquina virtual invitada en la solicitud.

- Guest Introspection Agent (multiplexor de contexto): procesa la configuración de las directivas de protección de endpoints. También multiplexa y reenvía los mensajes de las máquinas virtuales protegidas a la máquina virtual de servicio y de vuelva desde la máquina virtual de servicio a las máquinas virtuales protegidas. Notifica el estado de mantenimiento de la plataforma de Guest Introspection y mantiene registros de la configuración de la máquina virtual del servicio en el archivo

muxconfig.xml. - Ops Agent (motor de contexto y cliente de Guest Introspection): reenvía la configuración de Guest Introspection al agente de host de Guest Introspection (multiplexor de contexto). También transmite el estado de la solución a NSX Manager.

- EAM: NSX Manager utiliza ESXi Agent Manager para implementar una máquina virtual de servicio de partners en cada host del clúster configurado para protección.

-

Thin Agent: es el agente de introspección de redes y/o archivos que se ejecuta en las máquinas virtuales invitadas. Intercepta los eventos y las actividades de archivos y redes que se reenvían a la máquina virtual de servicio a través del agente de host. En Windows, este agente forma parte de VMware Tools. En Linux, este agente es independiente a VMware Tools. Proporciona contexto en el invitado para NSX, y también se puede utilizar para reemplazar el agente tradicional proporcionado por proveedores de seguridad antivirus o antimalware. Se trata de un agente genérico y ligero que facilita la descarga de archivos y procesos para la exploración en la máquina virtual de servicio proporcionada por el proveedor.

- Consumo reducido de recursos informáticos: Guest Introspection descarga las firmas y la lógica de exploración de seguridad de cada endpoint de un host en una máquina virtual de servicio de partner de terceros en el host. Como solo se escanea la máquina virtual de servicio, no es necesario gastar recursos informáticos escaneando las máquinas virtuales invitadas.

-

Mejor administración: a medida que se descargan las exploraciones en una máquina virtual de servicio, las firmas deben actualizarse a un solo objeto por host. Un mecanismo de este tipo funciona mejor que la solución basada en agentes, donde las mismas firmas necesitan actualizaciones en todas las máquinas virtuales invitadas.

- Protección antivirus y antimalware continua: como la máquina virtual de servicio se ejecuta continuamente, no se permite que las máquinas virtuales invitadas ejecuten las firmas más recientes. Por ejemplo, una máquina virtual de instantáneas puede ejecutar alguna versión anterior de la firma, lo que hace que sea vulnerable con la forma tradicional de proteger los endpoints. Con la plataforma Guest Introspection, la máquina virtual de servicio ejecuta continuamente las firmas y malware más recientes, lo que garantiza que cualquier máquina virtual recién agregada también esté protegida con las firmas más recientes.

- Las firmas se descargan en una máquina virtual de servicio: el ciclo de vida de la base de datos está fuera del ciclo de vida de la máquina virtual invitada, por lo que la máquina virtual no se ve afectada por interrupciones.