El objetivo de NSX Intrusion Detection and Prevention Service (IDS/IPS) es supervisar el tráfico de red en los hosts y las instancias de Edge para detectar actividad malintencionada mediante la comparación del tráfico con un conjunto conocido de firmas. El objetivo de Prevención de malware de NSX es extraer archivos del tráfico de red en los hosts y las instancias de Edge, y analizar estos archivos en busca de comportamiento malintencionado.

Descripción general de NSX Intrusion Detection and Prevention Service

NSX IDS/IPS supervisa el tráfico de red en un host en busca de actividad sospechosa mediante la comparación del tráfico con las firmas. Una firma especifica un patrón para un tipo de intrusión de red que se debe detectar y notificar. Cada vez que se encuentra un patrón de tráfico coincidente con una firma, se realiza una acción predefinida, como generar una alerta o bloquear el tráfico para que no llegue a su destino.

- Firmas basadas en conocimientos: incorporan conocimientos o patrones específicos que corresponden a un tipo de ataque conocido. En este enfoque, IDS intenta detectar intrusiones basadas en secuencias de instrucciones malintencionadas ya conocidas especificadas en las firmas. Por lo tanto, las firmas basadas en conocimientos se limitan a los ataques que ya se conocen y no pueden cubrir amenazas dirigidas o de día cero.

- Detección basada en el comportamiento: intenta identificar un comportamiento anómalo mediante el anclaje de eventos interesantes que son diferentes o inusuales en comparación con una línea base o un tráfico normal.

Estos eventos se denominan informativos y consisten en eventos que apuntan a actividades inusuales en una red que no necesariamente son malintencionadas, sino que pueden proporcionar información valiosa al investigar una infracción. Las firmas se incluyen junto con una lógica de detección personalizada que se puede actualizar sin tener que volver a compilar ni modificar el motor de IDS. La detección basada en comportamiento introduce un nuevo nivel de gravedad de intrusión de IDS como "sospechoso".

- Estructura de varios tenants

-

A partir de

NSX 4.1.1, la estructura jerárquica también es compatible con

NSX IDS/IPS. Con la estructura de varios tenants, puede configurar varios tenants en una sola implementación de

NSX. La estructura de varios tenants permite aislar la configuración de seguridad y redes en todos los tenants. Las siguientes condiciones se aplican a la estructura de varios tenants de

NSX IDS/IPS:

- La configuración de administración de firmas y NSX IDS/IPS solo está disponible para el proyecto predeterminado y no para los proyectos personalizados.

- No hay aislamiento de configuración entre proyectos.

- Los perfiles y las reglas se pueden administrar desde los proyectos predeterminados y personalizados.

- Una regla creada en el proyecto predeterminado no tendrá ningún contexto de tenant.

- Un usuario puede crear reglas en proyectos personalizados y estas reglas tendrán el contexto de tenants.

- Un evento activado para un proyecto personalizado tendrá el contexto de tenant.

- Para los proyectos personalizados, el panel de control de supervisión de NSX IDS/IPS solo mostrará los eventos activados para ese proyecto.

Descripción general de Prevención de malware de NSX

- Detección basada en hash de archivos malintencionados conocidos

- Análisis local de archivos desconocidos

- Análisis de nube de archivos desconocidos

El límite de tamaño de archivo máximo admitido para el análisis de malware es de 64 MB.

- NSX Distributed Malware Prevention

-

La función detección y prevención de malware en el firewall distribuido es compatible con los endpoints invitados (VM) Windows y Linux, que se ejecutan en clústeres de host de vSphere preparados para NSX.

Se admiten el análisis local y el análisis de nube de todas las categorías de archivos de malware. Para ver la lista de categorías de archivos compatibles, consulte Categorías de archivos compatibles con Prevención de malware de NSX.

- Prevención de malware de NSX en firewall de puerta de enlace

-

Solo se admite la detección de malware en el firewall de puerta de enlace. Se admiten el análisis local y el análisis de nube de todas las categorías de archivos de malware. Para ver la lista de categorías de archivos compatibles, consulte el tema que se menciona en la sección NSX Distributed Malware Prevention.

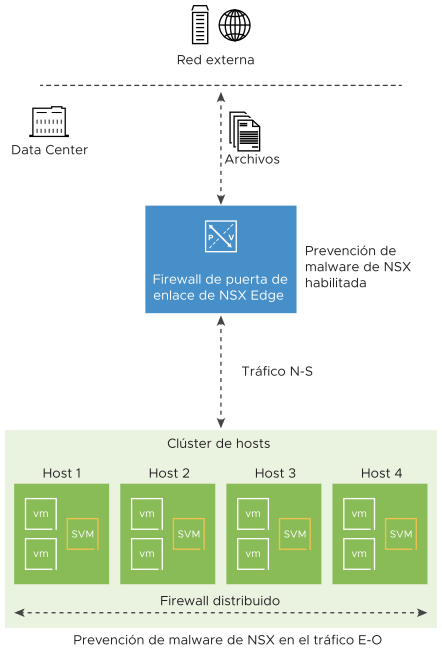

En el tráfico norte-sur, la función Prevención de malware de NSX utiliza el motor IDS/IPS en las instancias de Edge NSX para extraer o interceptar los archivos que entran en el centro de datos. En el tráfico este-oeste, esta función utiliza las capacidades de la plataforma NSX Guest Introspection (GI). Si el archivo omite el control en NSX Edge y llega al host, la instancia de Thin Agent de GI extrae el archivo en máquinas virtuales invitadas.

Para detectar y evitar malware en máquinas virtuales invitadas, debe instalar Thin Agent de NSX Guest Introspection en máquinas virtuales invitadas e implementar el servicio de NSX Distributed Malware Prevention en clústeres de hosts de vSphere preparados para NSX. Cuando se implementa este servicio, se instala una máquina virtual de servicio (SVM) en cada host del clúster de vSphere y se habilita Prevención de malware de NSX en el clúster del host.

Los controladores de Thin Agent de NSX Guest Introspection para Windows se incluyen con VMware Tools. Para ver las versiones de VMware Tools compatibles con su versión de NSX, consulte la matriz de interoperabilidad de productos de VMware. Para ver la lista de sistemas operativos invitados Windows compatibles para una versión específica de VMware Tools, consulte las notas de la versión de dicha versión en la documentación de VMware Tools.

La instancia de Thin Agent de Guest Introspection para Linux está disponible como parte de los paquetes específicos del sistema operativo (OSP). Los paquetes se alojan en el portal de paquetes de VMware. No es necesario instalar open-vm-tools o VM Tools para Linux. Para ver la lista de versiones de sistemas operativos invitados Linux compatibles, consulte la sección Requisitos previos en Instalar Thin Agent de Guest Introspection para antivirus en máquinas virtuales Linux.

- Eventos de archivo de Prevención de malware de NSX

-

Los eventos de archivo se generan cuando el motor de IDS extrae archivos en las instancias de NSX Edge en el tráfico norte-sur y mediante NSX Guest Introspection Agent en los endpoints de máquina virtual del tráfico este-oeste distribuido.

La función Prevención de malware de NSX inspecciona los archivos extraídos para determinar si son benignos, malintencionados o sospechosos. Cada inspección única de un archivo se cuenta como un solo evento de archivo en NSX. En otras palabras, un evento de archivo hace referencia a una inspección de archivo única.

Para obtener información sobre cómo supervisar los eventos de archivo de Prevención de malware de NSX mediante la interfaz de usuario, consulte Supervisar eventos de archivos.

Para obtener información sobre cómo supervisar los eventos de archivo mediante las API de eventos de archivo de Prevención de malware de NSX, consulte el portal Documentación para desarrolladores de VMware.