NSX VPC proporciona un espacio aislado para que los propietarios de aplicaciones alojen aplicaciones y usen objetos de redes y seguridad mediante un modelo de consumo de autoservicio.

Requisitos previos

- Administrador de proyecto

- Administrador empresarial

Procedimiento

- Desde su navegador, inicie sesión en NSX Manager en https://dirección-ip-de-nsx-manager.

- Expanda el menú desplegable Proyecto y, a continuación, seleccione el proyecto en el que desea agregar una NSX VPC.

- Haga clic en la pestaña VPC y, a continuación, en Agregar VPC.

- (Requerido) Introduzca un nombre para NSX VPC.

- Seleccione una puerta de enlace de nivel 0 o VRF de nivel 0 que las cargas de trabajo de la NSX VPC puedan utilizar para la conectividad de norte-sur fuera de esta VPC.

Este menú desplegable solo muestra las puertas de enlace VRF de nivel 0 o nivel 0 que se asignaron al proyecto cuando se creó el proyecto.

Si no se selecciona ninguna puerta de enlace, las cargas de trabajo de la NSX VPC no tendrán conectividad norte-sur.

- Configure las opciones de Asignación de IP.

- En el campo Bloques de IPv4 externos, seleccione los bloques de IPv4 que el sistema puede utilizar para subredes públicas en la NSX VPC.

Los bloques de IP externos que están asignados al proyecto están disponibles para su selección en la NSX VPC. Estos bloques de IPv4 se deben poder enrutar desde fuera de la NSX VPC. Puede asignar un máximo de cinco bloques IPv4 externos a cada NSX VPC de un proyecto.

Los bloques de IPv4 externos seleccionados se utilizan para subredes públicas solo cuando la opción Asignación de IP se establece como Automática durante la creación de la subred.

- En el campo Bloques de IPv4 privados, seleccione los bloques de IPv4 que el sistema puede utilizar para subredes privadas en esta NSX VPC.

Los bloques de IPv4 que se agregan al proyecto con la visibilidad establecida como Privado están disponibles para su selección en la NSX VPC.

Si no hay bloques de IPv4 disponibles para su selección, haga clic en

y, a continuación, en Crear nuevo para agregar un bloque de IPv4 privado.

y, a continuación, en Crear nuevo para agregar un bloque de IPv4 privado.Los bloques de IPv4 privados seleccionados se utilizan para subredes privadas solo cuando la opción Asignación de IP se establece como Automática durante la creación de la subred.

Debe seleccionar bloques de IPv4 externos, bloques de IPv4 privados o ambos. Si no se selecciona ninguno, se mostrará un mensaje de error al guardar la NSX VPC.

- En DHCP, seleccione una de estas opciones.

Opción Descripción Administrado por NSX Policy Management Opción predeterminada. El sistema configura un servidor DHCP de segmentos para cada subred de la NSX VPC. El servidor DHCP asigna de forma dinámica direcciones IP a las máquinas virtuales de carga de trabajo que están conectadas a las subredes de la NSX VPC. Externo El sistema usa servidores DHCP externos o remotos para asignar de forma dinámica direcciones IP a las máquinas virtuales de carga de trabajo que están conectadas a las subredes en la NSX VPC. Puede especificar la dirección IP de los servidores DHCP externos en el perfil de retransmisión de DHCP que seleccione para la NSX VPC.

Nota: Solo las cargas de trabajo en subredes de VPC públicas pueden recibir direcciones IP del servidor DHCP externo. Actualmente, las cargas de trabajo en subredes de VPC privadas no pueden recibir direcciones IP del servidor DHCP externo a menos que el propio servidor DHCP esté conectado a la subred de VPC pública o privada.En el menú desplegable Perfil de DHCP, seleccione un perfil de retransmisión. Si no hay ningún perfil de retransmisión de DHCP disponible, haga clic en

para crear un nuevo perfil de retransmisión de DHCP.

para crear un nuevo perfil de retransmisión de DHCP.Para obtener más información sobre cómo agregar un perfil de retransmisión de DHCP, consulte Agregar un perfil de retransmisión de DHCP de NSX.

NSX no administra la configuración de los servidores DHCP externos.

Ninguno El sistema no configura DHCP para las subredes de la NSX VPC

En este caso, debe asignar manualmente direcciones IP a las máquinas virtuales de carga de trabajo conectadas a las subredes de la NSX VPC.

- En el campo Bloques de IPv4 externos, seleccione los bloques de IPv4 que el sistema puede utilizar para subredes públicas en la NSX VPC.

- Si la configuración de DHCP está administrada por NSX, puede introducir opcionalmente la dirección IP de los servidores DNS.

Cuando no se especifica, no se asigna ningún DNS a las cargas de trabajo (clientes DHCP) asociadas a las subredes de la NSX VPC.

- Defina las opciones de Configuración de servicios.

- La opción Servicios N-S está activada de forma predeterminada. Si es necesario, puede desactivarlo.

Cuando esta opción está activada, se crea un enrutador de servicio para que las subredes conectadas admitan servicios centralizados, como firewall N-S, NAT o perfil de QoS de puerta de enlace.

Cuando esta opción está desactivada, solo se crea el enrutador distribuido.

Precaución: Después de realizar una NSX VPC en el sistema, es preferible no desactivar la opción Servicios N-S. La razón es que los servicios centralizados no se aplicarán en las subredes de la NSX VPC. Por ejemplo, servicios como el firewall N-S, NAT, etc., no se aplicarán aunque estén configurados en la NSX VPC. - En el menú desplegable Clúster de Edge, seleccione un clúster de Edge para asociarlo con la NSX VPC.

Si el proyecto no tiene asignados clústeres de Edge, este menú desplegable estará vacío. Asegúrese de haber asignado al menos un clúster de Edge al proyecto para que esté disponible para su selección al agregar una NSX VPC.

El clúster de Edge seleccionado se consume para ejecutar servicios centralizados en la NSX VPC, como NAT, DHCP y el firewall N-S. Estos servicios requieren que se asocie un clúster de Edge con la NSX VPC.

Si DHCP está establecido en Ninguno y la opción Servicios N-S está desactivada, el clúster de Edge será opcional.

- La opción NAT saliente predeterminada está activada de forma predeterminada. Si es necesario, puede desactivarlo.

Esta opción solo está disponible cuando la opción Servicios N-S está activada para la NSX VPC.

Cuando la opción NAT saliente predeterminada está activada, el tráfico de las cargas de trabajo en las subredes privadas se puede enrutar fuera de la NSX VPC. El sistema crea automáticamente una regla SNAT predeterminada para la NSX VPC. La IP traducida para la regla SNAT se toma del bloque de IPv4 externo de la NSX VPC.

Nota: Después de realizar una NSX VPC en el sistema, es preferible no desactivar la opción NAT saliente predeterminada. El motivo es que las cargas de trabajo de las subredes privadas ya no podrán comunicarse fuera de la NSX VPC. - Utilice el botón de alternancia Activar reglas de firewall E-O predeterminadas para especificar si desea activar o desactivar las reglas de firewall este-oeste predeterminadas para esta NSX VPC.

Las reglas de firewall este-oeste predeterminadas permiten todo el tráfico saliente de las cargas de trabajo que están conectadas a las subredes en la NSX VPC y descarta todo el tráfico entrante a la VPC.

Esta opción solo se puede editar cuando se aplica una licencia de seguridad adecuada en su implementación de NSX que autoriza al sistema a utilizar la función de seguridad de firewall distribuido. Este ajuste solo activa o desactiva las reglas de firewall E-O predeterminadas para la NSX VPC. No se desactiva el firewall E-O en la NSX VPC.

Por ejemplo, si el servicio de firewall distribuido está activado en la plataforma de NSX, podrá seguir desactivando las reglas de firewall E-O predeterminadas de la NSX VPC. En este caso, las reglas de firewall distribuido predeterminadas de todo el sistema que están configuradas en el espacio predeterminado y las reglas de firewall distribuido predeterminadas que están configuradas en el proyecto se aplicarán a la NSX VPC.

En la siguiente tabla, se explica el estado predeterminado de la opción Activar reglas de firewall E-O predeterminadas en la NSX VPC en varios escenarios. El término "licencia base" que se utiliza en esta tabla hace referencia a cualquiera de las dos licencias siguientes:

- NSX Networking for VMware Cloud Foundation

- Solution License for VCF

Esc. n.º Escenario Estado predeterminado Notas 1

Usted es un nuevo cliente de NSX y aplica una licencia base que autoriza al sistema a utilizar solo las funciones de red de NSX.

Desactivado

Esta opción no se puede editar porque la licencia aplicada actualmente no admite la configuración de reglas de seguridad de firewall este-oeste (distribuido).

Debe aplicar la licencia de seguridad adecuada en el sistema y, después, activar esta opción para activar las reglas de firewall E-O predeterminadas en la NSX VPC.

2

Usted es un nuevo cliente de NSX. El día 0, aplica una licencia base que autoriza al sistema a usar las funciones de red de NSX. También aplica una licencia de seguridad adecuada que autoriza al sistema a utilizar la seguridad del firewall distribuido.

Activado

Las reglas de firewall E-O predeterminadas está activadas para la NSX VPC.

Si fuera necesario, puede desactivarlas.

3

Usted es un nuevo cliente de NSX. El día 0, solo aplica la licencia base que autoriza al sistema a utilizar solo las funciones de red de NSX. Agrega algunas VPC de NSX en el sistema, llamémoslas VPC A y B

Posteriormente, durante las operaciones del día 2, aplica una licencia de seguridad adecuada que autoriza al sistema a utilizar la seguridad del firewall distribuido.

Ahora, agrega reglas de firewall E-O definidas por el usuario en las VPC A y B existentes, y también crea nuevas VPC en el proyecto, llamémoslas VPC C y D.

Desactivado para las VPC preexistentes en el proyecto

Activado para las nuevas VPC en el proyecto

En este escenario, el término "VPC preexistentes" hace referencia a las VPC de NSX que existían en el proyecto antes de que se aplicara la licencia de seguridad el día 2. En este escenario, hacen referencia a las VPC A y B. El término "nuevas VPC" hace referencia a las VPC de NSX que se agregaron al proyecto después de que se aplicara la licencia de seguridad el día 2. En este escenario, hacen referencia a las VPC C y D.

Para las VPC existentes A y B, el comportamiento del sistema es el siguiente:

Esta opción está desactivada de forma predeterminada. Las reglas E-O definidas por el usuario son efectivas en las VPC A y B. Si desea activar las reglas E-O predeterminadas en estas VPC, abra las VPC en modo de edición y active esta opción manualmente. Sin embargo, activar esta opción puede afectar al comportamiento del tráfico este-oeste en las VPC A y B.

Para las nuevas VPC C y D, el comportamiento del sistema es el siguiente:

Esta opción está activada de forma predeterminada. Es decir, para las VPC C y D, las reglas E-O predeterminadas están activadas de forma predeterminada. Si fuera necesario, puede desactivarla para que solo las reglas E-O definidas por el usuario sean efectivas en estas VPC.

4

Usted ya era cliente de NSX con una licencia de NSX heredada que autoriza al sistema a un acceso completo a DFW.

Cuando caduca la licencia heredada, aplica una licencia base que autoriza al sistema a usar las funciones de red de NSX y también aplica una licencia de seguridad que autoriza al sistema a usar la seguridad del firewall distribuido.

Activado

Las reglas de firewall E-O predeterminadas y las reglas de firewall E-O definidas por el usuario siguen ejecutándose en las VPC que creó antes de cambiar a la nueva licencia. No hay ningún cambio en el comportamiento del sistema.

Para todas las nuevas VPC que agregue después de cambiar la licencia, esta opción estará activada de forma predeterminada. Si fuera necesario, puede desactivarlas.

5

Usted ya era cliente de NSX con una licencia de NSX heredada que autoriza al sistema a un acceso completo a DFW. Agrega dos VPC de NSX en el sistema, llamémoslas VPC A y B.

Cuando caduca la licencia heredada actual, aplica la licencia base que autoriza al sistema a utilizar solo las funciones de red de NSX. No aplica la licencia de seguridad.

Ahora, crea dos nuevas VPC de NSX en el sistema, llamémoslos VPC C y D.

Activado para las VPC preexistentes en el proyecto

Desactivado para las nuevas VPC en el proyecto

En este escenario, el término "VPC preexistentes" hace referencia a las VPC de NSX que se agregaron al sistema cuando la licencia de NSX heredada era válida. En este escenario, hacen referencia a las VPC A y B. El término "nuevas VPC" hace referencia a las VPC de NSX que se agregan al sistema después de aplicar la licencia base. En este escenario, hacen referencia a las VPC C y D.

Para las VPC existentes A y B, el comportamiento del sistema es el siguiente:

Esta opción está activada de forma predeterminada. Si fuera necesario, puede desactivarla. Pero esta acción no es reversible. Es decir, no podrá volver a activar las reglas de firewall E-O predeterminadas en las VPC A y B.

Las reglas de firewall E-O predeterminadas y las reglas de firewall E-O definidas por el usuario se seguirán ejecutando en las VPC A y B, pero no podrá editar estas reglas. Tampoco podrá agregar nuevas reglas de firewall E-O. Sin embargo, sí podrá eliminar las reglas de firewall definidas por el usuario.

Para tener acceso completo a las reglas de firewall distribuido, debe aplicar una licencia de seguridad adecuada.

Para las nuevas VPC C y D, el comportamiento del sistema es el siguiente:

Esta opción está desactivada de forma predeterminada. No se puede activar porque la licencia aplicada actualmente no autoriza al sistema a utilizar la función de firewall distribuido.

6

Usted es un nuevo cliente de NSX y su sistema está modo de evaluación, que es válido durante 60 días.

Desactivado

Durante el período de evaluación de una nueva implementación de NSX, el sistema solo tiene autorización para usar las funciones de redes. No tendrá autorización para las funciones de seguridad.

- Si desea que NSX Advanced Load Balancer Controller detecte la VPC de NSX, active la opción Habilitar para NSX Advanced Load Balancer.

De forma predeterminada, esta opción está desactivada. Cuando está activada, proporciona la capacidad de ampliar varios tenants de NSX a NSX Advanced Load Balancer Controller y, de esta forma, habilita la configuración del equilibrador de carga en este contexto.

Puede activar esta opción solo cuando se cumplan las siguientes condiciones:- Se asignará al menos un bloque de direcciones IP privadas a la VPC de NSX.

- Se asignará al menos un clúster de Edge a la VPC de NSX.

La VPC de NSX requiere un bloque de direcciones IP privadas porque la IP del servicio virtual (VIP) del equilibrador de carga debe estar en una subred privada. Se requiere un clúster de Edge para que los motores de servicio de NSX Advanced Load Balancer puedan recibir direcciones IP dinámicamente desde el servidor DHCP.

Para obtener más información sobre NSX Advanced Load Balancer, consulte la Documentación de VMware NSX Advanced Load Balancer.

- La opción Servicios N-S está activada de forma predeterminada. Si es necesario, puede desactivarlo.

- De forma opcional, asocie los siguientes perfiles que utilizarán las subredes en la NSX VPC:

- Perfil de calidad de servicio (QoS) de salida N-S

- Perfil de calidad de servicio de entrada N-S

- Perfil de detección de IP

- Perfil de SpoofGuard

- Perfil de detección de MAC

- Perfil de seguridad de segmentos

- Calidad de servicio

Para obtener más información sobre el propósito de estos perfiles, consulte Perfiles de segmentos.

- En el cuadro de texto Identificador de registro corto, introduzca una cadena que el sistema pueda utilizar para identificar los registros que se generan en el contexto de la NSX VPC.

Este identificador debe ser único en todas las VPC de NSX. El identificador no debe superar los ocho caracteres alfanuméricos.

Si no se especifica el identificador, el sistema lo generará automáticamente al guardar la NSX VPC. Después de establecer el identificador, no podrá modificarlo.

- De forma opcional, introduzca una descripción para la NSX VPC.

- Haga clic en Guardar.

Resultados

Cuando se crea una NSX VPC, el sistema crea implícitamente una puerta de enlace. Sin embargo, esta puerta de enlace implícita se muestra al administrador de proyecto en modo de solo lectura y no es visible para los usuarios de la NSX VPC.

- Desplácese hasta Redes > Puertas de enlace de nivel 1.

- Haga clic en la casilla de verificación Objetos de VPC en la parte inferior de la página Puertas de enlace de nivel 1.

- Expanda la puerta de enlace para ver la configuración en modo de solo lectura.

La siguiente convención de nomenclatura se utiliza para la puerta de enlace implícita:

_TIER1-Nombre_VPC

El sistema administra el ciclo de vida de esta puerta de enlace implícita. Cuando se elimina una NSX VPC, la puerta de enlace implícita se elimina automáticamente.

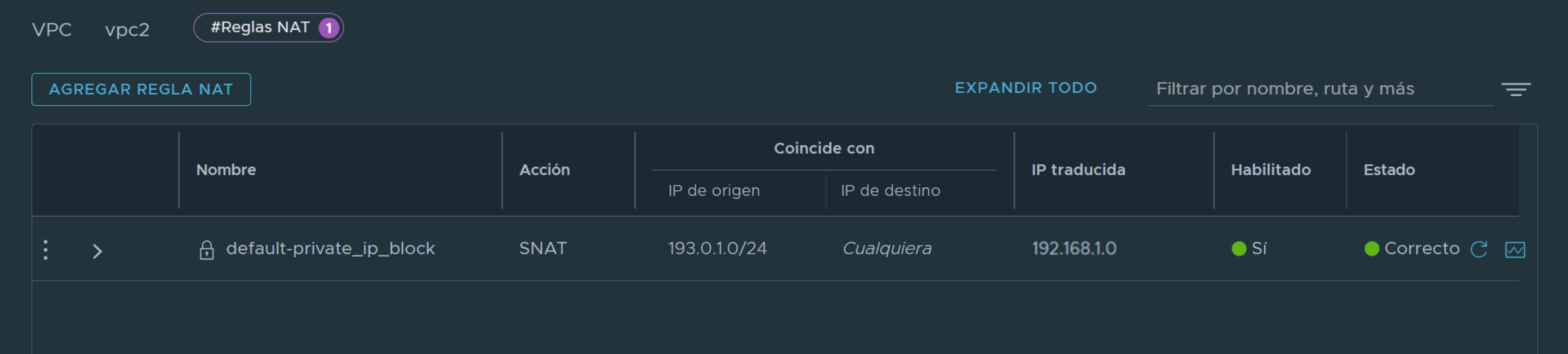

Si habilitó la opción NAT saliente predeterminada, puede ver la regla SNAT predeterminada creada por el sistema en la NSX VPC. Realice estos pasos:

- Expanda la sección Servicios de red de la NSX VPC.

- Haga clic en el número que aparece junto a NAT.

- Observe la regla NAT predeterminada con la acción SNAT para el bloque de IPv4 privado en la NSX VPC. Esta regla NAT no se puede editar. Si a NSX VPC se le asignan varios bloques de IPv4 privados, se creará una regla NAT predeterminada con la acción SNAT para cada bloque de IPv4 privado.

Por ejemplo:

La IP de origen en la regla SNAT es el bloque de IPv4 privado de la NSX VPC. En este ejemplo, es 193.0.1.0/24. La IP traducida para esta regla SNAT se asigna desde el bloque de IPv4 externo de la NSX VPC. En este ejemplo, es 192.168.1.0.