Para administrar la velocidad a la que se generan eventos de NSX IDS/IPS para las firmas del sistema, configure umbrales y filtros de velocidad.

Sin establecer parámetros de umbral, cada vez que el tráfico malintencionado coincide con una regla, la firma correspondiente generará un evento de IPS basado en la acción definida para esa regla. Al configurar un umbral para una firma, se controla la frecuencia con la que la firma genera un evento de IPS. Además, puede ajustar la acción de la regla de forma dinámica, cambiando la respuesta cuando se cumplan condiciones específicas, lo que ayuda a proteger las cargas de trabajo del tráfico malintencionado en tiempo real.

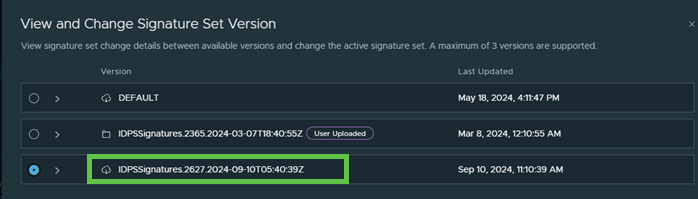

A partir de NSX 4.2.1, puede configurar umbrales en las firmas del sistema que ejecutan el paquete de IDPS 2406 o versiones posteriores.

Esta función solo se admite en paquetes de la versión 2406 o posteriores que se descargaron después de la actualización. Además, las firmas personalizadas no admiten umbrales. El paquete de firmas predeterminado admite umbrales en nuevas instalaciones de NSX 4.2.1. El paquete de firmas predeterminado no admite umbrales en actualizaciones a NSX 4.2.1.

Antes de configurar los umbrales y los filtros de velocidad para una firma, asegúrese de comprender los parámetros implicados en la configuración de un umbral para una firma.

Umbral: defina un umbral mínimo para una regla antes de que se active una alerta. Por ejemplo, si se establece un recuento de umbral de 10, el IDS/IPS generará una alerta solo después de que la regla coincida 10 veces. Por ejemplo, si el umbral se establece en 10, el sistema solo generará una alerta si recibe 10 o más correos electrónicos del mismo servidor en un periodo de un minuto.

alert tcp !$HOME_NET any -> $HOME_NET 25 (msg:"ET POLICY Inbound Frequent Emails - Possible Spambot Inbound"; \ flow:established; content:"mail from|3a|"; nocase; \ threshold: type threshold, track by_src, count 10, seconds 60; \ reference:url,doc.emergingthreats.net/2002087; classtype:misc-activity; sid:2002087; rev:10;)

Límite: utilice esta opción para evitar el desbordamiento de alertas. Si se establece en un límite de N, el sistema no generará más de N alertas dentro del plazo especificado. Por ejemplo, si el límite se establece en 1, el sistema generará como máximo una alerta por host en un periodo de tres minutos cuando se detecte MSIE 6.0.

alert http $HOME_NET any -> any $HTTP_PORTS (msg:"ET USER_AGENTS Internet Explorer 6 in use - Significant Security Risk"; \ flow:to_server,established; content:"|0d 0a|User-Agent|3a| Mozilla/4.0 (compatible|3b| MSIE 6.0|3b|"; \ threshold: type limit, track by_src, seconds 180, count 1; \ reference:url,doc.emergingthreats.net/2010706; classtype:policy-violation; sid:2010706; rev:7;)

Ambos: esto es una combinación de los tipos "umbral" y "límite". Aplica tanto los umbrales como los límites. Por ejemplo, se generará un máximo de una alerta si la firma se activa cinco veces en 360 segundos.

alert tcp $HOME_NET 5060 -> $EXTERNAL_NET any (msg:"ET VOIP Multiple Unauthorized SIP Responses TCP"; \ flow:established,from_server; content:"SIP/2.0 401 Unauthorized"; depth:24; \ threshold: type both, track by_src, count 5, seconds 360; \ reference:url,doc.emergingthreats.net/2003194; classtype:attempted-dos; sid:2003194; rev:6;)

Por ejemplo, en el siguiente código, se desea limitar las conexiones entrantes al servidor SSH. La regla 888 genera una alerta para los paquetes SYN dirigidos al puerto SSH. Si una dirección IP activa esta regla 10 veces o más en 60 segundos, el filtro de velocidad cambiará la acción a Descartar para el tráfico que coincida en el futuro. El filtro de velocidad caduca después de 5 minutos.

rate_filter gen_id 1, sig_id 888, track by_src, count 10, seconds 60, \ new_action drop, timeout 300

Requisitos previos

La versión del paquete de IDPS seleccionada debe ser la 2406 o una posterior

Procedimiento

- En NSX Manager vaya a (en la sección Administración de directivas).

- En la página IDS/IPS y Malware Prevention, vaya a la pestaña Administración y seleccione Firma del sistema.

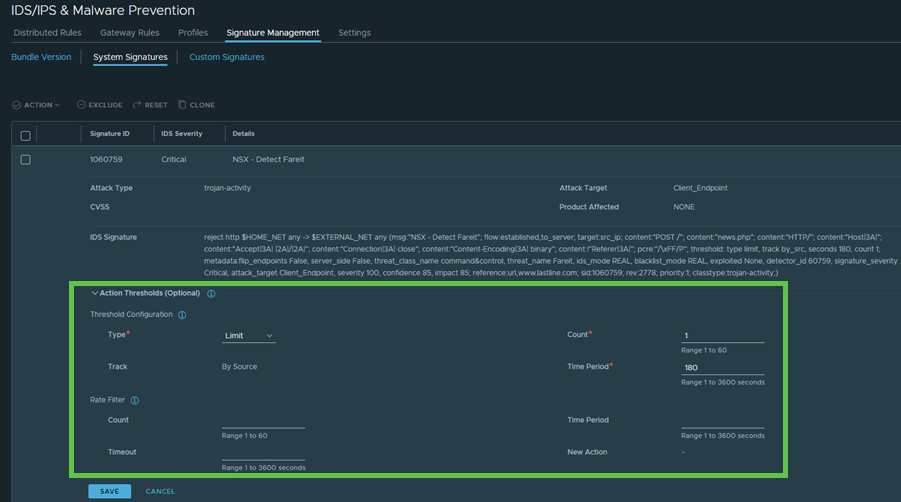

- Seleccione una regla, haga clic en los tres puntos y seleccione Editar umbral de acción.

- Expanda la sección Umbrales de acción.

- En Configuración de umbral, configure los siguientes campos:

- Tipo: puede elegir entre Límite, Umbral o una combinación de ambos. De forma predeterminada, se establece el tipo de umbral Límite para todas las firmas.

- Recuento: configure el número de coincidencias de regla necesarias para que el umbral active un evento en IDPS. Se admiten valores entre 1 y 60.

- Seguimiento : de forma predeterminada, el IPS supervisa y realiza un seguimiento de las direcciones IP que se originan en el origen.

- Periodo de tiempo: especifica el periodo de tiempo dentro del cual la regla debe alcanzar el recuento definido. El rango disponible es de 1 a 3600 segundos.

- En la sección Filtro de velocidad, configure los siguientes campos:

- Recuento: configure el número de coincidencias de regla necesarias para activar el filtro de velocidad después del cual se aplicará la nueva acción al tráfico. Se admiten valores entre 1 y 60.

- Periodo de tiempo: este parámetro define la duración en la que se debe alcanzar el recuento. El rango disponible es de 1 a 3600 segundos.

- Tiempo de espera: este parámetro define la duración en la que el filtro de velocidad permanecerá activo. Se admiten valores entre 1 y 3600 segundos.

- Nueva acción: de forma predeterminada, la nueva acción está configurada en Descartar.

- Haga clic en Guardar.

- Haga clic en Publicar.

- Vea los metadatos de firma para ver la nueva configuración de umbral.