En este ejemplo, su objetivo es crear directivas de seguridad con reglas de firewall de puerta de enlace que detecten archivos malintencionados en el tráfico norte-sur, que pasa por las instancias de NSX Edge en NSX.

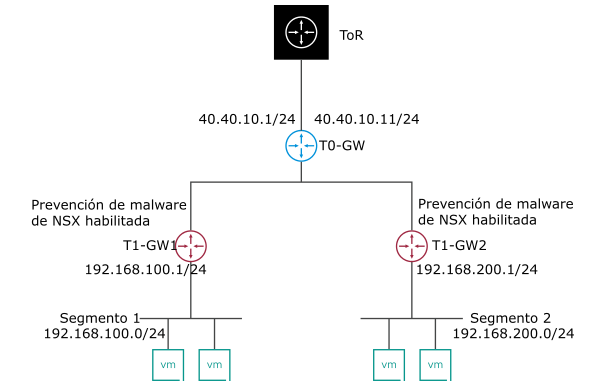

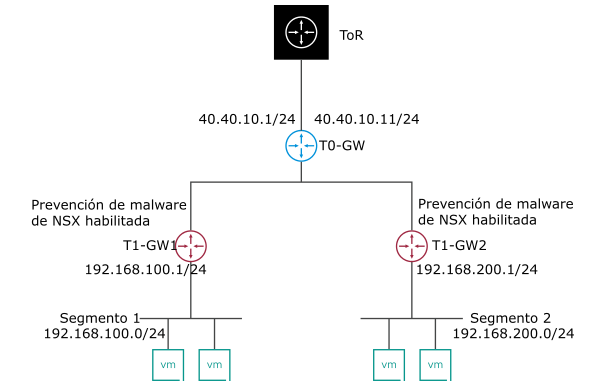

En este ejemplo, tenga en cuenta que la topología de red es como se muestra en la siguiente figura. Agregará reglas de prevención de malware de puerta de enlace para detectar malware en las puertas de enlace de nivel 1 T1-GW1 y T1-GW2. Ambas puertas de enlace de nivel 1 tienen un segmento de superposición asociado. Las máquinas virtuales de carga de trabajo se asocian a los segmentos superpuestos. Ambas puertas de enlace de nivel 1 están conectadas a una sola puerta de enlace de nivel 0, que a su vez está conectada al conmutador físico de la parte superior del bastidor para habilitar la conectividad con la red pública externa.

Asunciones:

Procedimiento

- En su navegador, inicie sesión en un NSX Manager en https://dirección-ip-nsx-manager.

- Desplácese a .

- En la página Reglas específicas de la puerta de enlace, en el menú desplegable Puerta de enlace, seleccione T1-GW1.

- Haga clic en Agregar directiva para crear una sección e introduzca un nombre para la directiva.

Por ejemplo, escriba .

Policy_T1-GW1.

- Haga clic en Agregar regla y configure dos reglas con las siguientes configuraciones.

| Nombre |

ID |

Orígenes |

Destinos |

Servicios |

Perfiles de seguridad |

Se aplica a |

Modo |

| N_to_S |

1011 |

Norte |

Sur |

HTTP |

Profile_T1-GW |

T1-GW1 |

Solo detectar |

| S_to_N |

1010 |

Sur |

Norte |

HTTP |

Profile_T1-GW |

T1-GW1 |

Solo detectar |

Los identificadores de regla de esta tabla solo son de referencia. Pueden variar en su entorno de NSX.

Analicemos el significado de estas reglas:

- Regla 1011: Esta regla se aplica en T1-GW1 cuando las máquinas del rango de IP pública inician conexiones HTTP (12.1.1.10-12.1.1.100), y las máquinas virtuales de carga de trabajo que están asociadas al Segmento 1 aceptan estas conexiones. Si se detecta un archivo en la conexión HTTP, se generará un evento de archivo y se analizará el archivo en busca de comportamiento malintencionado.

- Regla 1010: Esta regla se aplica a T1-GW1 cuando las conexiones HTTP las inician las máquinas virtuales de carga de trabajo en el Segmento 1 y las máquinas en el rango de IP pública (12.1.1.10-12.1.1.100) aceptan estas conexiones. Si se detecta un archivo en el tráfico HTTP, se generará un evento de archivo y se analizará el archivo en busca de comportamiento malintencionado.

- Publique las reglas.

- En la página Reglas específicas de la puerta de enlace, en el menú desplegable Puerta de enlace, seleccione T1-GW2.

- Haga clic en Agregar directiva para crear una sección e introduzca un nombre para la directiva.

Por ejemplo, escriba .

Policy_T1-GW2.

- Haga clic en Agregar regla y configure una regla Cualquiera-Cualquiera de la siguiente manera.

| Nombre |

ID |

Orígenes |

Destinos |

Servicios |

Perfiles de seguridad |

Se aplica a |

Modo |

| Any_Traffic |

1006 |

Cualquiera |

Cualquiera |

Cualquiera |

Profile_T1-GW |

T1-GW2 |

Solo detectar |

Esta regla se aplica en T1-GW2 cuando cualquier tipo de tráfico se inicia desde cualquier origen y lo acepta cualquier destino. Si se detecta un archivo en el tráfico, se generará un evento de archivo y se analizará el archivo en busca de comportamiento malintencionado.

- Publique las reglas.

Ejemplo

Escenario: En la misma topología que se muestra anteriormente, supongamos que una máquina virtual en el segmento 1 desea transmitir un archivo a una máquina virtual en el segmento 2. En este caso, el archivo atraviesa ambas puertas de enlace de nivel 1: T1-GW1 y T1-GW2. Dado que el perfil de prevención de malware está configurado en ambas puertas de enlace de nivel 1, el archivo se inspecciona dos veces y se generan dos eventos de archivo. Este comportamiento es correcto.