El marco Inserción de servicios de NSX permite la inserción de servicios de seguridad como complementos para NSX. NSX proporciona interfaces para definir, registrar e implementar servicios de seguridad complementarios. La inserción de servicios permite agregar servicios de seguridad de endpoints y de red a NSX.

Introspección de red de NSX, anteriormente conocido como NetX, utiliza la inserción de servicios para instalar y configurar servicios de seguridad de red de terceros. Consulte la sección Introspección de red.

Protección de endpoints de NSX y Prevención de malware distribuido de NSX utilizan una combinación del marco de inserción de servicios y Guest Introspection para ofrecer seguridad de endpoints.

Inserción de servicios

- Definir la naturaleza del servicio de seguridad que pueden proporcionar, por ejemplo, Redes, Endpoint o Prevención de malware.

- Permitir la clasificación de los niveles de seguridad proporcionados por el servicio de seguridad, como Basic, Normal, Comprehensive o Silver, Gold, Platinum, etc. Esto viene definido por el proveedor.

- Permite definir una especificación de OVF que incluye varios factores de forma para la SVM de socios que se describen en el diagrama.

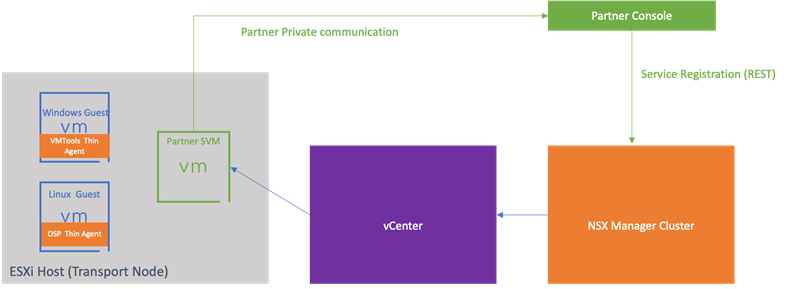

El marco de inserción de servicios utiliza la API ESXi Agent Manager (EAM) de vCenter para implementar el OVF del servicio de seguridad proporcionado por el proveedor. El OVF se implementa en el clúster de proceso de vSphere especificado como destino de implementación. Una instancia del OVF se implementa en cada host del clúster de destino. Esto se denomina instancia de servicio. La máquina virtual que se implementa en el host es la máquina virtual de servicio.

Características de máquinas virtuales de servicio

- La máquina virtual de servicio se inicia antes de iniciar cualquier máquina virtual de carga de trabajo.

- No se puede apagar.

- Se reinicia si se apaga.

- Está anclado al host, por lo que no se puede migrar a ningún otro host.

Los proveedores de servicios de seguridad que utilizan el marco Inserción de servicios para conectar su servicio deben definir sus requisitos de red en el OVF proporcionado. Si la solución requiere conectividad de red externa, se requerirá el OVF para especificar redes adicionales y se requerirá que los administradores configuren esta red durante la implementación del servicio.

El marco de inserción de servicios se basa en NSX Manager y vCenter para ayudar a implementar servicios de seguridad. La API de inserción de servicios de NSX es pública y los socios que desarrollan sus soluciones de seguridad deben cumplir con esta API.

Conceptos clave de la inserción de servicios

Definición de servicio: los socios definen servicios con los atributos nombre, descripción, factores de forma compatibles, atributos de implementación que incluyen interfaces de red y la ubicación del paquete OVF del dispositivo que utilizará la SVM.

Perfiles de servicio y plantillas de proveedor: los socios registran plantillas de proveedor que exponen los niveles de protección de las directivas. Por ejemplo, los niveles de protección pueden clasificarse como Gold, Silver o Platinum. Los perfiles de servicio se pueden crear a partir de plantillas de proveedor, lo que permite a los administradores de NSX asignar un nombre a las plantillas de proveedor según su preferencia. En el caso de los servicios que no sean de Guest Introspection, los perfiles de servicio permiten una personalización adicional mediante atributos. A continuación, los perfiles de servicio se pueden utilizar en las reglas de directiva de protección de endpoints para configurar la protección de los grupos de máquinas virtuales definidos en NSX. Como administrador, puede crear grupos según el nombre, las etiquetas o los identificadores de la máquina virtual. De forma opcional, se pueden crear varios perfiles de servicio a partir de una única plantilla de proveedor.

Guest Introspection

Servicios de seguridad centrados en endpoints o que requieren inteligencia de las actividades de archivos de endpoint, red, procesos, etc., deben utilizar el marco Guest Introspection además de Inserción de servicios.

El marco Guest Introspection proporciona las interfaces necesarias que una solución de seguridad (implementada mediante inserción de servicios) puede consumir para recopilar contexto de seguridad desde el endpoint. Guest Introspection proporciona una API de contexto enriquecido que proporciona varios tipos de eventos en función de las actividades de E/S en la máquina virtual invitada. Estos incluyen, entre otros, eventos de archivo, red, proceso, registro y sistema. La API permite recopilar información relevante adicional en el contexto del evento. La API también permite a los métodos recopilar información a petición. Se proporcionan interfaces para realizar acciones de corrección en el endpoint, como denegar el acceso a un archivo o eliminar un archivo que sea malintencionado.

El marco Guest Introspection se basa en el uso de Thin Agent de Guest Introspection implementados en las máquinas virtuales invitadas. Los Thin Agent de Guest Introspection están disponibles para Windows y sistemas operativos Linux. En Windows se empaquetan y se distribuyen con VMTools. La instancia de Thin Agent de Linux está disponible como parte de los paquetes específicos del sistema operativo (OSP). Los paquetes se alojan en el portal de paquetes de VMware.

La API de Guest Introspection está disponible para los proveedores de servicios de seguridad en un NDA. Los proveedores de servicios de seguridad deben cumplir los requisitos de la API y deben certificar sus servicios con VMware. Las soluciones de seguridad certificadas de VMware proporcionadas por los proveedores de seguridad se pueden utilizar como servicios de seguridad complementarios con NSX.

- El componente que retransmite los eventos y la información recopilados por las instancias de Thin Agent invitadas a las soluciones de seguridad que consumen la biblioteca de Guest Introspection se denomina MUX de contexto.

- Este componente también retransmite el perfil de seguridad basado en una regla de directiva para una máquina virtual protegida a su solución de seguridad de protección. Por ejemplo, si un cliente selecciona un perfil de protección básico y se aplica a una máquina virtual. El MUX de contexto propaga este identificador de máquina virtual y la información de perfil correspondiente a la solución de seguridad.

- Otro componente que forma parte del marco de Guest Introspection se ejecuta como parte de OpsAgent en cada host. Este componente se utiliza para consumir configuración de seguridad definida por NSX formada por directivas basadas en perfiles, reglas y grupos. Consume la configuración de seguridad y la proporciona al MUX de contexto. El MUX de contexto utiliza esta información para decidir qué máquinas virtuales invitadas se deben asignar a qué servicios de seguridad para su protección.

Conceptos clave de Guest Introspection

Controlador de introspección de archivo: instalado en la máquina virtual invitada, intercepta la actividad de archivos y procesos en la máquina virtual invitada.

Controlador de introspección de red: instalado en la máquina virtual invitada, intercepta el tráfico de red y la actividad del usuario en la máquina virtual invitada.