Los proyectos ayudan a aislar las configuraciones de redes y seguridad en todos los tenants en una sola implementación de NSX.

Requisitos previos

Debe tener asignada la función Administrador empresarial.

Procedimiento

Qué hacer a continuación

Si activó la opción Organizar grupos de puertos de NSX en carpetas de vCenter para el proyecto, siga estos pasos:

- Compruebe el estado del proyecto. Cuando las carpetas se crearon correctamente en VMware vCenter, el estado será Success. Este estado representa el estado general o consolidado de todas las carpetas creadas por NSX en VMware vCenter cuando se creó este proyecto.

Si el estado general junto a la opción se muestra como Failed, compruebe los detalles del error para conocer la causa.

Ejemplos de situaciones de error:- Si el servidor de VMware vCenter está inactivo cuando se están realizando las carpetas, se puede producir un error al crear la carpeta. NSX no podrá comunicarse con VMware vCenter. En este caso, el estado general de la carpeta del proyecto será Failed. NSX volverá a intentar crear las carpetas a intervalos predefinidos hasta que el estado cambie a Success.

- Si el servicio

cm-inventoryen el nodo de NSX Manager está inactivo, es posible que produzca un error al crear la carpeta.NSX Manager utiliza este servicio para recuperar información sobre VDS o los hosts de forma dinámica desde VMware vCenter. Cuando los miembros del grupo de este servicio están inactivos, se mostrará una alarma que pertenece a la función Agrupación en clústeres en NSX Manager.

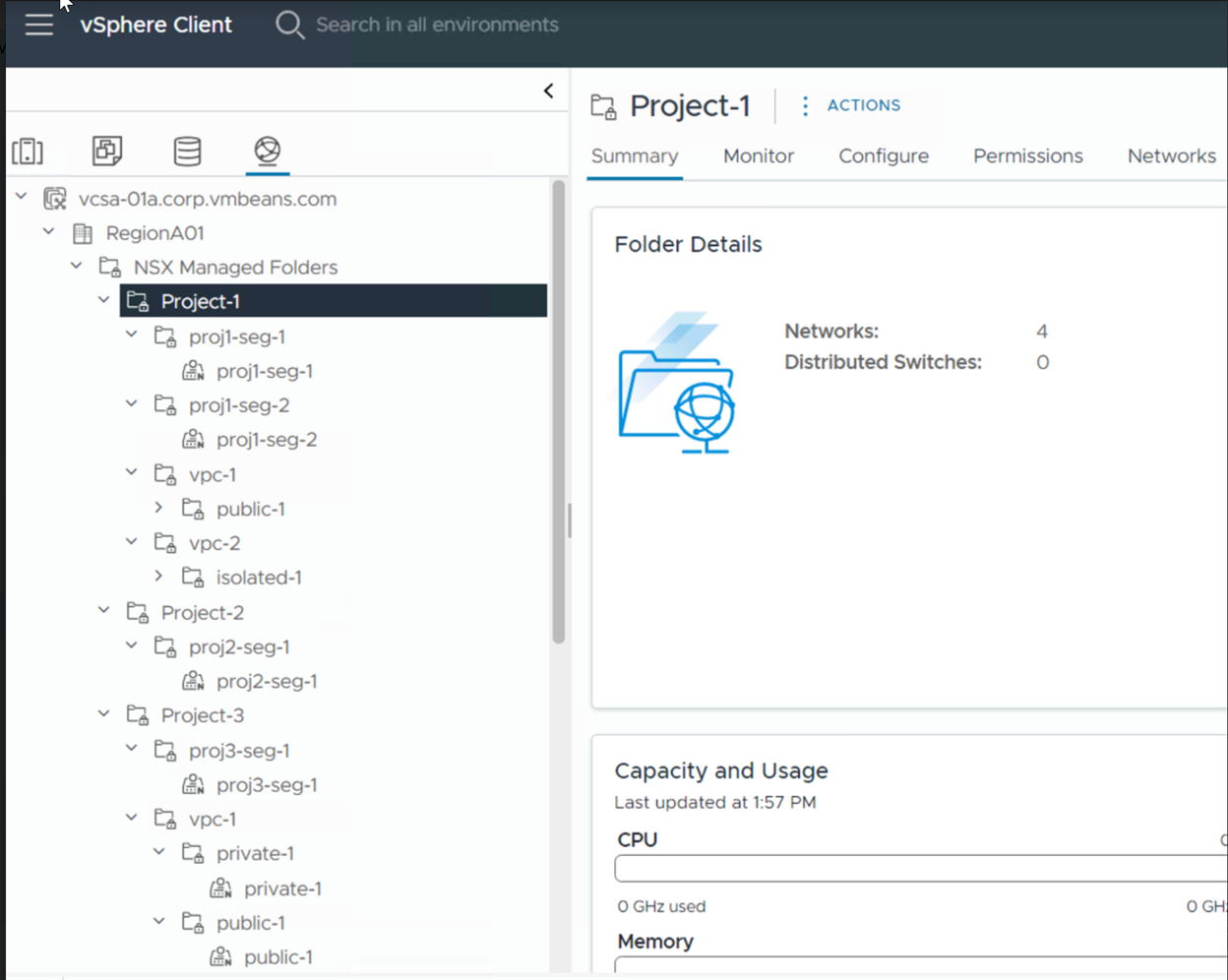

- Inicie sesión en vSphere Client, abra el panel Inventario y compruebe que se crearon las carpetas de proyecto y VDS.

Por ejemplo, supongamos que agregó dos proyectos llamados Project-1, Project-2 y Project-3 en su implementación de NSX, y que la opción Organizar grupos de puertos de NSX en carpetas de vCenter está activada para estos proyectos. La siguiente captura de pantalla muestra que se crea una carpeta raíz llamada NSX Managed Folders dentro del objeto Datacenter. Las carpetas de proyecto y VPC se crean dentro de la carpeta raíz.

Cada una de estas carpetas de proyecto tendrá carpetas dentro de ellos para cada una de sus VPC y segmentos. A continuación, cada VPC tendrá subcarpetas para cada subred. Dentro de las carpetas de segmento y subred, el usuario puede encontrar todos los grupos de puertos de NSX asignados a este segmento/subred.Nota: Un solo segmento o subred de NSX crea un grupo de puertos de NSX por VDS, todos ellos con el mismo nombre. Todos esos grupos de puertos se reagrupan en la carpeta que vuelve a agrupar el segmento o la subred.

Más adelante, cuando agregue segmentos o NSX VPC en los proyectos, o agregue subredes en las VPC, estos se organizarán dentro de carpetas en VMware vCenter.

y, a continuación, en

y, a continuación, en