En este escenario de ejemplo, tenga en cuenta que desea crear una firma personalizada que detecte el tráfico SMB indicativo de los intentos de sondeo para detectar vulnerabilidades en sistemas sin el parche MS17-010, que son vulnerables a malware como WannaCry.

Requisitos previos

Asegúrese de que las firmas personalizadas cargadas solo utilicen las palabras clave de Suricata compatibles. El uso de palabras clave no compatibles hará que la firma no sea válida, ya que no podrá analizar las palabras clave que estén fuera de la lista aprobada.

Procedimiento

- Puede cargar una firma personalizada de una de las siguientes formas:

Si ya tiene un paquete de firmas personalizado cargado, exporte primero el paquete en formato .zip al sistema local. A continuación, agregue la nueva firma personalizada al paquete y vuelva a cargarlo.

Puede agregar manualmente una firma personalizada agregando la firma de IDS.

Clone firmas del sistema y personalice la firma.

- Vamos a añadir la firma personalizada manualmente. En la interfaz de usuario de NSX Manager, vaya a (en la sección Administración de directivas), seleccione .

- Haga clic en +Agregar y Agregar manualmente.

- En la ventana Agregar firmas personalizadas manualmente, haga clic en Agregar firma, escriba o pegue la firma personalizada y, a continuación, haga clic en AGREGAR. Para agregar más firmas, haga clic en Agregar firma. Después de agregar todas las firmas que desee que formen parte del paquete, haga clic en Guardar. Por ejemplo,

alert tcp $HOME_NET any -> $EXTERNAL_NET 445 (msg:"NSX - Detect Potential SMB probe for MS17-010 patch"; flow:established,to_server; target:src_ip; content:"|00|"; depth:1; content:"|FF|SMB"; within:7; content:"|23 00 00 00 07 00 5C|PIPE|5C 00|"; within:110; threshold: type limit, track by_src, seconds 10, count 10; metadata:ll_expected_verifier default, flip_endpoints False, server_side False, threat_class_name Suspicious Network Interaction, threat_name Potential SMB probe for MS17-010 patch, ids_mode INFO, blacklist_mode DISABLED, exploited None, confidence 50, severity 20, detector_id 63681, signature_severity Informational; reference:url,www.lastline.com; classtype:trojan-activity; sid:1063681; rev:6499; priority:5; flowbits:set,CS.LL.verifier_tcp_successful; flowbits:set,CS.LL.verifier_tcp_failed; flowbits:set,CS.LL.verifier_tcp_blocked;)

- NSX IDS/IPS iniciará automáticamente el proceso de validación de las firmas agregadas. El validador de firmas evaluará la validez de la regla y la clasificará como Válido, No válido o Advertencia. De forma predeterminada, las firmas clasificadas como Advertencia se excluyen del proceso de validación. Deberá seleccionarlas explícitamente para incluirlas si desea insertarlas en los nodos de transporte. Las firmas clasificadas como No válido se publicarán, pero solo se almacenarán en NSX Manager y no se insertarán en los nodos de transporte. Sin embargo, deberá resolver los problemas con las firmas no válidas y volver a validarlas antes de que se puedan publicar.

- Haga clic en Publicar.

- Compruebe que puede ver las firmas publicadas en los nodos de transporte.

- En la página IDS/IPS y Malware Prevention, seleccione Perfiles. Puede agregar un nuevo perfil personalizado o editar uno existente para incluir firmas personalizadas. Al agregar o editar un perfil, asegúrese de asignar una gravedad a las firmas personalizadas.

- Compruebe que las reglas se apliquen con el perfil de firma personalizada.

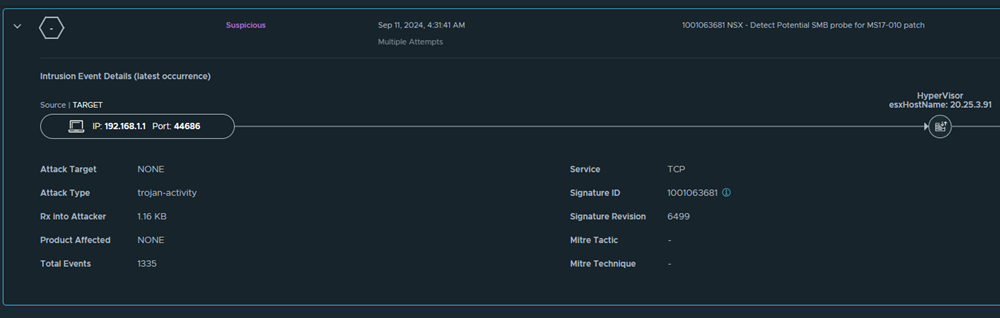

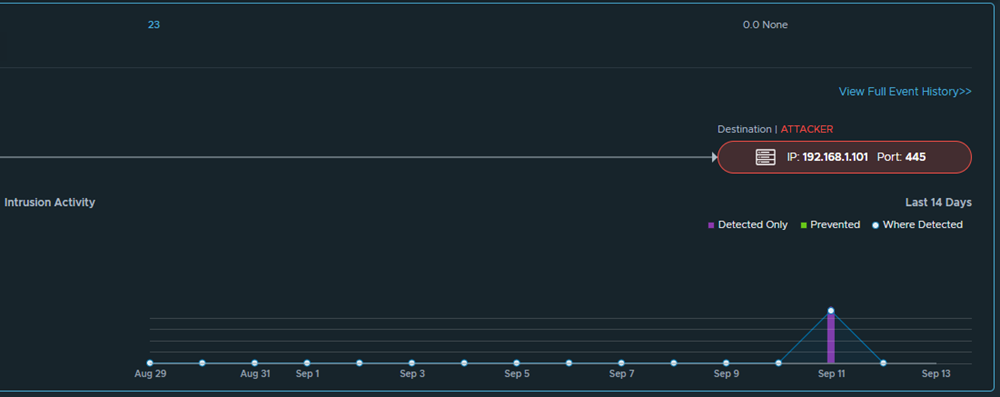

- Cuando el tráfico malintencionado intente sondear en busca de vulnerabilidades en sistemas sin el parche MS17-010, el IDS generará una alerta de actividad sospechosa.

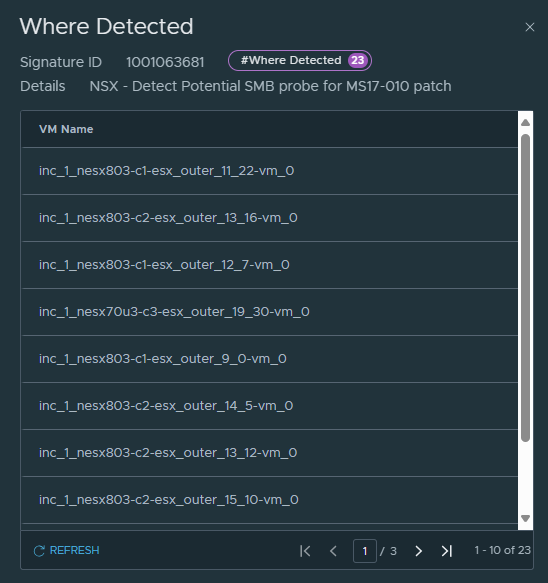

- El campo Dónde se detectó mostrará una lista de las máquinas virtuales en las que se realizaron intentos de sondeo para explorar sistemas vulnerables.

- Aplique revisiones a estas máquinas virtuales para evitar vulnerabilidades en sistemas sin el parche MS17-010.