Una VPN de Ethernet (EVPN) es un plano de control distribuido de BGP basado en estándares para la superposición de virtualización de redes (NVO) que proporciona conectividad de capa 2 (puente) y capa 3 (enrutamiento) a través de redes subyacentes IP o IP/MPLS. Las EVPN de BGP se diseñaron inicialmente para utilizarse con el plano de datos MPLS para abordar las limitaciones de VPLS en las redes del proveedor de servicios. Sin embargo, las EVPN se adoptaron ampliamente en los centros de datos como un mecanismo de plano de control para las redes superpuestas de VXLAN debido a las ventajas de flexibilidad y escalabilidad de BGP.

Estas son algunas de las principales características y ventajas de las EVPN de BGP:

-

Aprendizaje del plano de control basado en BGP para la información de accesibilidad del host final de capa 2 y capa 3. Esto reemplaza el comportamiento de inundación y aprendizaje de las soluciones de VPN de capa 2 heredadas (como VXLAN, SPB y Trill).

-

Supresión de ARP para minimizar el desbordamiento de mensajes de ARP y ND innecesarios.

-

Compatibilidad con enrutamiento y puentes integrados o solo puentes.

-

Compatibilidad con movilidad de MAC e IP y multisesión.

Familia de direcciones EVPN de MP-BGP

Un nuevo indicador de familia de direcciones MP/indicador de familia de direcciones subsiguiente (AFI/SAFI) se definió para EVPN: l2vpn (25) /evpn (70). Para que dos altavoces BGP intercambien información de accesibilidad de la capa de red de EVPN (NLRI), deben negociar la capacidad de BGP de EVPN al inicio de la sesión de BGP para garantizar que ambos pares puedan admitir dicha NLRI.

Distintivo de ruta y destinos de ruta.

EVPN de BGP utiliza los mismos mecanismos de otras tecnologías de VPN de BGP para garantizar la exclusividad y la estructura de varios tenants:

| Mecanismo | Descripción |

|---|---|

| Distintivo de ruta (RD) |

|

| Destino de ruta (RT) |

|

Tipos de rutas de EVPN

El DLRI de EVPN se clasifica en función de los siguientes tipos de rutas:

| Tipo de ruta | Descripción | Propósito | Modo en línea de NSX | Modo de servidor de enrutamiento de NSX |

|---|---|---|---|---|

| Tipo 1 (RT-1) |

Ruta de detección automática de Ethernet (A-D) |

Se utiliza en centros de datos para admitir EVPN Activo-Activo de multisesión. |

No |

Sí (recibir solo para multisesión de DC-GW) |

| Tipo 2 (RT-2) |

Ruta de anuncio de IP/MAC |

Anuncia la disponibilidad de una dirección MAC específica y, opcionalmente, el enlace de direcciones MAC e IP. |

No |

Sí |

| Tipo 3 (RT-3) |

Ruta de etiqueta Ethernet de multidifusión inclusiva |

Anuncia la disponibilidad de un VNI asociado a un VTEP en particular en una red virtual. Se requieren rutas de tipo 3 para la entrega de tráfico BUM en redes EVPN. |

No |

Sí |

| Tipo 4 (RT-4) |

Ruta de segmento de Ethernet |

Se utiliza en centros de datos con endpoints de varios hosts para la elección del reenviador designado para garantizar que solo uno de los VTEP reenvíe el tráfico BUM. |

No |

No |

| Tipo 5 (RT-5) |

Ruta de prefijos de IP |

Anuncia la disponibilidad de los prefijos IPv4 e IPv6. Este anuncio de prefijos en el dominio de EVPN proporciona la capacidad de compilar servicios similares de L3VPN. |

Sí |

Sí |

| Tipo 6 (RT-6) |

Ruta de etiqueta Ethernet de multidifusión selectiva |

Se utiliza para anunciar la intención del host o la máquina virtual de recibir tráfico de multidifusión para una combinación de grupo de multidifusión (*,G) o de origen (S,G). |

No |

No |

Enrutamiento y reenvío virtuales

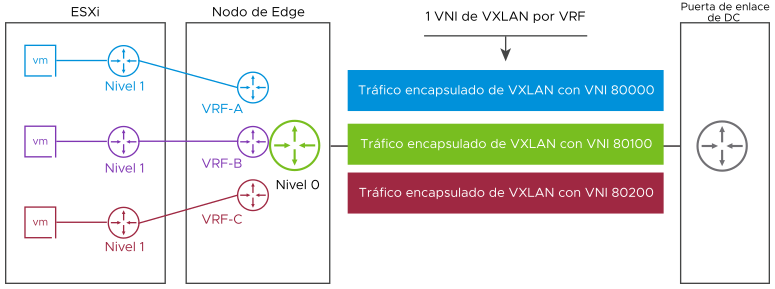

El enrutamiento y reenvío virtual (VRF) permite crear instancias de tablas de enrutamiento y reenvío aisladas dentro de un enrutador. Estas instancias de tabla de enrutamiento y reenvío aíslan los dominios y segmentos de capa 3 entre sí creando una red de varios tenants, ya sea de forma local dentro del enrutador o entre varios enrutadores.

Las VRF se admiten en NSX mediante la implementación de puertas de enlace VRF de nivel 0. Una puerta de enlace VRF de nivel 0 debe estar vinculada a una puerta de enlace de nivel 0 principal y hereda parte de la configuración de nivel 0, como el modo de HA, el clúster de Edge, la subred de tránsito interno, las subredes de tránsito T0-T1 y el ASN local de BGP.

Se pueden crear varias puertas de enlace VRF de nivel 0 en el mismo nivel 0 principal y permite separar segmentos y puertas de enlace de nivel 1 en varios tenants aislados. Con las puertas de enlace VRF de nivel 0, los tenants pueden utilizar direcciones IP superpuestas sin interferencias ni comunicación entre sí.

En el contexto de EVPN, cada VRF de capa 3 se identifica mediante un identificador de red virtual (VNI) único global. El VNI de cada VRF debe coincidir en los nodos de NSX Edge y las puertas de enlace del centro de datos.

Encapsulación de VXLAN y VNI

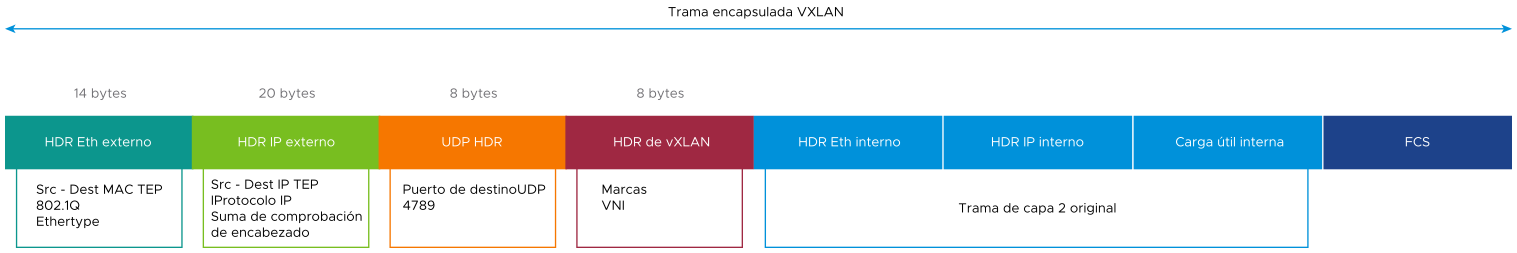

La encapsulación de VXLAN, tal como se define en RFC7348, se utiliza entre endpoints de túnel NSX (nodos de Edge para el modo en línea e hipervisores para el modo de servidor de enrutamiento) y enrutadores externos para garantizar la compatibilidad del plano de datos con otros proveedores. Dentro del dominio NSX aún se utiliza la encapsulación GENEVE.

El VNI es un identificador de 24 bits que se utiliza para identificar un segmento de red virtual en particular. Cuando se utiliza EVPN para anunciar la disponibilidad de prefijos de IP mediante el tipo de ruta 5 y el tipo de encapsulación como VXLAN, el VNI identifica la instancia de VRF del tenant. Como se define en RFC9135, este VNI se anuncia en el plano de control de BGP junto con las rutas de prefijo, y se utiliza en la encapsulación del plano de datos para diferenciar el tráfico entre VRF. El VNI de cada VRF debe coincidir en los nodos de NSX Edge y las puertas de enlace del centro de datos.