Puede migrar un entorno de NSX-V con Aria Automation mediante la opción de topología fija si la topología es la misma que la que se describe a continuación.

- Redes enrutadas a petición sin servicios

- Redes enrutadas a petición con el servidor DHCP

- Redes privadas a petición (redes aisladas)

- Grupos de seguridad a petición

- Redes salientes a petición con NAT solo

- Redes salientes a petición con DHCP, NAT, equilibrador de carga one-arm

- Redes salientes a petición con DHCP, NAT, equilibrador de carga en línea

- Redes salientes a petición con DHCP, NAT, equilibrador de carga one-arm, equilibrador de carga en línea

- Equilibrador de carga one-arm a petición en redes existentes

- Grupos de seguridad a petición o grupos de seguridad existentes con equilibrador de carga

- Grupos de seguridad existentes

- Redes existentes (conmutadores lógicos, grupos de puertos virtuales distribuidos de VLAN)

- Grupos de seguridad existentes

- Enrutador lógico distribuido (DLR)

La versión de Aria Automation que se utiliza en su entorno integrado debe admitir las topologías mencionadas anteriormente. Para obtener información sobre las topologías que admite Aria Automation para la migración, consulte la documentación de Aria Automation sobre la migración de NSX-V a NSX.

En NSX-V, la acción predeterminada para las reglas de firewall de Edge es denegar todo el tráfico y, a continuación, Aria Automation agrega reglas específicas en la instancia de Edge para permitir el tráfico para los servicios que configura. Sin embargo, en NSX, el comportamiento predeterminado de la puerta de enlace es permitir todo el tráfico.

- Topología antes de la migración

-

Los objetos creados previamente o existentes en

NSX-V aparecen con un color gris oscuro. La topología creada previamente en

NSX-V puede coincidir con cualquiera de las siguientes cuatro topologías de

NSX-V que se admiten para la migración:

- ESG con los servicios L4-L7 y alta disponibilidad (Topología 1)

- ESG sin servicios L4-L7 (Topología 2)

- Dos niveles de ESG con servicios L4-L7 en ESG de segundo nivel (Topología 3)

- Equilibrador de carga "one-armed" (topología 4)

Puede consultar información sobre estas topologías admitidas en Topologías fijas admitidas para la migración de extremo a extremo.

Las redes enrutadas, salientes y privadas a petición que se muestran en color naranja representan los recursos que se crearon en Aria Automation.

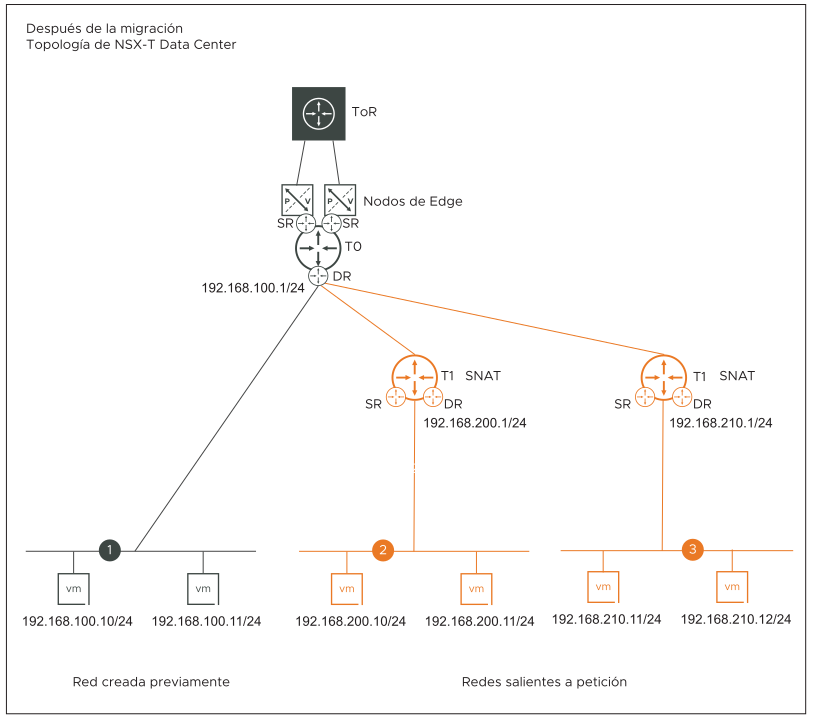

- Topología después de la migración

- Los objetos existentes o creados previamente en la topología de NSX-V se asignan a los objetos de NSX en un color gris oscuro. Los recursos a petición creados en Aria Automation se asignan a objetos de NSX con un color naranja.

- En todas las topologías admitidas, Aria Automation no crea el enrutador lógico distribuido (DLR) ni las puertas de enlace de servicios Edge (ESG) en dirección norte. Aria Automation solo puede consumir un DLR existente en su perfil de red y utilizarlo para crear las redes enrutadas a petición.

- En todas las topologías admitidas, se admiten tanto BGP como OSPF entre las puertas de enlace de servicios Edge orientadas al norte y los conmutadores ToR físicos.

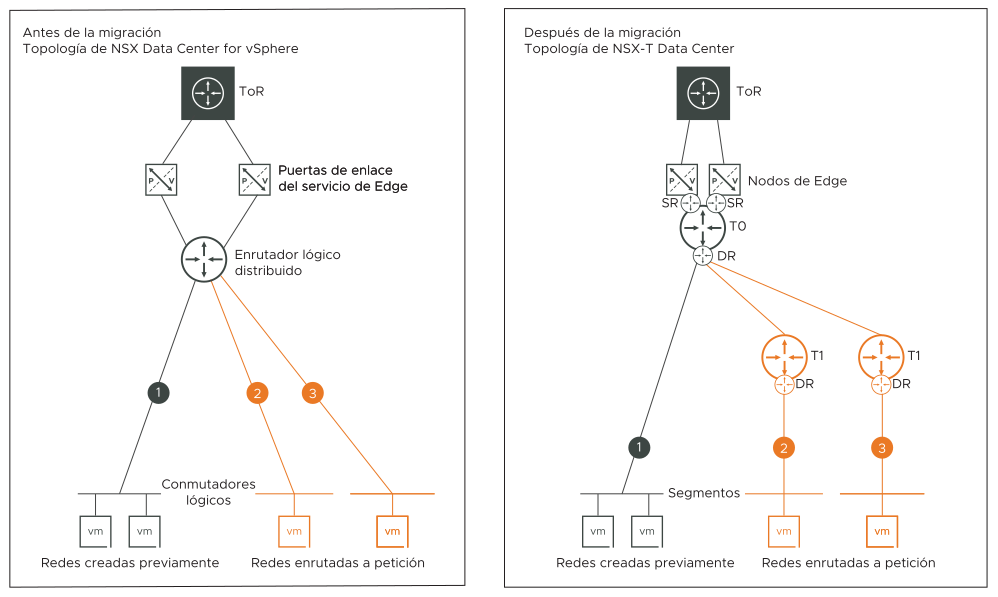

Redes enrutadas a petición sin servicios (topología A)

- Los conmutadores lógicos creados en Aria Automation se conectan a un enrutador lógico distribuido existente en NSX-V.

- Las máquinas virtuales de carga de trabajo creadas con Aria Automation se asocian a los conmutadores lógicos creados en Aria Automation.

- Se crea una puerta de enlace de nivel 1 para cada conmutador lógico creado con Aria Automation que esté conectado al enrutador lógico distribuido.

- Las interfaces de vínculo inferior del enrutador lógico distribuido se asignan a las interfaces de vínculo inferior en la puerta de enlace de nivel 1.

- Se crea un segmento de NSX para cada conmutador lógico creado con Aria Automation.

- Las máquinas virtuales de carga de trabajo creadas en Aria Automation se asocian a los segmentos de NSX.

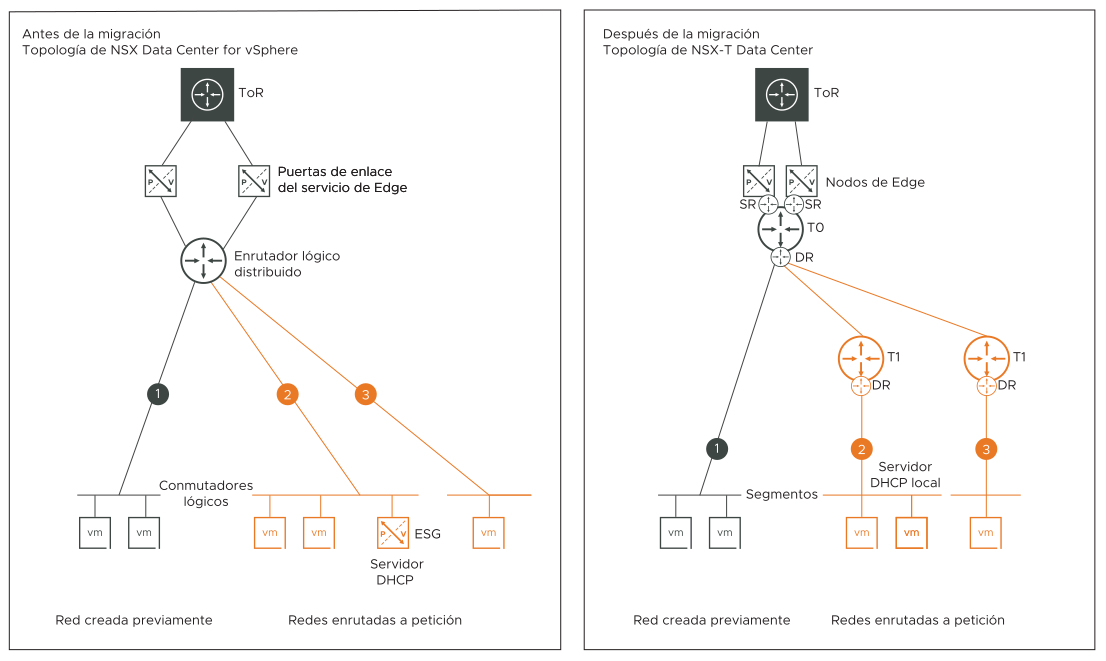

Redes con enrutamiento a petición solo con servidor DHCP (topología B)

- Los conmutadores lógicos creados en Aria Automation se conectan a un enrutador lógico distribuido existente en NSX-V.

- Se crea una puerta de enlace de servicios Edge con una configuración de servidor DHCP mediante Aria Automation.

- La puerta de enlace de servicios Edge está asociada al conmutador lógico creado con Aria Automation.

- Se crea una puerta de enlace de nivel 1 para cada conmutador lógico creado con Aria Automation que esté conectado al enrutador lógico distribuido.

- Las interfaces de vínculo inferior del enrutador lógico distribuido se asignan a las interfaces de vínculo inferior en la puerta de enlace de nivel 1.

- Se crea un segmento de NSX para cada conmutador lógico creado con Aria Automation.

- Las máquinas virtuales de carga de trabajo creadas en Aria Automation se asocian a los segmentos de NSX.

- La configuración del servidor DHCP en la puerta de enlace de servicios Edge se migra a una configuración de servidor DHCP local en el segmento de NSX.

- Las concesiones de DHCP de las máquinas virtuales de carga de trabajo que están asociadas al conmutador lógico creado con Aria Automation se migran a NSX.

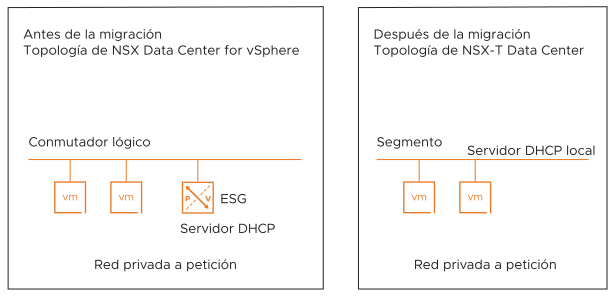

Redes privadas a petición (topología C)

- Las máquinas virtuales de carga de trabajo se crean en Aria Automation y se asocian a los conmutadores lógicos creados con Aria Automation.

- Opcional: se crea una puerta de enlace de servicios Edge en Aria Automation y el servidor DHCP se configura en esta ESG. La ESG está asociada al conmutador lógico creado con Aria Automation.

- Se crea un segmento de NSX para cada conmutador lógico creado con Aria Automation.

- Las máquinas virtuales de carga de trabajo creadas en Aria Automation se asocian al segmento de NSX.

- El servidor DHCP local está configurado en el segmento de NSX.

Grupos de seguridad a petición (topología D)

- Agregue solo VNIC de máquina virtual como miembros estáticos.

- Agregue directivas de seguridad.

- Agregue reglas de firewall en la directiva de seguridad. Las reglas pueden tener una combinación de direcciones IP y aplicaciones, con o sin combinaciones de puerto y protocolo.

- Aplique políticas de seguridad a los grupos de seguridad creados por Aria Automation.

Si las reglas de firewall de la directiva de seguridad creada de Aria Automation contienen direcciones IP, Aria Automation creará un conjunto de direcciones IP. Si la regla contiene combinaciones de puertos y protocolos, Aria Automation creará las aplicaciones necesarias en la regla de firewall.

- Una aplicación de capa 7 sin una combinación de puerto y protocolo en una regla de firewall de NSX-V se asigna a un solo perfil de contexto en una regla de firewall de NSX.

- Una aplicación de capa 7 con una combinación de puerto y protocolo en una regla de firewall de NSX-V se asigna a un solo perfil de contexto y a un servicio de capa 4 en una regla de firewall de NSX.

Grupos de seguridad existentes (topología E)

En esta topología, Aria Automation consume o hace referencia a los grupos de seguridad existentes o creados previamente en el entorno de NSX-V. Sin embargo, con los grupos de seguridad existentes, se admiten funcionalidades limitadas. Con Aria Automation, solo puede agregar VNIC de máquinas virtuales de carga de trabajo como miembros estáticos en los grupos de seguridad existentes. No se pueden crear reglas de firewall distribuido en Aria Automation y aplicarlas a los grupos de seguridad existentes.

Después de la migración, los grupos de seguridad de NSX-V se asignarán a los grupos de NSX. Las etiquetas de seguridad creadas a través de Aria Automation no se admiten para la migración a NSX. Si asignó etiquetas de seguridad de NSX-V creadas previamente a las máquinas virtuales de carga de trabajo, estas etiquetas se migran a NSX, pero esta información no se actualiza en Aria Automation.

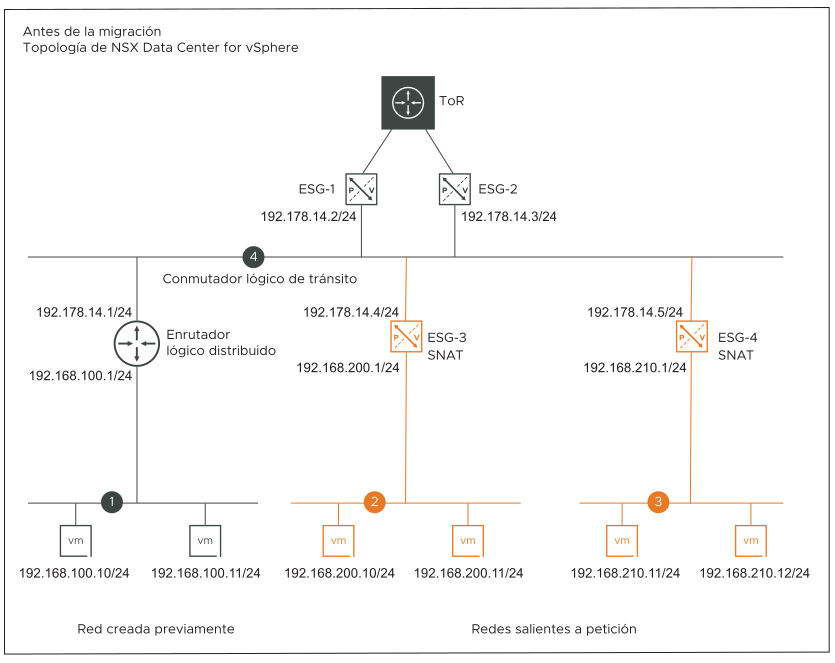

Redes salientes a petición con NAT solo (topología F)

- Las redes salientes a petición (conmutadores lógicos) se crean mediante Aria Automation. Por ejemplo, las redes 2 y 3 de la topología antes de la migración representan las redes salientes a petición.

- La interfaz de vínculo superior de las puertas de enlace de servicios de Edge creadas por Aria Automation (ESG-3 y ESG-4) están conectadas a un conmutador lógico de tránsito existente (192.178.14.0/24).

- Las máquinas virtuales creadas por Aria Automation en las redes salientes a petición tienen una dirección IP estática.

- Las reglas de traducción de direcciones de red (NAT) se crean mediante Aria Automation. La acción SNAT está configurada en la interfaz de vínculo superior de ESG-3 y ESG-4. Las reglas SNAT solo permiten el tráfico saliente de las máquinas virtuales de las redes salientes a los clientes externos de la red pública. No se admite el reenvío de puertos en reglas SNAT creadas por Aria Automation.

Ejemplo: configuración de reglas NAT en ESG-3 y ESG-4.

ESG-3 ESG-4 Original

Acción: SNAT

Aplicado en: vNIC (interfaz de vínculo superior)

Protocolo: cualquiera

Rango de IP de origen: 192.168.200.1-192.168.200.14

Puertos de origen: cualquiera

Rango de IP de destino: cualquiera

Puertos de destino: cualquiera

Original

Acción: SNAT

Aplicado en: vNIC (interfaz de vínculo superior)

Protocolo: cualquiera

Rango de IP de origen: 192.168.210.1-192.168.210.14

Puertos de origen: cualquiera

Rango de IP de destino: cualquiera

Puertos de destino: cualquiera

Traducido

Dirección IP (IP Address): 192.178.14.4

Rango de puertos: cualquiera

Traducido

Dirección IP (IP Address): 192.178.14.5

Rango de puertos: cualquiera

- Para cada red saliente creada por Aria Automation que esté conectada a una ESG, se crea una puerta de enlace de nivel 1 y se asocia un segmento de superposición de NSX al vínculo inferior de esta puerta de enlace de nivel 1.

- Las reglas NAT con la acción SNAT se configuran en las puertas de enlace de nivel 1. Estas reglas SNAT tienen la misma configuración que las reglas SNAT en las ESG creadas por Aria Automation.

- Las puertas de enlace de nivel 1 se crean en el mismo clúster de Edge en el que se crea la puerta de enlace de nivel 0.

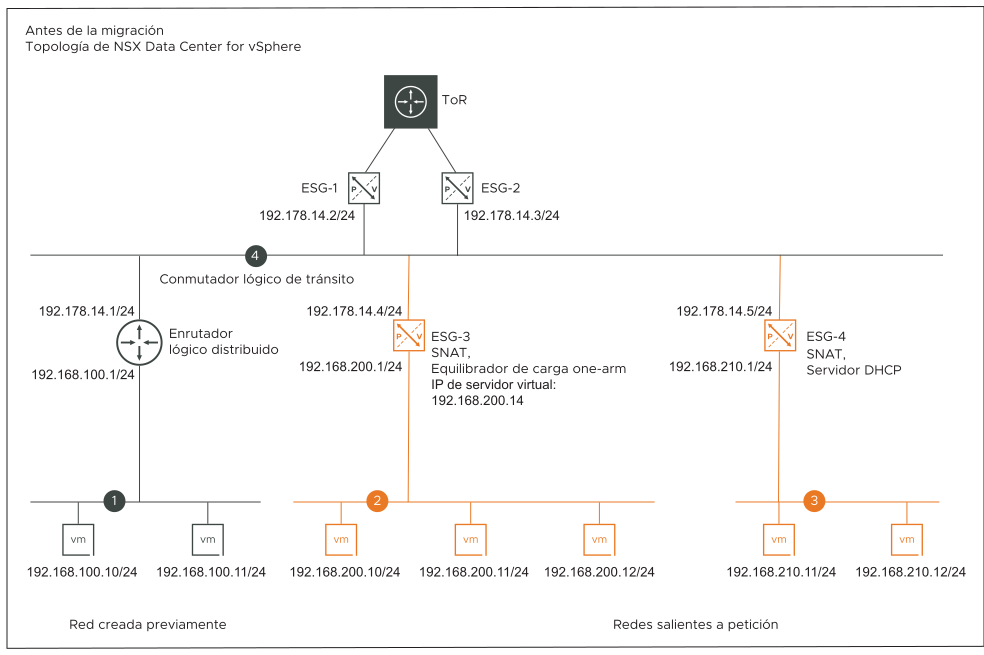

Redes salientes a petición con DHCP, NAT, equilibrador de carga one-arm (topología G)

- Las redes salientes a petición (conmutadores lógicos) se crean mediante Aria Automation. Por ejemplo, las redes 2 y 3 del diagrama de topología antes de la migración representan las redes salientes a petición.

- La interfaz de vínculo superior de las puertas de enlace de servicios de Edge creadas por Aria Automation (ESG-3 y ESG-4) están conectadas a un conmutador lógico de tránsito existente en NSX-V (por ejemplo, 192.178.14.0/24).

- ESG-3 se configura con un equilibrador de carga one-arm y reglas NAT (acción SNAT).

- ESG-4 está configurada con un servidor DHCP y reglas NAT (acción SNAT).

- Las máquinas virtuales creadas por Aria Automation en la red 2 saliente a petición tienen una dirección IP estática.

- El servidor DHCP asigna una dirección IP a las máquinas virtuales de carga de trabajo creadas por Aria Automation en la red 3 saliente.

- Las reglas de traducción de direcciones de red (NAT) se crean mediante Aria Automation. La acción SNAT está configurada en la interfaz de vínculo superior de ESG-3 y ESG-4. Las reglas SNAT solo permiten el tráfico saliente de las máquinas virtuales de las redes salientes a los clientes externos de la red pública.

Ejemplo: configuración de reglas NAT en ESG-3 y ESG-4.

ESG-3 ESG-4 Original

Acción: SNAT

Aplicado en: vNIC (interfaz de vínculo superior)

Protocolo: cualquiera

Rango de IP de origen: 192.168.200.1-192.168.200.14

Puertos de origen: cualquiera

Rango de IP de destino: cualquiera

Puertos de destino: cualquiera

Original

Acción: SNAT

Aplicado en: vNIC (interfaz de vínculo superior)

Protocolo: cualquiera

Rango de IP de origen: 192.168.210.1-192.168.210.14

Puertos de origen: cualquiera

Rango de IP de destino: cualquiera

Puertos de destino: cualquiera

Traducido

Dirección IP (IP Address): 192.178.14.4

Rango de puertos: cualquiera

Traducido

Dirección IP (IP Address): 192.178.14.5

Rango de puertos: cualquiera

- Ejemplo: configuración de equilibrador de carga one-arm en ESG-3:

- IP del servidor virtual: 192.168.200.14

- Grupo predeterminado: Grupo 1

- El grupo 1 tiene tres máquinas virtuales: 192.168.200.10/24, 192.168.200.11/24 y 192.168.200.12/24

Las otras opciones de configuración del equilibrador de carga no se incluyen aquí porque no son de interés en este ejemplo de migración.

- Ejemplo: la interfaz interna de ESG-3 tiene dos direcciones IP configuradas: dirección IP principal y dirección IP secundaria.

- Dirección IP principal: 192.168.200.1/24. Conecta la red saliente a la interfaz vínculo inferior (interna) de ESG-3.

- Dirección IP secundaria: 192.168.200.14/24. Se utiliza como la IP del servidor virtual.

Si es necesario, puede configurar una sola dirección IP en la interfaz interna de ESG-3. En ese caso, la IP del servidor virtual es la misma que la dirección IP principal.

- Ejemplo: configuración del servidor DHCP en ESG-4:

- Rango de grupo de DHCP: 192.168.210.20-192.168.210.40

- Puerta de enlace predeterminada: 192.168.210.1

Los otros ajustes del servidor DHCP no se incluyen aquí porque no son de interés en este ejemplo de migración.

- Para cada red saliente creada por Aria Automation que esté conectada a una ESG, se crea una puerta de enlace de nivel 1 y se asocia un segmento de superposición de NSX al vínculo inferior de esta puerta de enlace de nivel 1.

- Las reglas NAT con la acción SNAT se configuran en las puertas de enlace de nivel 1. Estas reglas SNAT tienen la misma configuración que las reglas SNAT en las ESG creadas por Aria Automation.

- Las puertas de enlace de nivel 1 se crean en el mismo clúster de Edge en el que se crea la puerta de enlace de nivel 0.

- La configuración del servicio del equilibrador de carga en ESG-3 se migra a la configuración del servicio del equilibrador de carga en la puerta de enlace de nivel 1. Esta puerta de enlace de nivel 1 está conectada al segmento 2 de superposición de NSX en el vínculo inferior.

- La configuración del servicio DHCP en ESG-4 se migra a una configuración de servidor DHCP de puerta de enlace en la puerta de enlace de nivel 1. Esta puerta de enlace de nivel 1 está conectada al segmento 3 de superposición de NSX en el vínculo inferior.

El coordinador de migración utiliza una dirección IP de servidor DHCP predeterminada para configurar el servidor DHCP de puerta de enlace en NSX. Si es necesario, puede introducir una dirección IP de servidor diferente durante el paso Resolver configuración de la migración. Siga las instrucciones que se indican en la página Enviar entrada de la interfaz de usuario del coordinador de migración para especificar una dirección IP del servidor diferente.

- En NSX-V, el tiempo de concesión se configura a nivel de grupo de direcciones IP de DHCP, mientras que el tiempo de concesión de NSX se configura en cada segmento. Si el servicio DHCP de una red de NSX-V está configurado con varios grupos de direcciones IP de DHCP, el coordinador de migración elegirá el tiempo de concesión más alto de entre todos los grupos de direcciones IP de DHCP y lo aplicará al segmento de NSX.

- Las concesiones de DHCP de las máquinas virtuales de carga de trabajo que están asociadas al la red 3 saliente creada por Aria Automation se migran a NSX.

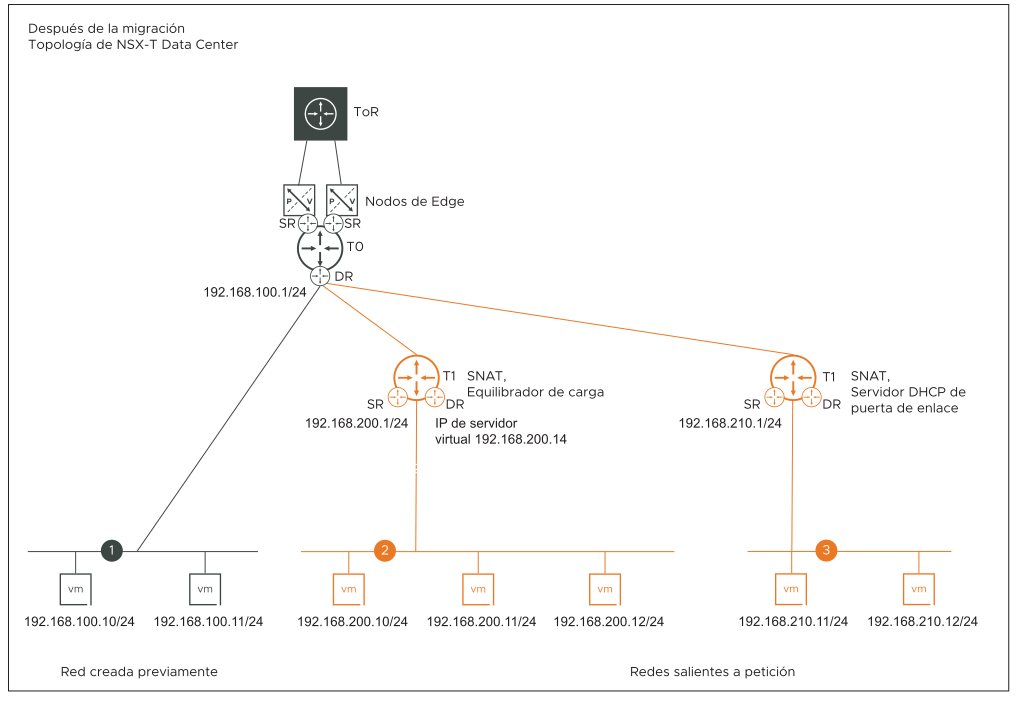

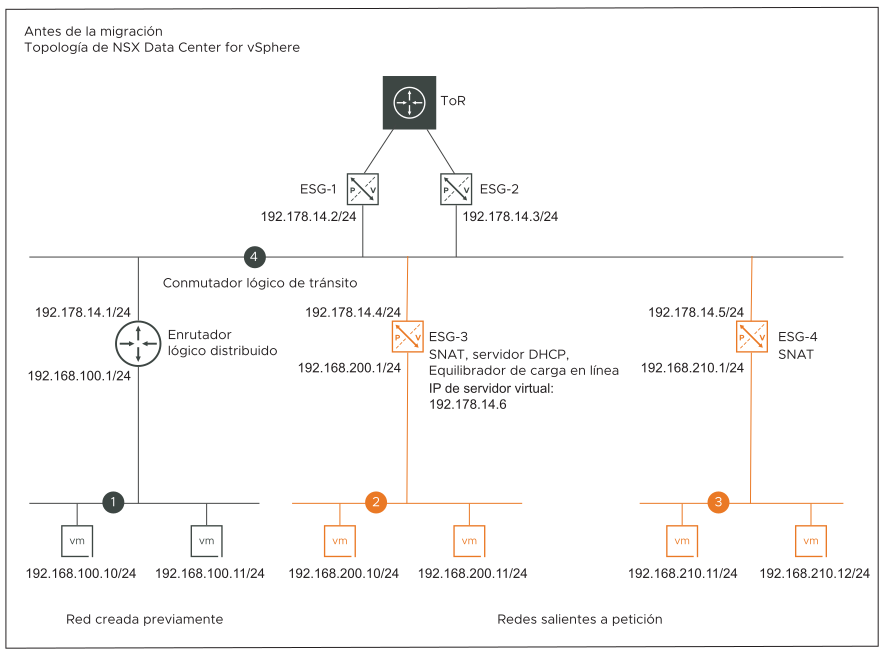

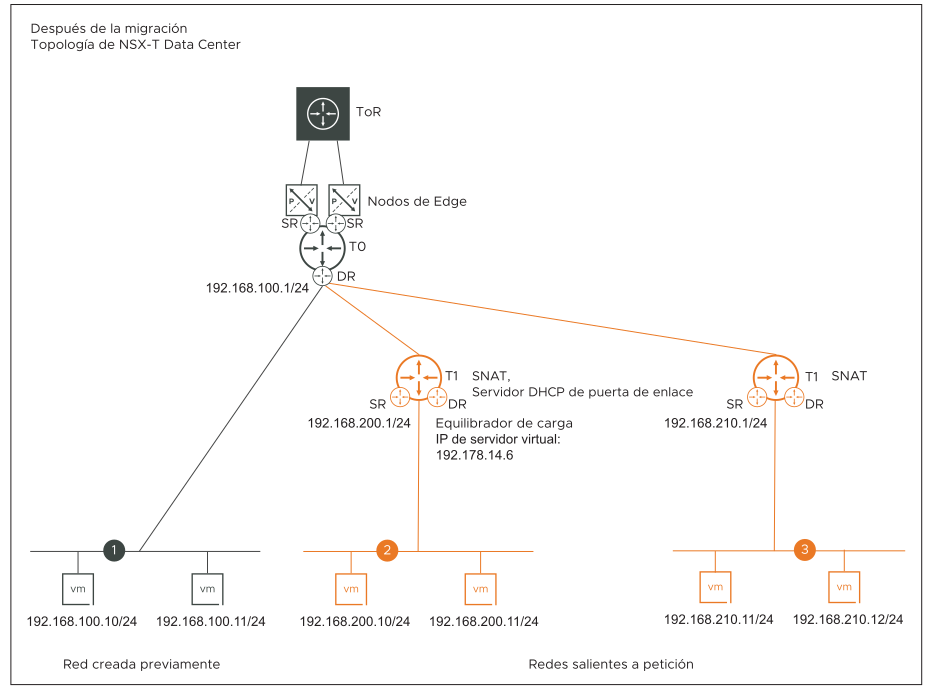

Redes salientes a petición con DHCP, NAT, equilibrador de carga en linea (topología G)

- Las redes salientes a petición (conmutadores lógicos) se crean mediante Aria Automation. Por ejemplo, las redes 2 y 3 del diagrama de topología antes de la migración representan las redes salientes a petición.

- Las interfaces de vínculo superior de las puertas de enlace de servicios de Edge creadas por Aria Automation (ESG-3 y ESG-4) están conectadas a un conmutador lógico de tránsito existente en NSX-V (por ejemplo, 192.178.14.0/24).

- ESG-3 está configurada con un equilibrador de carga en línea, un servidor DHCP y reglas NAT (acción SNAT).

- ESG-4 está configurada solo con reglas NAT (acción SNAT).

- El servidor DHCP asigna una dirección IP a las máquinas virtuales creadas por Aria Automation en la red saliente 2 a petición.

- Las máquinas virtuales creadas por Aria Automation en la red 3 saliente a petición tienen una dirección IP estática.

- Las reglas de traducción de direcciones de red (NAT) se crean mediante Aria Automation. La acción SNAT está configurada en la interfaz de vínculo superior de ESG-3 y ESG-4. Las reglas SNAT solo permiten el tráfico saliente de las máquinas virtuales de las redes salientes a los clientes externos de la red pública.

Para ver un ejemplo de configuración de reglas NAT en ESG-3 y ESG-4, consulte la descripción de la topología G antes de la migración incluida anteriormente en este tema.

- Ejemplo: configuración de equilibrador de carga en línea en ESG-3:

- IP del servidor virtual: 192.178.14.6

- Grupo predeterminado: Grupo 1

- El grupo 1 tiene dos máquinas virtuales: 192.168.200.10/24, 192.168.200.11/24

Las otras opciones de configuración del equilibrador de carga no se incluyen aquí porque no son de interés en este ejemplo de migración.

- Ejemplo: la interfaz de vínculo superior de ESG-3 tiene dos direcciones IP configuradas: dirección IP principal y dirección IP secundaria.

- Dirección IP principal: 192.178.14.4/24. Conecta ESG-3 al conmutador lógico de tránsito.

- Dirección IP secundaria: 192.178.14.6/24. Se utiliza como la IP del servidor virtual.

- Ejemplo: configuración del servidor DHCP en ESG-3:

- Rango de grupo de DHCP: 192.168.200.20-192.168.200.40

- Puerta de enlace predeterminada: 192.168.200.1

Los otros ajustes del servidor DHCP no se incluyen aquí porque no son de interés en este ejemplo de migración.

- Para cada red saliente creada por Aria Automation que esté conectada a una ESG, se crea una puerta de enlace de nivel 1 y se asocia un segmento de superposición de NSX al vínculo inferior de esta puerta de enlace de nivel 1.

- Las reglas NAT con la acción SNAT se configuran en las puertas de enlace de nivel 1. Estas reglas SNAT tienen la misma configuración que las reglas SNAT en las ESG creadas por Aria Automation.

- Las puertas de enlace de nivel 1 se crean en el mismo clúster de Edge en el que se crea la puerta de enlace de nivel 0.

- El servicio del equilibrador de carga en ESG-3 se migra a un servicio del equilibrador de carga en la puerta de enlace de nivel 1. Esta puerta de enlace de nivel 1 está conectada al segmento 2 de superposición de NSX en el vínculo inferior.

- La configuración del servicio DHCP en ESG-3 se migra a un servidor DHCP de puerta de enlace en la puerta de enlace de nivel 1.

El coordinador de migración utiliza una dirección IP de servidor DHCP predeterminada para configurar el servidor DHCP de puerta de enlace en NSX. Si es necesario, puede introducir una dirección IP de servidor diferente durante el paso Resolver configuración de la migración. Siga las instrucciones que se indican en la página Enviar entrada de la interfaz de usuario del coordinador de migración para especificar una dirección IP del servidor diferente.

- En NSX-V, el tiempo de concesión se configura a nivel de grupo de direcciones IP de DHCP, mientras que el tiempo de concesión de NSX se configura en cada segmento. Si el servicio DHCP de una red de NSX-V está configurado con varios grupos de direcciones IP de DHCP, el coordinador de migración elegirá el tiempo de concesión más alto de entre todos los grupos de direcciones IP de DHCP y lo aplicará al segmento de NSX.

- Las concesiones de DHCP de las máquinas virtuales de carga de trabajo que están asociadas al la red 2 saliente creada por Aria Automation se migran a NSX.

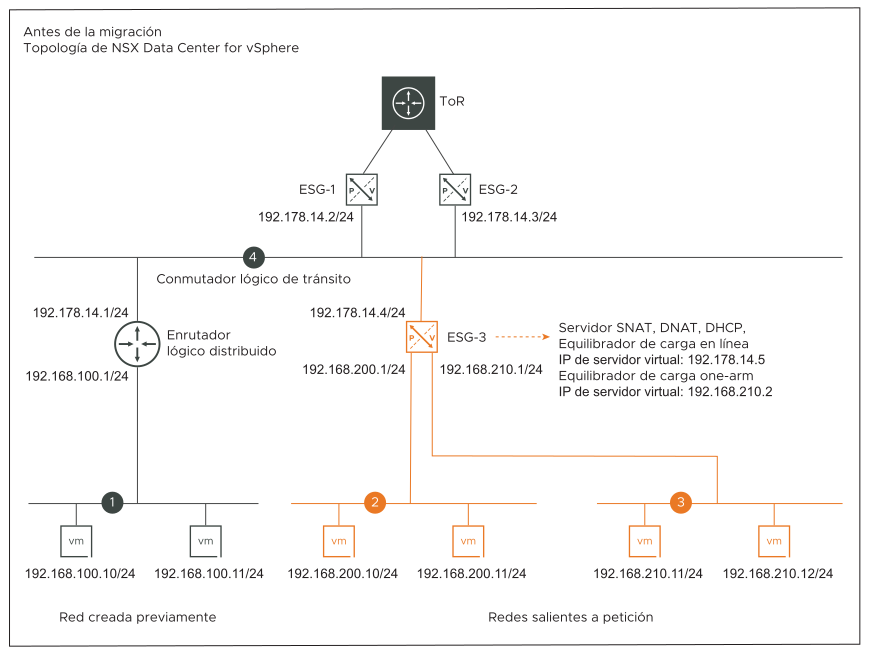

Redes salientes a petición con DHCP, NAT, equilibrador de carga one-arm, equilibrador de carga en línea (topología I)

- Las redes salientes a petición (conmutadores lógicos) se crean mediante Aria Automation. Por ejemplo, las redes 2 y 3 del diagrama de topología antes de la migración representan las redes salientes a petición.

- Ambas redes salientes se conectan a las interfaces de vínculo inferior de una única puerta de enlace de servicios Edge creada por Aria Automation (ESG-3). En este diagrama de topología se muestran dos redes de salida conectadas a ESG-3. Sin embargo, puede tener más de dos redes salientes conectadas a la misma ESG.

- La interfaz de vínculo superior de ESG-3 está conectada a un conmutador lógico de tránsito existente en NSX-V (por ejemplo, 192.178.14.0/24).

- Los siguientes servicios están configurados en ESG-3:

- Reglas NAT con la acción SNAT y DNAT.

- Servidor DHCP

- Equilibrador de carga one-arm

- Equilibrador de carga en línea

- El servidor DHCP asigna una dirección IP a las máquinas virtuales creadas por Aria Automation en las redes salientes 2 y 3 a petición.

- Ejemplo: configuración de equilibrador de carga en línea en ESG-3. Equilibra la carga del tráfico en la red 2:

- IP del servidor virtual: 192.178.14.5

- Grupo predeterminado: Grupo 1

- El grupo 1 tiene dos máquinas virtuales: 192.168.200.10/24, 192.168.200.11/24

Las otras opciones de configuración del equilibrador de carga no se incluyen aquí porque no son de interés en este ejemplo de migración.

- Ejemplo: configuración de equilibrador de carga one-arm en ESG-3. Equilibra la carga del tráfico en la red 3:

- IP del servidor virtual: 192.168.210.2

- Grupo predeterminado: Pool-2

- El grupo 2 tiene dos máquinas virtuales: 192.168.210.11/24, 192.168.210.12/24

- Las reglas NAT con la acción SNAT y la acción DNAT se configuran en ESG-3. El reenvío de puerto es compatible con las reglas SNAT y DNAT.

- Ejemplo: configuración de reglas SNAT en ESG-3.

Regla SNAT 1 Regla SNAT 2 Original

Aplicado en: vNIC (interfaz de vínculo superior)

Protocolo: cualquiera

Rango de IP de origen: 192.168.200.1-192.168.200.14

Puertos de origen: cualquiera

Rango de IP de destino: cualquiera

Puertos de destino: cualquiera

Original

Aplicado en: vNIC (interfaz de vínculo superior)

Protocolo: cualquiera

Rango de IP de origen: 192.168.210.1-192.168.210.14

Puertos de origen: cualquiera

Rango de IP de destino: cualquiera

Puertos de destino: cualquiera

Traducido

Dirección IP (IP Address): 192.178.14.5

Rango de puertos: cualquiera

Traducido

Dirección IP (IP Address): 192.178.14.4

Rango de puertos: cualquiera

- Ejemplo: configuración de reglas de DNAT en ESG-3.

Original

Protocolo: cualquiera

Rango de IP de origen: cualquiera

Puertos de origen: cualquiera

Rango de IP de destino: 192.178.14.5

Puertos de destino: 100

Traducido

Dirección IP (IP Address): 192.178.200.35

Rango de puertos: 80

- Ejemplo: la configuración del servidor DHCP en ESG-3 tiene dos grupos de direcciones IP:

- Grupo de direcciones IP de DHCP 1: 192.168.200.20-192.168.200.40

- Puerta de enlace predeterminada para el grupo 1: 192.168.200.1

- Grupo de direcciones IP de DHCP 2: 192.168.210.20-192.168.210.40

- Puerta de enlace predeterminada para el grupo 2: 192.168.210.1

Los otros ajustes del servidor DHCP no se incluyen aquí porque no son de interés en este ejemplo de migración.

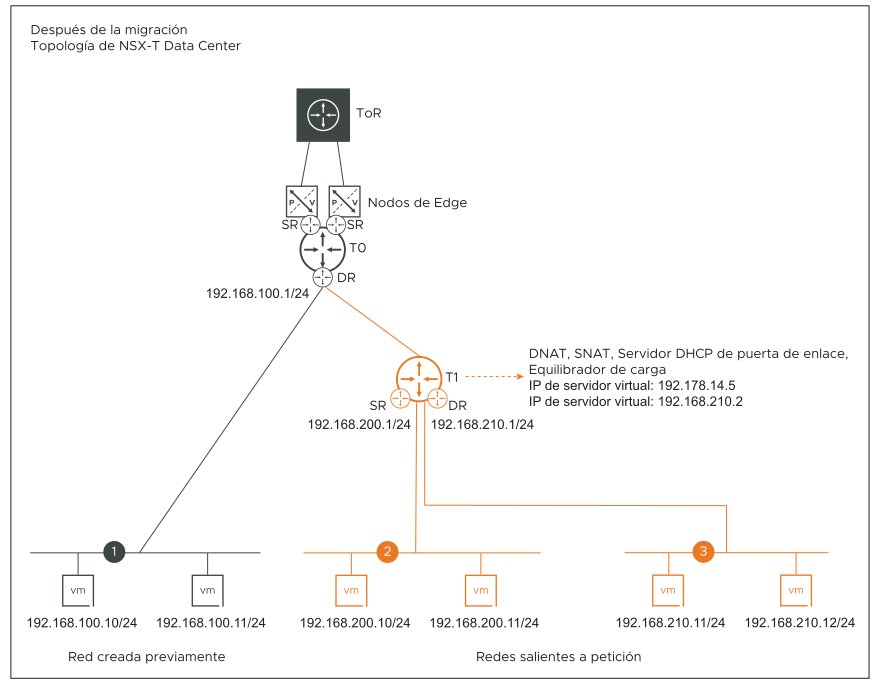

- Para las redes salientes creadas por Aria Automation que están conectadas a una sola ESG, se crea una puerta de enlace de nivel 1 y se asocian segmentos de superposición de NSX al vínculo inferior de esta puerta de enlace de nivel 1.

- Las reglas SNAT y DNAT se configuran en la puerta de enlace de nivel 1. Estas reglas tienen la misma configuración que las reglas SNAT y DNAT en la ESG-3 creada por Aria Automation.

- La puerta de enlace de nivel 1 se crea en el mismo clúster de Edge en el que se crea la puerta de enlace de nivel 0.

- Las configuraciones del servicio del equilibrador de carga en ESG-3 se migran a las configuraciones del servicio del equilibrador de carga en la puerta de enlace de nivel 1.

- La configuración del servicio DHCP en ESG-3 se migra a un servidor DHCP de puerta de enlace en la puerta de enlace de nivel 1.

El coordinador de migración utiliza una dirección IP de servidor DHCP predeterminada para configurar el servidor DHCP de puerta de enlace en NSX. Si es necesario, puede introducir una dirección IP de servidor diferente durante el paso Resolver configuración de la migración. Siga las instrucciones que se indican en la página Enviar entrada de la interfaz de usuario del coordinador de migración para especificar una dirección IP del servidor diferente.

- En NSX-V, el tiempo de concesión se configura a nivel de grupo de direcciones IP de DHCP, mientras que el tiempo de concesión de NSX se configura en cada segmento. Cuando el servicio DHCP de una red de NSX-V está configurado con varios grupos de direcciones IP de DHCP, el coordinador de migración elegirá el tiempo de concesión más alto de entre todos los grupos de direcciones IP de DHCP y lo aplicará al segmento de NSX.

- Las concesiones de DHCP de las máquinas virtuales de carga de trabajo que están asociadas a las redes salientes creadas por Aria Automation se migran a NSX.

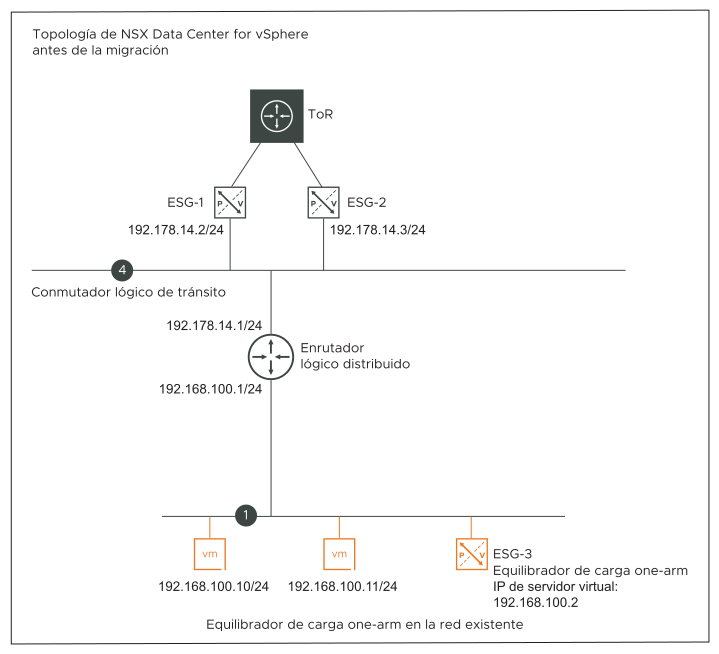

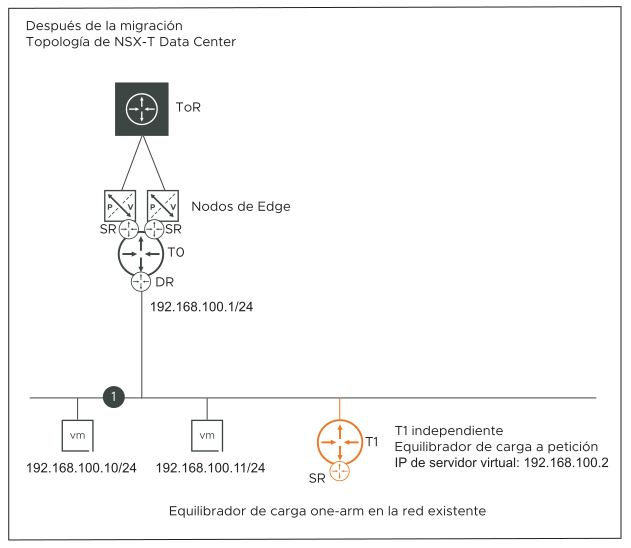

Equilibrador de carga one-arm a petición en redes existentes (topología J)

- Un equilibrador de carga one-arm se configura en una ESG creada por Aria Automation. Esta ESG está conectada a una red existente en NSX-V. La red existente puede ser una VLAN o un conmutador lógico.

El diagrama de topología de antes de la migración muestra un único equilibrador de carga one-arm en una red 1 existente. Para los fines de esta descripción de topología, se tiene en cuenta un único equilibrador de carga one-arm en una ESG creada por Aria Automation. Sin embargo, esta topología también es compatible con las siguientes configuraciones:

- Varios equilibradores de carga one-arm creados por Aria Automation conectados a una única red existente. Se configura un equilibrador de carga en cada ESG creada por Aria Automation. Todas las ESG se implementan como parte de una única implementación de Aria Automation.

- Varios equilibradores de carga one-arm creados por Aria Automation, donde un equilibrador de carga está conectado a cada red existente diferente. Se configura un equilibrador de carga en cada ESG creada por Aria Automation. Todas las ESG se implementan como parte de una única implementación de Aria Automation.

- Las máquinas virtuales de carga de trabajo creadas por Aria Automation que están conectadas a una red existente tienen una dirección IP estática.

- Ejemplo: configuración de equilibrador de carga one-arm en ESG-3.

- IP del servidor virtual: 192.168.100.2

- Grupo predeterminado: Grupo 1

- El grupo 1 tiene dos máquinas virtuales: 192.168.100.10/24, 192.168.100.11/24

- ESG-3 en la topología de NSX-V se migra a una puerta de enlace de nivel 1 independiente en la topología de NSX. Esta puerta de enlace de nivel 1 no está conectada a la puerta de enlace de nivel 0.

- La configuración del equilibrador de carga en ESG-3 se migra a una configuración del equilibrador de carga en la puerta de enlace de nivel 1.

Grupos de seguridad a petición o grupos de seguridad existentes con equilibrador de carga (topología K)

Esta topología es compatible con una ESG creada por Aria Automation con un único equilibrador de carga configurado en ella. La ESG puede conectarse a una red existente o a una red a petición creada mediante Aria Automation.

Un grupo de seguridad existente forma parte del perfil de red de Aria Automation, o bien un grupo de seguridad a petición/existente se encuentra en la implementación de Aria Automation que contiene redes a petición.

En el archivo de configuración de la implementación de entrada, Aria Automation agrega automáticamente la IP del servidor virtual del equilibrador de carga dentro de un objeto de conjunto de direcciones IP. Este conjunto de direcciones IP se agrega como miembro del grupo de seguridad en el perfil de red Aria Automation. O bien, el conjunto de direcciones IP se agrega como miembro del grupo de seguridad a petición o existente del Blueprint que está asociado con los miembros del grupo de carga equilibrada.

Cuando se migra una topología de este tipo a NSX, la ESG se asigna a una puerta de enlace de nivel 1 en la topología de NSX. La configuración del servicio del equilibrador de carga en ESG se migra a la configuración del servicio del equilibrador de carga en la puerta de enlace de nivel 1. El grupo de seguridad de NSX-V se asigna a un grupo de NSX. Este grupo de NSX contiene un grupo anidado que tiene la dirección IP del servidor virtual del equilibrador de carga.