Las reglas NAT del lado de la LAN permiten que las direcciones IP de NAT de una subred no anunciada se puedan utilizar en direcciones IP de una subred anunciada. Tanto para el nivel de perfil como el nivel de Edge, dentro de la configuración de ajustes del dispositivo, se introdujeron reglas NAT del lado de la LAN para la versión 3.3.2 y como una extensión, se introdujo compatibilidad con NAT del lado de la LAN basada en origen y destino, mismo origen de paquete y NAT de destino para la versión 3.4.

A partir de la versión 3.3.2, VMware introdujo un nuevo módulo NAT del lado de la LAN en las rutas de VPN NAT en la instancia de Edge. Los casos prácticos principales son los siguientes:

- Derivar IP superpuestas debido a M&A

- Ocultar la dirección IP privada de una derivación o un centro de datos por motivos de seguridad

- NAT de origen o destino para todas las subredes coincidentes, son compatibles tanto las instancias 1:1 como las de tipo "Muchos:1" (versión 3.3.2)

- NAT de origen basada en subred de destino o NAT de destino basada en subred de origen, son compatibles tanto las instancias 1:1 como las de tipo "Muchos:1" (versión 3.4)

- NAT de origen y NAT de destino 1:1 en el mismo paquete (versión 3.4)

- La NAT del lado de la LAN admite el tráfico a través de túnel VCMP. No admite el tráfico subyacente.

- Compatibilidad con NAT de origen y destino 1:1 y de tipo "Muchos:1" (por ejemplo, /24 a /24).

- Si se configuran varias reglas, solo se ejecutará la primera regla coincidente.

- La NAT en el lado de la LAN se lleva a cabo antes de la búsqueda de enrutamiento o flujo. Para hacer coincidir el tráfico en el perfil empresarial, los usuarios deben utilizar la IP con NAT.

- De forma predeterminada, la IP con NAT no se anuncia desde la instancia de Edge. Por lo tanto, asegúrese de agregar la ruta estática para la IP con NAT y anunciarla a la superposición.

- Las configuraciones de la versión 3.3.2 se transferirán, no es necesario volver a configurarlas durante la actualización a la versión 3.4.

NAT del lado de la LAN (versión 3.3.2)

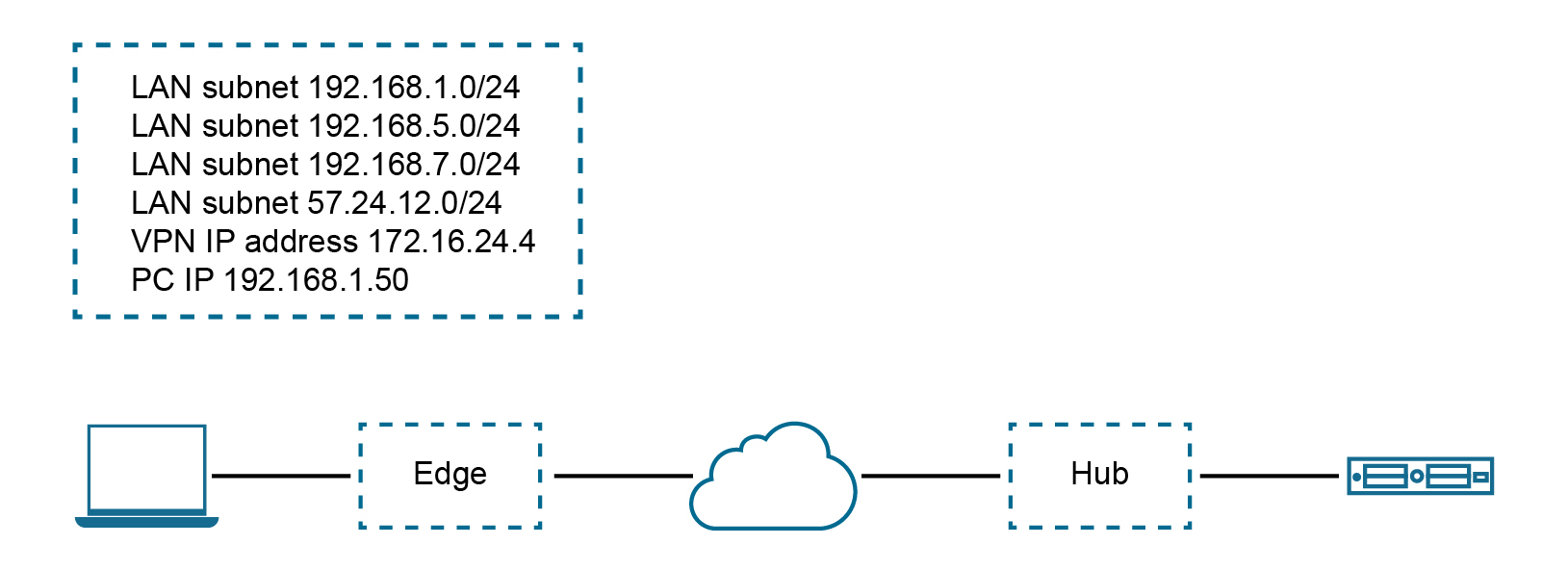

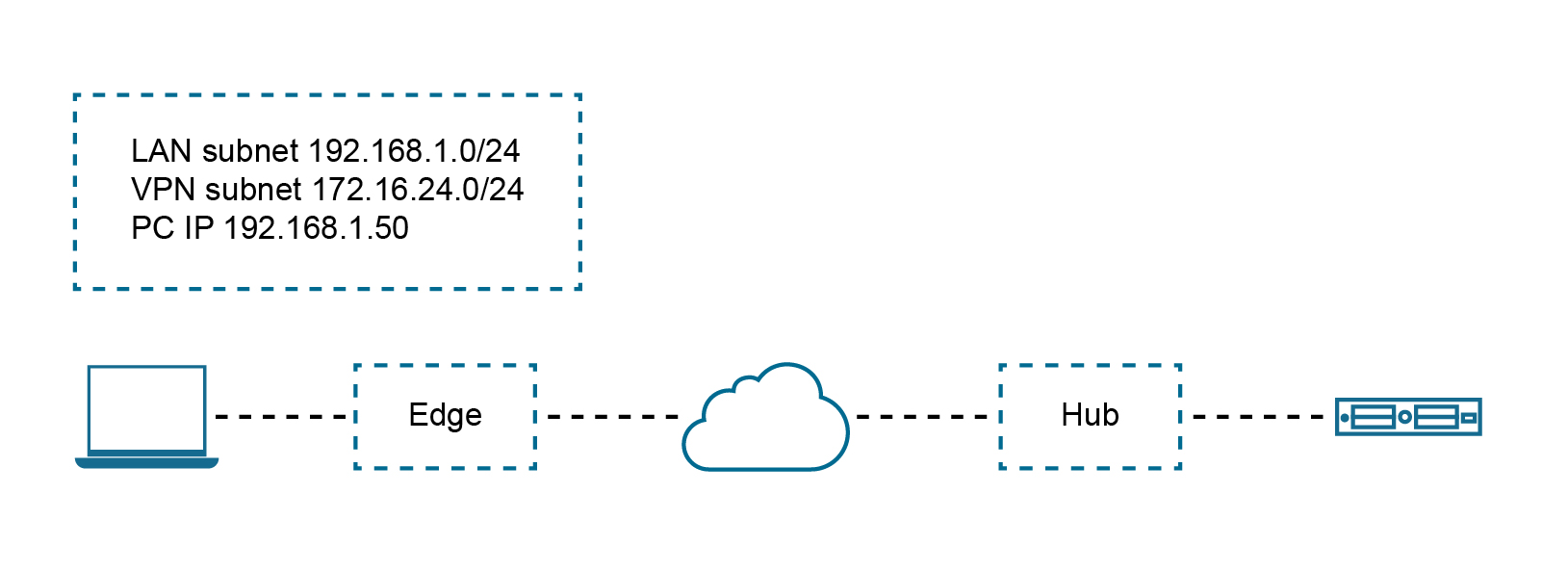

Caso práctico n.º 1: "NAT de origen de tipo Muchos:1"

En este escenario, un tercero ha asignado varias subredes que no se superponen al sitio de un cliente. El servidor del centro de datos del cliente reconoce el tráfico de este tercero mediante una sola dirección IP en cualquier sitio determinado.

Configuración requerida para el caso práctico n.º 1 para la versión 3.3.2: Regla nueva: NAT del lado de la LAN 192.168.1.0/24 -> 172.16.24.4/32

Como se muestra en la imagen a continuación, debido a que la regla NAT es una IP única, el tráfico TCP y UDP se realizará con NAT. Por lo tanto, en este ejemplo, 192.168.1.50 se convierte en 172.16.24.4 con un puerto de origen efímero para el tráfico TCP/UDP, el tráfico ICMP se convierte en 172.16.24.4 con un identificador ICMP personalizado para la búsqueda inversa y se descartará todo el tráfico restante.

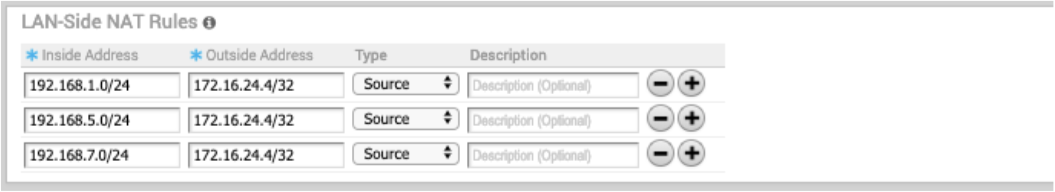

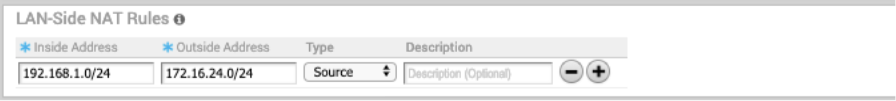

Caso práctico n.º 2: "NAT de origen 1:1"

En este escenario, la subred de LAN es 192.168.1.0/24. Sin embargo, se trata de una subred que se superpone con otros sitios. Se ha asignado una subred única del mismo tamaño, 172.16.24.0/24, que se utilizará para la comunicación de VPN en este sitio. El tráfico desde el equipo debe pasar por NAT en la instancia de Edge antes de la búsqueda de rutas; de lo contrario, la ruta de origen coincidirá con 192.168.1.0/24, que no se anuncia desde esta instancia de Edge y se descartará el tráfico.

Configuración requerida para el caso práctico n.º 2: Regla nueva: NAT del lado de la LAN 192.168.1.0/24 -> 172.16.24.0/24

Dado que las subredes coinciden en tamaño, todos los bits que coincidan con la máscara de subred se realizará con NAT. Por lo tanto, en la imagen siguiente, 192.168.1.50 pasa a ser 172.16.24.50.

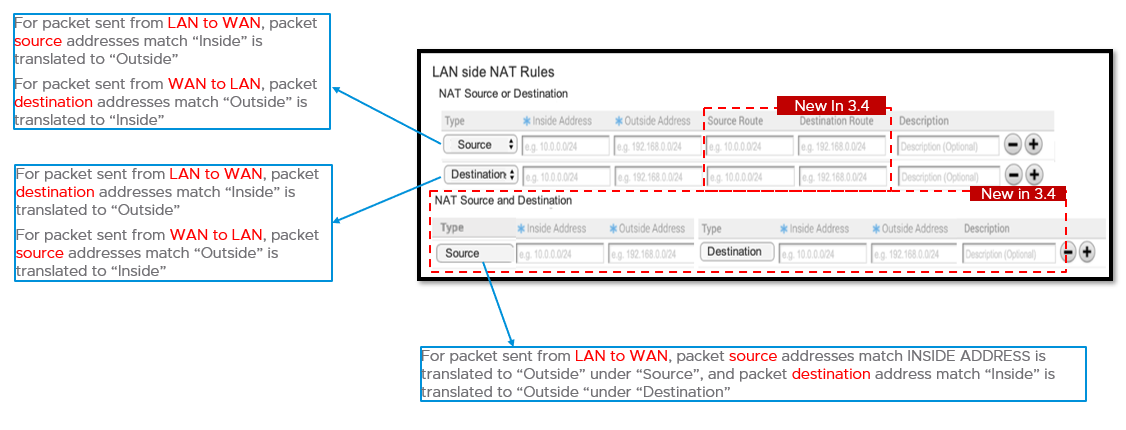

NAT del lado de la LAN en base a origen o destino (versión 3.4)

La versión 3.4 incorpora NAT del lado de la LAN en base a la compatibilidad de origen/destino como parte de una sola regla, en la que solo se puede habilitar NAT para un subconjunto de tráfico basado en subredes de origen o destino. Consulte los siguientes casos prácticos para esta mejora, a continuación.

Caso práctico n.º 1: "Realizar SNAT o DNAT con origen o destino como criterios de coincidencia"

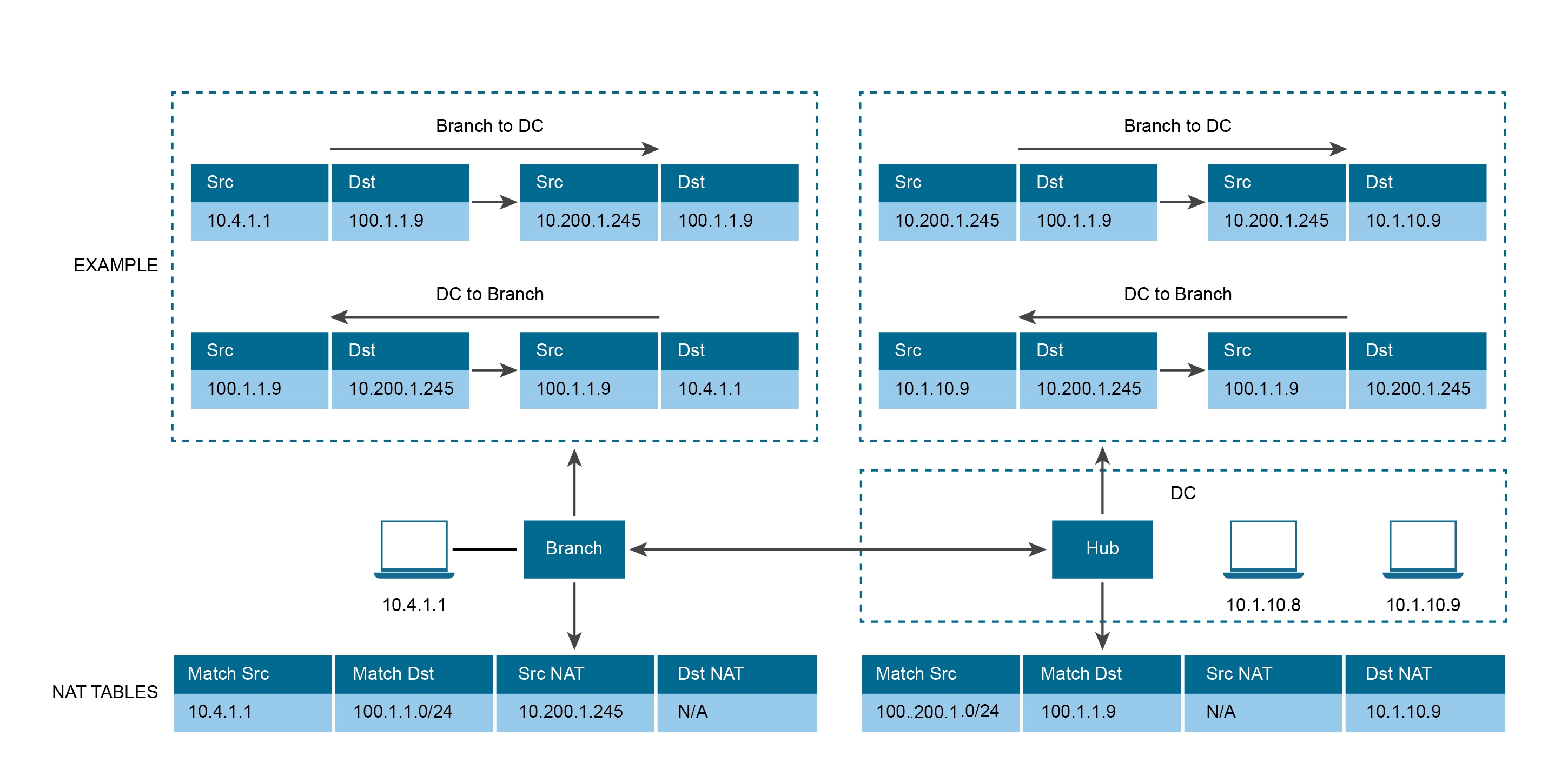

En el ejemplo de ilustración siguiente, la derivación debe aplicar NAT a la IP de origen 10.4.1.1 a 10.200.1.245 solo para el tráfico destinado a 100.1.1.0/24. De forma similar, en el DC, debe aplicarse NAT a la IP de destino 100.1.1.9 a 10.1.10.9 solo si el tráfico se recibe del origen 10.200.1.0/24.

Consulte la imagen a continuación (área de reglas NAT del lado de la LAN para la derivación).

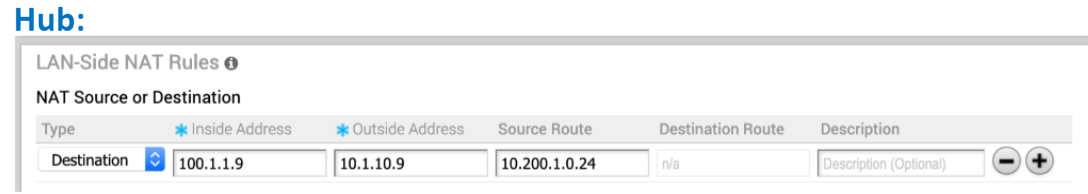

Consulte la imagen a continuación (área de reglas NAT del lado de la LAN para el hub).

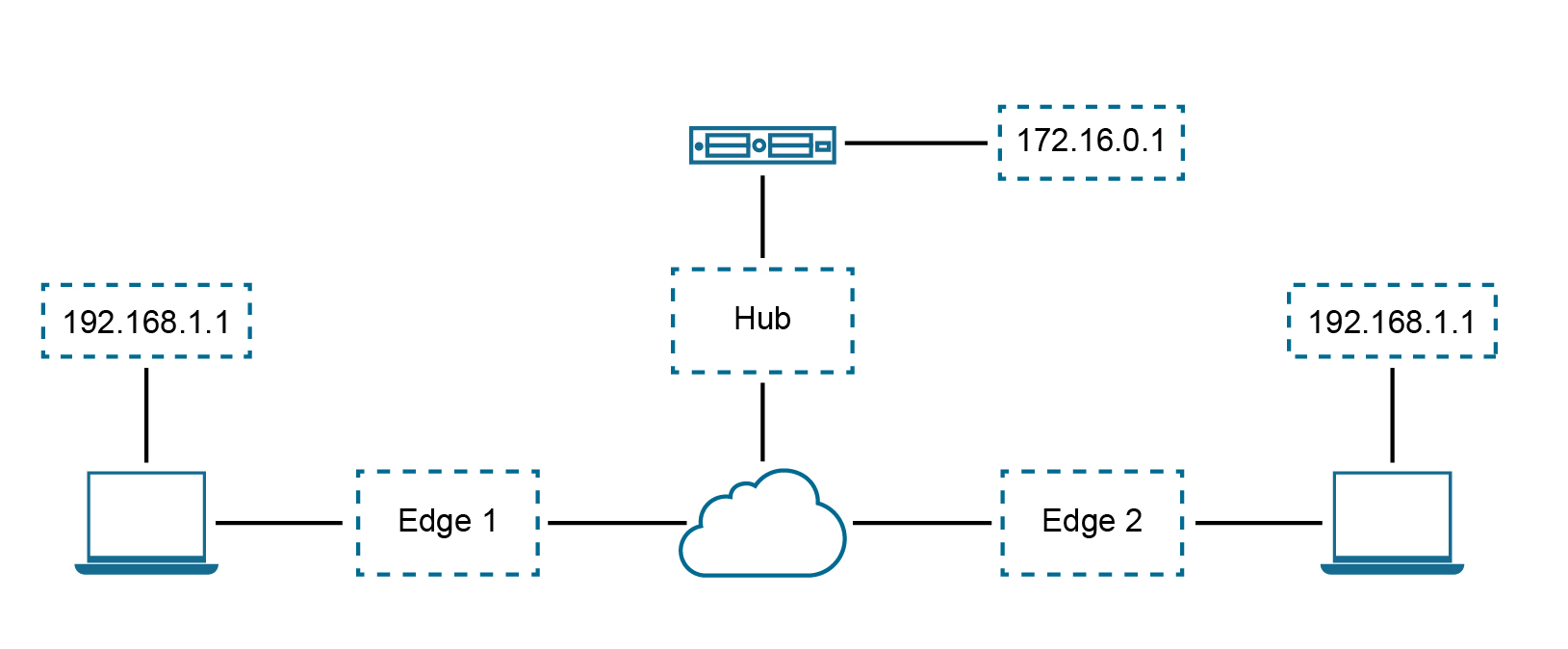

Caso práctico n.º 2: "Aplicar NAT a la IP de origen y a la de destino en el paquete"

Considere el escenario siguiente. En este ejemplo, a cada sitio de la red se le asigna la misma subred para que la LAN de derivación sea idéntica en todos los sitios. "PC1" y "PC2" tienen la misma dirección IP y ambos necesitan comunicarse con un servidor detrás del hub. Es necesario aplicar NAT al tráfico para poder utilizar direcciones IP que se superpongan, por ejemplo, en Edge 1, a los equipos (192.168.1.0/24) se les debe aplicar NAT a 192.168.10.0/24, en Edge2, a los equipos (192.168.1.0/24) se les debe aplicar NAT a 192.168.20.0/24.

Además, por motivos de seguridad, el servidor que se encuentra detrás del hub con la IP real "172.16.0.1" se debe presentar a los equipos como "192.168.100.1" y esta IP no debe distribuirse a SD-WAN entre el hub y Edge; son obligatorias las reglas de combinación de origen y destino en la misma instancia de Edge.

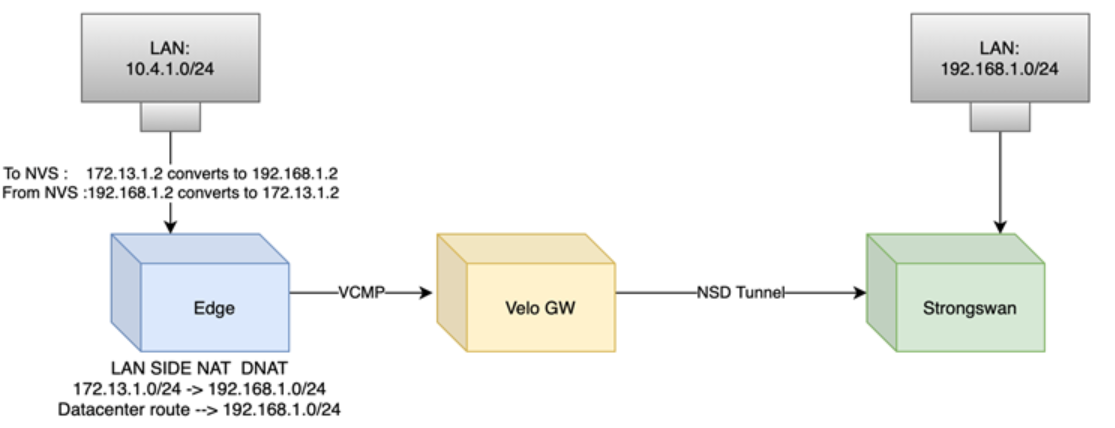

Caso práctico n.º 3: NAT de destino de muchos a muchos para una subred de NSD

Configurar procedimiento

Nota: Si el usuario desea configurar la regla predeterminada, la dirección IP debe ser cero y el prefijo debe ser también cero: 0.0.0.0/0.

- En el panel de navegación, vaya a Configurar (Configure) > Instancias de Edge (Edges).

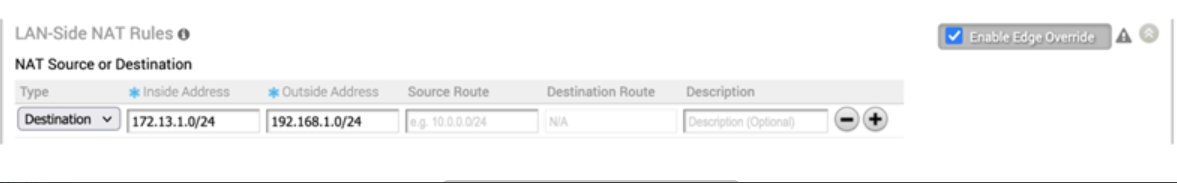

- En la pantalla de la pestaña Configuración del dispositivo (Device Settings), desplácese hasta el área Reglas NAT del lado de la LAN (LAN-Side NAT Rules).

- En el área Reglas NAT del lado de la LAN (LAN-Side NAT Rules), complete lo siguiente para la sección de origen o destino de NAT: (consulte la siguiente tabla para obtener una descripción de los campos en los pasos siguientes).

- Introduzca una dirección para el cuadro de texto Dirección interna (Inside Address).

- Introduzca una dirección para el cuadro de texto Dirección externa (Outside Address).

- Introduzca la ruta de origen en el cuadro de texto apropiado.

- Introduzca la ruta de destino en el cuadro de texto apropiado.

- Escriba una descripción para la regla en el cuadro de texto Descripción (Description) (opcional).

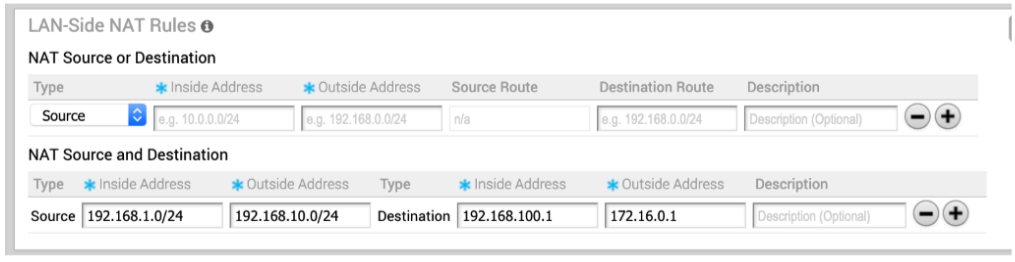

- En el área Reglas NAT del lado de la LAN (LAN-Side NAT Rules), complete lo siguiente para el origen y destino de NAT: (consulte la siguiente tabla para obtener una descripción de los campos en los pasos siguientes).

- Para el tipo de Origen (Source), introduzca la Dirección interna (Inside Address) y la Dirección externa (Outside Address) en los cuadros de texto correspondientes.

- Para el tipo de Destino (Destination), introduzca la Dirección interna (Inside Address) y la Dirección externa (Outside Address) en los cuadros de texto correspondientes.

- Escriba una descripción para la regla en el cuadro de texto Descripción (Description) (opcional).

| Regla NAT del lado de la LAN | Tipo | Descripción |

|---|---|---|

| Menú desplegable Tipo (Type) | Seleccionar Origen (Source) o Destino (Destination) | Determine si esta regla NAT debe aplicarse en la dirección IP de origen o destino del tráfico de usuario. |

| Cuadro de texto Dirección interna (Inside Address) | Dirección/Prefijo IPv4, el prefijo debe ser 1-32 | La dirección IP "interna" o "antes de NAT" (si el prefijo es 32) o la subred (si el prefijo es inferior a 32). |

| Cuadro de texto Dirección externa (Outside Address) | Dirección/Prefijo IPv4, el prefijo debe ser 1-32 | La dirección IP "externa" o "después de NAT" (si el prefijo es 32) o la subred (si el prefijo es inferior a 32). |

| Cuadro de texto Ruta de origen (Source Route) | - Opcional - Dirección/Prefijo IPv4 - El prefijo debe ser 1-32 - Valor predeterminado: cualquiera |

Para la NAT de destino, especifique la dirección IP o la subred de origen como criterios de coincidencia. Solo es válido si el tipo es "Destino" (Destination). |

| Cuadro de texto Ruta de destino (Destination Route) | - Opcional - Dirección/Prefijo IPv4 - El prefijo debe ser 1-32 - Valor predeterminado: cualquiera |

Para la NAT de destino, especifique la dirección IP o la subred de destino como criterios de coincidencia. Solo es válido si el tipo es "Origen" (Source). |

| Cuadro de texto Descripción (Description) | Texto | Cuadro de texto personalizado para describir la regla NAT. |

"Hoja de referencia" de NAT del lado de la LAN

- Dirección del tráfico: LAN -> WAN

- Qué se debe traducir: dirección de origen del paquete

- Asignación de configuración:

- Tipo de NAT = "Origen" (Source)

- IP de origen = "Dirección interna" (Inside Address)

- IP de NAT = "Dirección externa" (Outside Address)

| Tipo de NAT | Interna | Externa | Tipo | Comportamiento de LAN -> WAN |

|---|---|---|---|---|

| Origen (Source) | A.0/24 | B.0/24 | 1:1 | A.1 se traduce a B.1, A.2 a B.2, etc. |

| Origen (Source) | A.0/24 | B.1/32 | Muchos:1 | A.1 y A.2 se traducen a B.1 |

| Origen (Source) | A.1/32 | B.0/24 | 1:1 | A.1 se traduce a B.1, el resto de B.X no se utiliza. |

- Dirección del tráfico: WAN -> LAN

- Qué se debe traducir: dirección de destino del paquete

- Asignación de configuración:

- Tipo de NAT = "Origen" (Source)

- IP de origen = "Dirección externa" (Outside Address)

- IP de NAT = "Dirección interna" (Inside Address)

| Tipo de NAT | Interna | Externa | Tipo | Comportamiento de WAN -> LAN |

|---|---|---|---|---|

| Origen | A.0/24 | B.0/24 | 1:1 | B.1 se traduce a A.1, B.2 a A.2, etc. |

| Origen | A.0/24 | B.1/32 | Muchos:1 | B.1 se traduce a A.1 |

| Origen | A.1/32 | B.0/24 | 1:Muchos | B.1 y B.2 se traducen a A.1 |

- Dirección del tráfico: LAN -> WAN

- Qué se debe traducir: dirección de destino del paquete

- Asignación de configuración:

- Tipo de NAT = "Destino" (Destination)

- IP de origen = "Dirección interna" (Inside Address)

- IP de NAT = "Dirección externa" (Outside Address)

| Tipo de NAT | Interna | Externa | Tipo | Comportamiento de LAN -> WAN |

|---|---|---|---|---|

| Destino (Destination) | A.0/24 | B.0/24 | 1:1 | A.1 se traduce a B.1, A.1 a B.2, etc. |

| Destino (Destination) | A.0/24 | B.1/32 | Muchos:1 | A.1 y A.2 se traducen a B.1 |

| Destino (Destination) | A.1/32 | B.0/24 | 1:Muchos | A.1 se traduce a B.1 |

- Dirección del tráfico: WAN -> LAN

- Qué se debe traducir: dirección de origen del paquete

- Asignación de configuración:

- Tipo de NAT = "Destino" (Destination)

- IP de origen = "Dirección externa" (Outside Address)

- IP de NAT = "Dirección interna" (Inside Address)

Tipo de NAT Interna Externa Tipo Comportamiento de WAN -> LAN Destino A.0/24 B.0/24 1:1 B.1 se traduce a A.1, B.2 a A.2, etc. Destino (Destination) A.0/24 B.1/32 Muchos:1 B.1 se traduce a A.1 Destino A.1/32 B.0/24 1:Muchos B.1 y B.2 se traducen a A.1