VMware SD-WAN proporciona detección y protección contra diversos ataques para combatir las vulnerabilidades de seguridad en todas las etapas de su ejecución.

- Ataque de denegación de servicio (DoS)

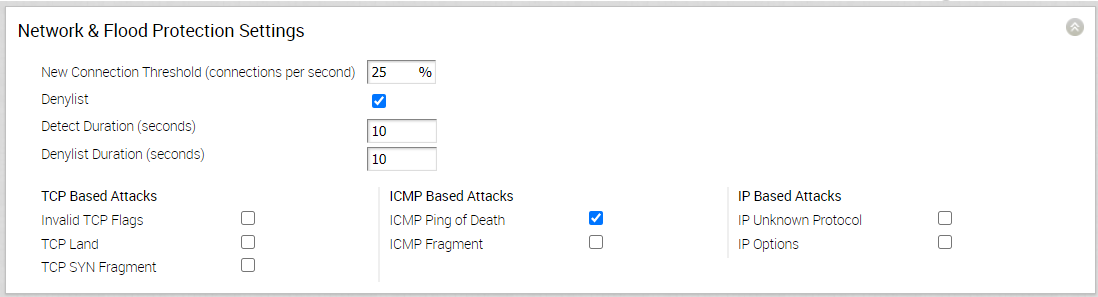

- Ataques basados en TCP: indicadores TCP no válidos, ataque LAND de TCP y fragmento SYN de TCP

- Ataques basados en ICMP: ataque Ping de la muerte de ICMP y fragmento de ICMP

- Ataques basados en IP: protocolo desconocido de IP y opciones de IP no seguras

Un ataque de denegación de servicio (Denial-of-Service, DoS) es un tipo de ataque de seguridad de red que abruma al dispositivo de destino con una gran cantidad de tráfico fantasma, de modo que el destino está tan ocupado en procesar el tráfico fantasma que no se puede procesar el tráfico legítimo. El destino puede ser un firewall, los recursos de red cuyo acceso controla el firewall o una plataforma de hardware o un sistema operativo específicos de un host individual. El ataque de DoS intenta agotar los recursos del dispositivo de destino, lo cual provoca que el dispositivo no esté disponible para los usuarios legítimos.

Existen dos métodos generales de ataques DoS: la inundación de servicios o el bloqueo de servicios. Los ataques de inundación se producen cuando el sistema recibe demasiado tráfico que el servidor no puede almacenar en búfer, lo que hace que el servidor se ralentice y, finalmente, se detenga. Otros ataques de DoS solo aprovechan las vulnerabilidades que provocan que el servicio o el sistema de destino se bloqueen. En estos ataques, se envían datos que aprovechan los errores en el destino que, posteriormente, bloquean o desestabilizan gravemente el sistema.

- El paquete que no tiene indicadores definidos en su encabezado TCP, como SYN, FIN, ACK, etcétera.

- El encabezado TCP tiene indicadores SYN y FIN combinados, que son indicadores mutuamente excluyentes en realidad.

Un ataque LAND es un ataque de DoS de capa 4 en el que se crea un paquete SYN de TCP de modo que la dirección IP y el puerto de origen se configuran para ser iguales a la dirección IP y el puerto de destino, los cuales, a su vez, están configurados para apuntar a un puerto abierto en un dispositivo de destino. Un dispositivo de destino vulnerable puede recibir un mensaje de este tipo y responder a la dirección de destino enviando efectivamente el paquete para volver a procesarlo en un bucle infinito. Como consecuencia, los recursos de CPU del dispositivo se consumen indefinidamente, lo que provoca que el dispositivo de destino vulnerable se bloquee.

El protocolo de Internet (Internet Protocol, IP) encapsula un segmento SYN del protocolo de control de transmisión (Transmission Control Protocol, TCP) en el paquete de IP para iniciar una conexión TCP y, en respuesta, invocar un segmento SYN/ACK. Debido a que el paquete de IP es pequeño, no hay ningún motivo legítimo para fragmentarlo. Un paquete SYN fragmentado es anómalo y, por ende, sospechoso. En un ataque de fragmento SYN de TCP, un host o un servidor de destino se inundan con fragmentos de paquetes SYN de TCP. El host detecta los fragmentos y espera a que lleguen los paquetes restantes para poder volver a ensamblarlos. Al inundar un servidor o host con conexiones que no se pueden completar, el búfer de memoria del host se desborda y, por lo tanto, no es posible establecer más conexiones legítimas. Esto provoca daños en el sistema operativo del host de destino.

Un ataque de "Ping de la muerte" del protocolo de mensajes de control de Internet (Internet Control Message Protocol, ICMP) implica que el atacante envía varios pings con formato incorrecto o malintencionado a un dispositivo de destino. A pesar de que los paquetes de ping generalmente se utilizan para comprobar la disponibilidad de los hosts de red, los atacantes pueden asignarles un tamaño más grande que el máximo de 65 535 bytes.

Cuando se transmite un paquete grande de forma malintencionada desde el host malintencionado, el paquete se fragmenta en tránsito y, cuando el dispositivo de destino intenta volver a ensamblar los fragmentos de IP en el paquete completo, el total supera el límite de tamaño máximo. Esto podría desbordar los búferes de memoria inicialmente asignados para el paquete, lo que provoca que el sistema se bloquee o se reinicie, ya que no puede manejar esos paquetes tan grandes.

Un ataque de fragmentación de ICMP es un ataque de DoS común que implica la inundación de fragmentos de ICMP fraudulentos que no se pueden desfragmentar en el servidor de destino. Dado que la desfragmentación solo se puede llevar a cabo cuando se reciben todos los fragmentos, el almacenamiento temporal de esos fragmentos falsos ocupa memoria y puede agotar los recursos de memoria disponibles del servidor de destino vulnerable, lo que provoca que el servidor no esté disponible.

Habilitar la protección de protocolo de IP desconocido bloquea los paquetes de IP con el campo de protocolo que contiene un número de ID de protocolo 143 o superior, ya que podría generar un error si no se maneja correctamente en el dispositivo final. Una actitud prudente sería bloquear dichos paquetes de IP para evitar que entren en la red protegida.

En ocasiones, los atacantes configuran de forma incorrecta los campos de opción de IP dentro de un paquete de IP y generan campos incompletos o con formato incorrecto. Los atacantes utilizan estos paquetes con formato incorrecto para poner en peligro los hosts vulnerables de la red. El aprovechamiento de la vulnerabilidad puede permitir la ejecución de código arbitrario. Es posible que la vulnerabilidad se pueda aprovechar después de procesar un paquete que contiene una opción de IP creada específicamente en el encabezado IP del paquete. Habilitar la protección de opciones no seguras de IP bloquea los paquetes de IP en tránsito con el campo de opción de IP con formato incorrecto en el encabezado del paquete IP.

Para configurar ajustes de protección de red y contra inundación en el nivel del perfil, realice los pasos a continuación.