Al crear túneles de IPSec de Edge a Edge o de Edge a puerta de enlace, es posible modificar los parámetros de configuración de la directiva de seguridad en el nivel de configuración del cliente.

Procedimiento

- En el portal de operadores, desplácese hasta Administrar clientes (Manage Customers).

- Seleccione un cliente y haga clic en Acciones (Actions) > Modificar (Modify) o haga clic en el vínculo al cliente.

- En el portal de empresas, haga clic en Configurar (Configure) > Clientes (Customers). Se mostrará la página Configuración del cliente (Customer Configuration).

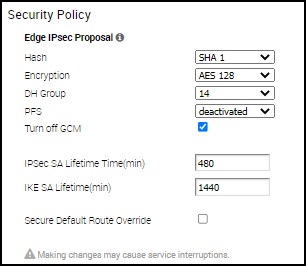

- En el área Directiva de seguridad (Security Policy), puede configurar los siguientes ajustes de seguridad:

- Hash: de forma predeterminada, no hay ningún algoritmo de autenticación configurado para el encabezado de VPN, ya que AES-GCM es un algoritmo de cifrado autenticado. Al seleccionar la casilla de verificación Desactivar GCM (Turn off GCM), puede seleccionar una de las siguientes opciones como algoritmo de autenticación para el encabezado de VPN, en la lista desplegable:

- SHA 1

- SHA 256

- SHA 384

- SHA 512

- Cifrado (Encryption): seleccione AES 128 o AES 256 como el tamaño de la clave de algoritmos para cifrar los datos. Cuando la casilla de verificaciónDesactivar GCM (Turn off GCM) no está seleccionada, el modo de algoritmo de cifrado predeterminado es AES 128-GCM.

- Grupo DH (DH Group): seleccione el algoritmo de grupo Diffie-Hellman (DH) que se utilizará al intercambiar una clave precompartida. El grupo DH establece la fuerza del algoritmo en bits. Los grupos de DH compatibles son 2, 5, 14, 15 y 16. Se recomienda utilizar el grupo de DH 14.

- PFS: seleccione el nivel de confidencialidad directa total (Perfect Forward Secrecy, PFS) para mayor seguridad. Los niveles de PFS compatibles son 2, 5, 14, 15 y 16. De forma predeterminada, PFS está desactivado.

- Desactivar GCM (Turn off GCM): de forma predeterminada, AES 128-GCM está habilitado. Si es necesario, seleccione la casilla de verificación para desactivar este modo.

- Duración de SA de IPsec (IPsec SA Lifetime): tiempo en el que se inicia la regeneración de claves del protocolo de seguridad de Internet (Internet Security Protocol, IPsec) para las instancias de Edge. La duración mínima de IPsec es de 3 minutos y la duración máxima de IPsec, de 480 minutos. El valor predeterminado es 480 minutos.

- Duración de SA de IKE (IKE SA Lifetime): tiempo en el que se inicia la regeneración de claves de intercambio de claves de Internet (Internet Key Exchange, IKE) para las instancias de Edge. La duración mínima de IKE es de 10 minutos y la duración máxima de IKE, de 1440 minutos. El valor predeterminado es 1440 minutos.

Nota: No se recomienda configurar valores de duración bajos para IPsec (menores a 10 minutos) e IKE (menores a 30 minutos), ya que se puede interrumpir el tráfico en algunas implementaciones debido a la regeneración de claves. Los valores de duración bajos son solo para fines de depuración.

- Reemplazo de ruta predeterminada segura (Secure Default Route Override): seleccione la casilla de verificación para que el destino del tráfico que coincide con una ruta predeterminada segura (ya sea ruta estática o ruta BGP) de una puerta de enlace de socio se pueda anular mediante Directiva empresarial (Business Policy).

Para obtener instrucciones acerca de cómo habilitar el enrutamiento seguro en Edge, consulte Configurar la entrega de socio. Para obtener más información acerca de la configuración de la regla de directiva empresarial del servicio de red, consulte "Configurar el servicio de red para la regla de directiva empresarial" en la Guía de administración de VMware SD-WAN disponible en la Documentación de VMware SD-WAN.

- Hash: de forma predeterminada, no hay ningún algoritmo de autenticación configurado para el encabezado de VPN, ya que AES-GCM es un algoritmo de cifrado autenticado. Al seleccionar la casilla de verificación Desactivar GCM (Turn off GCM), puede seleccionar una de las siguientes opciones como algoritmo de autenticación para el encabezado de VPN, en la lista desplegable:

- Después de configurar los ajustes, haga clic en Guardar cambios (Save Changes).

Nota: Cuando se modifican los ajustes de seguridad, los cambios pueden causar interrupciones en los servicios actuales. Además, estos ajustes pueden reducir el rendimiento general y aumentar el tiempo necesario para configurar el túnel VCMP. Esto puede afectar los tiempos de configuración del túnel dinámico de sucursal a sucursal y la recuperación de un error de Edge en un clúster.