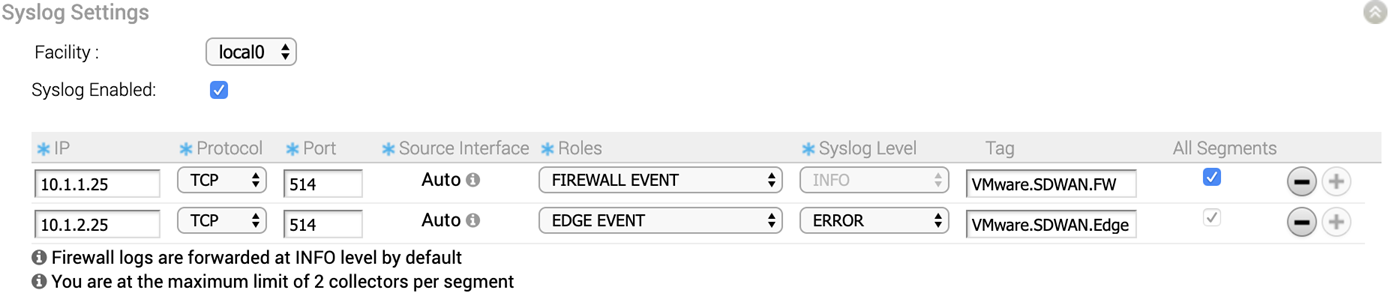

En una red empresarial, SD-WAN Orchestrator admite la recopilación de los registros de firewall y los eventos enlazados de SD-WAN Orchestrator procedentes de las instancias de SD-WAN Edge de la empresa en uno o varios recopiladores de Syslog remotos centralizados (servidores) en el formato Syslog nativo. Para que el recopilador de Syslog reciba registros de firewall y eventos enlazados de SD-WAN Orchestrator procedentes de las instancias de Edge configuradas en una empresa, en el nivel de perfil, realice los pasos de este procedimiento para configurar los detalles del recopilador de Syslog por segmento en SD-WAN Orchestrator.

Requisitos previos

- Asegúrese de que se haya configurado la red privada virtual de nube (configuración de VPN de sucursal a sucursal) para SD-WAN Edge (desde donde se originan los eventos enlazados de SD-WAN Orchestrator) con el fin de establecer una ruta entre SD-WAN Edge y los recopiladores de Syslog. Para obtener más información, consulte Configurar VPN de nube para perfiles.

Procedimiento

Qué hacer a continuación

Para obtener más información sobre la configuración del firewall en el nivel de perfil, consulte Configurar el firewall para los perfiles.

Compatibilidad con el enrutamiento de Syslog seguro

La versión 5.0 admite la capacidad de enrutamiento de Syslog seguro. Es necesario garantizar la seguridad del enrutamiento de Syslog para las certificaciones federales, así como cumplir los requisitos de protección de Edge de las grandes empresas. El proceso de enrutamiento de Syslog seguro comienza con un servidor syslog compatible con TLS. Actualmente, SD-WAN Orchestrator permite reenviar registros a un servidor syslog que admita TLS. La versión 5.0 permite a SD-WAN Orchestrator controlar el enrutamiento de syslog y realizar la comprobación de seguridad predeterminada, como la verificación de PKI jerárquica, la validación de CRL, etc. Además, también permite personalizar la seguridad del enrutamiento mediante la definición de conjuntos de claves de cifrado compatibles, no permitir certificados autofirmados, etc.

Otro aspecto del enrutamiento de syslog seguro es cómo recopilar o integrar la información de revocación. SD-WAN Orchestrator ahora puede habilitar la entrada de información de revocación desde un operador que se puede recuperar manualmente o a través de un proceso externo. SD-WAN Orchestrator seleccionará esa información de CRL y la utilizará para comprobar la seguridad del enrutamiento antes de que se establezcan todas las conexiones. Además, SD-WAN Orchestrator recuperará esa información de CRL regularmente y la utilizará al validar la conexión.

Propiedades del sistema

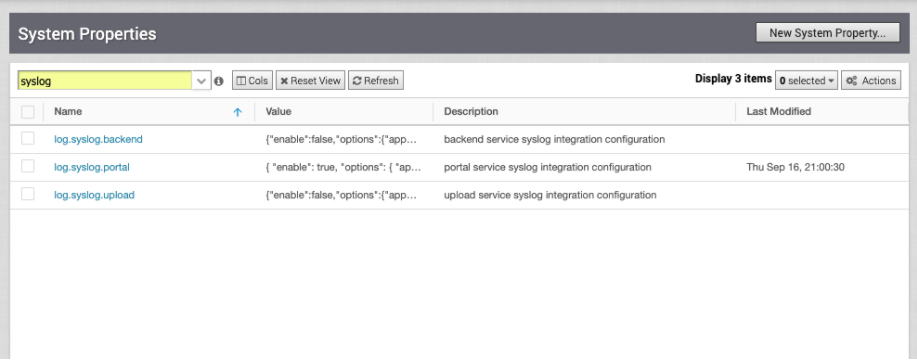

El enrutamiento de syslog seguro comienza con la configuración de los parámetros de enrutamiento de syslog de SD-WAN Orchestrator para permitir que se conecte con un servidor syslog. Para ello, SD-WAN Orchestrator acepta una cadena con formato JSON para tener los siguientes parámetros de configuración, los cuales se configuran en las propiedades del sistema.

- dendrochronological: configuración de integración de syslog del servicio de back-end

- log.syslog.portal: configuración de integración de syslog del servicio del portal

- log.syslog.upload: configuración de integración de syslog del servicio de carga

Al configurar las propiedades del sistema, se puede utilizar la siguiente cadena JSON de configuración de Syslog seguro.

config<Object>enable:<true> <false> Active o desactive el enrutamiento de Syslog. Tenga en cuenta que este parámetro controla el enrutamiento de Syslog general incluso si el enrutamiento seguro está habilitado.options<Object>host:<string> El host que ejecuta syslog; el valor predeterminado es localhost.- port: <number> El puerto del host en el que se ejecuta syslog; el valor predeterminado es el puerto predeterminado de syslog.

- protocol: <string> tcp4, udp4, tls4. Nota: tls4 habilita el enrutamiento de Syslog seguro con la configuración predeterminada. Para configurarlo, consulte el siguiente objeto secureOptions.

- pid: <number> PID del proceso del que provienen los mensajes de registro (valor predeterminado: process.pid).

- localhost: <string> Host que indica de dónde proceden los mensajes de registro (valor predeterminado: localhost).

- app_name: <string> El nombre de la aplicación (node-portal, node-backend, etc.) (valor predeterminado: process.title).

secureOptions<Object>disableServerIdentityCheck:<boolean> Opcionalmente se omite la comprobación de SAN durante la validación; es decir, se puede utilizar si la certificación del servidor no tiene una SAN para certificados autofirmados. Valor predeterminado:false.fetchCRLEnabled:<boolean> Si no esfalse, SD-WAN Orchestrator recupera la información de CRL que está integrada en las entidades de certificación proporcionadas. Predeterminado:truerejectUnauthorized:<boolean> Si no es false, SD-WAN Orchestrator aplica la validación jerárquica de PKI en la lista de entidades de certificación proporcionadas. Valor predeterminado:true. (Esto es mayormente necesario para realizar pruebas. No lo utilice en producción).caCertificate:<string> SD-WAN Orchestrator puede aceptar una cadena que contenga certificados con formato PEM para anular de forma opcional los certificados de entidades de certificación de confianza (puede contener varias CRL en un formulario concatenado que acepte openssl). El valor predeterminado es confiar en las entidades de certificación conocidas que selecciona Mozilla. Esta opción se puede utilizar para permitir que acepte una entidad de certificación local que rija la entidad. Por ejemplo, para clientes locales que tienen sus propias entidades de certificación y PKI.crlPem:<string>SD-WAN Orchestrator puede aceptar una cadena que contenga CRL con formato PEM (puede contener varias CRL en un formulario concatenado que acepte openssl). Esta opción se puede utilizar para permitir aceptar CRL guardadas en local. SifetchCRLEnabledse establece en true, SD-WAN Orchestrator combinará esta información con las CRL recuperadas. Esto es principalmente necesario para un escenario específico en el que los certificados no contienen información del punto de distribución de CRL.- crlDistributionPoints: <Array> SD-WAN Orchestrator puede aceptar opcionalmente un URI de puntos de distribución de CRL de matriz en el protocolo "http". SD-WAN Orchestrator no acepta ningún URI "https"

- crlPollIntervalMinutes: <number> si fetchCRLEnabled no se establece en false, SD-WAN Orchestrator sondeará las CRL cada 12 horas. Sin embargo, este parámetro puede anular de forma opcional este comportamiento predeterminado y actualizar la CRL según el número proporcionado.

Configurar un ejemplo de enrutamiento de Syslog seguro

{"enable": true,"options": {"appName": "node-portal","protocol": "tls","port": 8000,"host": "host.docker.internal","localhost": "localhost"},"secureOptions": {"caCertificate": "-----BEGIN CERTIFICATE-----MIID6TCCAtGgAwIBAgIUaauyk0AJ1ZK/U10OXl0GPGXxahQwDQYJKoZIhvcNAQELBQAwYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDAgFw0yMTA5MjgxOTMzMjVaGA8yMDczMTAwNTE5MzMyNVowYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAMwG+Xyp5wnoTDxpRRUmE63DUnaJcAIMVABm0xKoBEbOKoW0rnl3nFu3l0u6FZzfq+HBJwnOtrBO0lf/sges2/QeUduCeBC/bqs5VzIRQdNaFXVtundWU+7Tn0ZDKXv4aRC0vsvjejU0H7DCXLg4yGF4KbM6f0gVBgj4iFyIjcy4+aMsvYufDV518RRB3MIHuLdyQXIe253fVSBHA5NCn9NGEF1e6Nxt3hbzy3Xe4TwGDQfpXx7sRt9tNbnxemJ8A2ou8XzxHPc44G4O0eN/DGIwkP1GZpKcihFFMMxMlzAvotNqE25gxN/O04/JP7jfQDhqKrLKwmnAmgH9SqvV0F8CAwEAAaOBmDCBlTAdBgNVHQ4EFgQUSpavxf80w/I3bdLzubsFZnwzpcMwHwYDVR0jBBgwFoAUSpavxf80w/I3bdLzubsFZnwzpcMwDwYDVR0TAQH/BAUwAwEB/zAOBgNVHQ8BAf8EBAMCAYYwMgYDVR0fBCswKTAnoCWgI4YhaHR0cDovL2xvY2FsaG9zdDo1NDgzL2NybFJvb3QucGVtMA0GCSqGSIb3DQEBCwUAA4IBAQBrYkmg+4x2FrC4W8eU0S62DVrsCtA26wKTVDtor8QAvi2sPGKNlv1nu3F2AOTBXIY+9QV/Zvg9oKunRy917BEVx8sBuwrHW9IvbThVk+NtT/5fxFQwCjO9l7/DiEkCRTsrY4WEy8AW1CcaBwEscFXXgliwWLYMpkFxsNBTrUIUfpIR0Wiogdtc+ccYWDSSPomWZHUmgumWIikLue9/sOvV9eWy56fZnQNBrOf5wUs0suJyLhi0hhFOAMdEJuL4WnYthX5d+ifNon8ylXGO6cOzXoA0DlvSmAS+NOEekFo6R1Arrws0/nk6otGH/Be5+/WXFmp0nzT5cwnspbpA1seO-----END CERTIFICATE-----","disableServerIdentityCheck": true,"fetchCRLEnabled":true,"rejectUnauthorized": true,"crlDistributionPoints": http://cacerts.digicert.com/DigiCertTLSHybridECCSHA3842020CA1-1.crt

Para configurar el enrutamiento de Syslog, consulte el siguiente objeto JSON como un ejemplo (imagen a continuación).

Si la configuración se realiza correctamente, SD-WAN Orchestrator generará el siguiente registro y comenzará el enrutamiento.

[portal:watch] 2021-10-19T20:08:47.150Z - info: [process.logger.163467409.0] [660] El registro remoto se ha configurado correctamente para las siguientes opciones {"appName":"node-portal","protocol":"tls","port":8000,"host":"host.docker.internal","localhost":"localhost"}

Enrutamiento de Syslog seguro en modo FIPS

Cuando el modo FIPS está habilitado para el enrutamiento de Syslog seguro, la conexión se rechazará si el servidor syslog no ofrece los siguientes conjuntos de claves de cifrado: "TLS_AES_256_GCM_SHA384:TLS_AES_128_GCM_SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256." Además, independientemente del modo FIPS, si el certificado del servidor syslog no tiene un campo de uso de claves ampliado que establezca el atributo "ServerAuth", se rechazará la conexión.

Recuperación de información de CRL constante

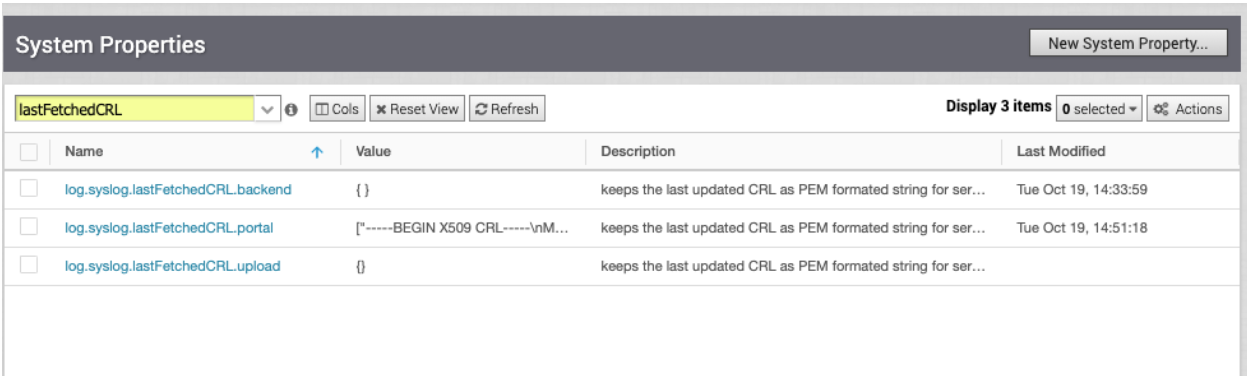

Si fetchCRLEnabled no se establece en false, SD-WAN Orchestrator actualizará regularmente la información de la CRL cada 12 horas a través del mecanismo de trabajo de back-end. La información de CRL recuperada se almacenará en la propiedad del sistema correspondiente titulada log.syslog.lastFetchedCRL.{serverName}. Esta información de la CRL se comprobará en cada intento de conexión con el servidor syslog. Si se produce un error durante la recuperación, SD-WAN Orchestrator generará un evento de operador.

Si fetchCRLEnabled se establece en true, habrá tres propiedades del sistema adicionales para seguir el estado de la CRL, como se indica a continuación: log.syslog.lastFetchedCRL.backend, log.syslog.lastFetchedCRL.portal, log.syslog.lastFetchedCRL.upload, como se muestra en la siguiente imagen. Esta información mostrará la hora de la última actualización de la CRL y la información de la CRL.

Registro

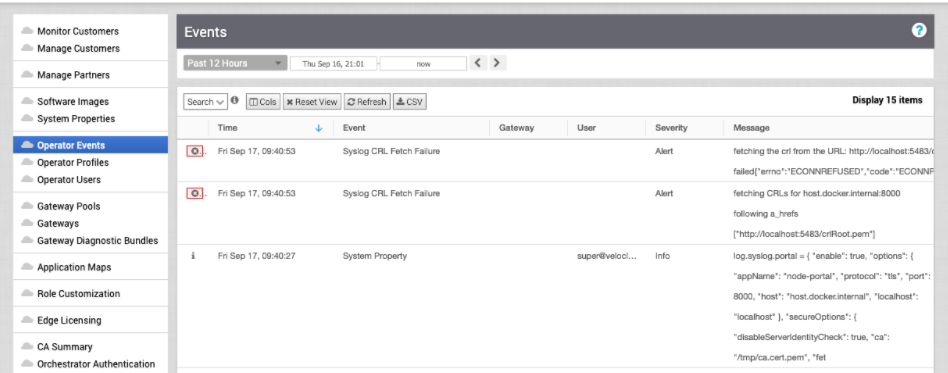

Si la opción "fetchCRLEnabled" se establece en true, SD-WAN Orchestrator intentará recuperar las CRL. Si se produce un error, SD-WAN Orchestrator generará un evento, como se muestra en la siguiente imagen.