Para configurar una aplicación basada en OpenID Connect (OIDC) en Microsoft Azure Active Directory (AzureAD) para Single Sign On (SSO), realice los pasos de este procedimiento.

Requisitos previos

Asegúrese de tener una cuenta de AzureAD para iniciar sesión.

Procedimiento

- Inicie sesión en la cuenta de Microsoft Azure como usuario administrador.

Se mostrará la pantalla de inicio de Microsoft Azure.

- Para crear una nueva aplicación:

- Busque y seleccione el servicio Azure Active Directory.

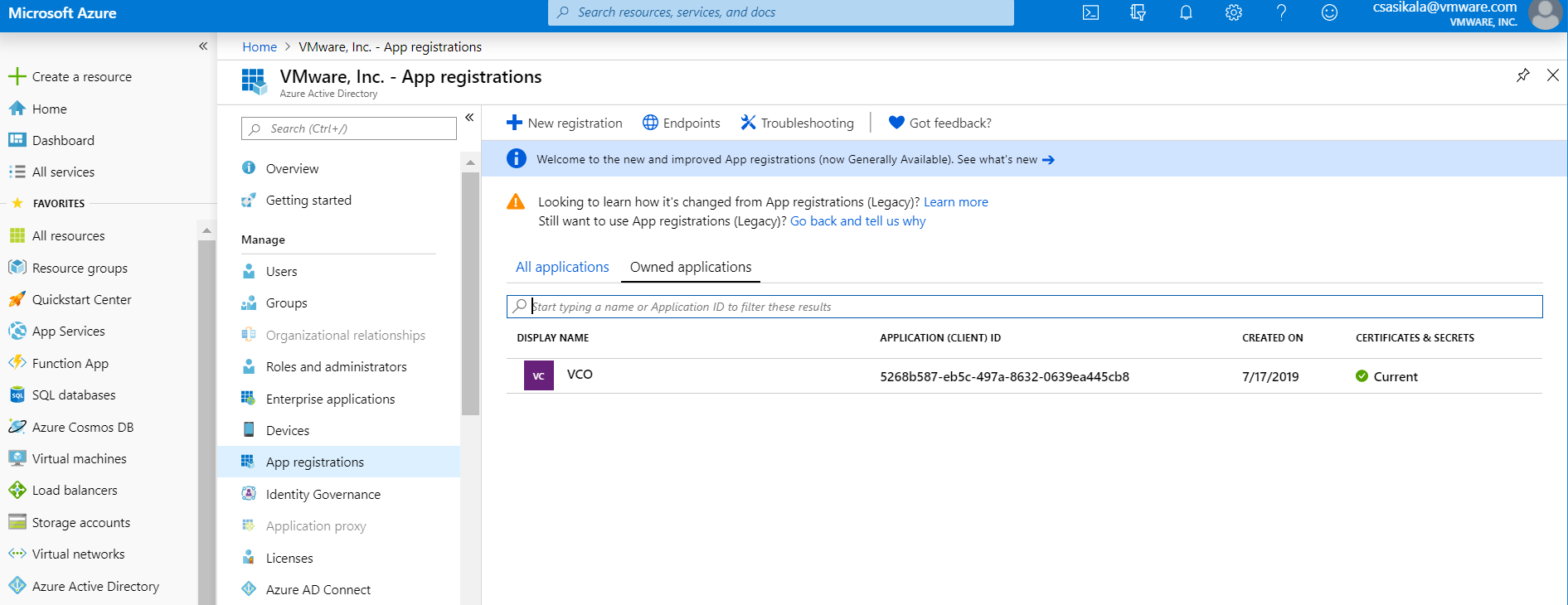

- Vaya a Registro de aplicaciones (App registration) > Nuevo registro (New registration).

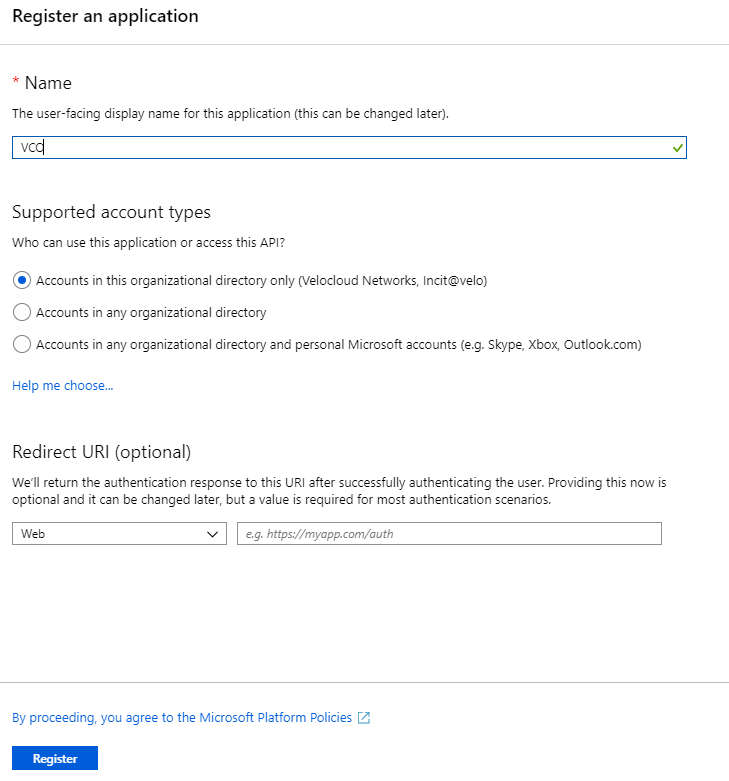

Se mostrará la pantalla Registrar una aplicación (Register an application).

- En el campo Nombre (Name), introduzca el nombre de la aplicación SD-WAN Orchestrator.

- En el campo URL de redireccionamiento (Redirect URL), introduzca la URL de redireccionamiento que utiliza la aplicación SD-WAN Orchestrator como endpoint de devolución de llamada.

En la aplicación SD-WAN Orchestrator, en la parte inferior de la pantalla Configurar autenticación (Configure Authentication), encontrará el vínculo de la URL de redireccionamiento. Lo ideal es que la URL de redireccionamiento de SD-WAN Orchestrator tenga el siguiente formato: https://<URL de Orchestrator>/login/ssologin/openidCallback.

- Haga clic en Registrar (Register).

La aplicación SD-WAN Orchestrator se registrará y se mostrará en las pestañas Todas las aplicaciones (All applications) y Aplicaciones de propiedad (Owned applications). Asegúrese de anotar el identificador de cliente o de aplicación que se utilizará durante la configuración de SSO en SD-WAN Orchestrator.

- Haga clic en Endpoints y copie la URL de configuración de OIDC conocida que se utilizará durante la configuración de SSO en SD-WAN Orchestrator.

- Para crear un secreto de cliente para la aplicación SD-WAN Orchestrator, en la pestaña Aplicaciones de propiedad (Owned applications), haga clic en la aplicación SD-WAN Orchestrator.

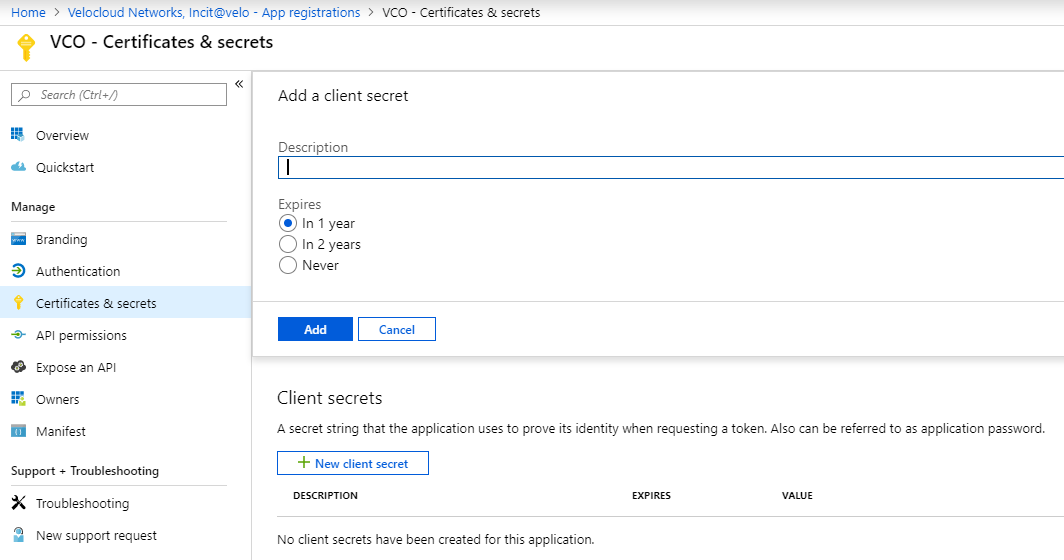

- Vaya a Certificados y secretos (Certificates & secrets) > Nuevo secreto de cliente (New client secret).

Se mostrará la pantalla Agregar un secreto de cliente (Add a client secret).

- Proporcione detalles, como la descripción y el valor de caducidad del secreto, y haga clic en Agregar (Add).

Se creará el secreto de cliente para la aplicación. Anote el nuevo valor del secreto de cliente que se utilizará durante la configuración de SSO en SD-WAN Orchestrator.

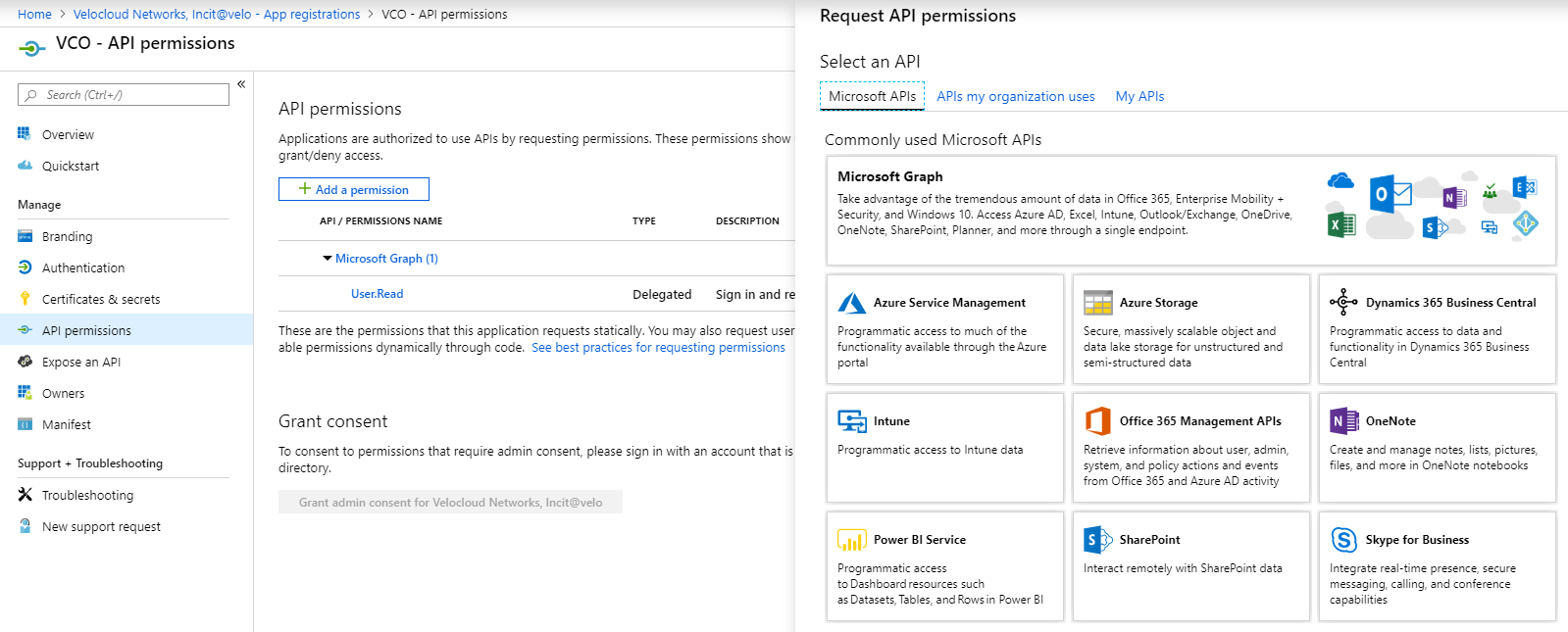

- Para configurar los permisos de la aplicación SD-WAN Orchestrator, haga clic en la aplicación SD-WAN Orchestrator y vaya a Permisos de API (API permissions) > Agregar un permiso (Add a permission).

Se mostrará la pantalla Solicitar permisos de API (Request API permissions).

- Haga clic en Microsoft Graph y seleccione Permisos de aplicación (Application permissions) como el tipo de permiso de su aplicación.

- En Seleccionar permisos (Select permissions), en el menú desplegable Directorio (Directory), seleccione Directory.Read.All y, en el menú desplegable Usuario (User), seleccione User.Read.All.

- Haga clic en Agregar permisos (Add permissions).

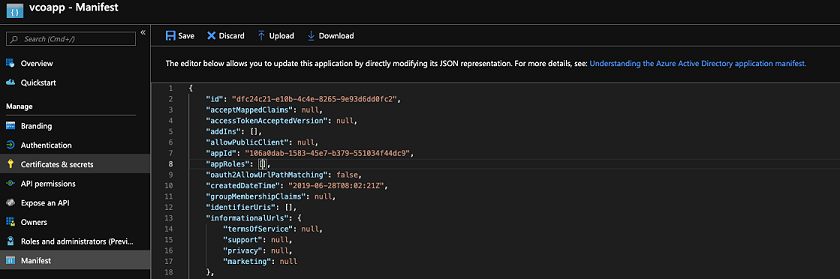

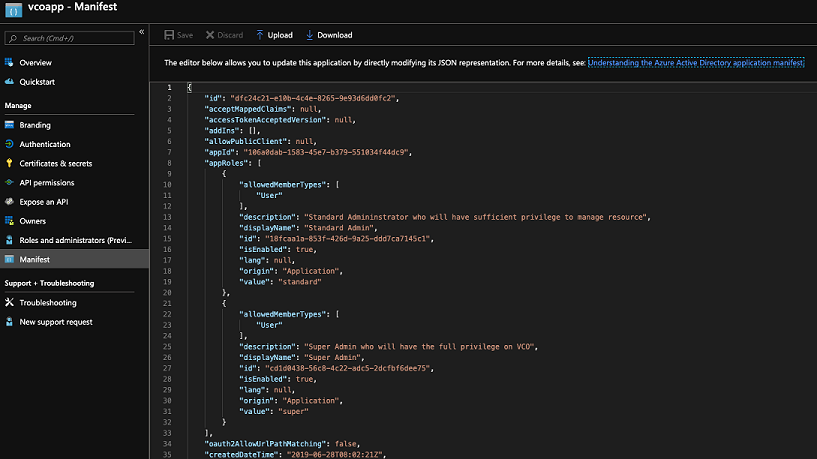

- Para agregar y guardar funciones en el manifiesto, haga clic en la aplicación SD-WAN Orchestrator y, en la pantalla Descripción general (Overview) de la aplicación, haga clic en Manifiesto (Manifest).

Se abrirá un editor de manifiestos basado en web para editar el manifiesto dentro del portal. De forma opcional, puede seleccionar Descargar (Download) para editar el manifiesto de forma local y, a continuación, puede utilizar Cargar (Upload) para volver a aplicarlo a la aplicación.

- En el manifiesto, busque la matriz

appRoles, agregue uno o varios objetos de función como se muestra en el siguiente ejemplo y haga clic en Guardar (Save).Nota: La propiedad de valor deappRolesdebe agregarse a la columna Nombre de función del proveedor de identidad (Identity Provider Role Name) de la tabla Asignación de funciones (Role Map), ubicada en la pestaña Autenticación (Authentication), para poder asignar las funciones correctamente.Objetos de función de muestra{ "allowedMemberTypes": [ "User" ], "description": "Standard Administrator who will have sufficient privilege to manage resource", "displayName": "Standard Admin", "id": "18fcaa1a-853f-426d-9a25-ddd7ca7145c1", "isEnabled": true, "lang": null, "origin": "Application", "value": "standard" }, { "allowedMemberTypes": [ "User" ], "description": "Super Admin who will have the full privilege on SD-WAN Orchestrator", "displayName": "Super Admin", "id": "cd1d0438-56c8-4c22-adc5-2dcfbf6dee75", "isEnabled": true, "lang": null, "origin": "Application", "value": "superuser" }Nota: Asegúrese de estableceriden un valor de identificador único global (GUID) generado recientemente. Los valores GUID se pueden generar en línea mediante herramientas basadas en web (por ejemplo, https://www.guidgen.com/) o mediante los siguientes comandos:- Linux/OSX:

uuidgen - Windows:

powershell [guid]::NewGuid()

- Linux/OSX:

- Busque y seleccione el servicio Azure Active Directory.

- Para asignar grupos y usuarios a la aplicación SD-WAN Orchestrator:

- Vaya a Azure Active Directory > Aplicaciones empresariales (Enterprise applications).

- Busque y seleccione la aplicación SD-WAN Orchestrator.

- Haga clic en Usuarios y grupos (Users and groups), y asigne usuarios y grupos a la aplicación.

- Haga clic en Enviar (Submit).

Resultados

Ha completado la configuración de una aplicación basada en OIDC en AzureAD para SSO.

Qué hacer a continuación

Configure Single Sign On en SD-WAN Orchestrator.