En este tema se describe la forma de configurar una instancia de Destino que no es de SD-WAN de tipo Hub virtual de Microsoft Azure (Microsoft Azure Virtual Hub) a través de Edge en SASE Orchestrator.

Para configurar una instancia de Destino que no es de SD-WAN de tipo Hub virtual de Microsoft Azure a través de Edge en SASE Orchestrator:

Requisitos previos

- Asegúrese de haber configurado una suscripción de nube. Para obtener información sobre los pasos necesarios, consulte Configurar credenciales de API.

- Asegúrese de haber creado una WAN virtual y hubs en Azure. Para obtener información sobre los pasos necesarios, consulte Configurar Azure Virtual WAN para la conectividad VPN de sucursal a Azure.

Procedimiento

- En el servicio SD-WAN del portal de empresas, vaya a Configurar (Configure) > Servicios de red (Network Services) y, a continuación, en Destinos que no son de SD-WAN (Non SD-WAN Destinations), expanda Destinos que no son de SD-WAN a través de Edge (Non SD-WAN Destinations via Edge).

- En el área Destinos que no son de SD-WAN a través de Edge (Non SD-WAN Destinations via Edge), haga clic en el botón Nuevo (New).

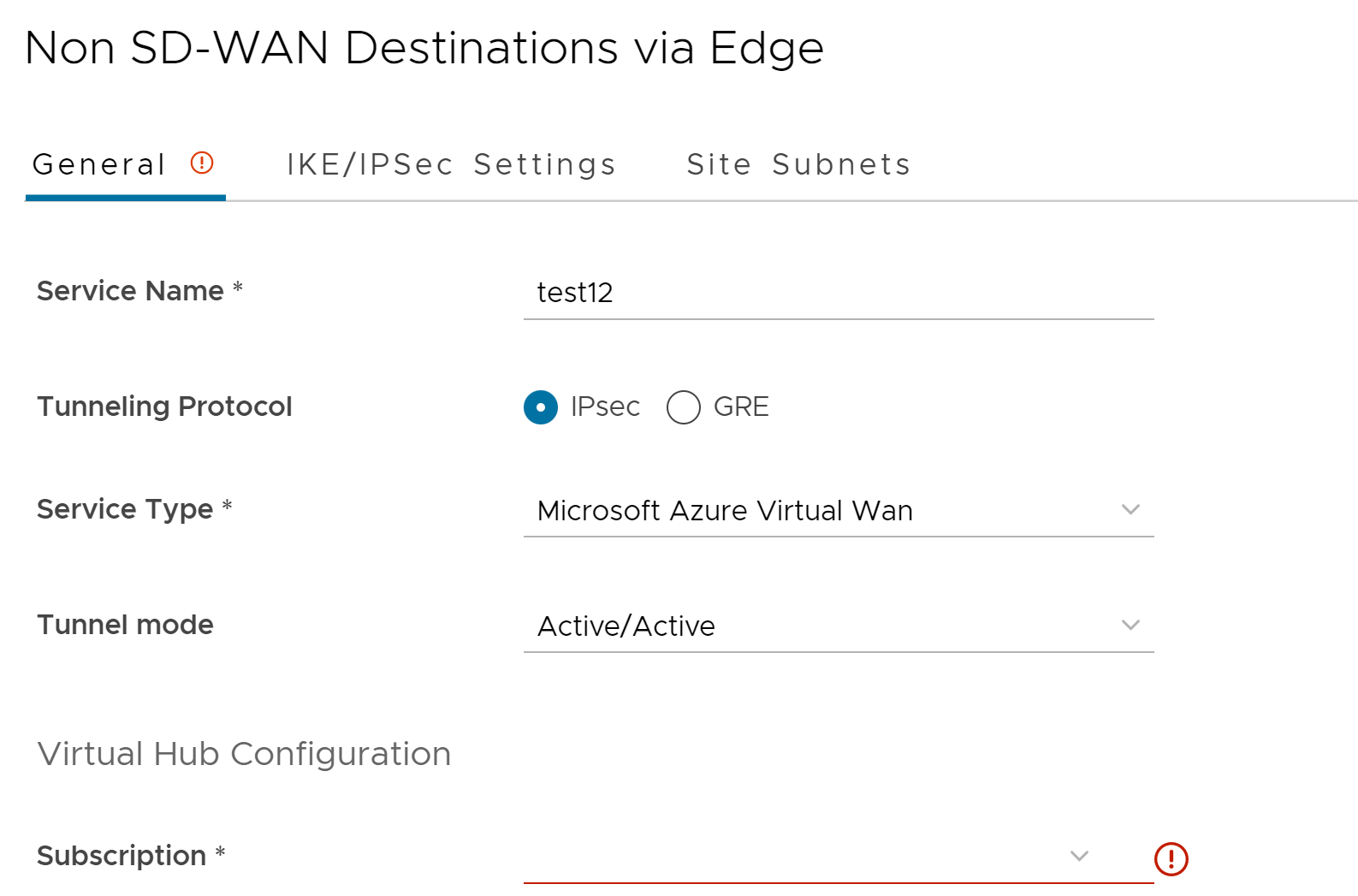

Aparece el cuadro de diálogo Nuevo destino que no es de SD-WAN a través de Edge (New Non SD-WAN Destination via Edge).

- Introduzca el Nombre del servicio (Service Name) y el Tipo de servicio (Service Type) de Destino que no es de SD-WAN. Una vez especificado el Tipo de servicio (Service Type) como Hub virtual de Microsoft Azure (Microsoft Azure Virtual Hub), aparece la sección Configuración del hub virtual (Virtual Hub Configuration).

- En el menú desplegable Suscripción (Subscription), seleccione una suscripción de nube. La aplicación recuperará de forma dinámica todas las redes WAN virtuales disponibles de Azure.

- En el menú desplegable WAN virtual (Virtual WAN), seleccione una red WAN virtual. La aplicación rellenará automáticamente el grupo de recursos al que se encuentra asociada la red WAN virtual.

- En el menú desplegable Hub virtual (Virtual Hub), seleccione un hub virtual. La aplicación rellenará automáticamente la región de Azure correspondiente al hub.

- Haga clic en la pestaña Configuración de IKE/IPSec (IKE/IPSec Settings) y defina los siguientes parámetros:

Opción Descripción Versión de IP En el menú desplegable, seleccione una versión de IP (IPv4 o IPv6) de la instancia actual de Destino que no es de SD-WAN. Puerta de enlace VPN principal (Primary VPN Gateway) IP pública (Public IP) Introduzca una dirección IPv4 o IPv6 válida. Este campo es obligatorio. Ver la configuración avanzada de la propuesta de IKE (View advanced settings for IKE Proposal): expanda esta opción para ver los siguientes campos. Cifrado (Encryption) Seleccione el tamaño de la clave del algoritmo AES en la lista desplegable para cifrar los datos. Las opciones disponibles son AES 128, AES 256, AES 128 GCM, AES 256 GCM y Automático (Auto). El valor predeterminado es AES 128. Grupo DH (DH Group) Seleccione el algoritmo de grupo Diffie-Hellman (DH) en la lista desplegable. Se utiliza para generar material de claves. El grupo DH establece la fuerza del algoritmo en bits. Los grupos de DH compatibles son 2, 5, 14, 15, 16, 19, 20 y 21. El valor predeterminado es 14. Hash Seleccione una de las siguientes funciones de algoritmo de hash seguro (SHA) compatibles de la lista desplegable: - SHA 1

- SHA 256

- SHA 384

Nota: Este valor no está disponible para el tipo de servicio WAN virtual de Microsoft Azure (Microsoft Azure Virtual Wan).

- SHA 512

Nota: Este valor no está disponible para el tipo de servicio WAN virtual de Microsoft Azure (Microsoft Azure Virtual Wan).

- Automático

El valor predeterminado es SHA 256.

Duración de SA de IKE (IKE SA Lifetime) (min) Introduzca el tiempo en el que se inicia la regeneración de claves de intercambio de claves de Internet (Internet Key Exchange, IKE) para las instancias de Edge. La duración mínima de IKE es de 10 minutos y la máxima, de 1440 minutos. El valor predeterminado es 1440 minutos. Nota: La regeneración de claves debe iniciarse antes de que caduque el 75-80 % de la duración.Tiempo de espera de DPD (s) (DPD Timeout[sec]) Introduzca el valor de tiempo de espera de DPD. El valor de tiempo de espera de DPD se agregará al temporizador de DPD interno, como se describe a continuación. Espere una respuesta del mensaje de DPD antes de considerar que el elemento del mismo nivel está inactivo (Dead Peer Detection). Antes de la versión 5.1.0, el valor predeterminado era de 20 segundos. Para la versión 5.1.0 y versiones posteriores, consulte la siguiente lista para ver el valor predeterminado.- Nombre de biblioteca: Quicksec

- Intervalo de sondeo: exponencial (0,5 segundos, 1 segundo, 2 segundos, 4 segundos, 8 segundos, 16 segundos)

- Intervalo de DPD mínimo predeterminado: 47,5 segundos (Quicksec espera 16 segundos después del último reintento. Por lo tanto, 0,5 + 1 + 2 + 4 + 8 + 16 + 16 = 47,5).

- Intervalo de DPD mínimo predeterminado + Tiempo de espera de DPD (segundos): 67,5 segundos

Nota: Para la versión 5.1.0 y versiones posteriores, no se puede desactivar DPD configurando el temporizador de tiempo de espera de DPD en 0 segundos. El valor de tiempo de espera de DPD en segundos se agrega al valor mínimo predeterminado de 47,5 segundos.Ver la configuración avanzada de la propuesta de IPsec (View advanced settings for IPsec Proposal): expanda esta opción para ver los siguientes campos. Cifrado (Encryption) Seleccione el tamaño de la clave del algoritmo AES en la lista desplegable para cifrar los datos. Las opciones disponibles son Ninguno (None), AES 128 y AES 256. El valor predeterminado es AES 128. PFS Seleccione el nivel de confidencialidad directa total (Perfect Forward Secrecy, PFS) para mayor seguridad. Los niveles de PFS compatibles son 2, 5, 14, 15, 16, 19, 20 y 21. El valor predeterminado es 14. Hash Seleccione una de las siguientes funciones de algoritmo de hash seguro (SHA) compatibles de la lista desplegable: - SHA 1

- SHA 256

- SHA 384

Nota: Este valor no está disponible para el tipo de servicio WAN virtual de Microsoft Azure (Microsoft Azure Virtual Wan).

- SHA 512

Nota: Este valor no está disponible para el tipo de servicio WAN virtual de Microsoft Azure (Microsoft Azure Virtual Wan).

El valor predeterminado es SHA 256.

Duración de SA de IPsec (IPsec SA Lifetime) (min) Introduzca el tiempo en el que se inicia la regeneración de claves del protocolo de seguridad de Internet (Internet Security Protocol, IPsec) para las instancias de Edge. La duración mínima de IPsec es de 3 minutos y máxima, de 480 minutos. El valor predeterminado es 480 minutos. Nota: La regeneración de claves debe iniciarse antes de que caduque el 75-80 % de la duración.Puerta de enlace VPN secundaria (Secondary VPN Gateway) Agregar (Add): haga clic en esta opción para agregar una puerta de enlace de VPN secundaria. Se muestran los siguientes campos. IP pública (Public IP) Introduzca una dirección IPv4 o IPv6 válida. Eliminar Elimina la puerta de enlace de VPN secundaria. Mantener túnel activo Seleccione esta casilla de verificación para mantener el túnel VPN secundario activo para este sitio. La configuración de túnel es igual que la puerta de enlace de VPN principal Seleccione esta casilla de verificación si desea aplicar la misma configuración avanzada para las puertas de enlace principal y secundaria. Puede optar por introducir manualmente la configuración de la puerta de enlace de VPN secundaria. Nota:Destino que no es de SD-WAN A través de Edge del tipo de automatización de Microsoft Azure Virtual WAN solo admite el protocolo IKEv2 con directivas IPSec predeterminadas de Azure (excepto el modo GCM), cuando SD-WAN Edge actúa como iniciador y Azure actúa como respondedor durante la configuración de un túnel IPSec.

- La puerta de enlace de VPN secundaria se crea inmediatamente para este sitio y aprovisiona un túnel VPN de VMware a esta puerta de enlace.

- Haga clic en la pestaña Subredes de sitio (Site Subnets) y configure lo siguiente:

Opción Descripción Agregar Haga clic en esta opción para agregar una subred y una descripción para el Destino que no es de SD-WAN. Eliminar Haga clic en esta opción para eliminar la subred seleccionada. Nota: Para admitir el tipo de centro de datos de Destino que no es de SD-WAN, además de la conexión de IPSec, debe configurar subredes locales de Destino que no es de SD-WAN en el sistema VMware. - Haga clic en Guardar (Save) .

Se creará un Destino que no es de SD-WAN de Microsoft Azure basado en rutas y aparecerá un cuadro de diálogo para Destino que no es de SD-WAN.

Qué hacer a continuación

- Configurar VPN de nube para perfiles

- Asocie el Destino que no es de SD-WAN de Microsoft Azure a una instancia de Edge y configure túneles para establecer un túnel entre una sucursal y un hub virtual de Azure. Para obtener más información, consulte Asociar una instancia de Destino que no es de SD-WAN de Microsoft Azure a una de SD-WAN Edge y agregar túneles.

Para obtener información sobre la automatización de Edge de Azure Virtual WAN, consulte Configurar SASE Orchestrator para la automatización de IPsec de Azure Virtual WAN desde SD-WAN Edge.