Puede configurar reglas de firewall en los niveles de perfil y de Edge para permitir, descartar, rechazar u omitir el tráfico entrante y saliente. Si la función Firewall con estado (Stateful Firewall) está activada, se validará la regla de firewall para filtrar tanto el tráfico entrante como el saliente. Con Firewall sin estado (Stateless Firewall), puede controlar que solo se filtre el tráfico saliente. La regla de firewall busca coincidencias con parámetros como las direcciones IP, los puertos, los identificadores de VLAN, las interfaces, las direcciones MAC, los nombres de dominio, los protocolos, los grupos de objetos, las aplicaciones y las etiquetas DSCP. Cuando un paquete de datos coincide con los parámetros de coincidencia, se aplican la acción o las acciones asociadas. Si un paquete no coincide con ningún parámetro, se ejecuta una acción predeterminada en el paquete.

Para configurar la regla de firewall a nivel del perfil, realice los siguientes pasos.

Procedimiento

- En el servicio SD-WAN del portal de empresas, vaya a Configurar (Configure) > Perfiles (Profiles). La página Perfiles (Profiles) muestra los perfiles existentes.

- Seleccione un perfil para configurar una regla de firewall y, luego, haga clic en la pestaña Firewall.

En la página Perfiles (Profiles), puede desplazarse directamente a la página Firewall (Firewall) si hace clic en el vínculo Ver (View) de la columna Firewall.

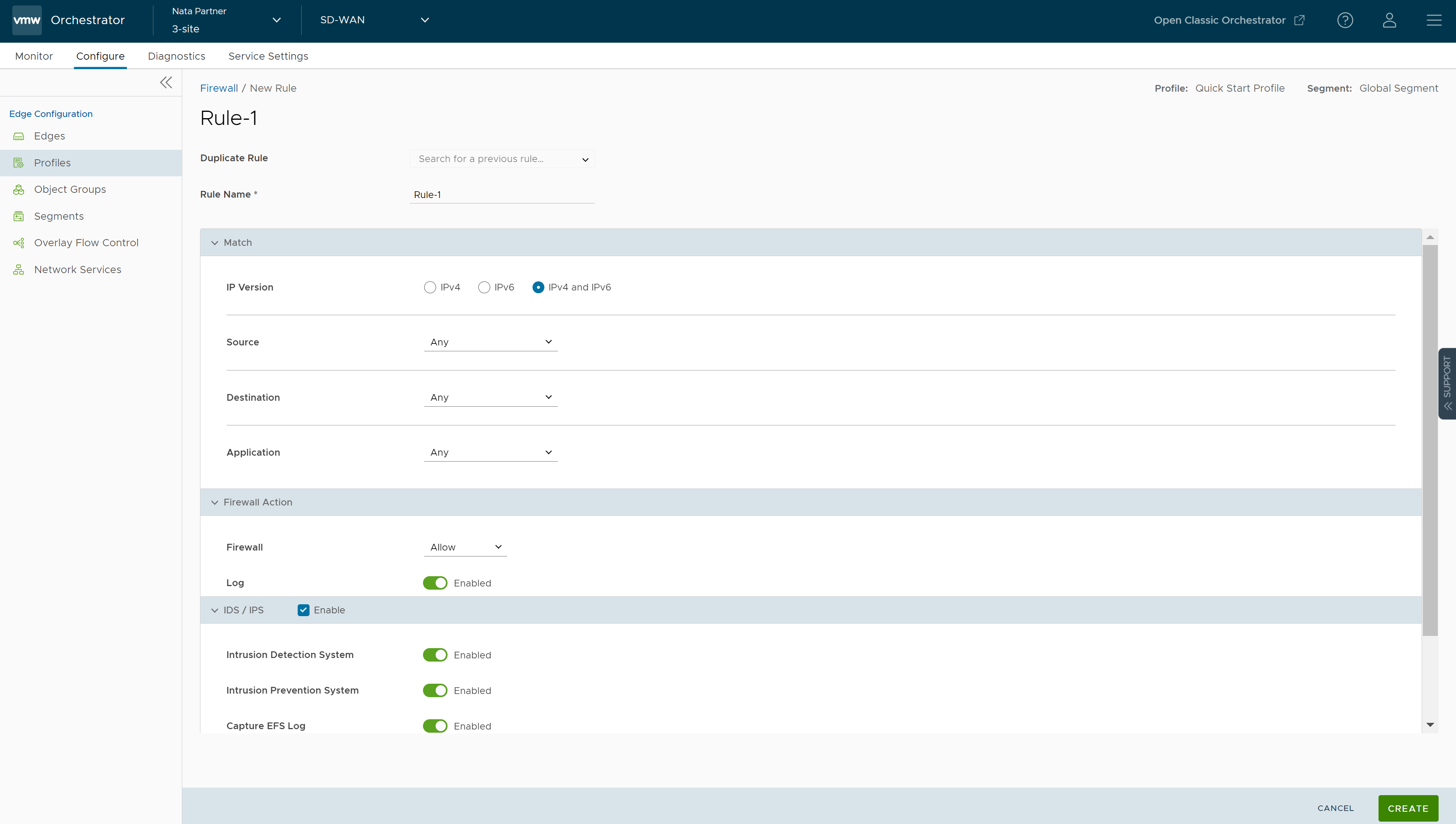

- Vaya a la sección Configurar firewall (Configure Firewall) y, en el área Reglas de firewall (Firewall Rules), haga clic en + NUEVA REGLA (+ NEW RULE). Se mostrará el cuadro de diálogo Configurar regla (Configure Rule).

- En el cuadro Nombre de regla (Rule Name), introduzca un nombre único para la regla. Para crear una regla de firewall a partir de una regla existente, seleccione la regla que se va a duplicar en el menú desplegable Duplicar regla (Duplicate Rule).

- En el área Coincidencia (Match), configure las condiciones de coincidencia de la regla:

Campo Descripción Versión de IP (IP Version) El tipo de dirección IPv4 e IPv6 se selecciona de forma predeterminada. Puede configurar las direcciones IP de origen y destino de acuerdo con el tipo de dirección seleccionado, de la siguiente manera: - IPv4: permite configurar solo direcciones IPv4 como origen y destino.

- IPv6: permite configurar solo direcciones IPv6 como origen y destino.

- IPv4 e IPv6 (IPv4 and IPv6): permite configurar las direcciones IPv4 e IPv6 en los criterios de coincidencia. Si elige este modo, no puede configurar la dirección IP de origen o de destino.

Nota: Cuando actualice, las reglas de firewall de las versiones anteriores se mueven al modo IPv4.Origen (Source) Permite especificar el origen de los paquetes. Seleccione una las siguientes opciones:- Cualquiera (Any): permite todas las direcciones de origen de forma predeterminada.

- Grupo de objetos (Object Group): permite seleccionar una combinación de grupos de direcciones y grupos de servicios. Para obtener más información, consulte Grupos de objetos y Configurar regla de firewall con grupo de objetos.

Nota: Si el grupo de direcciones seleccionado contiene nombres de dominio, estos se omitirán al buscar coincidencias para el origen.

- Definir (Define): permite definir el tráfico de origen a una VLAN, una interfaz, una dirección IPv4 o IPv6, una dirección MAC o un puerto de transporte específicos. Seleccione una de las siguientes opciones:

- VLAN: busca coincidencias con el tráfico de la VLAN especificada, seleccionada en el menú desplegable.

- Interfaz y dirección IP (Interface and IP Address): busca coincidencias con el tráfico proveniente de la interfaz y la dirección IPv4 o IPv6 especificadas, seleccionadas en el menú desplegable.

Nota: Si no se puede seleccionar una interfaz, significa que la interfaz no está activada o no está asignada a este segmento.Nota: Si selecciona IPv4 e IPv6 (IPv4 and IPv6) (modo mixto) como el tipo de dirección, solo se buscan coincidencias con el tráfico exclusivamente según la interfaz.Junto con la dirección IP, puede especificar uno de los siguientes tipos de dirección para buscar coincidencias con el tráfico de origen:

- Prefijo CIDR (CIDR prefix): seleccione esta opción si desea que la red se defina como un valor CIDR (por ejemplo:

172.10.0.0 /16). - Máscara de subred (Subnet mask): seleccione esta opción si desea que la red se defina en función de una máscara de subred (por ejemplo,

172.10.0.0 255.255.0.0). - Máscara comodín (Wildcard mask): seleccione esta opción si desea poder restringir la aplicación de una directiva a un conjunto de dispositivos en diferentes subredes IP que compartan un valor de dirección IP de host coincidente. La máscara comodín coincide con una dirección IP o un conjunto de direcciones IP según la máscara de subred invertida. Un “0” dentro del valor binario de la máscara significa que el valor es fijo y un “1” dentro del valor binario de la máscara significa que el valor es comodín (puede ser 1 o 0). Por ejemplo, en una máscara comodín de 0.0.0.255 (equivalente binario = 00000000.00000000.00000000.11111111) con una dirección IP de 172.0.0, los primeros tres octetos son valores fijos y el último octeto es un valor variable. Esta opción solo está disponible para la dirección IPv4.

- Prefijo CIDR (CIDR prefix): seleccione esta opción si desea que la red se defina como un valor CIDR (por ejemplo:

- Dirección Mac (Mac Address): busca coincidencias con el tráfico según la dirección MAC especificada.

- Puerto de transporte (Transport Port): busca coincidencias en el tráfico según el puerto de origen o el rango de puertos especificado.

Destino (Destination) Permite especificar el destino de los paquetes. Seleccione una las siguientes opciones: - Cualquiera (Any): permite todas las direcciones de destino de forma predeterminada.

- Grupo de objetos (Object Group): permite seleccionar una combinación de grupos de direcciones y grupos de servicios. Para obtener más información, consulte Grupos de objetos y Configurar regla de firewall con grupo de objetos.

- Definir (Define): permite definir el tráfico de destino a una VLAN, una interfaz, una dirección IPv4 o IPv6, un nombre de dominio, un protocolo o un puerto específicos. Seleccione una de las siguientes opciones:

- VLAN: busca coincidencias con el tráfico de la VLAN especificada, seleccionada en el menú desplegable.

- Interfaz (Interface): busca coincidencias con el tráfico proveniente de la interfaz especificada, seleccionada en el menú desplegable.

Nota: Si no se puede seleccionar una interfaz, significa que la interfaz no está activada o no está asignada a este segmento.

- Dirección IP (IP Address): busca coincidencias con el tráfico de la dirección IPv4 o IPv6 y el nombre de dominio especificados.

Nota: Si selecciona IPv4 e IPv6 (IPv4 and IPv6) (modo mixto) como el tipo de dirección, no puede especificar una dirección IP como destino.

Junto con la dirección IP, puede especificar uno de los siguientes tipos de dirección para buscar coincidencias con el tráfico de origen: Prefijo CIDR (CIDR prefix), Máscara de subred (Subnet mask) o Máscara comodín (Wildcard mask).

El campo Nombre de dominio (Domain Name) permite buscar coincidencias con el nombre de dominio completo o con una parte del nombre de dominio. Por ejemplo, \"salesforce\" buscará coincidencias del tráfico con \"mixe\".

- Transporte (Transport): busca coincidencias con el tráfico según el puerto de origen o el rango de puertos especificado.

Protocolo (Protocol): busca coincidencias con el tráfico del protocolo especificado, seleccionado en el menú desplegable. Los protocolos admitidos son GRE, ICMP, TCP y UDP.Nota: ICMP no se admite en el modo mixto (IPv4 e IPv6).

Aplicación (Application) Seleccione una las siguientes opciones: - Cualquiera (Any): aplica la regla de Firewall a cualquier aplicación de forma predeterminada.

- Definir (Define): permite seleccionar una aplicación y una marca de punto de código de servicios diferenciados (Differentiated Services Code Point, DSCP) para aplicar una regla de firewall específica.

Nota: Al crear reglas de firewall que coincidan con una aplicación, el firewall depende del motor de DPI (inspección profunda de paquetes) para identificar la aplicación a la que pertenece un flujo concreto. Por lo general, la DPI no puede determinar la aplicación a partir del primer paquete. El motor de DPI generalmente necesita los primeros 5 a 10 paquetes del flujo para identificar la aplicación, pero el firewall debe clasificar y reenviar el flujo desde el primer paquete. Por este motivo, el primer flujo puede coincidir con una regla más generalizada de la lista del firewall. Una vez que se identifica correctamente la aplicación, todos los flujos siguientes que coincidan con las mismas tuplas se reclasificarán automáticamente, y se aplicará la regla correcta.Para obtener más información sobre casos prácticos específicos que coinciden con la regla de directiva empresarial o firewall de FTPv6, consulte Compatibilidad del firewall de Edge con FTPv6.

- En la sección Acción (Action), configure las acciones que se deberán llevar a cabo cuando el tráfico coincida con los criterios definidos.

Campo Descripción Firewall Seleccione la acción que el firewall debe realizar en los paquetes cuando se cumplan las condiciones de la regla: - Permitir (Allow): permite los paquetes de datos de forma predeterminada.

- Descartar (Drop): descarta los paquetes de datos silenciosamente sin enviar ninguna notificación al origen.

Registro (Log) Seleccione esta casilla si desea que se cree una entrada de registro cuando se active esta regla. - Seleccione la casilla de verificación IDS/IPS y active el botón de alternancia IDS o IPS para crear el firewall. Cuando el usuario solo activa IPS, IDS se activará automáticamente. El motor EFS inspecciona el tráfico enviado/recibido a través de las instancias de Edge y compara el contenido con las firmas configuradas en el motor EFS. Las firmas de IDS/IPS se actualizan de forma continua con una licencia de EFS válida. Para obtener más información sobre EFS, consulte Descripción general de los servicios de firewall mejorados.

Nota: EFS se puede activar en la regla solo si la acción de firewall está establecida en Permitir (Allow). Si la acción de firewall no está establecida en Permitir (Allow), EFS se desactivará.

- Sistema de detección de intrusiones (Intrusion Detection System): cuando IDS está activado en instancias de Edge, estas detectan si el flujo de tráfico es malintencionado o no en función de determinadas firmas configuradas en el motor. Si se detecta un ataque, el motor EFS genera una alerta y envía el mensaje de alerta al servidor SASE Orchestrator/Syslog si el registro de firewall está activado en Orchestrator y no descartará ningún paquete.

- Sistema de prevención de intrusiones (Intrusion Prevention System): cuando IPS está activado en instancias de Edge, estas detectan si el flujo de tráfico es malintencionado o no en función de determinadas firmas configuradas en el motor. Si se detecta un ataque, el motor EFS genera una alerta y bloquea el flujo de tráfico hacia el cliente solo si la regla de firma tiene la acción establedica como "Rechazar" (Reject), coincidente con el tráfico malintencionado. Si la acción en la regla de firma está establecida como "Alerta" (Alert), se permitirá el tráfico sin descartar ningún paquete, incluso si configura IPS.

Nota: VMware recomienda al cliente no activar VNF cuando IDS/IPS está activado en las instancias de Edge. - Para enviar los registros de EFS a Orchestrator, active el botón de alternancia Capturar registro de EFS (Capture EFS Log).

Nota: Para que una instancia de Edge envíe los registros de firewall a Orchestrator, asegúrese de que la función del cliente Habilitar el registro de firewall en Orchestrator (Enable Firewall Logging to Orchestrator) esté activada a nivel del cliente en la página de la interfaz de usuario "Configuración global" (Global Settings). Si desea que se active la función de registro de firewall, los clientes deben ponerse en contacto con el operador.

- Al crear o actualizar una regla de firewall, puede agregar comentarios sobre la regla en el campo Nuevo comentario (New Comment) en la pestaña Historial de comentarios (Comment History). El campo permite un máximo de 50 caracteres y se puede agregar cualquier número de comentarios para la misma regla.

- Después de configurar todos los ajustes necesarios, haga clic en Crear (Create).

Se creará una regla de firewall para el perfil seleccionado y esta se mostrará en el área Reglas de firewall (Firewall Rules) de la página Firewall de perfil (Profile Firewall).Nota: Las reglas creadas en el nivel de perfil no se pueden actualizar en el nivel de Edge. Para anular una regla de nivel de perfil, el usuario debe crear la misma regla en el nivel de Edge con nuevos parámetros.En el área Reglas de firewall (Firewall Rules) de la página Firewall de perfil (Profile Firewall), puede realizar las siguientes acciones:

- ELIMINAR (DELETE): para eliminar las reglas de firewall existentes, seleccione las casillas de verificación anteriores a las reglas y haga clic en ELIMINAR (DELETE).

- CLONAR (CLONE): para duplicar una regla de firewall, seleccione la regla y haga clic en CLONAR (CLONE).

- HISTORIAL DE COMENTARIOS (COMMENT HISTORY): para ver todos los comentarios agregados al crear o actualizar una regla, seleccione la regla y haga clic en HISTORIAL DE COMENTARIOS (COMMENT HISTORY).

- Buscar regla (Search for Rule): permite buscar la regla por nombre de regla, dirección IP, rango de puertos y puertos, y grupos de direcciones y nombres de grupos de servicios.