SD-WAN Gateway se conecta al servicio Check Point CloudGuard mediante IKEv1/IPsec. Existen dos pasos para configurar un Check Point: configurar el servicio Check Point CloudGuard y configurar la instancia de Destino que no es de SD-WAN de tipo Check Point. Debe realizar el primer paso en Check Point Infinity Portal y el segundo, en SASE Orchestrator.

Configurar el servicio Check Point CloudGuard

- Inicie sesión en Check Point Infinity Portal en el vínculo https://portal.checkpoint.com/.

- Una vez que haya iniciado sesión, cree un sitio en Check Point Infinity Portal a través del vínculo https://sc1.checkpoint.com/documents/integrations/VeloCloud/check-point-VeloCloud-integration.html.

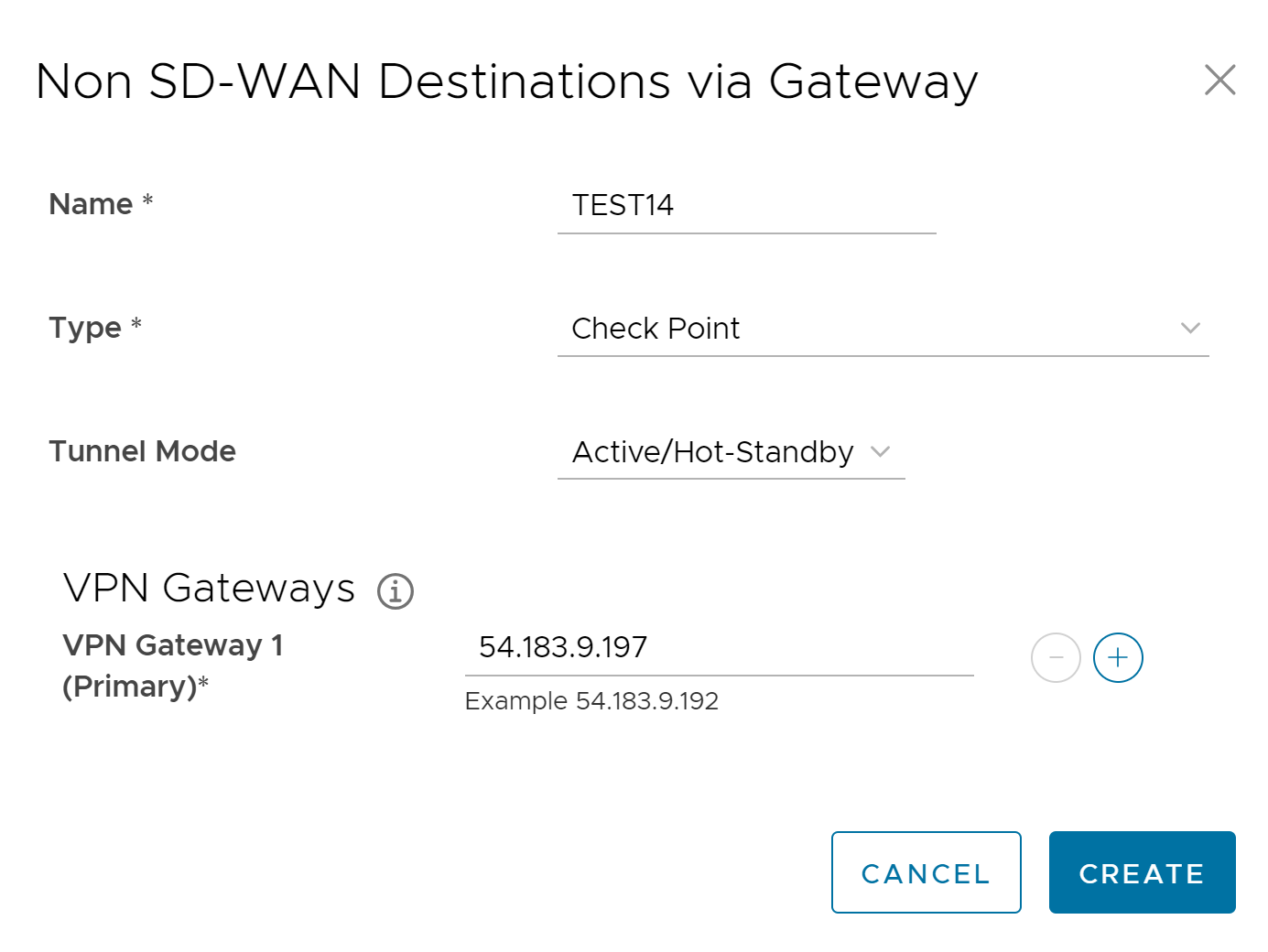

Configurar un destino que no es de SD-WAN de tipo Check Point

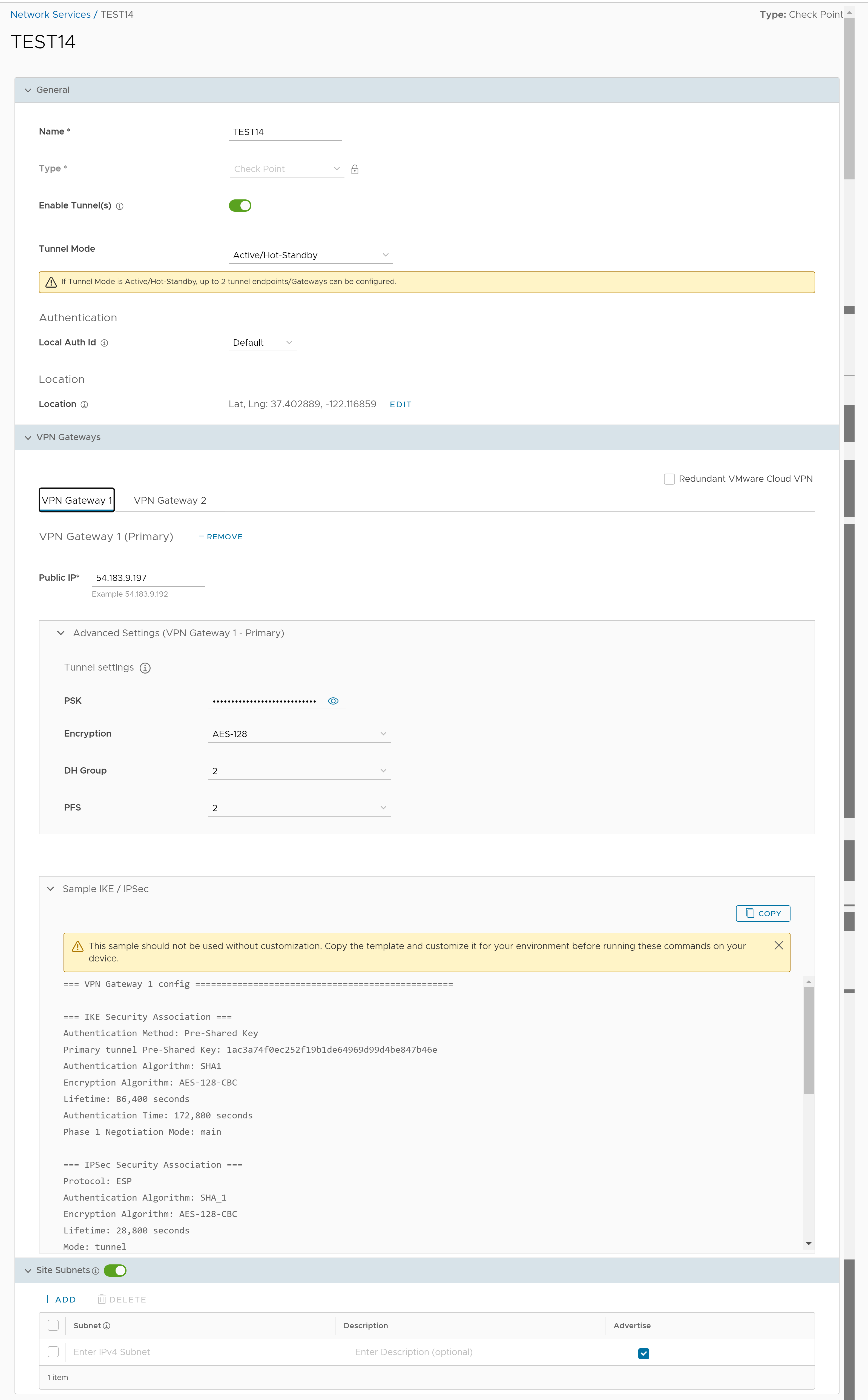

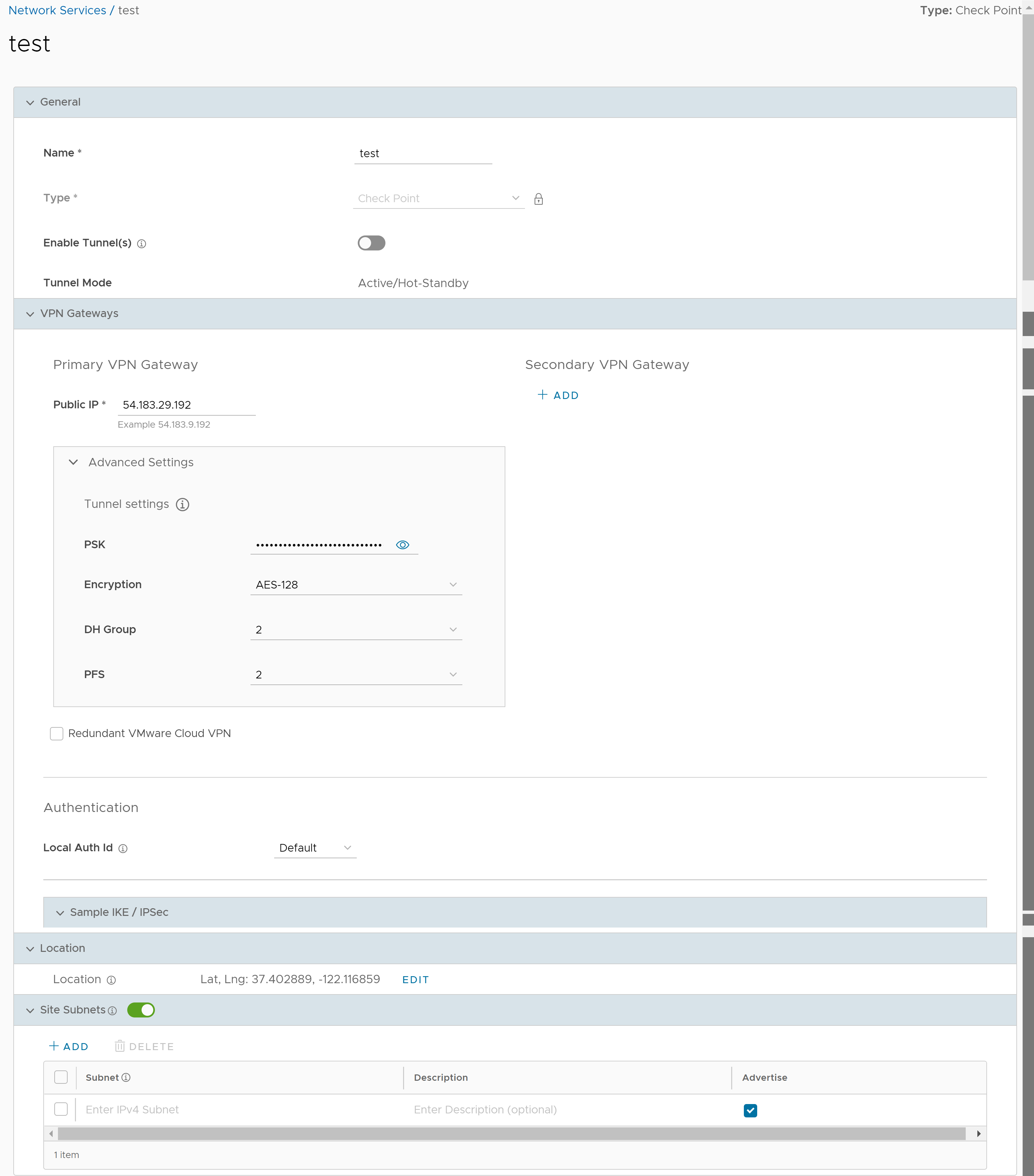

- Una vez que se haya creado una configuración de Destino que no es de SD-WAN de tipo Check Point, se le redirigirá a una página de opciones de configuración adicional:

- Puede configurar los siguientes ajustes de túnel:

Opción Descripción General Nombre (Name) Puede editar el nombre introducido anteriormente para Destino que no es de SD-WAN. Tipo (Type) Muestra el tipo como Check Point. No puede editar esta opción. Habilitar túneles (Enable Tunnel(s)) Haga clic en el botón de alternancia para iniciar el túnel o túneles desde SD-WAN Gateway a la puerta de enlace de VPN de Check Point. Método de uso compartido de carga de ECMP Basado en carga de flujo (Flow Load Based) (predeterminado) El algoritmo basado en la carga de flujo asigna el nuevo flujo a la ruta de acceso con el menor número de flujos asignados entre las rutas de acceso disponibles que llevan al destino. El algoritmo Basado en carga de hash (Hash Load Based) toma los parámetros de entrada de 5 tuplas (SrcIP, DestIP, SrcPort, DestPort, Protocol). Estas entradas pueden ser cualquiera, todas o cualquier subconjunto de esta tupla en función de la configuración del usuario. El flujo se asigna a la ruta de acceso en función del valor hash con las entradas seleccionadas. Puerta de enlace de VPN 1 Introduzca una dirección IP válida. Puerta de enlace de VPN 2 Introduzca una dirección IP válida. Este campo es opcional. Puerta de enlace de VPN 3 Introduzca una dirección IP válida. Este campo es opcional. Puerta de enlace de VPN 4 Introduzca una dirección IP válida. Este campo es opcional. IP pública (Public IP) Muestra la dirección IP de la puerta de enlace de VPN principal. PSK La clave compartida previamente (Pre-Shared Key, PSK), que es la clave de seguridad para la autenticación en el túnel. SASE Orchestrator genera una PSK de forma predeterminada. Si desea usar su propia PSK o contraseña, puede introducirla en el cuadro de texto. Cifrado (Encryption) Seleccione AES -128 o AES -256 como el tamaño de la clave de algoritmos para cifrar los datos. El valor predeterminado es AES -128. Grupo DH (DH Group) Seleccione el algoritmo de grupo Diffie-Hellman (DH) en el menú desplegable. Se utiliza para generar material de claves. El grupo DH establece la fuerza del algoritmo en bits. Los grupos de DH compatibles son 2, 5 y 14. El valor predeterminado es 2. PFS Seleccione el nivel de confidencialidad directa total (Perfect Forward Secrecy, PFS) para mayor seguridad. Los niveles de PFS compatibles son desactivado (deactivated), 2 y 5. El valor predeterminado es 2. VPN de nube de VMware redundante Seleccione la casilla de verificación para agregar túneles redundantes para cada puerta de enlace de VPN. Los cambios que se realicen en Cifrado (Encryption), Grupo DH (DH Group) o PFS de la puerta de enlace de VPN principal también se aplican a los túneles VPN redundantes, si están configurados. Puerta de enlace VPN secundaria (Secondary VPN Gateway) Haga clic en el botón Agregar (Add) e introduzca la dirección IP de la puerta de enlace de VPN secundaria. Haga clic en Guardar cambios (Save Changes). La puerta de enlace de VPN secundaria se crea inmediatamente para este sitio y aprovisiona un túnel VPN de VMware a esta puerta de enlace.

Identificador de autenticación local (Local Auth Id) El identificador de autenticación local define el formato y la identificación de la puerta de enlace local. En el menú desplegable, elija entre los siguientes tipos e introduzca un valor: - FQDN: el nombre de dominio completo o el nombre de host. Por ejemplo: vmware.com

- FQDN de usuario (User FQDN): el nombre de dominio completo del usuario en forma de dirección de correo electrónico. Por ejemplo: [email protected]

- IPv4: la dirección IP utilizada para comunicarse con la puerta de enlace local.

- IPv6: la dirección IP utilizada para comunicarse con la puerta de enlace local.

Nota:- Si no especifica un valor, se utiliza Predeterminado (Default) como el identificador de autenticación local.

- Para la instancia de Destino que no es de SD-WAN de tipo Check Point, el valor de identificador de autenticación local predeterminado utilizado es la dirección IP pública de interfaz de SD-WAN Gateway.

IKE/IPsec de muestra (Sample IKE / IPsec) Haga clic para ver la información necesaria para configurar la puerta de enlace de Destino que no es de SD-WAN. El administrador de puerta de enlace debe utilizar esta información para configurar los túneles de VPN de puerta de enlace. Ubicación (Location) Haga clic en Editar (Edit) para establecer la ubicación del Destino que no es de SD-WAN configurado. Se utilizan los detalles de latitud y longitud para determinar la mejor instancia de Edge o puerta de enlace a la que conectarse en la red. Subredes de sitio (Site Subnets) Utilice el botón de alternancia para activar o desactivar las Subredes de sitio (Site Subnets). Haga clic en Agregar (Add) para agregar subredes para Destino que no es de SD-WAN. Si no necesita subredes para el sitio, seleccione la subred y haga clic en Eliminar (Delete). Nota: Para admitir el tipo de centro de datos de Destino que no es de SD-WAN, además de la conexión de IPsec, debe configurar subredes locales de Destino que no es de SD-WAN en el sistema VMware. - Haga clic en Guardar cambios (Save Changes).

Requisitos previos

Debe tener una cuenta de Check Point activa y las credenciales de inicio de sesión para acceder a Check Point Infinity Portal.