La configuración de vecinos de BGP que no son de SD-WAN no se puede aplicar en el nivel de perfil. Solo es posible configurar los vecinos de NSD en el nivel de Edge.

Acerca de esta tarea:

BGP se utiliza para establecer la vecindad de BGP a través de los túneles de IPSec a los sitios que no son de SD-WAN. Los túneles de IPSec directos se utilizan para establecer una comunicación segura entre SD-WAN Edge y el destino que no es de SD-WAN (NSD). En versiones anteriores, VMware admitía túneles NSD desde SD-WAN Edge con la capacidad de agregar rutas estáticas de NVS. En la versión 4.3, esta funcionalidad se amplía para admitir BGP a través de IPsec al endpoint de NSD para una VPN basada en rutas.

Casos prácticos

Caso práctico 1: BGP a través de IPSec desde Edge a una VPN de Azure

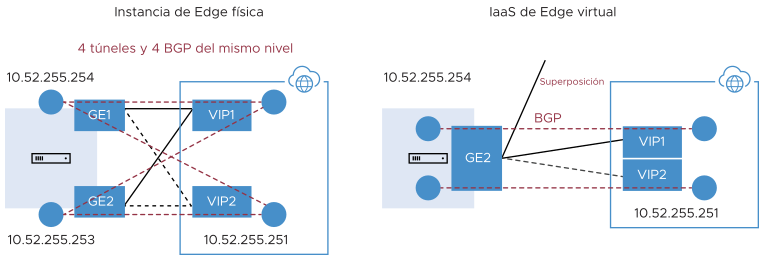

Cada puerta de enlace VPN de Azure asigna un conjunto de IP virtuales públicas (VIP) para que una instancia de Edge de sucursal forme túneles de IPSec. De forma similar, Azure también asigna una subred privada interna y asigna una IP interna por VIP. Esta IP de túnel interna (IP de túnel del mismo nivel) se utilizará para crear el intercambio de tráfico de BGP con la puerta de enlace de Azure.

Azure tiene una restricción por la que la IP del mismo nivel de BGP (IP de túnel local de Edge) no debe estar en la misma subred conectada ni en la subred 169.x.x.x. Por lo tanto, es necesario admitir BGP de saltos múltiples en Edge. En la terminología de BGP, la IP de túnel local se asigna a la dirección de origen de BGP y la direcciones IP de túnel del elemento del mismo nivel se asigna a la dirección del vecino o del elemento mismo nivel. Es necesario formar una malla de conexiones BGP: una por túnel NSD, para que el tráfico de retorno del NVS pueda tener equilibrio de carga (basado en flujos), un diseño en el lado de la puerta de enlace de Azure. En el diagrama siguiente para la instancia física de Edge, tenemos dos vínculos WAN públicos y, por lo tanto, cuatro túneles a una puerta de enlace de Azure. Cada túnel se asocia con una conexión BGP identificada de forma exclusiva por el grupo de IP de túnel local e IP de túnel de elementos del mismo nivel. En la instancia de Edge virtual, la única diferencia es que tenemos un vínculo de WAN público y un máximo de dos túneles y dos sesiones de BGP con la puerta de enlace de Azure.

Caso práctico 2: BGP a través de IPSec desde Edge a una puerta de enlace de tránsito/VPN de AWS

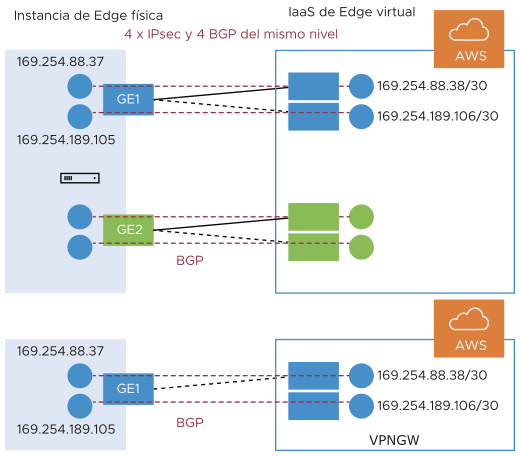

A diferencia de Azure, la puerta de enlace de VPN de AWS asigna un conjunto de VIP públicas por vínculo a una instancia de Edge de sucursal. El total de conjuntos de IP públicas asignadas a una instancia de Edge de sucursal desde una puerta de enlace de AWS será igual al número de vínculos WAN públicos de Edge que se conectarán a la puerta de enlace de VPN de AWS. De forma similar, se asignará una subred interna/privada /30 por túnel, que se utiliza para el intercambio de tráfico de BGP en ese túnel. Estas IP pueden anularse manualmente en la configuración de la puerta de enlace de AWS para garantizar que sean únicas en diferentes zonas de disponibilidad.

De forma similar al caso práctico de Azure, Edge formará una malla de conexiones BGP, una por túnel a la puerta de enlace de AWS. Esto permite equilibrar la carga del tráfico de retorno desde la puerta de enlace de VPN de AWS, un diseño en el lado de AWS. En el siguiente diagrama, para la instancia física de Edge, la puerta de enlace de AWS asigna un conjunto de direcciones IP públicas y un conjunto de direcciones IP de túnel (/30) para cada vínculo WAN de Edge. Hay un total de cuatro túneles, pero terminan en diferentes IP públicas en la puerta de enlace de AWS y cuatro conexiones BGP.

Caso práctico 3: Conexión de Edge a las puertas de enlace de VPN de Azure y AWS (nube híbrida)

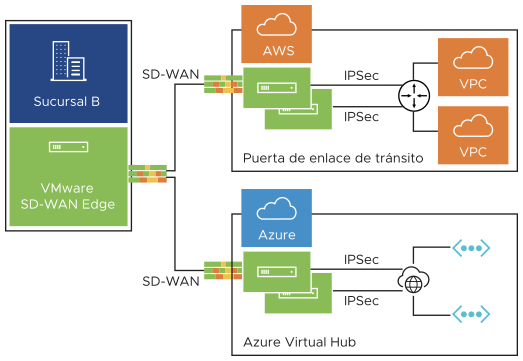

Una instancia de Edge de sucursal puede conectarse a la puerta de enlace de Azure y la puerta de enlace de AWS con fines de redundancia o a algunas cargas de trabajo/aplicaciones alojadas en un proveedor de nube mientras que otras cargas de trabajo/aplicaciones se alojan en un proveedor de nube diferente. Independientemente del caso de uso, la instancia de Edge siempre establece una sesión BGP por túnel y propaga las rutas entre SD-WAN e IaaS. El diagrama siguiente es un ejemplo de una instancia de Edge de sucursal conectada a las nubes de Azure y AWS.

Caso práctico 4: Clúster de hub que se conecta a puertas de enlace de tránsito de Azure/AWS

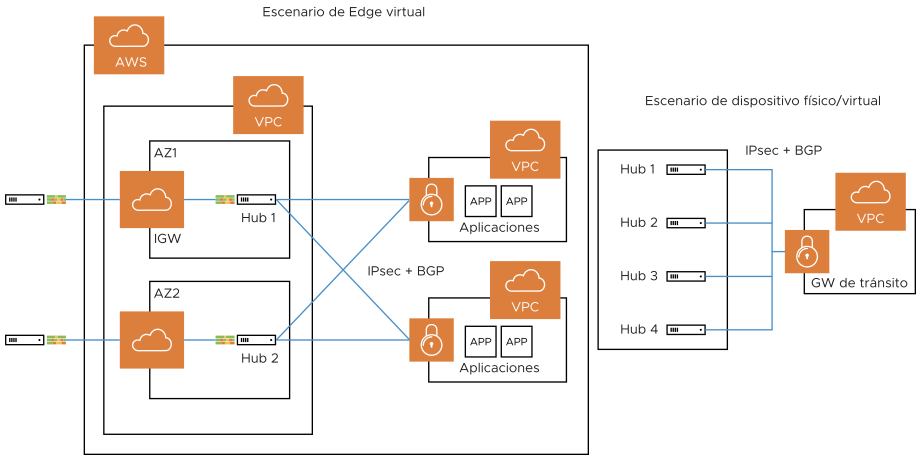

Los miembros del clúster de hub pueden formar túneles de IPSec a las puertas de enlace de tránsito de Azure/AWS y aprovechar las puertas de enlace de tránsito como de capa 3 para enrutar el tráfico entre diferentes VPC. Sin la funcionalidad de BGP nativo a través de IPSec en hub, el hub debe conectarse a un enrutador de capa 3 (Cisco CSR se utiliza ampliamente aquí) mediante BGP nativo y el enrutador de capa 3 formando una malla de BGP sobre túneles IPSec con diferentes VPC. El enrutador de capa 3 funciona como un punto de tránsito entre diferentes VPC. Caso práctico 1 (diagrama izquierdo a continuación): utilice el hub como nodo de tránsito entre diferentes VPC en diferentes zonas de disponibilidad (Availability Zones, AZ) para que una VPC pueda comunicarse con otra VPC. Caso práctico 2 (diagrama derecho a continuación): se conectan todos los hubs del clúster directamente a una puerta de enlace de tránsito de nube y se puede utilizar la puerta de enlace de nube como enrutador PE (capa 3) para la distribución de rutas entre los miembros del clúster. En ambos casos prácticos, sin compatibilidad con BGP a través de IPSec en el hub, el hub se conecta a un enrutador de capa 3, como CSR, que utiliza BGP nativo y pares de CSR con la puerta de enlace de tránsito/VPC mediante BGP sobre IPSec.

Caso práctico 5: Compatibilidad con la funcionalidad de tránsito en proveedores de nube sin soporte nativo

Algunos proveedores de nube, como Google Cloud y AliCloud, no tienen compatibilidad nativa para la funcionalidad de tránsito (sin puertas de enlace de tránsito) y, con la compatibilidad con BGP a través de IPSec, pueden confiar en SD-WAN Edge/Hub implementado en la nube para lograr la funcionalidad de tránsito entre diferentes VPC/VNET. Sin la compatibilidad con BGP a través de IPSec, debe utilizar un enrutador de capa 3 como CSR (solución n.º 2) para lograr la funcionalidad de tránsito.

Requisitos previos:

- Asegúrese de haber configurado Configurar un túnel entre una sucursal y destinos que no son de SD-WAN a través de Edge para configurar BGP con vecinos de NSD.

- Se requiere la dirección IP local de Edge para configurar BGP con vecinos de NSD.

Procedimiento

Para habilitar BGP con vecinos que no son de SD-WAN:

- En el servicio SD-WAN del portal de empresas, haga clic en Configurar (Configure).

- En el menú de la izquierda, seleccione Instancias de Edge (Edges). Se mostrará la página Instancias de Edge (Edges).

- Haga clic en una instancia de Edge de la lista de instancias de Edge disponibles.

- Vaya a la sección Enrutamiento y NAT (Routing & NAT) de la interfaz de usuario y haga clic en la flecha junto a BGP.

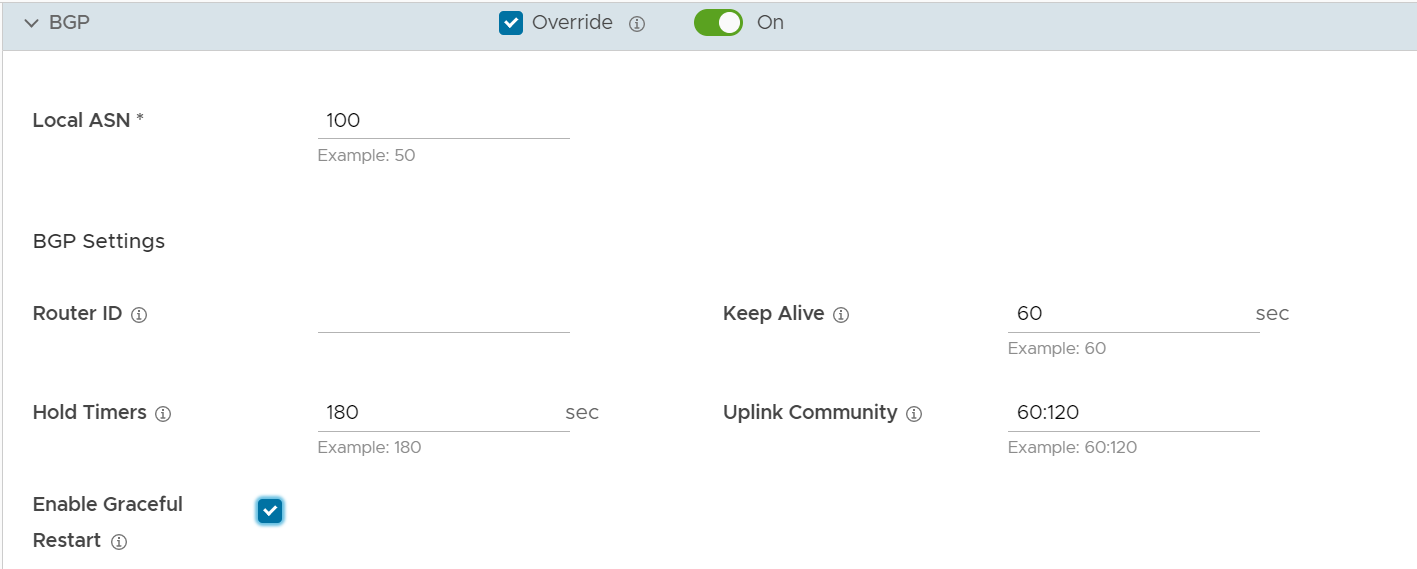

- En el área BGP, active la casilla de verificación Anular (Override) y cambie el botón de radio de Desactivado (Off) a Activado (On).

En la ventana Editor de BGP (BGP Editor), configure los siguientes detalles:

- Introduzca el número de sistema autónomo (ASN) local y, a continuación, configure lo siguiente en la sección Configuración de BGP (BGP Settings).

- Configure los ajustes de BGP como se describe en la siguiente tabla.

Opción Descripción Identificador de enrutador (Router ID) Introduzca el identificador de enrutador de BGP global. Si no especifica ningún valor, el identificador se asigna automáticamente. Si configuró una interfaz de bucle invertido para Edge, la dirección IP de la interfaz de bucle invertido se asignará como el identificador del enrutador. Conexión persistente (Keep Alive) Introduzca el temporizador de conexión persistente (Keep Alive) en segundos, que es la duración entre los mensajes de conexión persistente que se envían al elemento del mismo nivel. El rango es de 0 a 65535 segundos. El valor predeterminado es 60 segundos. Temporizador de retención (Hold Timer) Introduzca el tiempo de retención en segundos. Cuando no se recibe el mensaje de conexión persistente (Keep Alive) durante el tiempo especificado, el elemento del mismo nivel se considera inactivo. El rango es de 0 a 65535 segundos. El valor predeterminado es 180 segundos. Comunidad de vínculo superior (Uplink Community) Introduzca la cadena de comunidad que se tratará como rutas de vínculo superior.

El vínculo superior se refiere al vínculo conectado a la instancia de Edge de proveedor (PE). Las rutas entrantes hacia la instancia de Edge que coincidan con el valor de la comunidad especificada se tratarán como rutas de enlace ascendente. La instancia de Edge o hub no se considera la propietaria de estas rutas.

Introduzca el valor en formato numérico, de 1 a 4294967295, o con el formato AA:NN.

Casilla de verificación Habilitar reinicio estable (Enable Graceful Restart) Tenga en cuenta que al seleccionar esta casilla de verificación: El enrutador local no admite el reenvío durante el reinicio del plano de enrutamiento. Esta función permite conservar el reenvío y el enrutamiento en caso de reinicio del mismo nivel.

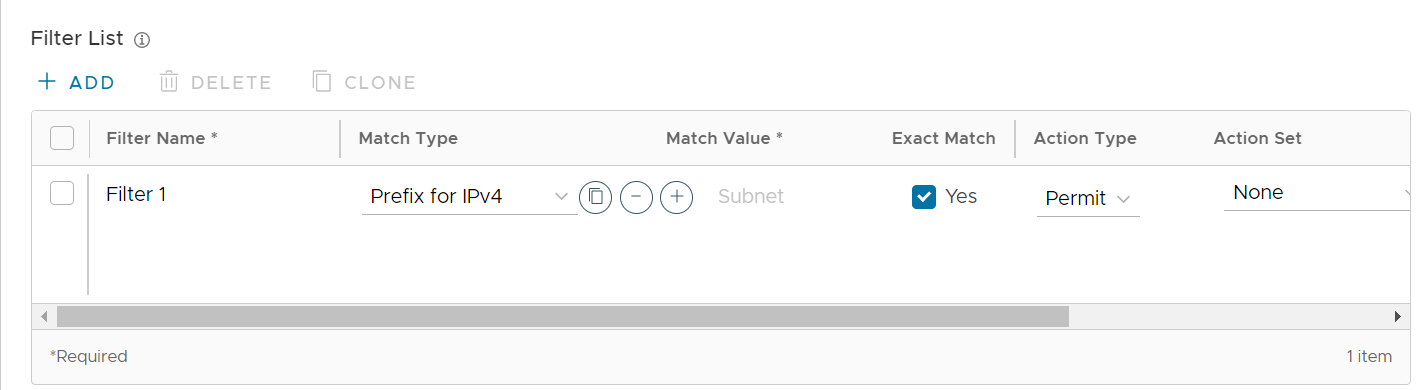

- Haga clic en +Agregar (+Add) en el área Lista de filtros (Filter List) para crear uno o varios filtros. Estos filtros se aplican al vecino para denegar o cambiar los atributos de la ruta. Se puede utilizar el mismo filtro para varios vecinos.

- En los campos de texto correspondientes, establezca las reglas para el filtro como se describe en la siguiente tabla.

Opción Descripción Nombre del filtro (Filter Name) Introduzca un nombre descriptivo para el filtro de BGP. Coincidir tipo y valor (Match Type and Value) Elija el tipo de rutas que desea que coincidan con el filtro: - Prefijo para IPv4 o IPv6 (Prefix for IPv4 or IPv6): elija que coincida con un prefijo para la dirección IPv4 o IPv6 e introduzca la dirección IP del prefijo correspondiente en el campo Value (Valor).

- Comunidad (Community): seleccione esta opción para buscar coincidencias con una comunidad e introduzca la cadena de comunidad en el campo Valor (Value).

Coincidencia exacta (Exact Match) La acción de filtrado se realiza solo cuando las rutas BGP coinciden exactamente con la cadena de prefijo o de comunidad especificada. Esta opción está habilitada de forma predeterminada. Tipo de acción (Action Type) Elija la acción que se realizará cuando las rutas de BGP coincidan con la cadena de prefijo o de comunidad especificada. Puede permitir o denegar el tráfico. Conjunto de acciones Cuando las rutas de BGP coinciden con los criterios especificados, se puede configurar la dirección del tráfico a una red en función de los atributos de la ruta. En la lista desplegable, seleccione una de las siguientes opciones: - Ninguna (None): los atributos de las rutas coincidentes permanecen invariables.

- Preferencia local (Local Preference): el tráfico coincidente se dirige a la ruta con la preferencia local especificada.

- Comunidad (Community): las rutas coincidentes se filtran por la cadena de comunidad especificada. También puede seleccionar la casilla de verificación Aditivo de comunidad (Community Additive) para habilitar la opción de adición, que agrega el valor de comunidad a comunidades existentes.

- Métrica (Metric): el tráfico coincidente se dirige a la ruta de acceso con el valor de métrica especificado.

- Anteposición de AS-PATH (AS-Path-Prepend): permite anteponer varias entradas de sistema autónomo (AS) a una ruta de BGP.

- Para agregar más reglas que coincidan con el filtro, haga clic en el icono Más (+).

- Haga clic en Aceptar (OK) para crear el filtro.

Los filtros configurados se muestran en la ventana del Editor de BGP (BGP Editor).

- Configure los vecinos subyacentes para las direcciones IPv4 e IPv6, según sea necesario. Para obtener más información, consulte Configurar BGP desde Edge a vecinos subyacentes con la nueva interfaz de usuario de Orchestrator (Configure BGP from Edge to Underlay Neighbors with New Orchestrator UI).

Nota: El número máximo de reglas de coincidencia/conjunto de BGPv4 admitidas es 512 (256 entrantes y 256 salientes). No se admiten más de 512 reglas de coincidencia/conjunto totales y esto pueden causar problemas de rendimiento, lo que provoca interrupciones en la red empresarial.

- En la sección Vecinos de NSD (NSD Neighbors), configure las opciones que se describe en la siguiente tabla.

Opción Descripción Nombre de NSD (NSD Name) Seleccione el nombre de NSD en la lista desplegable. Los NSD que ya están configurados en el área Sucursal a destinos que no son de SD-WAN a través de Edge (Branch to Non SD-WAN Destination via Edge) de SASE Orchestrator se muestran en la lista desplegable. Nombre del vínculo (Link Name) Elija el nombre del vínculo de WAN que está asociado con el vecino de NSD. Tipo de túnel (Tunnel Type) Elija el tipo de túnel del elemento del mismo nivel como principal o secundario. IP del vecino (Neighbor IP) Introduzca la dirección IP del vecino de NSD. ASN Introduzca el ASN para el vecino de NSD. Filtro de entrada (Inbound Filter) Seleccione un filtro de entrada de la lista desplegable. Filtro de salida (Outbound Filter) Seleccione un filtro de salida de la lista desplegable. Opciones adicionales (Additional Options): haga clic en el vínculo ver todo (view all) para configurar los siguientes ajustes adicionales: Vínculo superior (Uplink) Se usa para marcar el tipo de vecino en Vínculo superior (Uplink). Seleccione esta opción de marca si se utiliza como superposición de WAN hacia MPLS. Se utilizará como marca para determinar si el sitio se convertirá en un sitio de tránsito (p. ej., SD-WAN Hub) propagando rutas de superposición de SD-WAN a un vínculo WAN hacia MPLS. Si necesita convertirlo en un sitio de tránsito, seleccione la casilla de verificación Superponer prefijos sobre enlace ascendente (Overlay Prefixes Over Uplink) en la sección Configuración avanzada (Advanced Settings). IP local (Local IP) La IP local es obligatoria para configurar vecinos que no son de SD-WAN.

La dirección IP local equivale a una dirección IP de bucle invertido. Introduzca una dirección IP que las vecindades de BGP pueden usar como dirección IP de origen de los paquetes salientes.Límite máximo de saltos (Max-hop) Introduzca la cantidad máxima de saltos para habilitar el salto múltiple para los elementos del mismo nivel de BGP. Para la versión 5.1 y posteriores, el rango es de 2 a 255 y el valor predeterminado es 2. Nota: Al actualizar a la versión 5.1, cualquier valor de límite máximo de saltos de 1 se actualizará automáticamente a un valor de límite máximo de saltos de 2.Nota: Este campo solo está disponible para vecinos de eBGP, cuando el ASN local y el ASN de vecindad son diferentes. Con iBGP, cuando ambos ASN son iguales, el salto múltiple se desactiva de forma predeterminada y este campo no se puede configurar.Permitir AS (Allow AS) Seleccione la casilla de verificación para permitir que las rutas BGP se reciban y se procesen incluso si la instancia de Edge detecta su propio ASN en la ruta de AS. Ruta predeterminada (Default Route) La ruta predeterminada agrega una instrucción de red en la configuración de BGP para anunciar la ruta predeterminada al vecino. Habilitar BFD (Enable BFD) Habilita la suscripción a la sesión de BFD existente para el vecino de BGP. Nota: No se admite una sesión de BFD de salto único para BGP a través de IPSec con vecinos NSD. Sin embargo, se admite BFD de salto múltiple. La IP local es obligatoria para las sesiones de NSD-BGP en SD-WAN Edge. SD-WAN Edge controla solo las IP de la interfaz conectada como BFD de salto único.Conexión persistente (Keep Alive) Introduzca el temporizador de conexión persistente (Keep Alive) en segundos, que es la duración entre los mensajes de conexión persistente que se envían al elemento del mismo nivel. El rango es de 0 a 65535 segundos. El valor predeterminado es 60 segundos. Temporizador de retención (Hold Timer) Introduzca el tiempo de retención en segundos. Cuando no se recibe el mensaje de conexión persistente (Keep Alive) durante el tiempo especificado, el elemento del mismo nivel se considera inactivo. El rango es de 0 a 65535 segundos. El valor predeterminado es 180 segundos. Conectar (Connect) Introduzca el intervalo para intentar una nueva conexión TCP con el nodo del mismo nivel si se detecta que la sesión de TCP no es pasiva. El valor predeterminado es 120 segundos. Autenticación MD5 (MD5 Auth) Seleccione la casilla de verificación para habilitar la autenticación MD5 de BGP. Esta opción se utiliza en una red federal o heredada, y es común que se use MD5 de BGP como protección de seguridad para el intercambio de tráfico de BGP. Contraseña MD5 (MD5 Password) Introduzca una contraseña para la autenticación MD5. Nota: A partir de la versión 4.5, ya no se admite el uso del carácter especial "<" en la contraseña. En los casos en los que los usuarios ya hayan utilizado "<" en sus contraseñas en versiones anteriores, deben eliminar el carácter para guardar los cambios en la página.Nota: A través de BGP de salto múltiple, el sistema puede aprender rutas que requieren búsqueda recursiva. Estas rutas tienen una dirección IP de próximo salto que no se encuentra en una subred conectada y no tienen una interfaz de salida válida. En este caso, las rutas deben tener la dirección IP de siguiente salto resuelta mediante otra ruta en la tabla de enrutamiento que tenga una interfaz de salida. Cuando haya tráfico para un destino que necesite que se busquen estas rutas, las rutas que requieran la búsqueda recursiva se resolverán en una interfaz y una dirección IP de próximo salto conectados. Hasta que se produzca la resolución recursiva, las rutas recursivas apuntan a una interfaz intermedia. Para obtener más información sobre las rutas BGP de salto múltiple, consulte la sección "Pruebas de diagnósticos remotos en instancias de Edge" de la Guía de solución de problemas de VMware SD-WAN publicada en https://docs.vmware.com/es/VMware-SD-WAN/index.html. - Haga clic en Avanzado (Advanced) para configurar las opciones que se describen en la siguiente tabla.

Nota: La configuración avanzada se comparte entre los vecinos de BGP subyacentes y los vecinos de NSD-BGP.

Opción Descripción Prefijo de superposición (Overlay Prefix) Seleccione la casilla de verificación para redistribuir los prefijos aprendidos de la superposición. Desactivar la continuación de AS-PATH De forma predeterminada, esta casilla debe dejarse desactivada. Seleccione la casilla de verificación para desactivar la continuación de AS-PATH. En determinadas topologías, al desactivar la continuación de AS-PATH, se influye en la AS-PATH saliente para que los enrutadores de capa 3 prefieran una ruta de acceso hacia una instancia de Edge o un hub. Advertencia: Cuando la continuación de AS-PATH esté desactivada, ajuste la red para evitar bucles de enrutamiento.Rutas conectadas (Connected Routes) Seleccione la casilla de verificación para redistribuir todas las subredes de interfaz conectadas. OSPF Seleccione la casilla de verificación para habilitar la redistribución de OSPF en BGP. Establecer métrica (Set Metric) Cuando habilite OSPF, introduzca la métrica de BGP para las rutas OSPF redistribuidas. El valor predeterminado es 20. Ruta predeterminada (Default Route) Seleccione la casilla de verificación para redistribuir la ruta predeterminada solo cuando la instancia de Edge aprenda las rutas de BGP a través de una red superpuesta o una red subyacente.

Al seleccionar la opción Ruta predeterminada (Default Route), la opción Anunciar (Advertise) está disponible como Condicional (Conditional).

Superponer prefijos sobre enlace ascendente (Overlay Prefixes Over Uplink) Seleccione la casilla de verificación para propagar las rutas aprendidas desde la superposición al vecino con la marca de vínculo superior. Redes (Networks) Introduzca la dirección de red que BGP va a anunciar a los elementos del mismo nivel. Haga clic en el icono de signo más (+) para agregar más direcciones de red. Cuando se habilita la opción Ruta predeterminada (Default Route), las rutas de BGP se anuncian en función de la selección de ruta predeterminada globalmente y por cada vecino de BGP, como se muestra en la siguiente tabla.

Selección de ruta predeterminada Opciones de anuncio Global Por vecino de BGP Sí Sí La configuración por vecino de BGP reemplaza la configuración global y, por lo tanto, la ruta predeterminada siempre se anuncia en el elemento BGP del mismo nivel. Sí No BGP redistribuye la ruta predeterminada a su vecino solo cuando la instancia de Edge aprende una ruta predeterminada explícita a través de la red de superposición o subyacente. No Sí La ruta predeterminada siempre se anuncia al elemento BGP del mismo nivel. No No La ruta predeterminada no se anuncia al elemento BGP del mismo nivel. - Haga clic en Aceptar (OK) para guardar los filtros configurados y los vecinos de NSD.

La sección Configuración de BGP (BGP Settings) muestra las opciones configuradas.

Resumen de ruta (Route Summarization)

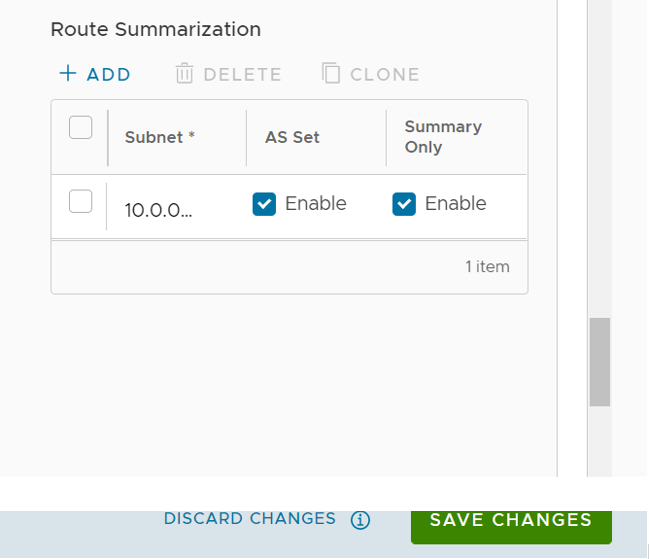

La función Resumen de ruta (Route Summarization) está disponible en la versión 5.2. Para obtener una descripción general y un caso práctico de esta funcionalidad, consulte Resumen de ruta (Route Summarization). Para obtener más información sobre la configuración, siga los pasos que aparecen a continuación.

- En el área Resumen de ruta (Route Summarization), haga clic en +Agregar (+Add). Se agregará una fila nueva al área Resumen de ruta (Route Summarization). Consulte la imagen a continuación.

- En la columna Subred (Subnet), introduzca el rango de redes que desea resumir en el formato A.B.C.D/M y la subred IP.

- En la columna Conjunto de AS (AS Set), haga clic en la casilla de verificación Sí (Yes), si corresponde.

- En la columna Solo resumen (Summary Only), haga clic en la casilla de verificación Sí (Yes) para permitir que solo se envíe la ruta resumida.

- Si es necesario agregar otras rutas, haga clic en +Agregar (+Add). Para clonar o eliminar un resumen de ruta, utilice los botones adecuados, situados junto a +Agregar (+Add).

La sección Configuración de BGP (BGP Settings) muestra las opciones de configuración de BGP.

- Cuando finalice, haga clic en Guardar cambios (Save Changes) para guardar la configuración.

También puede configurar BGP desde Edge hasta los vecinos subyacentes. Para obtener más información, consulte Configurar BGP desde Edge a vecinos subyacentes con la nueva interfaz de usuario de Orchestrator (Configure BGP from Edge to Underlay Neighbors with New Orchestrator UI).