Cuando se asigna un perfil a una instancia de Edge, la instancia de Edge hereda automáticamente el servicio de seguridad de nube (CSS) y los atributos configurados en el perfil. Puede omitir la configuración para seleccionar un proveedor de seguridad de nube diferente o modificar los atributos de cada instancia de Edge.

Para anular la configuración de CSS de una instancia específica de Edge, realice los siguientes pasos:

- En el servicio SD-WAN del portal de empresas, haga clic en . La página Instancias de Edge (Edges) muestra los perfiles existentes.

- Haga clic en el vínculo a una instancia de Edge o haga clic en el vínculo Ver (View) en la columna Dispositivo (Device) de la instancia de Edge. Las opciones de configuración de la instancia de Edge seleccionada se muestran en la pestaña Dispositivo (Device).

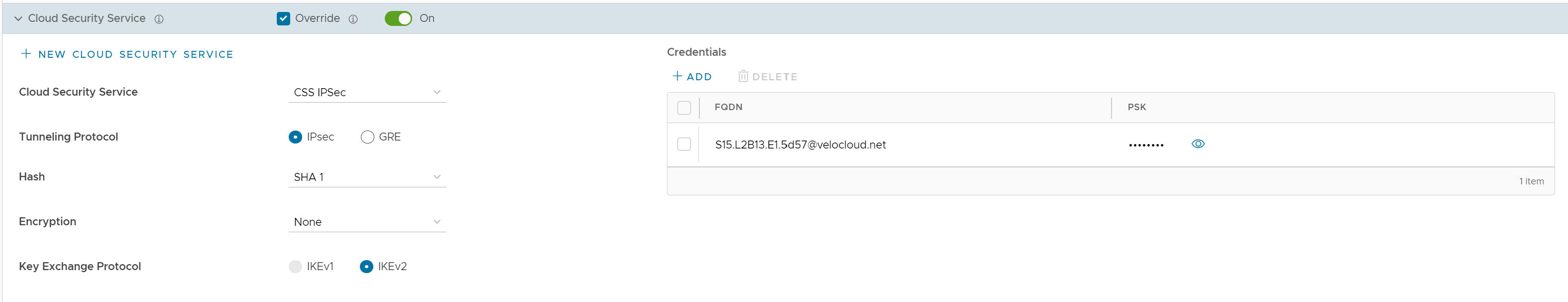

- En la categoría Servicios VPN (VPN Services), en el área Servicio de seguridad de nube (Cloud Security Service), se muestran los parámetros de CSS del perfil asociado.

- En el área Servicio de seguridad de nube (Cloud Security Service), seleccione la casilla de verificación Anular (Override) para seleccionar un CSS diferente o modificar los atributos heredados del perfil asociado con la instancia de Edge. Para obtener más información sobre los atributos, consulte Configurar servicios de seguridad de nube para perfiles.

- Haga clic en Guardar cambios (Save Changes) en la ventana Instancias de Edge (Edges) para guardar la configuración modificada.

Nota: Para CSS de tipo Zscaler y genérico, debe crear credenciales de VPN. Para CSS de tipo Symantec, no son necesarias las credenciales de VPN.

Configuración de proveedor de CSS de Zscaler manual para instancias de Edge

En el nivel de Edge, para un proveedor de CSS de Zscaler manual seleccionado, puede anular la configuración heredada del perfil y puede configurar otros parámetros de forma manual en función del protocolo de túnel seleccionado para el establecimiento del túnel.

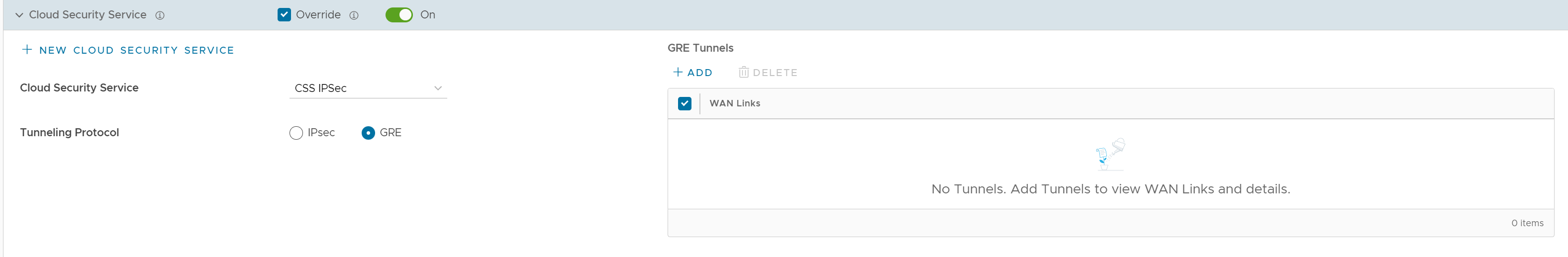

Si decide configurar un túnel de GRE manualmente, debe configurar manualmente los parámetros del túnel de GRE para que el túnel de GRE los utilice como origen en la interfaz WAN seleccionada. Para ello, siga los pasos que se indican a continuación.

- En Túneles de GRE (GRE Tunnels), haga clic en +Agregar (+Add).

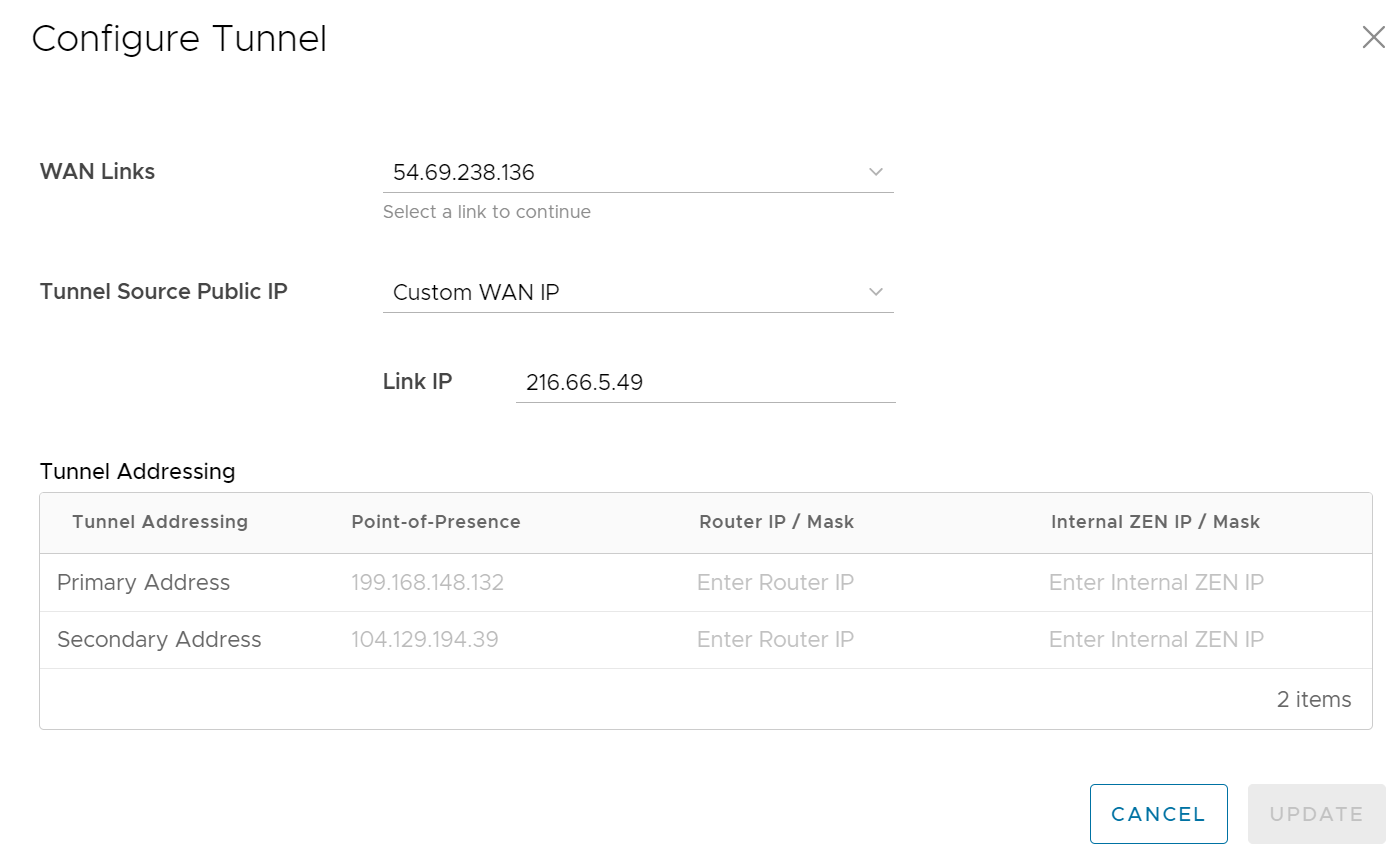

- En la ventana Configurar túnel (Configure Tunnel) que aparece, configure los siguientes parámetros de túnel de GRE y haga clic en Actualizar (Update).

Opción Descripción Vínculos WAN (WAN Links) Seleccione la interfaz de WAN que el túnel GRE utilizará como origen. Dirección IP pública de origen de túnel (Tunnel Source Public IP) Elija la dirección IP que el túnel utilizará como dirección IP pública. Puede elegir la dirección IP de vínculo WAN o la IP de WAN personalizada. Si elige IP de WAN personalizada, introduzca la dirección IP que se utilizará como IP pública. Las IP públicas de origen deben ser diferentes para cada segmento cuando el servicio de seguridad de nube (CSS) está configurado en varios segmentos. Punto de presencia principal (Primary Point-of-Presence) Introduzca la dirección IP pública principal del centro de datos de Zscaler. Punto de presencia secundario (Secondary Point-of-Presence) Introduzca la dirección IP pública secundaria del centro de datos de Zscaler. IP/máscara de enrutador principal (Primary Router IP/Mask) Introduzca la dirección IP principal del enrutador. IP/máscara de enrutador secundario (Secondary Router IP/Mask) Introduzca la dirección IP secundaria del enrutador. IP/máscara de ZEN interna principal (Primary Internal ZEN IP/Mask) Introduzca la dirección IP principal de la instancia de Edge del servicio público de Zscaler interno. IP/máscara de ZEN interna secundaria (Secondary Internal ZEN IP/Mask) Introduzca la dirección IP secundaria de la instancia de Edge del servicio público de Zscaler interno. Nota:- Zscaler proporciona la IP/máscara de enrutador y la IP/máscara de ZEN.

- Solo se admite un dominio y una nube de Zscaler por empresa.

- Solo se permite un CSS con GRE por instancia de Edge. Una instancia de Edge no puede tener más de un segmento con la automatización GRE de Zscaler habilitada.

- Limitaciones de escala:

- GRE-WAN: Edge admite un máximo de 4 vínculos WAN públicos para un destino que no es de SD-WAN (NSD) y, en cada vínculo, puede tener hasta 2 túneles (principal/secundario) por NSD. Por lo tanto, para cada NSD, puede tener un máximo de 8 túneles y 8 conexiones BGP de una instancia de Edge.

- GRE-LAN: Edge admite 1 vínculo a una puerta de enlace de tránsito (TGW) y puede tener hasta 2 túneles (principal/secundario) por TGW. Por lo tanto, para cada TGW, puede tener un máximo de 2 túneles y 4 conexiones BGP de una instancia de Edge (2 sesiones de BGP por túnel).

Configuración de proveedor de CSS de Zscaler automatizado para instancias de Edge

Automatización de túnel de IPsec / GRE

- En el servicio SD-WAN del portal de empresas, haga clic en .

- Seleccione una instancia de Edge en la que desee establecer túneles automáticos.

- Haga clic en el vínculo a una instancia de Edge o haga clic en el vínculo Ver (View) en la columna Dispositivo (Device) de la instancia de Edge. Las opciones de configuración de la instancia de Edge seleccionada se muestran en la pestaña Dispositivo (Device).

- En la categoría Servicios VPN (VPN Services), en el área Servicio de seguridad de nube (Cloud Security Service), se muestran los parámetros de CSS del perfil asociado.

- En el área Servicio de seguridad de nube (Cloud Security Service), seleccione la casilla de verificación Anular (Override) para seleccionar un CSS diferente o modificar los atributos heredados del perfil asociado con la instancia de Edge. Para obtener más información sobre los atributos, consulte Configurar servicios de seguridad de nube para perfiles.

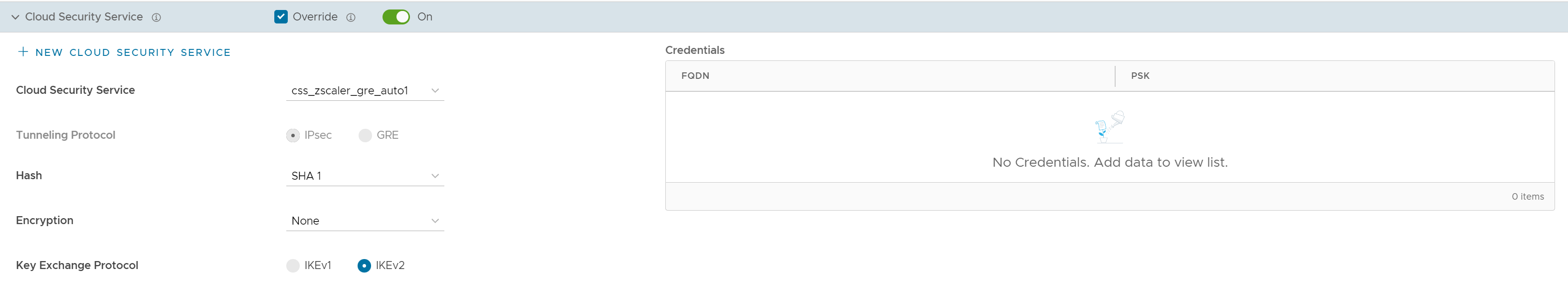

- En el menú desplegable Servicio de seguridad de nube (Cloud Security Service), seleccione un proveedor de CSS automatizado y haga clic en Guardar cambios (Save Changes).

La automatización creará un túnel en el segmento para cada vínculo WAN público de Edge con una dirección IPv4 válida. En una implementación de varios vínculos WAN, solo se utilizará uno de los vínculos WAN para enviar paquetes de datos de usuario. Edge elige el vínculo WAN con la mejor puntuación de calidad de servicio (QoS), con ancho de banda, vibración, pérdida y latencia como criterios. La ubicación se crea automáticamente después de que se establece un túnel. Puede ver los detalles del establecimiento del túnel y los vínculos WAN en la sección Servicio de seguridad de nube (Cloud Security Service)

Nota: Tras el establecimiento del túnel automático, no se permite cambiar a otro proveedor de CSS desde un proveedor de servicios de Zscaler automatizado en un segmento. Para la instancia de Edge seleccionada en un segmento, debe desactivar explícitamente el servicio de seguridad de nube y, luego, volver a activar CSS si desea cambiar de un proveedor de servicios de Zscaler automatizado a un nuevo proveedor de CSS.

Configuración de ubicación y sububicación de Zscaler

- compruebe que el túnel se haya establecido desde la instancia de Edge seleccionada y que la ubicación se haya creado automáticamente. No se le permitirá crear una sububicación si las credenciales de VPN o las opciones de GRE no se configuraron para la instancia de Edge. Antes de configurar las sububicaciones, asegúrese de comprender qué es una sububicación y sus limitaciones. Consulte https://help.zscaler.com/zia/about-sub-locations.

- seleccione la misma suscripción de nube que utilizó para crear el CSS automático.

- En el servicio SD-WAN del portal de empresas, haga clic en .

- Seleccione una instancia de Edge y haga clic en el icono de la columna Dispositivo (Device). Se mostrará la página Configuración del dispositivo (Device Settings) para la instancia de Edge seleccionada.

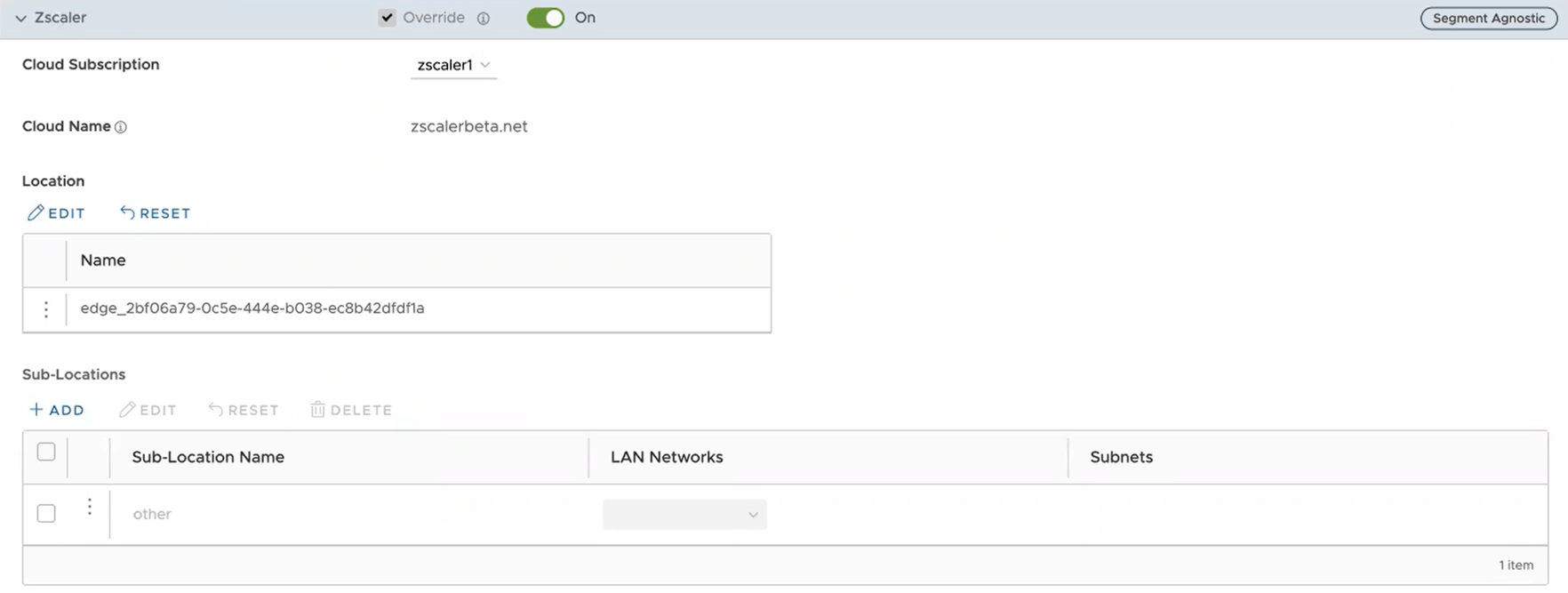

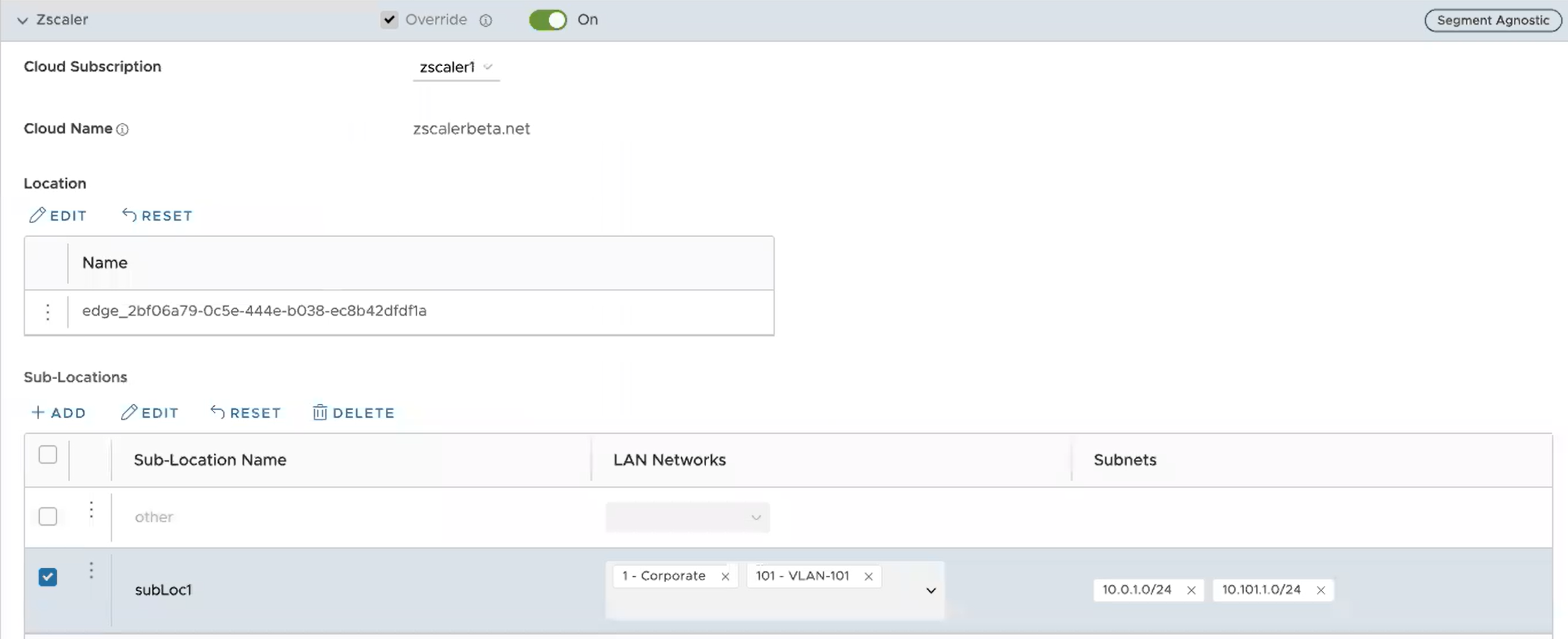

- Vaya a la sección Zscaler y active el botón de alternancia.

- En el menú desplegable Suscripción de nube (Cloud Subscription), seleccione la misma suscripción de nube que utilizó para crear el CSS automático. Se mostrará automáticamente el nombre de nube asociado a la suscripción de nube seleccionada.

Nota: La suscripción de nube debe tener el mismo nombre de nube y el mismo nombre de dominio que CSS.Nota: Si desea cambiar el proveedor por "Suscripción de nube", primero debe eliminar la "Ubicación" desactivando CSS y Zscaler y, a continuación, realizar los pasos de creación con el nuevo proveedor.

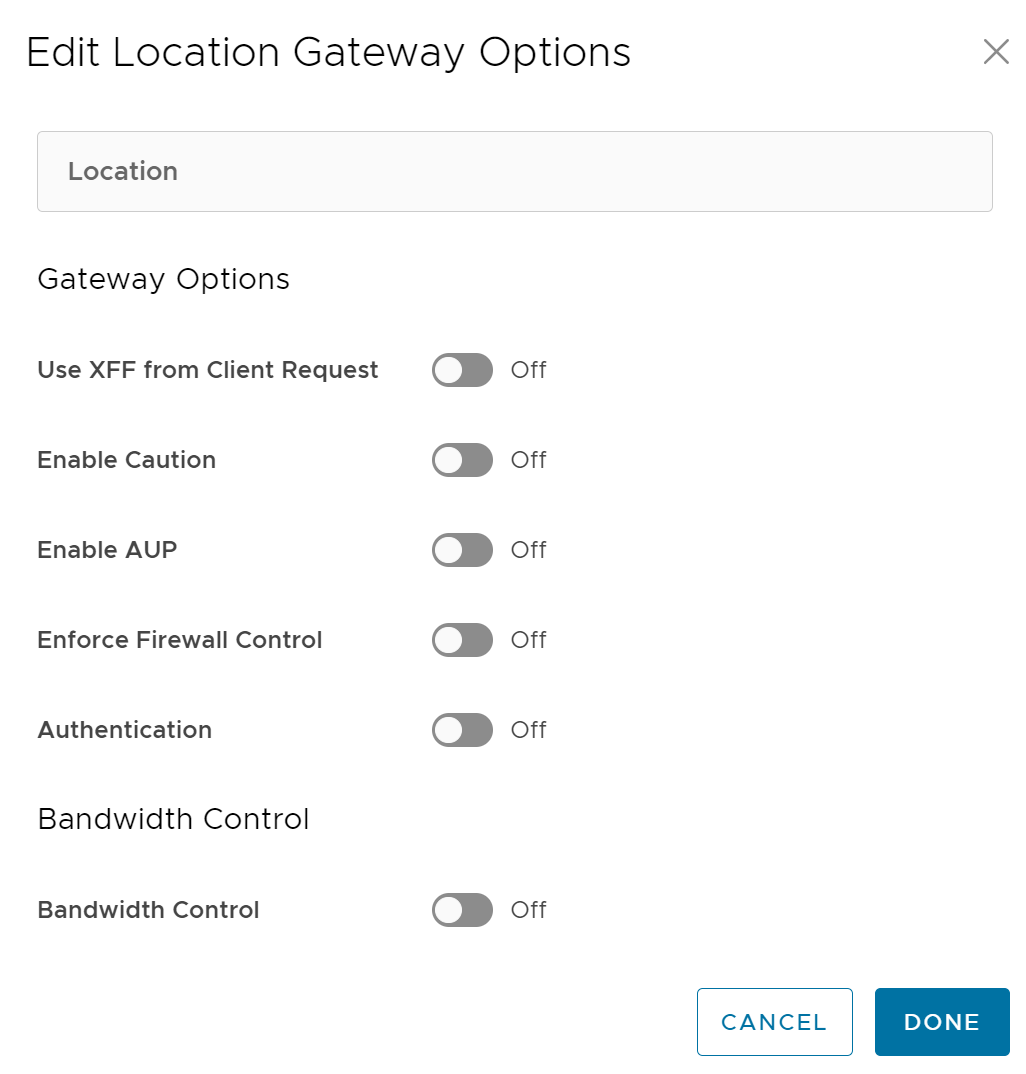

En la tabla Ubicación (Location), Al hacer clic en Ver (View) en la columna Detalles de la acción (Action Details), se muestran los valores reales de la configuración recuperada de Zscaler si están presentes. Si desea configurar las opciones de puerta de enlace y los controles de ancho de banda para la ubicación, haga clic en el botón Editar (Edit) en Opciones de puerta de enlace (Gateway Options). Para obtener más información, consulte Configurar las opciones de puerta de enlace de Zscaler y control de ancho de banda.

- Para crear una sububicación, en la tabla Sububicaciones (Sub-Locations), haga clic en el icono

de la columna Acción (Action).

de la columna Acción (Action).

- En el cuadro de texto Nombre de sububicación (Sub-Location Name), introduzca un nombre único para la sububicación. El nombre de la sububicación debe ser único en todos los segmentos de la instancia de Edge. El nombre puede contener caracteres alfanuméricos con una longitud de palabra máxima de 32 caracteres.

- En el menú desplegable Redes LAN (LAN Networks), seleccione una VLAN configurada para la instancia de Edge. La subred de la red LAN seleccionada se rellenará automáticamente.

Nota: Para una instancia de Edge seleccionada, las sububicaciones no deben tener direcciones IP de subred superpuestas.

- Haga clic en Guardar cambios (Save Changes).

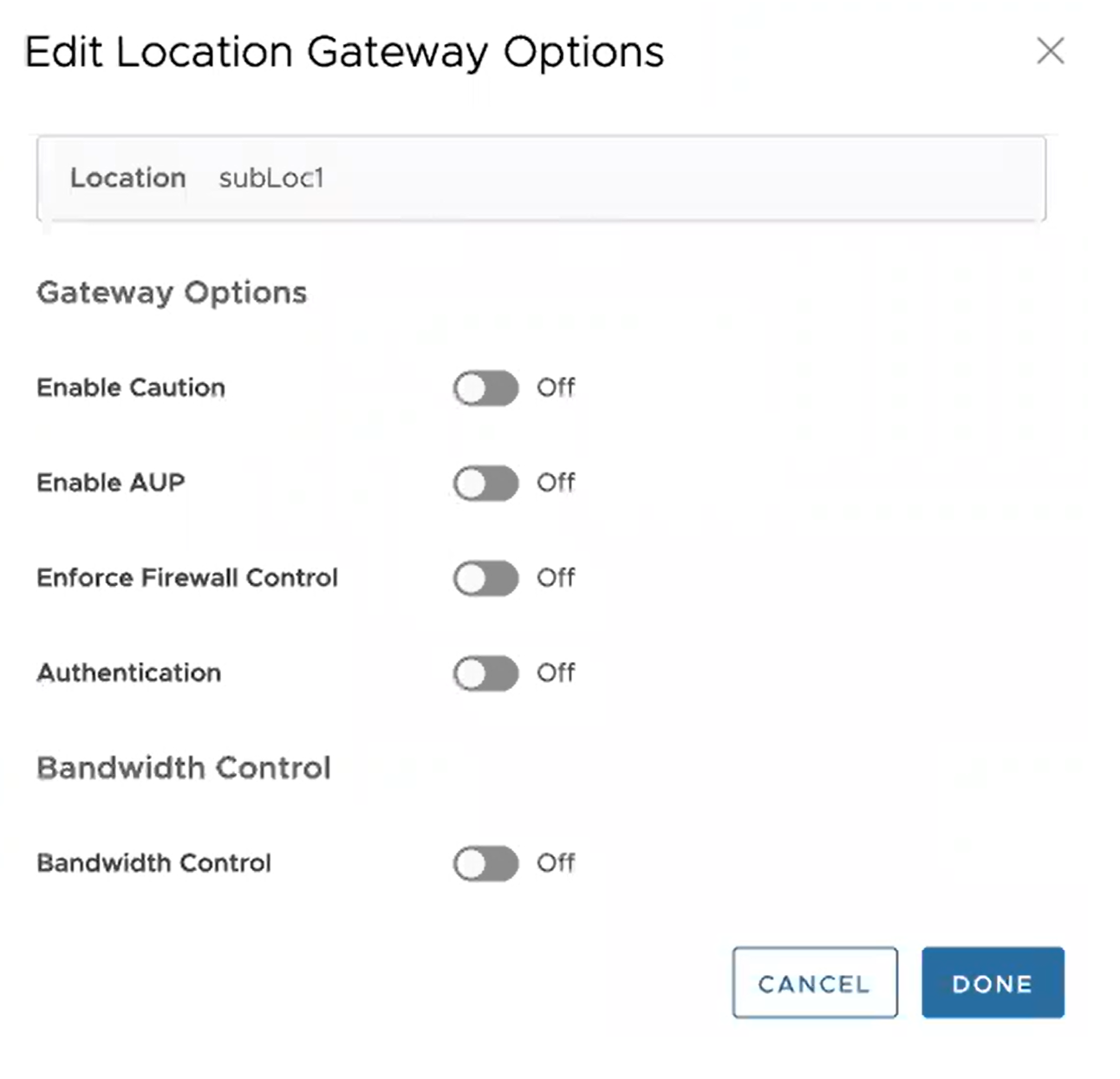

Nota: Después de crear al menos una sububicación en Orchestrator, se crea automáticamente "otra" (other) sububicación en el lado de Zscaler y aparece en la interfaz de usuario de Orchestrator. También puede configurar las opciones de puerta de enlace de la "otra" (other) sububicación haciendo clic en el botón Editar (Edit) en Opciones de puerta de enlace (Gateway Options) en la tabla Sububicaciones (Sub-Locations). Para obtener más información, consulte Configurar las opciones de puerta de enlace de Zscaler y control de ancho de banda.

Nota: Después de crear al menos una sububicación en Orchestrator, se crea automáticamente "otra" (other) sububicación en el lado de Zscaler y aparece en la interfaz de usuario de Orchestrator. También puede configurar las opciones de puerta de enlace de la "otra" (other) sububicación haciendo clic en el botón Editar (Edit) en Opciones de puerta de enlace (Gateway Options) en la tabla Sububicaciones (Sub-Locations). Para obtener más información, consulte Configurar las opciones de puerta de enlace de Zscaler y control de ancho de banda. - Después de crear una sububicación, puede actualizar la configuración de la sububicación desde la misma página de Orchestrator. Una vez que haga clic en Guardar cambios (Save Changes), las configuraciones de sububicación en el lado de Zscaler se actualizarán automáticamente.

- Para eliminar una sububicación, haga clic en el icono

de la columna Acción (Action).

Nota: Cuando se elimina la última sububicación de la tabla, la "otra" (other) sububicación también se eliminará automáticamente.

de la columna Acción (Action).

Nota: Cuando se elimina la última sububicación de la tabla, la "otra" (other) sububicación también se eliminará automáticamente.

Configurar opciones de puerta de enlace y control de ancho de banda de Zscaler

Para configurar las opciones de puerta de enlace y los controles de ancho de banda para la ubicación y la sububicación, haga clic en el botón Editar (Edit) en Opciones de puerta de enlace (Gateway Options) de cada tabla que corresponda.

Configure las opciones de puerta de enlace y controles de ancho de banda para la ubicación y la sububicación, según sea necesario, y haga clic en Guardar cambios (Save Changes).

| Opción | Descripción |

|---|---|

| Opciones de puerta de enlace (Gateway Options) para la ubicación o la sububicación | |

| Usar XFF de la solicitud del cliente (Use XFF from Client Request) | Habilite esta opción si la ubicación utiliza el encadenamiento de proxy para reenviar el tráfico al servicio de Zscaler y desea que el servicio detecte la dirección IP del cliente en los encabezados X-Forwarded-For (XFF) que inserta el servidor proxy local en las solicitudes HTTP salientes. El encabezado XFF identifica la dirección IP del cliente, que el servicio puede aprovechar para identificar la sububicación del cliente. Con los encabezados XFF, el servicio puede aplicar la directiva de sububicación adecuada a la transacción y, si la opción Habilitar sustituto de IP (Enable IP Surrogate) está activada para la ubicación o la sububicación, se aplica la directiva de usuario adecuada a la transacción. Cuando el servicio reenvía el tráfico a su destino, eliminará el encabezado XFF original y lo reemplazará con un encabezado XFF que contenga la dirección IP de la puerta de enlace del cliente (la dirección IP pública de la organización), lo que garantiza que las direcciones IP internas de una organización nunca estén expuestas externamente.

Nota: Esta opción de puerta de enlace solo se puede configurar para la ubicación principal.

|

| Habilitar precaución (Enable Caution) | Si no ha habilitado la autenticación, puede habilitar esta función para que se muestre una notificación de precaución a los usuarios sin autenticar. |

| Habilitar AUP (Enable AUP) | Si no ha habilitado la autenticación, puede habilitar esta función para que se muestre una política de uso aceptable (Acceptable Use Policy, AUP) para el tráfico sin autenticar y se exija a los usuarios que la acepten. Si habilita esta función:

|

| Aplicar control de firewall | Seleccione esta opción para habilitar el control de firewall del servicio.

Nota: Antes de habilitar esta opción, el usuario debe asegurarse de que su cuenta de Zscaler tenga una suscripción para "Firewall Basic".

|

| Habilitar control de IPS | Si ha habilitado Aplicar control de firewall (Enforce Firewall Control), seleccione esta opción para habilitar los controles de IPS del servicio.

Nota: Antes de habilitar esta opción, el usuario debe asegurarse de que su cuenta de Zscaler tenga una suscripción para "Firewall Basic" y "Firewall Cloud IPS".

|

| Autenticación (Authentication) | Habilite esta opción para requerir que los usuarios de la ubicación o la sububicación se autentiquen en el servicio. |

| Sustituto de IP (Surrogate IP) | Si habilitó la opción Autenticación (Authentication), seleccione esta opción si desea asignar usuarios a direcciones IP del dispositivo. |

| Tiempo de inactividad para disociación (Idle Time for Dissociation) | Si habilitó la opción Sustituto de IP (IP Surrogate), especifique durante cuánto tiempo conserva el servicio la asignación de dirección IP a usuario una vez que se completa una transacción. Puede especificar el tiempo de inactividad para la disociación en minutos (predeterminado), horas o días.

|

| Sustituir IP para navegadores conocidos (Surrogate IP for Known Browsers) | Habilite esta opción para utilizar la asignación de dirección IP a usuario existente (adquirida a partir de la IP de sustitución) para autenticar a los usuarios que envían tráfico desde navegadores conocidos. |

| Tiempo de actualización para volver a validar la sustitución (Refresh Time for re-validation of Surrogacy) | Si habilitó Sustituir IP para navegadores conocidos (Surrogate IP for Known Browsers), especifique durante cuánto tiempo el servicio de Zscaler puede utilizar la asignación de dirección IP a usuario para autenticar a los usuarios que envían tráfico desde navegadores conocidos. Una vez transcurrido el período de tiempo definido, el servicio se actualizará y volverá a validar la asignación de dirección IP a usuario existente para que pueda seguir usando la asignación para autenticar a los usuarios en los navegadores. Puede especificar el tiempo de actualización para volver a validar la sustitución en minutos (valor predeterminado), horas o días.

|

| Opciones de control de ancho de banda para la ubicación | |

| Control de ancho de banda (Bandwidth Control) | Habilite esta opción para aplicar controles de ancho de banda para la ubicación. Si la habilitó, especifique los límites de ancho de banda máximo para Descargar (Download) (Mbps) y Cargar (Upload) (Mbps). Todas las sububicaciones compartirán los límites de ancho de banda asignados a esta ubicación. |

| Descargar (Download) | Si habilitó el control del ancho de banda, especifique los límites máximos de ancho de banda para la descarga en Mbps. El rango permitido es de 0,1 a 99999. |

| Cargar (Upload) | Si habilitó el control del ancho de banda, especifique los límites máximos de ancho de banda para la carga en Mbps. El rango permitido es de 0,1 a 99999. |

Opciones de control de ancho de banda para la sububicación (si el control de ancho de banda está habilitado en la ubicación principal)

Nota: Las siguientes opciones de control de ancho de banda solo se pueden configurar para la sububicación si tiene el control de ancho de banda habilitado en la ubicación principal. Si el control de ancho de banda no está habilitado en la ubicación principal, las opciones de control de ancho de banda para la sububicación serán las mismas que las de la ubicación (Control de ancho de banda [Bandwidth Control], Descargar [Download], Cargar [Upload]).

|

|

| Usar ancho de banda de ubicación | Si tiene el control de ancho de banda habilitado en la ubicación principal, seleccione esta opción para habilitar el control de ancho de banda en la sububicación y utilice los límites de ancho de banda máximo para descarga y carga especificados para la ubicación principal. |

| Anular | Seleccione esta opción para habilitar el control de ancho de banda en la sububicación y, a continuación, especifique los límites de ancho de banda máximo para Descargar (Download) (Mbps) y Cargar (Upload) (Mbps). Este ancho de banda es exclusivo para la sububicación y no se comparte con otras. |

| Deshabilitado (Disabled) | Seleccione esta opción para eximir el tráfico que provenga de cualquier directiva de administración de ancho de banda. La sububicación que tenga esta opción solo puede utilizar un máximo de ancho de banda compartido disponible en un momento dado. |

Limitaciones

- En la versión 4.5.0, cuando se crea una sububicación, Orchestrator guarda automáticamente la "otra" (other) sububicación. En una versión anterior de Orchestrator, la "otra" (other) sububicación de Zscaler no se guardó en Orchestrator. Después de actualizar Orchestrator a la versión 4.5.0, la "otra" (other) sububicación se importará automáticamente solo después de crear una nueva sububicación normal (que no sea "otra") mediante la automatización.

- Las sububicaciones de Zscaler no pueden tener direcciones IP superpuestas (rangos de IP de subred). Si se intentan editar (agregar, actualizar o eliminar) varias sububicaciones con direcciones IP en conflicto, se puede producir un error en la automatización.

- Los usuarios no pueden actualizar el ancho de banda de la ubicación y la sububicación al mismo tiempo.

- Las sububicaciones admiten la opción Usar ancho de banda de ubicación (Use Location Bandwidth) para controlar el ancho de banda cuando el control de ancho de banda de la ubicación principal está habilitado. Cuando el usuario desactiva el control de ancho de banda de la ubicación en una ubicación principal, Orchestrator no comprueba ni actualiza la opción de control de ancho de banda de la sububicación de forma proactiva.