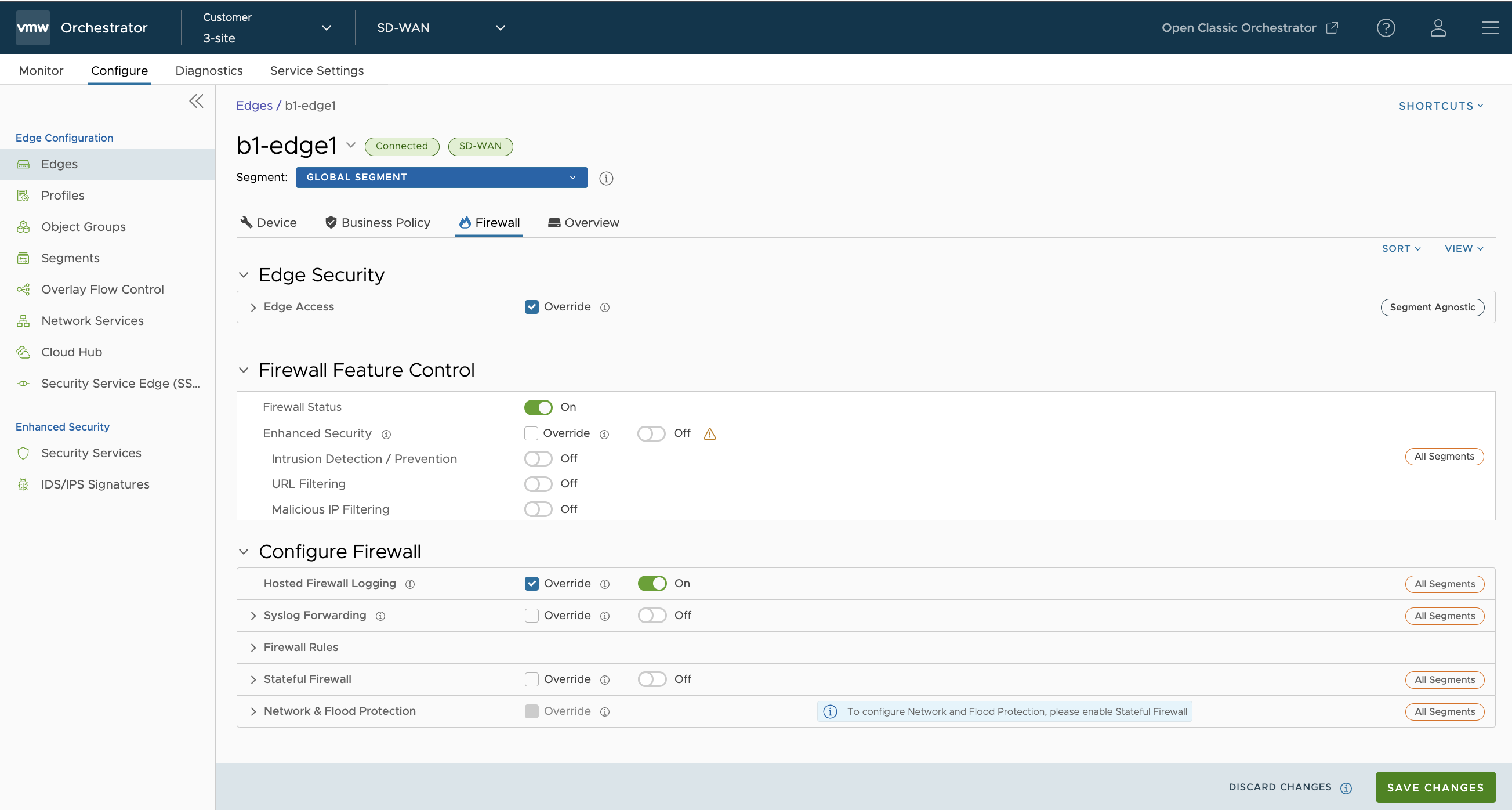

De forma predeterminada, todas las instancias de Edge heredan las reglas de firewall, la configuración de las funciones de seguridad, la configuración de firewall con estado, la configuración de protección contra redes e inundaciones, el registro de firewall, el enrutamiento de Syslog y las configuraciones de acceso de Edge del perfil asociado.

- En el servicio de SD-WAN del portal de empresas, vaya a .

- Seleccione la instancia de Edge para la que desea anular la configuración heredada del firewall y haga clic en la pestaña Firewall.

- Seleccione la casilla de verificación Anular (Override) en las configuraciones del firewall si desea modificar las reglas y la configuración del firewall heredadas para la instancia de Edge seleccionada.

Nota: Las reglas de anulación de Edge tendrán prioridad sobre las reglas heredadas del perfil para la instancia de Edge. Si un valor de anulación de firewall coincide con una regla de firewall del perfil, ese valor reemplazará la regla del perfil.

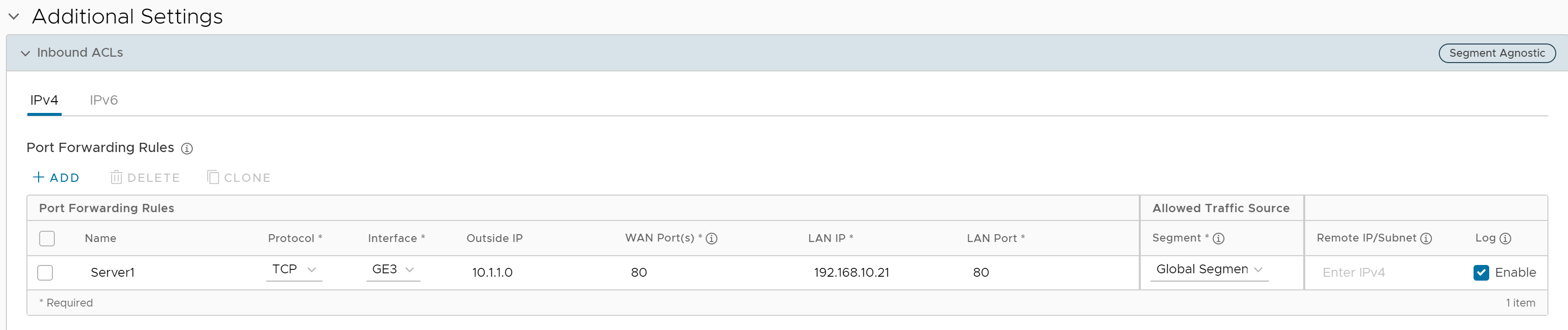

- En el nivel de Edge, puede configurar las reglas de IPv4 o IPv6 para el enrutamiento de puertos y NAT 1:1 de forma individual. Para ello, desplácese hasta Configuración adicional (Additional Settings) > ACL entrantes (Inbound ACLs). Para obtener información detallada, consulte Reglas de enrutamiento de puertos y Configuración de NAT 1:1.

Nota: De forma predeterminada, se bloqueará todo el tráfico entrante a menos que se configuren las reglas de enrutamiento de puertos y de firewall NAT 1:1. La IP externa siempre corresponderá a la IP de WAN o la dirección IP de la subred IP de WAN.Nota: Cuando se configuren reglas de IPv6 para el enrutamiento de puertos y NAT 1:1, solo se pueden introducir direcciones IP globales o de unidifusión, y no se puede introducir la dirección local del vínculo.

Reglas de enrutamiento de puertos y firewall NAT 1:1

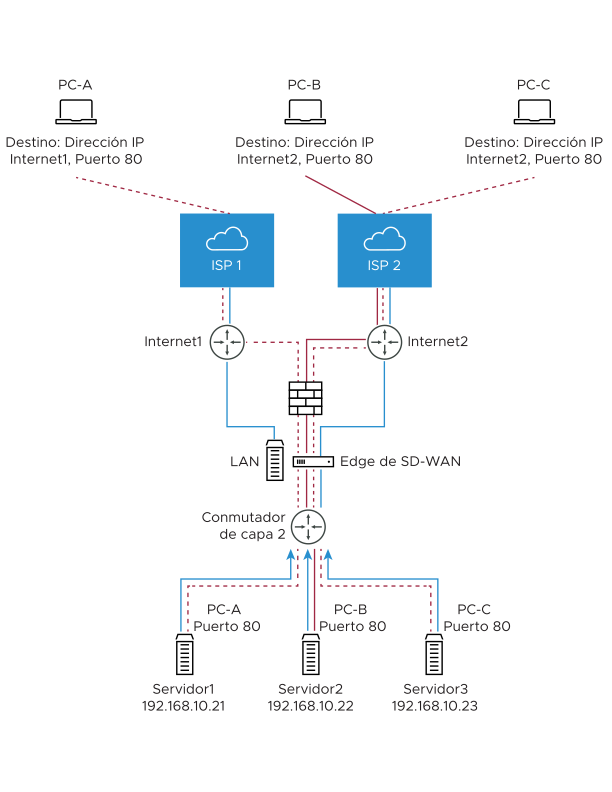

Mediante las reglas de enrutamiento de puertos y firewall NAT 1:1, los clientes de Internet obtienen acceso a los servidores conectados a una interfaz LAN de Edge. El acceso se puede poner a disposición a través de reglas de enrutamiento de puertos o reglas de traducción de direcciones de red (Network Address Translation, NAT) 1:1.

Reglas de enrutamiento de puertos

Las reglas de enrutamiento de puertos permiten configurar reglas para redirigir el tráfico de un puerto de WAN específico a un dispositivo (IP de LAN/puerto de LAN) dentro de la subred local. De forma opcional, también se puede restringir el tráfico entrante mediante una dirección IP o una subred. Las reglas de enrutamiento de puertos se pueden configurar con la dirección IP externa que se encuentra en la misma subred de la IP de WAN. También se pueden traducir direcciones IP externas en subredes diferentes a la dirección de la interfaz de WAN si ISP enruta el tráfico para la subred hacia SD-WAN Edge.

En la siguiente figura, se muestra la configuración de enrutamiento de puertos.

En la sección Reglas de enrutamiento de puertos (Port Forwarding Rules), puede configurar reglas de enrutamiento de puertos con una dirección IPv4 o IPv6 si hace clic en el botón +Agregar (+Add) e introduce los siguientes detalles.

- En el cuadro de texto Nombre (Name), introduzca un nombre (opcional) para la regla.

- En el menú desplegable Protocolo (Protocol), seleccione TCP o UDP como el protocolo para el enrutamiento de puertos.

- En el menú desplegable Interfaz (Interface), seleccione la interfaz para el tráfico entrante.

- En el cuadro de texto IP externa (Outside IP), introduzca la dirección IPv4 o IPv6 a través de la cual se podrá acceder al host (la aplicación) desde la red externa.

- En el cuadro de texto Puertos de WAN (WAN Ports), introduzca un puerto de WAN o un rango de puertos separados por un guion (-), por ejemplo, 20-25.

- En los cuadros de texto IP de LAN (LAN IP) y Puerto de LAN (LAN Port), introduzca la dirección IPv4 o IPv6 y el número de puerto de la red LAN, donde se reenviará la solicitud.

- En el menú desplegable Segmento (Segment), seleccione el segmento al que pertenecerá la dirección IP de LAN.

- En el cuadro de texto Subred/IP remota (Remote IP/subnet), especifique la dirección IP de un tráfico entrante que desee reenviar a un servidor interno. Si no especifica ninguna dirección IP, se permitirá todo el tráfico.

- Active la casilla de verificación Registrar (Log) para activar el registro de esta regla.

- Haga clic en Guardar cambios (Save Changes).

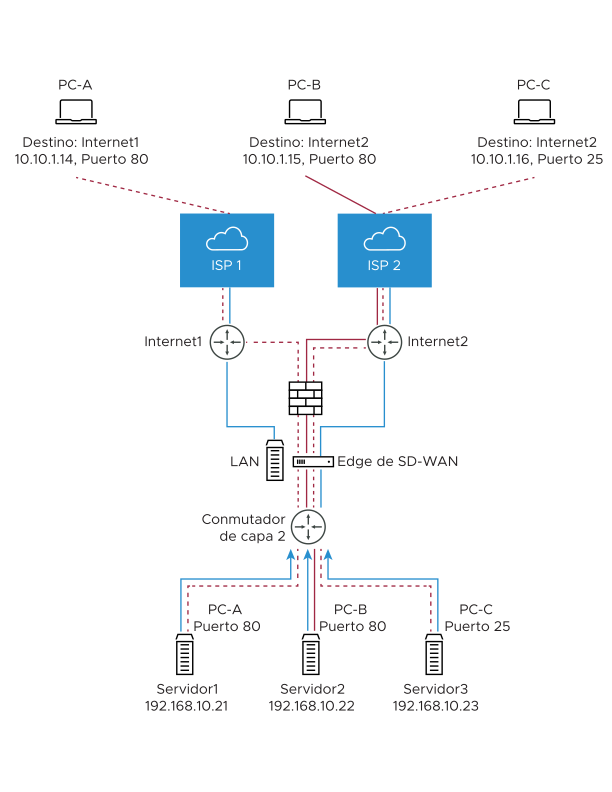

Configuración de NAT 1:1

Estos ajustes se utilizan para asignar una dirección IP externa compatible con SD-WAN Edge a un servidor conectado a una interfaz LAN de Edge (por ejemplo, un servidor web o un servidor de correo). También se pueden traducir direcciones IP externas en subredes diferentes a la dirección de la interfaz de WAN si ISP enruta el tráfico para la subred hacia SD-WAN Edge. Se establece una asignación entre una dirección IP fuera del firewall para una interfaz de WAN específica y una dirección IP de LAN dentro del firewall. Dentro de cada asignación, es posible especificar los puertos que se reenviarán a la dirección IP interna. El icono + de la derecha se puede utilizar para agregar ajustes adicionales de NAT 1:1.

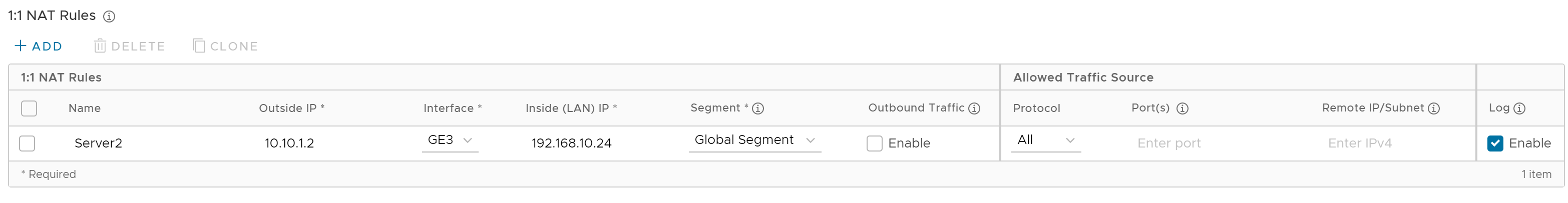

En la siguiente figura, se muestra la configuración de NAT 1:1.

En la sección Reglas de NAT 1:1 (1:1 NAT Rules), puede configurar reglas de NAT 1:1 con una dirección IPv4 o dirección IPv6 si hace clic en el botón +Agregar (+Add) e introduce los siguientes detalles.

- En el cuadro de texto Nombre (Name), introduzca un nombre para la regla.

- En el cuadro de texto IP externa (Outside IP), introduzca la dirección IPv4 o IPv6 a través de la cual se podrá acceder al host desde una red externa.

- En el menú desplegable Interfaz (Interface), seleccione la interfaz de WAN a la que se enlazará la dirección IP externa.

- En el cuadro de texto IP interna (LAN) (Inside (LAN) IP), introduzca la dirección IPv4 o IPv6 (LAN) real del host.

- En el menú desplegable Segmento (Segment), seleccione el segmento al que pertenecerá la dirección IP de LAN.

- Active la casilla de verificación Tráfico saliente (Outbound Traffic) si desea permitir que el tráfico del cliente LAN a Internet se realice con NAT a través de la dirección IP externa.

- Introduzca los detalles de Origen de tráfico permitido (Allowed Traffic Source), como Protocolo (Protocol), Puertos (Ports) y Subred/IP remota (Remote IP/subnet), para la asignación en los campos correspondientes.

- Active la casilla de verificación Registrar (Log) para activar el registro de esta regla.

- Haga clic en Guardar cambios (Save Changes).