La función Autenticación (Authentication) permite establecer los modos de autenticación para los usuarios operadores y empresariales. También puede ver los tokens de API existentes.

- En el portal de operadores, haga clic en Administración (Administration) en el menú superior.

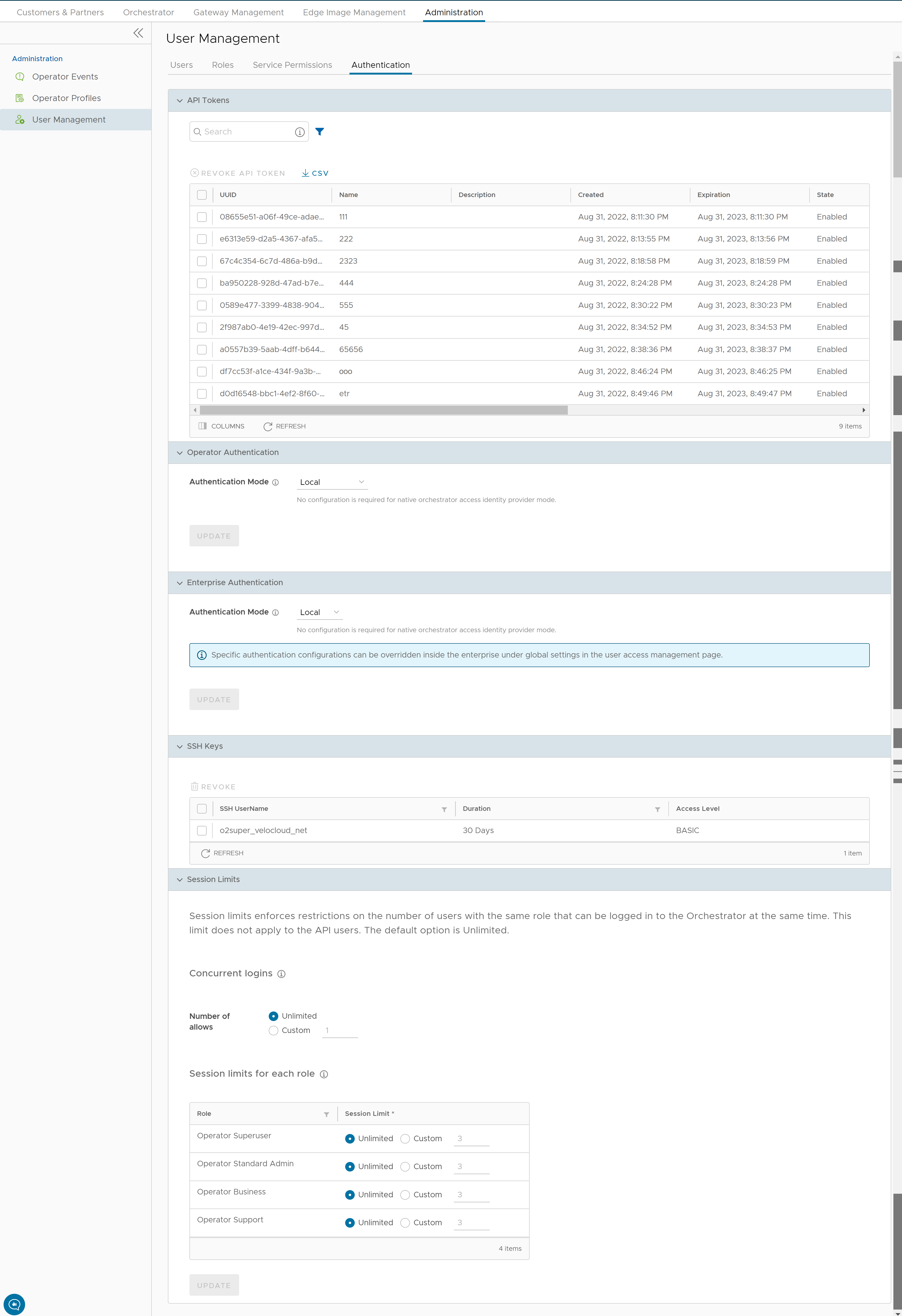

- En el menú de la izquierda, haga clic en Administración de usuarios (User Management) y, a continuación, haga clic en la pestaña Autenticación (Authentication). Se mostrará la pantalla siguiente:

Tokens de API

Puede acceder a las API de Orchestrator mediante la autenticación basada en token, independientemente del modo de autenticación. Los administradores operadores con permisos adecuados pueden ver los tokens de API emitidos para los usuarios de Orchestrator, incluidos los tokens emitidos para los usuarios de socios y clientes. Si es necesario, un administrador operador puede revocar los tokens de API.

De forma predeterminada, los tokens de API están activados. Si desea desactivarlos, vaya a y establezca el valor de la propiedad del sistema session.options.enableApiTokenAuth como Falso (False).

| Opción | Descripción |

|---|---|

| Buscar (Search) | Introduzca un término de búsqueda para buscar el texto que coincide en la tabla. Utilice la opción de búsqueda avanzada para delimitar los resultados de la búsqueda. |

| Revocar token de API (Revoke API Token) | Seleccione el token y haga clic en esta opción para revocarlo. Solo un superusuario operador o el usuario asociado a un token de API pueden revocar el token. |

| CSV | Haga clic en esta opción para descargar la lista completa de tokens de API en formato de archivo .csv. |

| Columnas (Columns) | Haga clic y seleccione las columnas que se mostrarán o se ocultarán en la página. |

| Actualizar (Refresh) | Haga clic para actualizar la página y mostrar los datos más recientes. |

Como superusuario operador, puede administrar los tokens de API para los usuarios empresariales. Para obtener información sobre cómo crear y descargar tokens de API, consulte Tokens de API.

Autenticación de operador / Autenticación empresarial

- Local: esta es la opción predeterminada y no requiere ninguna configuración adicional.

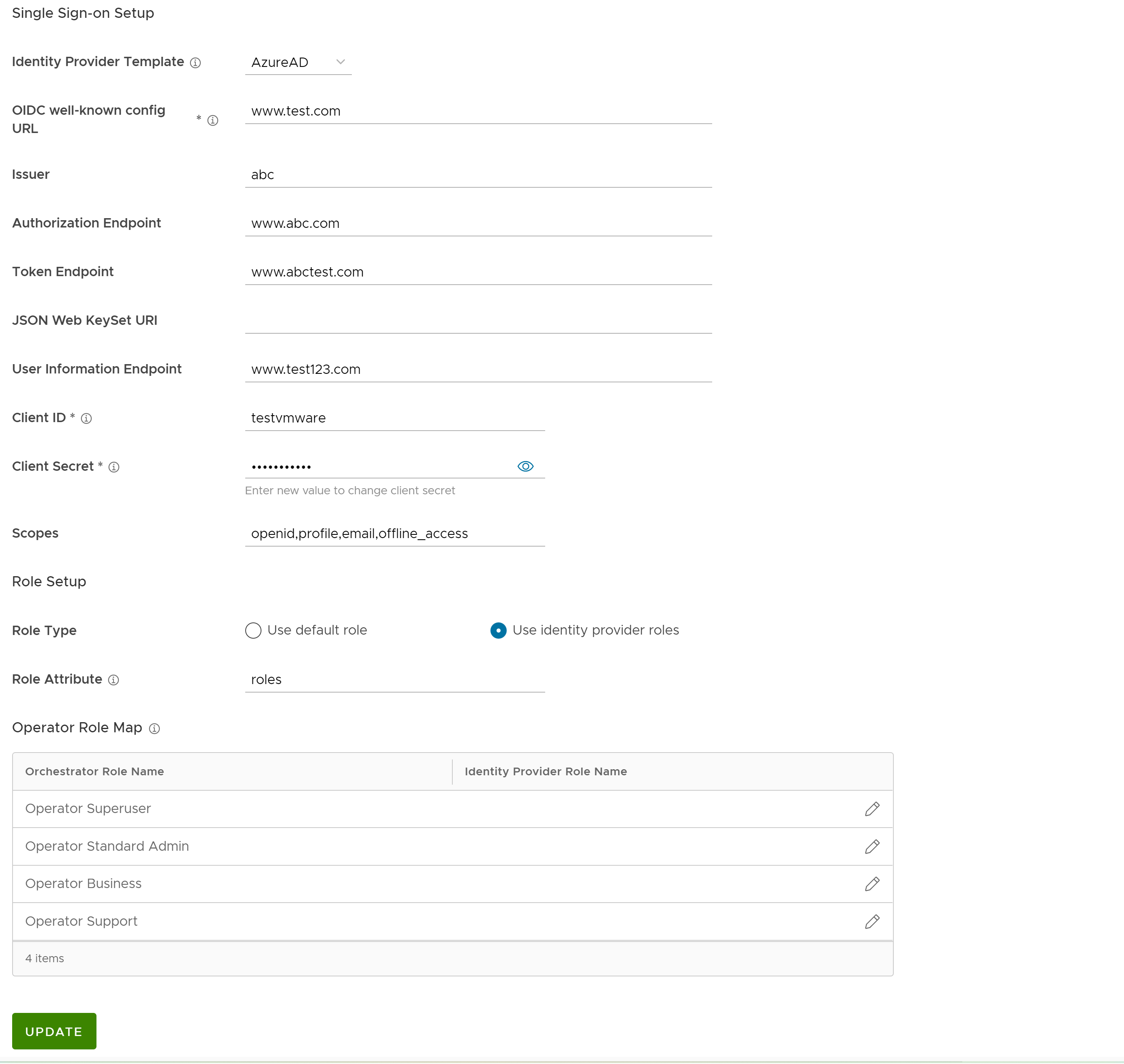

- Inicio de sesión único (Single Sign-On): los usuarios operadores con permiso de superusuario pueden configurar el inicio de sesión único (SSO) en SASE Orchestrator. El inicio de sesión único (SSO) es un servicio de autenticación de usuarios y sesiones que permite a los usuarios iniciar sesión en varias aplicaciones y sitios web con un único conjunto de credenciales. La integración de un servicio de SSO con SASE Orchestrator permite a SASE Orchestrator autenticar usuarios de proveedores de identidad (IdP) basados en OpenID Connect (OIDC).

Requisitos previos:

- Asegúrese de tener el permiso de superusuario operador.

- Antes de configurar la autenticación de SSO en SASE Orchestrator, asegúrese de haber configurado los usuarios, los permisos de servicio y la aplicación OpenID Connect (OIDC) para SASE Orchestrator en el sitio web del proveedor de identidad preferido.

Nota:- El modo de Inicio de sesión único (Single Sign-On) solo está disponible para la Autenticación de operador (Operator Authentication) en el portal del operador.

- La autenticación basada en tokens está desactivada para los usuarios de SSO.

- La integración de SSO en el nivel de administración del operador de una instancia de Orchestrator alojada en VMware está reservada a los operadores técnicos de VMware SD-WAN. Los socios con acceso de nivel operador de un Orchestrator alojado no tienen la opción de integrarse en un servicio de SSO.

Para habilitar el inicio de sesión único (SSO) para SASE Orchestrator, debe introducir los detalles de la aplicación Orchestrator en el proveedor de identidad (IdP). Haga clic en cada uno de los siguientes vínculos para obtener instrucciones paso a paso para configurar los siguientes IDP compatibles:Puede configurar las siguientes opciones cuando seleccione el Modo de autenticación (Authentication Mode) como Inicio de sesión único (Single Sign-on).

Opción Descripción Plantilla de proveedor de identidad (Identity Provider Template) En el menú desplegable, seleccione el proveedor de identidad (IdP) preferido que haya configurado para el Inicio de sesión único (Single Sign-On). Esta acción rellenará previamente los campos específicos de su IdP. Nota:- Cuando seleccione VMwareCSP como IdP preferido, asegúrese de proporcionar el identificador de la organización con el siguiente formato: /csp/gateway/am/api/orgs/<ID organización completo>

- Al iniciar sesión en la consola de VMware CSP, puede ver el identificador de organización con el que inició sesión haciendo clic en su nombre de usuario. Esta información también aparece en los detalles de la organización. Utilice el "Identificador de organización largo" (Long Organization ID).

También puede configurar manualmente sus propios IdP seleccionando Otros (Others) en el menú desplegable.

Identificador de organización (Organization Id) Este campo solo está disponible cuando se selecciona la plantilla de VMware CSP. Introduzca el ID de organización proporcionado por el IdP con el formato: /csp/gateway/am/api/orgs/<full organization ID>. Al iniciar sesión en la consola de VMware CSP, puede ver el identificador de organización con el que inició sesión haciendo clic en su nombre de usuario. Se mostrará una versión abreviada del identificador debajo del nombre de la organización. Haga clic en el identificador para ver el ID de organización completo.URL de configuración conocida de OIDC (OIDC well-known config URL) Introduzca la URL de configuración de OpenID Connect (OIDC) para el proveedor de identidad. Por ejemplo, el formato de la URL de Okta será: https://{oauth-provider-url}/.well-known/openid-configuration.Emisor de problemas (Issuer) Este campo se rellena automáticamente en función de los IdP seleccionados. Endpoint de autorización (Authorization Endpoint) Este campo se rellena automáticamente en función de los IdP seleccionados. Endpoint de token (Token Endpoint) Este campo se rellena automáticamente en función de los IdP seleccionados. URI de conjunto de claves web de JSON (JSON Web KeySet URI) Este campo se rellena automáticamente en función de los IdP seleccionados. Endpoint de información del usuario (User Information Endpoint) Este campo se rellena automáticamente en función de los IdP seleccionados. Identificador de cliente (Client ID) Introduzca el identificador de cliente proporcionado por el proveedor de identidad. Secreto de cliente (Client Secret) introduzca el código secreto de cliente proporcionado por el IdP, que el cliente utiliza para intercambiar un código de autorización para un token. Ámbitos (Scopes) Este campo se rellena automáticamente en función de los IdP seleccionados. Tipo de función (Role Type) Seleccione una de las siguientes dos opciones: - Usar función predeterminada (Use default role)

- Usar funciones de proveedor de identidad

Atributo de función (Role Attribute) Introduzca el nombre del atributo establecido en el IdP para devolver las funciones. Asignación de función de operador (Operator Role Map) Asigne las funciones proporcionadas por el IdP a cada una de las funciones de usuario operador. Haga clic en Actualizar (Update) para guardar los valores introducidos. Se completó la configuración de la autenticación de SSO en SASE Orchestrator.

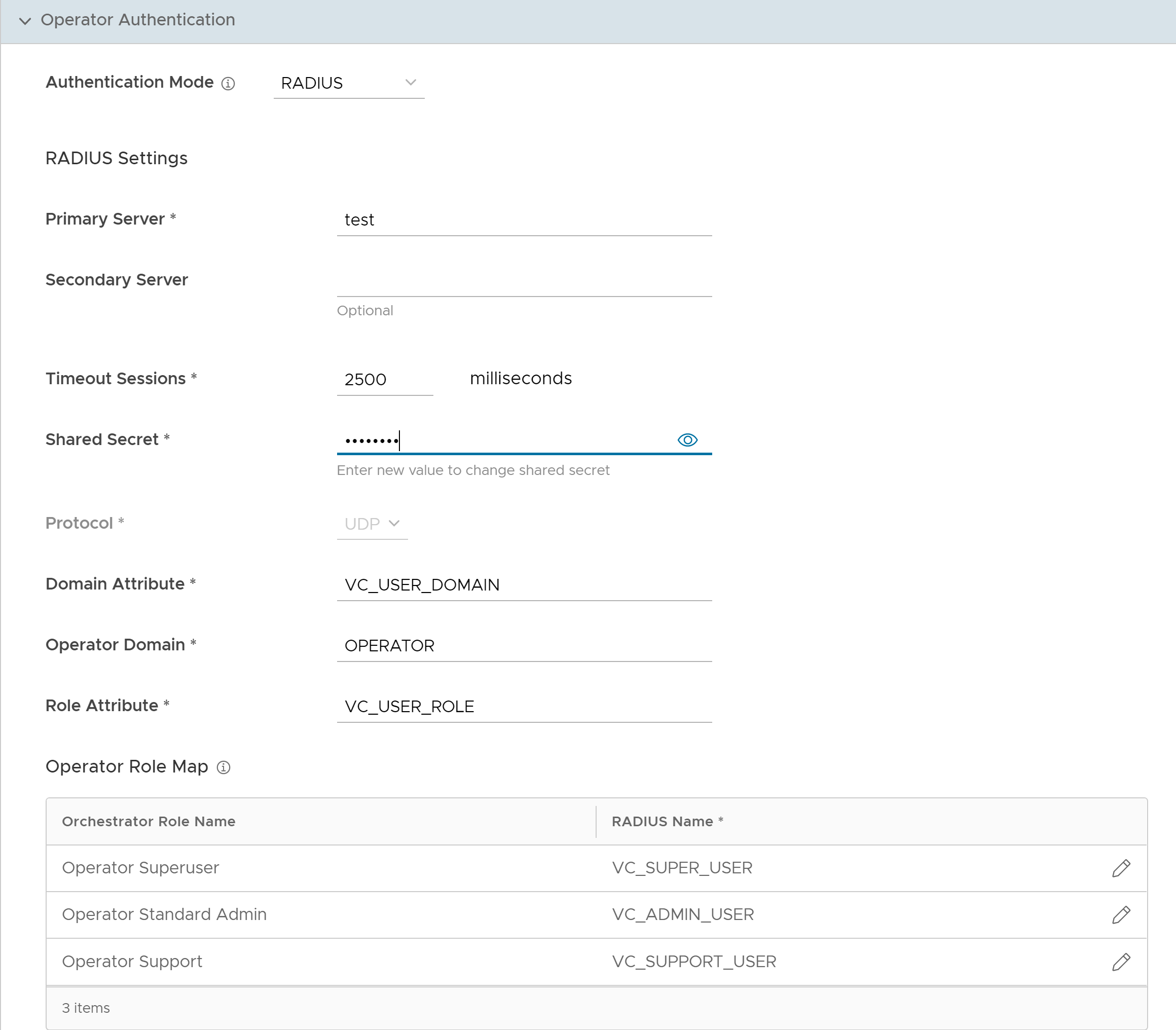

- RADIUS: el Servicio de autenticación remota telefónica de usuario (RADIUS) es un protocolo de cliente-servidor que permite que los servidores de acceso remoto se comuniquen con un servidor central. La autenticación RADIUS ofrece una administración centralizada para los usuarios. Puede configurar la autenticación de Orchestrator en modo RADIUS para que el operador y los clientes empresariales inicien sesión en los portales mediante los servidores RADIUS. Introduzca los detalles correspondientes en los siguientes campos:

- El valor de Protocolo (Protocol) solo se puede editar en las Propiedades del sistema (System Properties). Vaya a y edite el protocolo en el campo Valor (Value) de la propiedad del sistema

vco.operator.authentication.radius. - El campo Dominio de operador (Operator Domain) solo está disponible para los operadores.

- En la sección Asignación de función de operador (Operator Role Map) / Asignación de función empresarial (Enterprise Role Map), asigne los atributos del servidor RADIUS a cada una de las funciones de usuario operador o empresarial. Esta asignación de funciones se utiliza para determinar la función a la que se asignarán los usuarios cuando inician sesión en Orchestrator mediante el servidor RADIUS por primera vez.

- Haga clic en Actualizar (Update) para guardar los valores introducidos.

- El valor de Protocolo (Protocol) solo se puede editar en las Propiedades del sistema (System Properties). Vaya a y edite el protocolo en el campo Valor (Value) de la propiedad del sistema

Claves SSH

Solo puede crear una clave SSH por usuario. Haga clic en el icono Información del usuario (User Information) situado en la parte superior derecha de la pantalla y, a continuación, haga clic en para crear una clave SSH.

Un operador también puede revocar una clave SSH.

Haga clic en la opción Actualizar (Refresh) para actualizar la sección y mostrar los datos más recientes.

Para obtener más información, consulte Configurar detalles de la cuenta de usuario.

Límites de sesión

session.options.enableSessionTracking en

Verdadero (True).

Las siguientes son las opciones disponibles en esta sección:

| Opción | Descripción |

|---|---|

| Inicios de sesión simultáneos (Concurrent logins) | Permite establecer un límite de inicios de sesión simultáneos para un usuario. De forma predeterminada, se selecciona la opción Sin límite (Unlimited), lo cual indica que se permiten inicios de sesión simultáneos para el usuario. |

| Límites de sesión para cada función (Session limits for each role) | Permite establecer un límite para el número de sesiones simultáneas en base a la función del usuario. De forma predeterminada, se selecciona la opción Sin límite (Unlimited), lo cual indica que se permiten sesiones ilimitadas para la función.

Nota: En esta sección se muestran las funciones que ya creó el operador en la pestaña

Funciones (Roles).

|

Haga clic en Actualizar (Update) para guardar los valores seleccionados.