En esta sección se describen los pasos de verificación de la instalación y posteriores a esta.

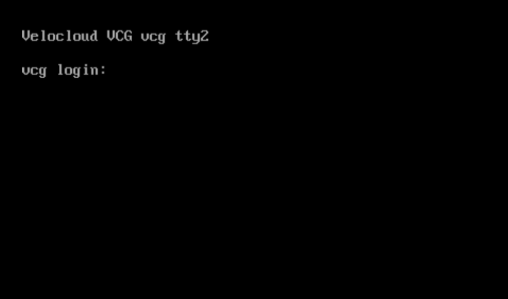

Si todo funcionó como se esperaba durante la instalación, ahora puede iniciar sesión en la máquina virtual.

- Si todo funciona según lo previsto, debe aparecer un mensaje de inicio de sesión en la consola y el nombre del aviso que se especificó en cloud-init.

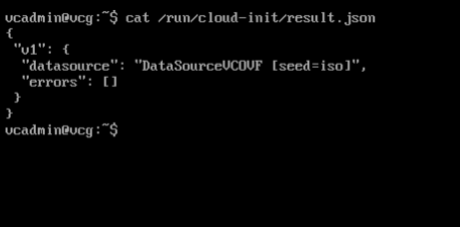

- También puede consultar /run/cloud-init/result.json. Si aparece el siguiente mensaje, es muy probable que la inicialización en la nube se ejecute correctamente.

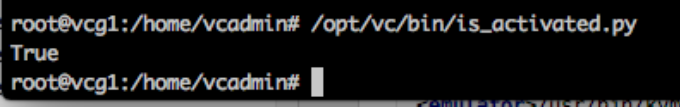

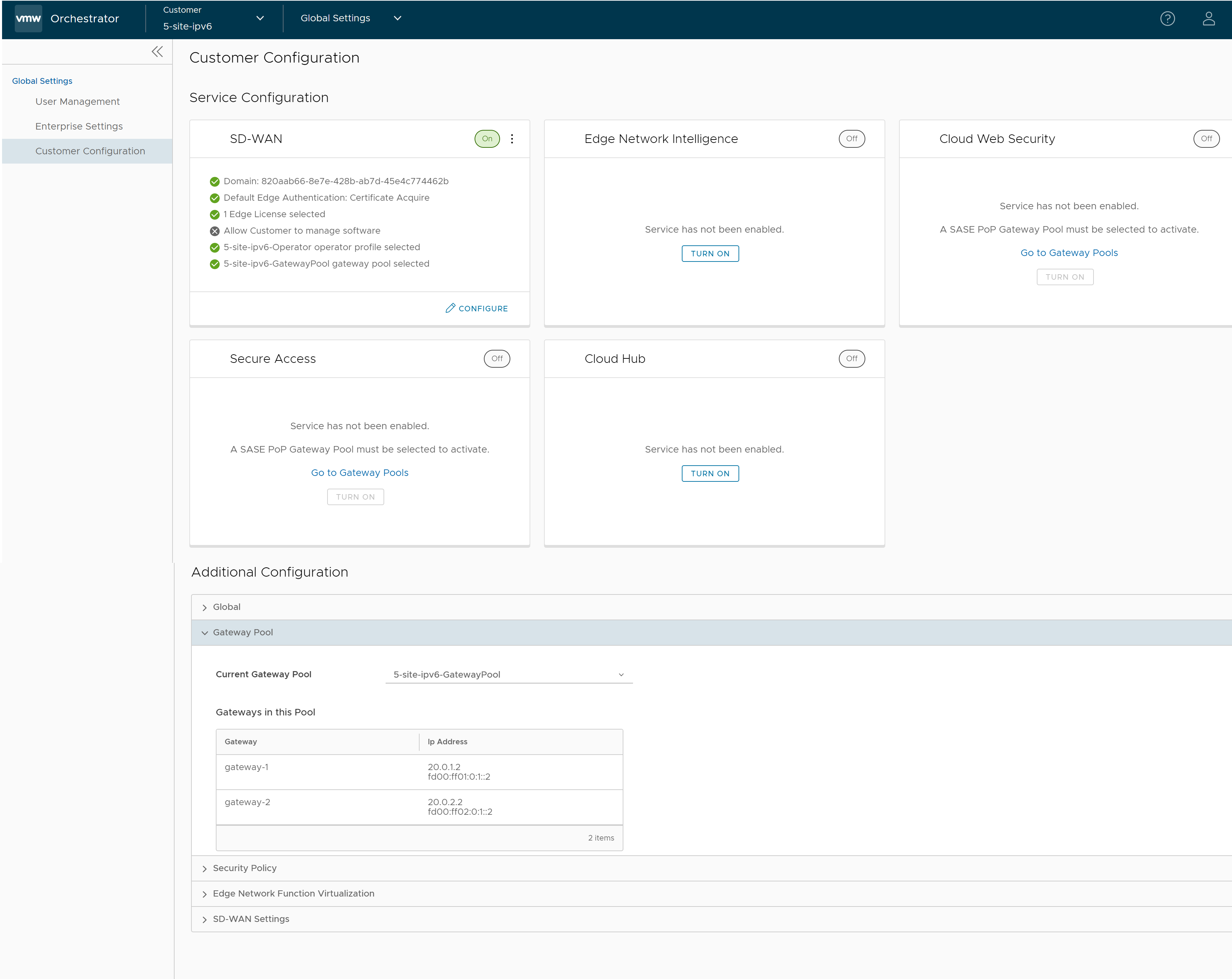

- Confirme que la puerta de enlace está registrada con SASE Orchestrator.

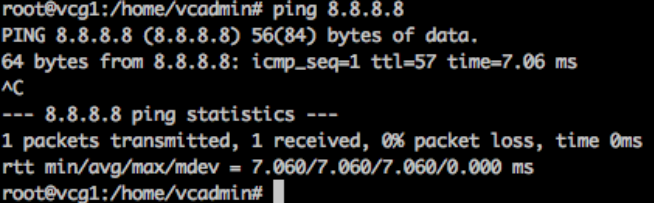

- Compruebe la conectividad externa.

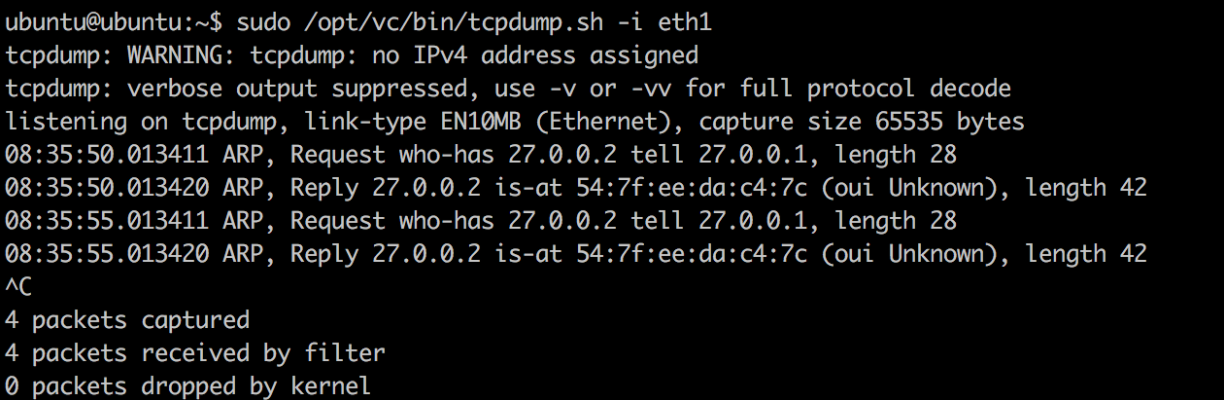

- Compruebe que VRF de administración responde a los ARP.

- Opcional: desactive cloud-init para que no se ejecute en cada arranque.

Nota: Si implementó un archivo OVA en VMware vSphere con propiedades de vAPP, debe desactivar cloud-init antes de actualizar a las versiones 4.0.1 o 4.1.0. Esto permite garantizar que la configuración de personalización, como la configuración de red o la contraseña, no se pierda durante la actualización.

touch /etc/cloud/cloud-init.disabled

- Asocie el nuevo grupo de puertas de enlace con el cliente.

- Asocie la puerta de enlace a una instancia de Edge. Para obtener más información, consulte la sección "Asignar la entrega de puerta de enlace de socio" de la Guía de administración de VMware SD-WAN.

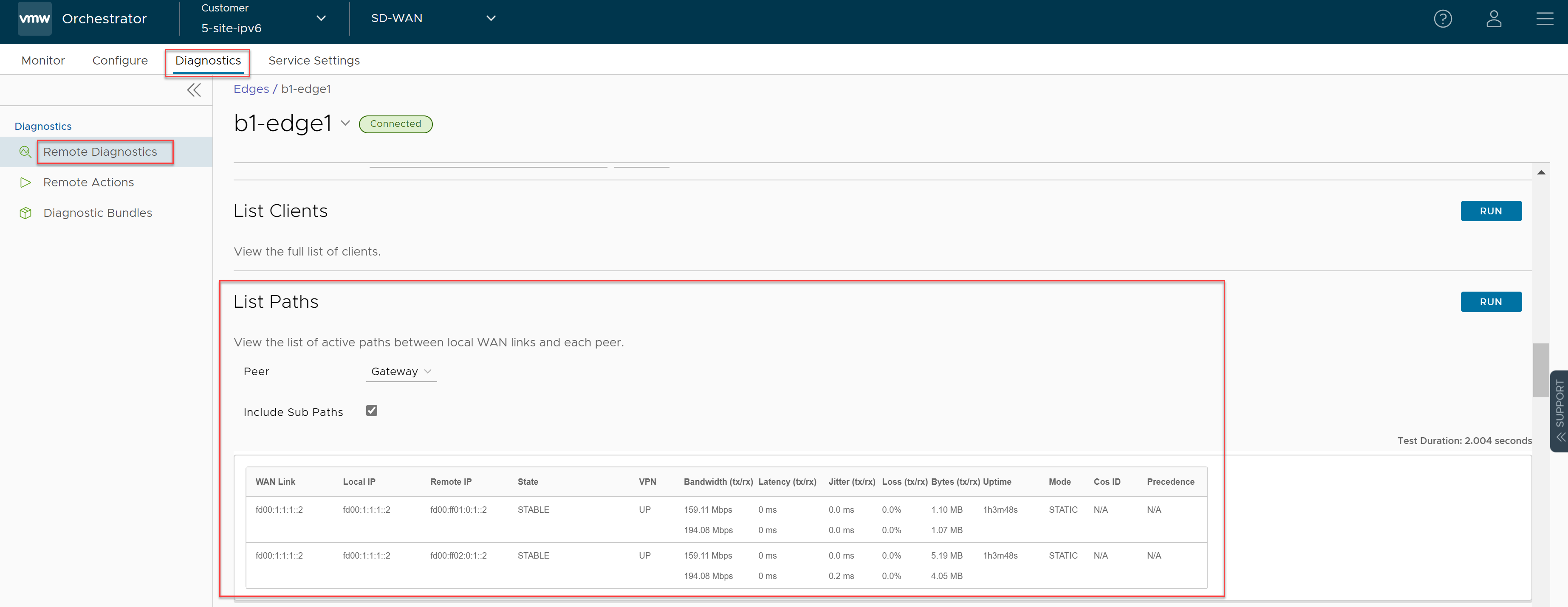

- Compruebe que la instancia de Edge puede establecer un túnel con la puerta de enlace en el lado de Internet. En SASE Orchestrator, diríjase a .

Desde SASE Orchestrator, diríjase a y haga clic en Ejecutar (Run) para ver la lista de rutas activas.

- Configure la interfaz de entrega. Consulte Configurar la entrega de socio.

- Compruebe que la sesión de BGP está activa.

- Cambie la configuración de red.

Los archivos de configuración de red se encuentran en /etc/netplan.

Ejemplo de configuración de red (el espacio de blanco es importante) - /etc/netplan/50-cloud-init.yaml:network: version: 2 ethernets: eth0: addresses: - 192.168.151.253/24 gateway4: 192.168.151.1 nameservers: addresses: - 8.8.8.8 - 8.8.4.4 search: [] routes: - to: 192.168.0.0/16 via: 192.168.151.254 metric: 100 eth1: addresses: - 192.168.152.251/24 gateway4: 192.168.152.1 nameservers: addresses: - 8.8.8.8 search: []

echo 'network: {config: disabled}' > /etc/cloud/cloud.cfg.d/99-disable-network-config.cfg

Configurar la interfaz de entrega en el plano de datos

Configuración de red de puerta de enlace de VMware SD-WAN

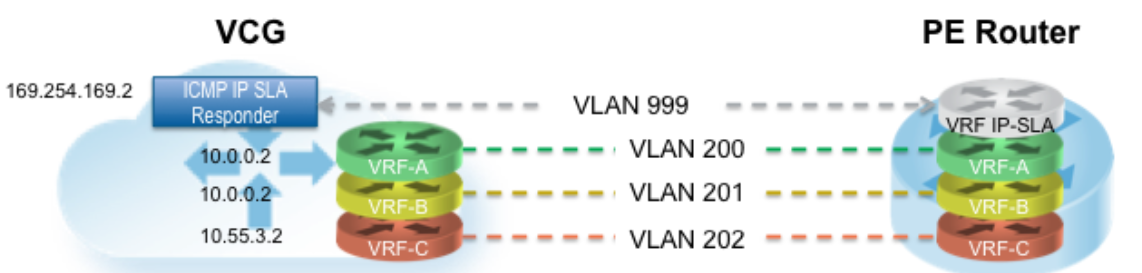

En el ejemplo relativo a la siguiente imagen (Entrega de VRF/VLAN a PE), se da por hecho que eth0 es la interfaz orientada a la red pública (Internet) y eth1, la interfaz orientada a la red interna (VRF de cliente a través de PE). La configuración de intercambio de tráfico de BGP se administra en el VCO según el cliente/VRF, en Configurar (Configure) > Cliente (Customer). Cabe decir que la dirección IP de cada VRF se puede configurar por cada cliente. La dirección IP del VRF de administración, en cambio, hereda la dirección IP configurada en la interfaz de puerta de enlace de SD-WAN en Linux.

Se crea un VRF de administración en la puerta de enlace de SD-WAN y se utiliza para enviar una actualización de ARP periódica a la IP de puerta de enlace predeterminada para determinar la dirección MAC del siguiente salto. Se recomienda configurar un VRF dedicado en el enrutador PE para este fin. Este mismo VRF de administración lo puede usar también el enrutador de PE para enviar un sondeo de SLA de IP a la puerta de enlace de SD-WAN con objeto de comprobar el estado de la puerta de enlace de SD-WAN (la puerta de enlace de SD-WAN posee un respondedor ICMP con estado que responderá al ping solo cuando su servicio esté activo). El intercambio de tráfico de BGP no es necesario en el VRF de administración. Si no se configura un VRF de administración, puede utilizar uno de los VRF del cliente como VRF de administración, aunque esto no es recomendable.

"vcmp.interfaces":[

"eth0"

],

(..snip..)

"wan": [

"eth1"

],

Paso 2: Configure el VRF de administración. La puerta de enlace de SD-WAN usa este VRF para determinar mediante ARP la dirección MAC del siguiente salto (enrutador de PE). Todos los VRF creados por la puerta de enlace de SD-WAN utilizarán la misma dirección MAC de próximo salto. Es necesario configurar el parámetro de VRF de administración en /etc/config/gatewayd.

El VRF de administración es el mismo VRF que utiliza el enrutador de PE para enviar el sondeo de SLA de IP. La puerta de enlace de SD-WAN solo responde al sondeo de ICMP si el servicio está activo y si hay instancias de Edge conectadas a él. En la siguiente tabla se explica cada parámetro que es necesario definir. Este ejemplo tiene un VRF de administración en el ID de VLAN 802.1q de 1000.

| mode | QinQ (0x8100), QinQ (0x9100), none, 802.1Q, 802.1ad |

| c_tag | Valor de la etiqueta de cliente para la encapsulación QinQ o ID de VLAN 802.1Q para la encapsulación 802.1Q |

| s_tag | Valor de la etiqueta de servicio para la encapsulación de QinQ |

| interface | Interfaz de entrega, normalmente eth1 |

"vrf_vlan": {

"tag_info": [

{

"resp_mode": 0,

"proxy_arp": 0,

"c_tag": 1000,

"mode": "802.1Q",

"interface": "eth1",

"s_tag": 0

}

]

},

Paso 3: Edite /etc/config/gatewayd-tunnel para incluir ambas interfaces en el parámetro wan. Guarde el cambio.

wan="eth0 eth1"

Eliminar subredes bloqueadas

La puerta de enlace de SD-WAN bloquea de forma predeterminada el tráfico a 10.0.0.0/8 y a 172.16.0.0/14. Tendrán que quitarse antes de usar esta puerta de enlace de SD-WAN, porque se espera que la puerta de enlace de SD-WAN envíe tráfico también a subredes privadas. Si no edita este archivo, cuando intente enviar tráfico a alguna subred bloqueada aparecerán los siguientes mensajes en /var/log/gwd.log:

2015-12-18T12:49:55.639 ERR [NET] proto_ip_recv_handler:494 Dropping packet destined for 10.10.150.254, which is a blocked subnet. 2015-12-18T12:52:27.764 ERR [NET] proto_ip_recv_handler:494 Dropping packet destined for 10.10.150.254, which is a blocked subnet. [message repeated 48 times] 2015-12-18T12:52:27.764 ERR [NET] proto_ip_recv_handler:494 Dropping packet destined for 10.10.150.10, which is a blocked subnet.

[

{

"network_addr": "10.0.0.0",

"subnet_mask": "255.0.0.0"

},

{

"network_addr": "172.16.0.0",

"subnet_mask": "255.255.0.0"

}

]

[ ]

Paso 3: Reinicie el proceso de puerta de enlace de SD-WAN mediante sudo /opt/vc/bin/vc_procmon restart.