En esta sección se proporciona una breve descripción general y procedimientos detallados para configurar un NSD basado en rutas a través de Edge en la puerta de enlace de VMware Cloud on AWS.

Descripción general de NSD basado en rutas a través de Edge en la puerta de enlace de VMware Cloud on AWS

En la siguiente figura se muestra la integración de VMware SD-WAN y VMware Cloud on AWS, que utiliza la conectividad de IPSec entre VMware SD-WAN Edge y la puerta de enlace de VMware Cloud.

Procedimiento

En esta sección se proporcionan procedimientos paso a paso sobre cómo lograr la conectividad entre SDWAN Edge y una puerta de enlace de VMware Cloud.

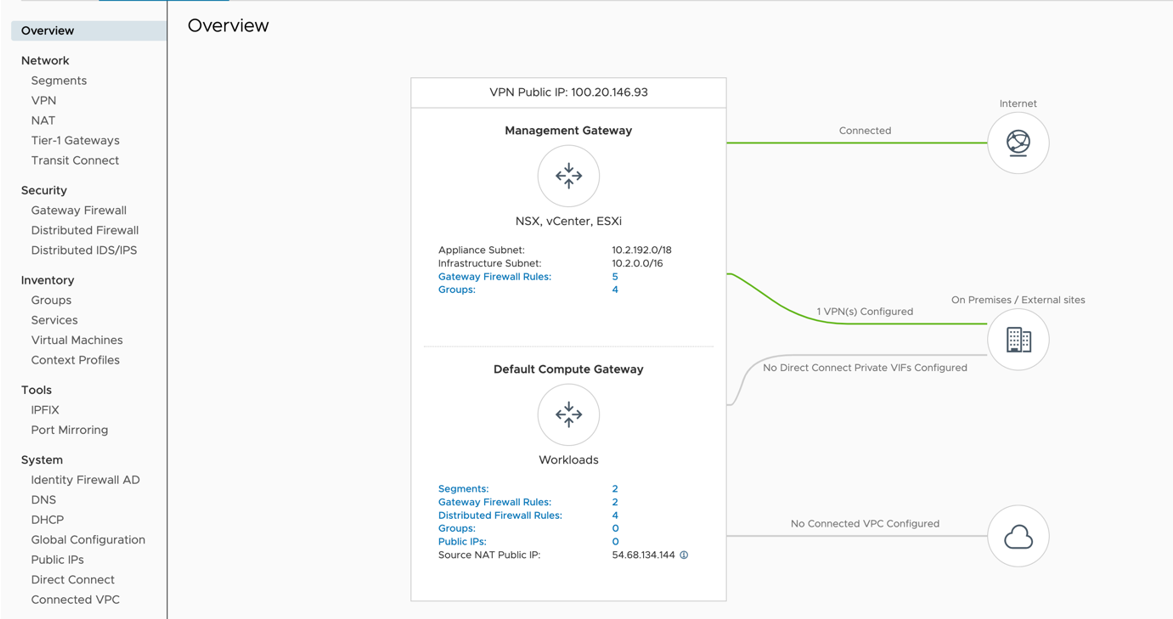

- Inicie sesión en la consola de VMware Cloud según la URL de la organización de SDDC (la página de inicio de sesión de VMware Cloud Services). En la plataforma de servicios de nube, seleccione VMware Cloud on AWS.

- Busque la dirección IP pública utilizada para la conectividad de VPN; para ello, haga clic en la pestaña Redes y seguridad (Networking and Security). La dirección IP pública de la VPN aparece debajo del panel Descripción general (Overview).

- Determine las redes o subredes para la selección de cifrado de tráfico (tráfico interesante) y anótelas. Deben provenir de Segmentos (Segments) en Redes y seguridad (Networking and Security) en VMware Cloud. Para encontrarlo, haga clic en Segmentos (Segments) en Red (Network).

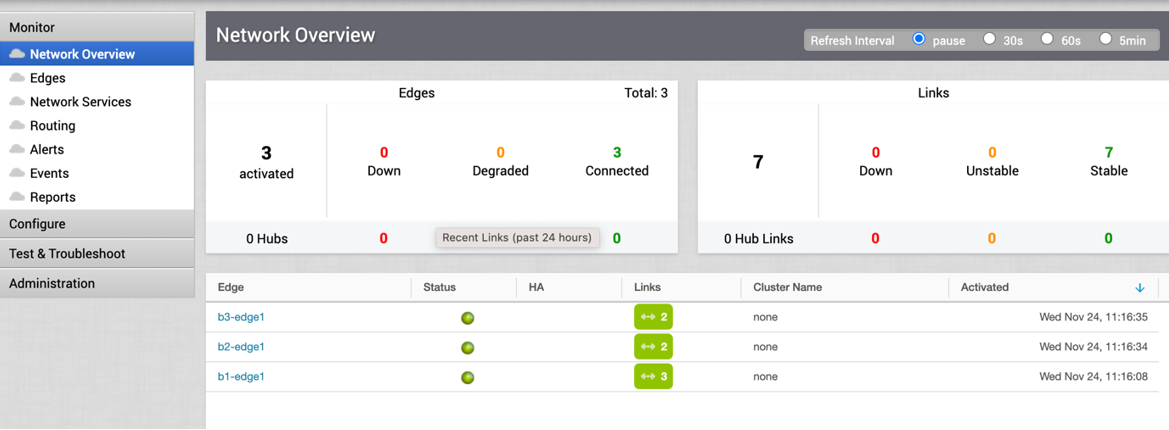

- Inicie sesión en SD-WAN Orchestrator y confirme que aparecen instancias de SD-WAN Edge con un icono de estado verde junto a ellas.

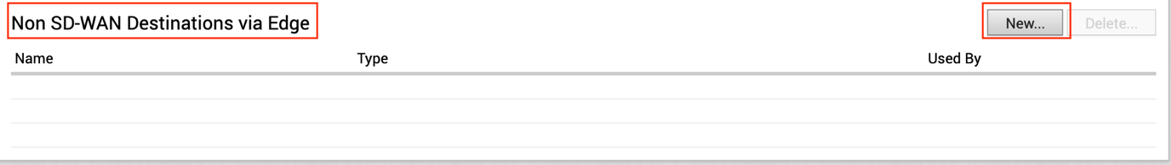

- Vaya a la pestaña Configurar (Configure), haga clic en Servicios de red (Network Services) y, a continuación, en Destinos que no son de SD-WAN a través de Edge (Non SD-WAN Destination via Edge), haga clic en el botón Nuevo (New).

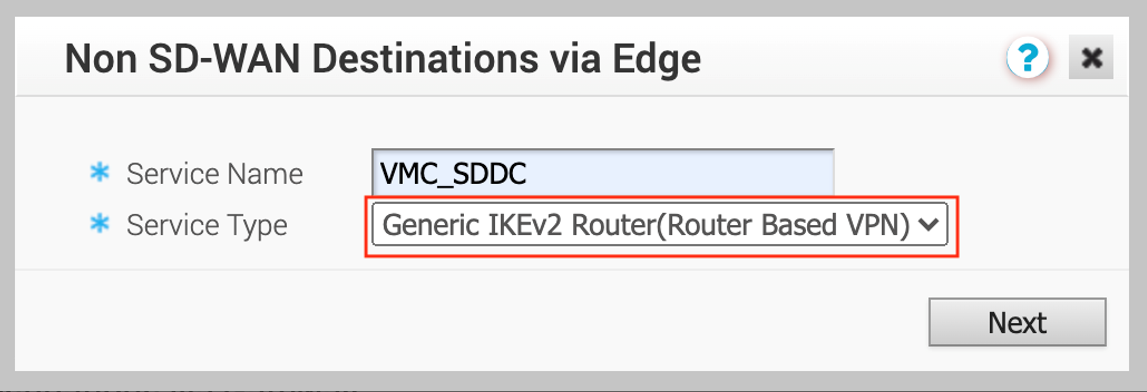

- Proporcione un nombre para el destino que no es de SD-WAN a través de Edge, seleccione el tipo —en este caso, Enrutador IKEv2 genérico (VPN basada en rutas) (Generic IKEv2 Router [Route Based VPN])— y haga clic en Siguiente (Next).

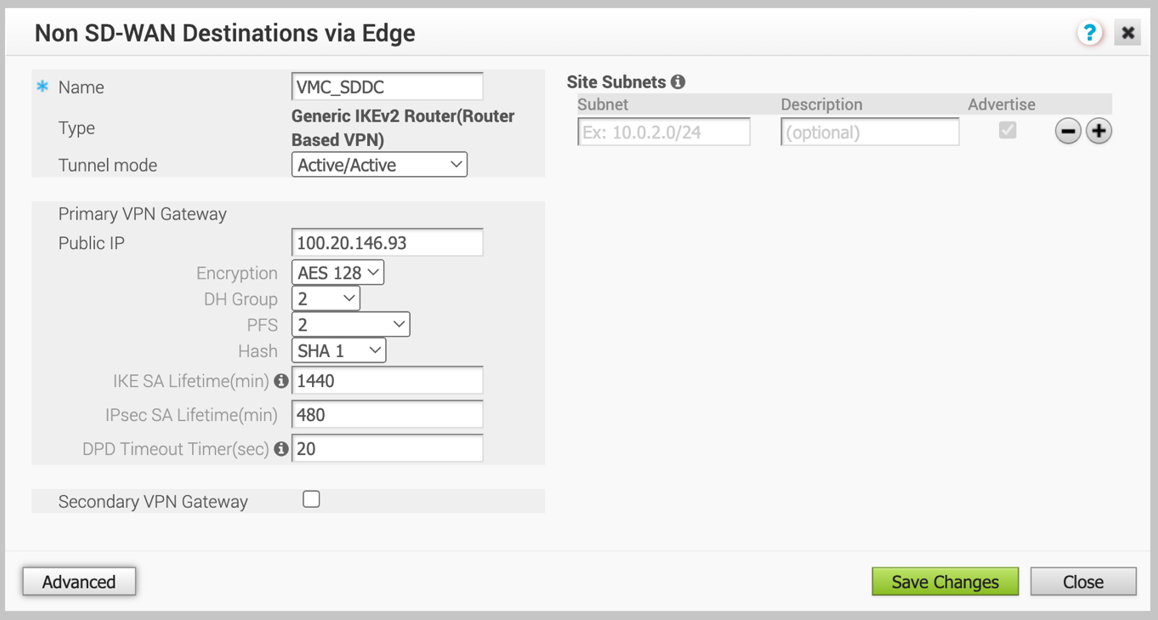

- Haga clic en el botón Avanzado (Advanced) y proporcione los siguientes detalles.

- Introduzca la IP pública de la VMC obtenida en el paso 2.

- Asegúrese de que el cifrado esté establecido en AES 128.

- Cambie el grupo DH a 2.

- Habilite PFS a 2.

- Algoritmo de autenticación establecido en SHA 1.

- Las subredes se conocerán a través de BGP (si BGP no está configurado, agregue las subredes de sitio capturadas en el paso 3, como una ruta estática).

- Haga clic en Guardar cambios (Save Changes).

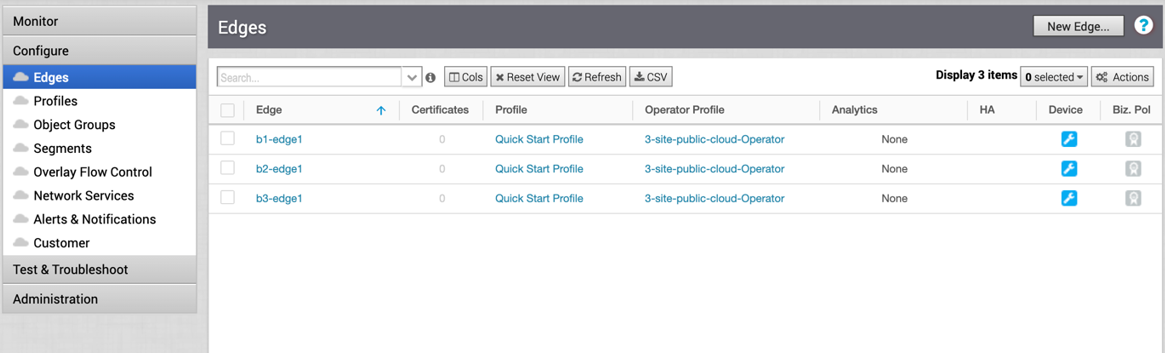

- En el panel de la izquierda, haga clic en Configurar (Configure) > Edges (Instancias de Edge).

- Vaya a la página de configuración de dispositivo de la instancia de Edge en la que se asociará el NSD.

- En la configuración de dispositivo de la instancia de Edge, complete lo siguiente.

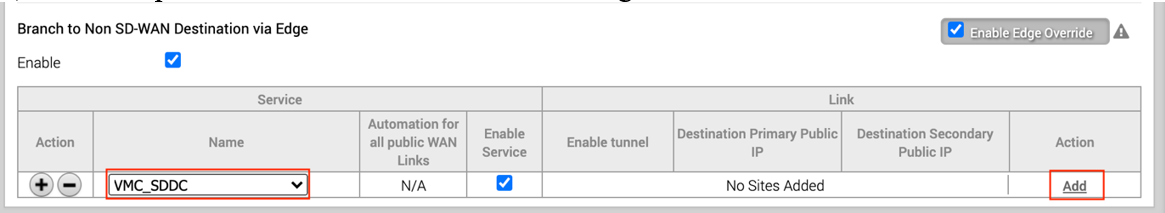

- En VPN de nube (Cloud VPN), en la sección Sucursal a destinos que no son de SD-WAN a través de Edge (Branch to Non SD-WAN Destination via Edge), haga clic en la casilla de verificación situada junto a Habilitar (Enable).

- En el menú desplegable, seleccione el NSD a través de Edge.

- Haga clic en el botón Agregar (Add) y actualice los siguientes campos (consulte la imagen de abajo).

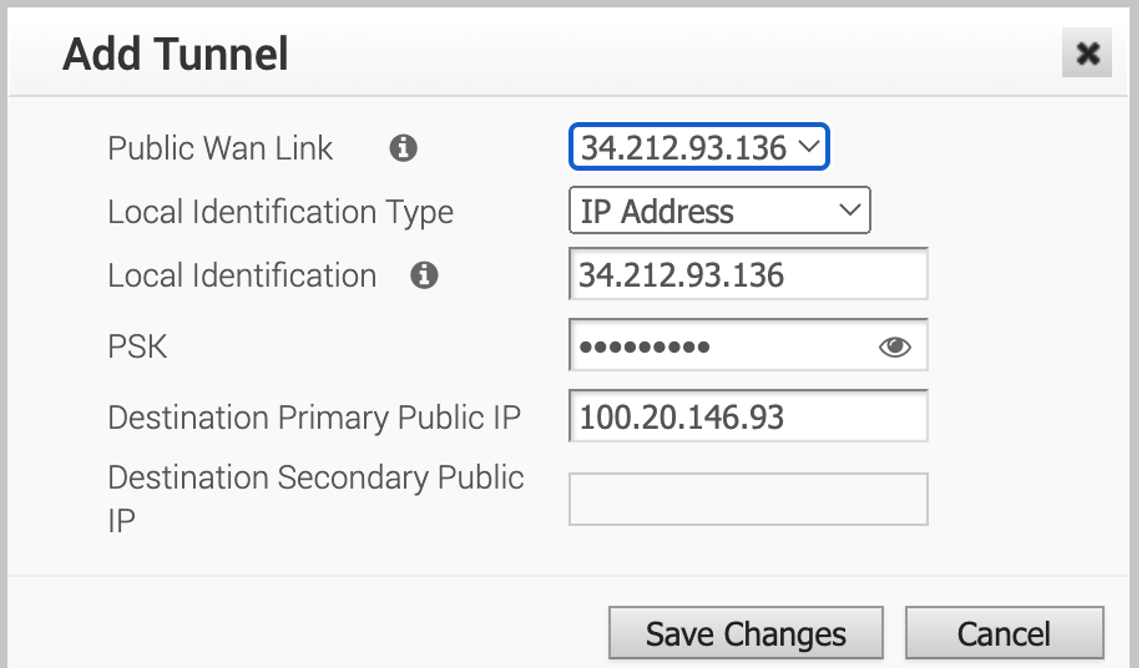

- Seleccione el vínculo WAN de Edge desde el que se forma el túnel de NSD.

- Establezca Tipo de identificación local (Local Identification Type) en Dirección IP (IP Address).

- En Identificación local (Local Identification) aparecerá la dirección IP pública del vínculo WAN.

- Introduzca la PSK.

- Establezca IP pública principal de destino (Destination Primary Public IP) en la dirección IP pública de puerta de enlace de VMC.

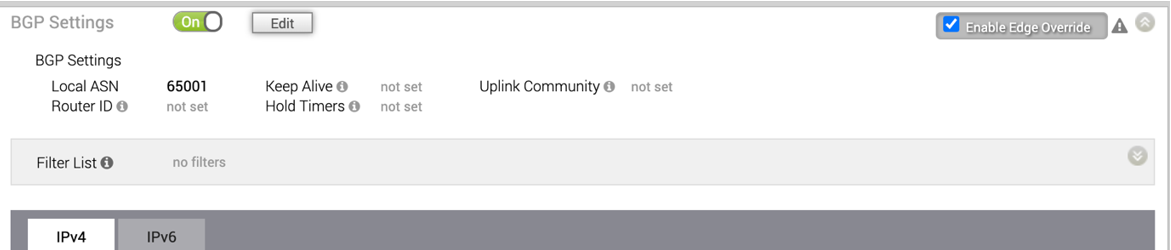

- Active Configuración de BGP (BGP Settings) para una instancia de Edge, como se muestra en la siguiente imagen.

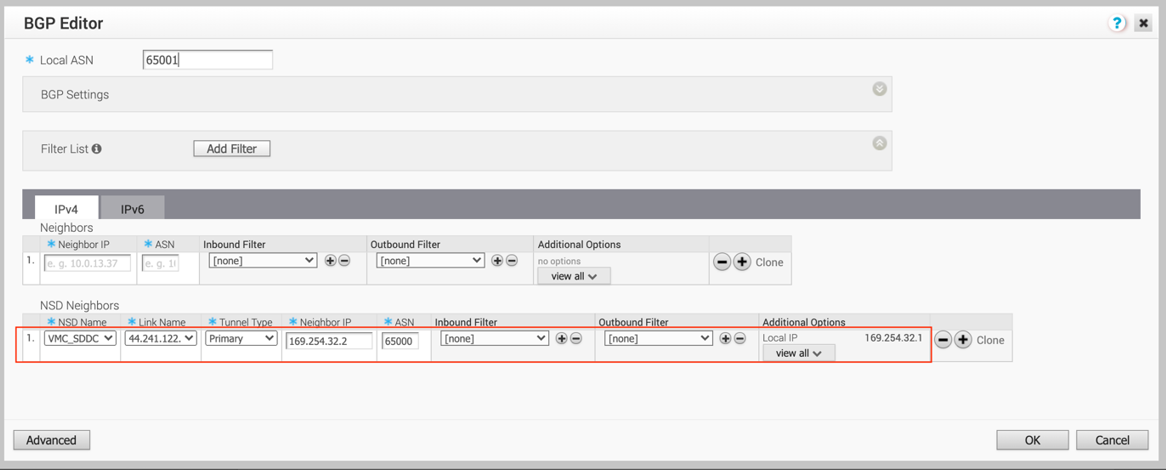

- Haga clic en el botón Editar (Edit) y actualice los parámetros de BGP para el vecino de NSD.

- Seleccione el nombre del NSD configurado.

- Vínculo WAN de Edge al que el NSD está asociado.

- Establezca el ASN local en 65001.

- Establezca IP del vecino (Neighbor IP) en 169.254.32.2.

- Establezca ASN en 65000 (el ASN predeterminado de VMC es 65000).

- Establezca IP local (Local IP) en 169.254.32.1. NOTA: Se recomienda utilizar un CIDR /30 de la subred 169.254.0.0/16 sin incluir las siguientes direcciones reservadas de VMC: 169.254.0.0-169.254.31.255, 169.254.101.0-169.254.101.3.

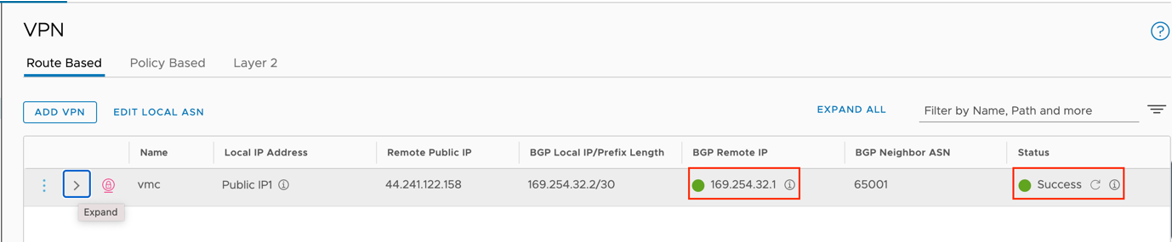

- El túnel debe estar listo en SD-WAN Orchestrator con BGP a través de IPSec.

- Inicie sesión en la consola de VMware Cloud.

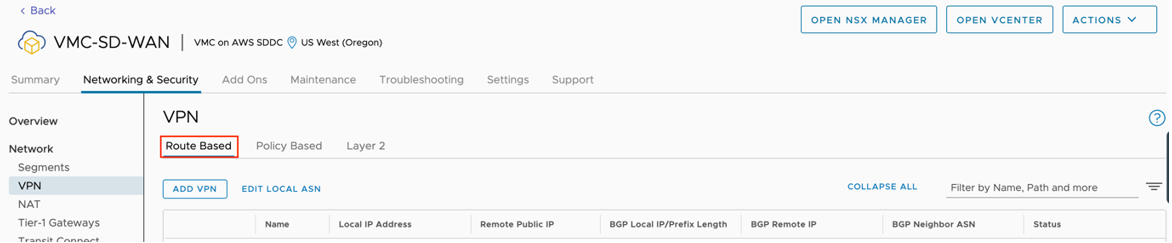

- Vaya a Redes y seguridad (Networking and Security) y haga clic en la pestaña VPN. En el área VPN, seleccione VPN basada en directivas (Policy Based VPN) y, a continuación, haga clic en Agregar VPN (Add VPN).

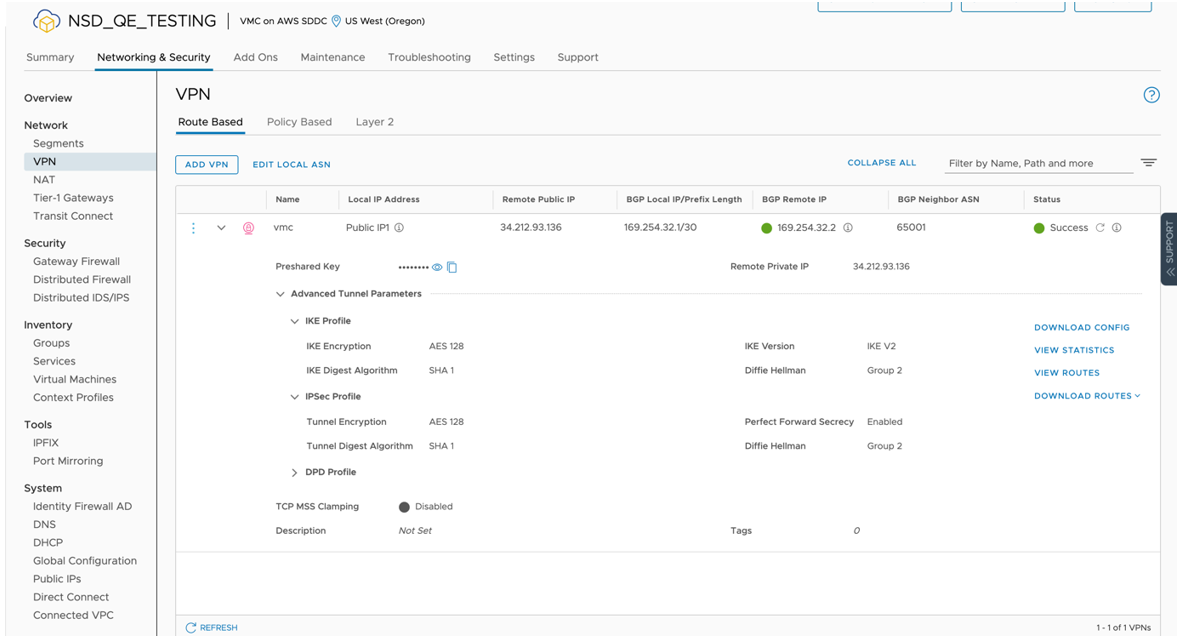

- Proporcione un nombre para la VPN basada en rutas y configure los siguientes elementos.

- Elija un nombre. (Elija un nombre que comience por algo tipo "Para_SDWAN_EDGE", para que la VPN se pueda identificar fácilmente durante la solución de problemas y el soporte técnico futuro).

- Seleccione la dirección IP pública.

- Introduzca la dirección IP pública remota. (Dirección IP pública del vínculo WAN de Edge).

- Introduzca la dirección IP privada remota: debe ser la misma que la del paso 11c.

- Especifique la IP local de BGP.

- Especifique la IP remota de BGP.

- En Cifrado de túnel (Tunnel Encryption), seleccione AES 128.

- En Algoritmo de resumen de túnel (Tunnel Digest Algorithm), seleccione SHA1.

- Asegúrese de Confidencialidad directa total (Perfect Forward Secrecy) esté configurado como Habilitado (Enabled).

- Introduzca la misma PSK que la del paso 11d.

- En Cifrado de IKE (IKE Encryption), seleccione AES 128.

- En Algoritmo de Resumen de IKE (IKE Digest Algorithm), seleccione SHA 1.

- En Tipo de IKE (IKE Type), seleccione IKEv2.

- En Diffie-Hellman, seleccione Grupo 2 (Group 2).

- Haga clic en Guardar (Save).

- Una vez completada la configuración, el túnel se activa automáticamente y continuará con la negociación de los parámetros de IKE fase 1 y fase 2 con el elemento par, que es SD-WAN EDGE.

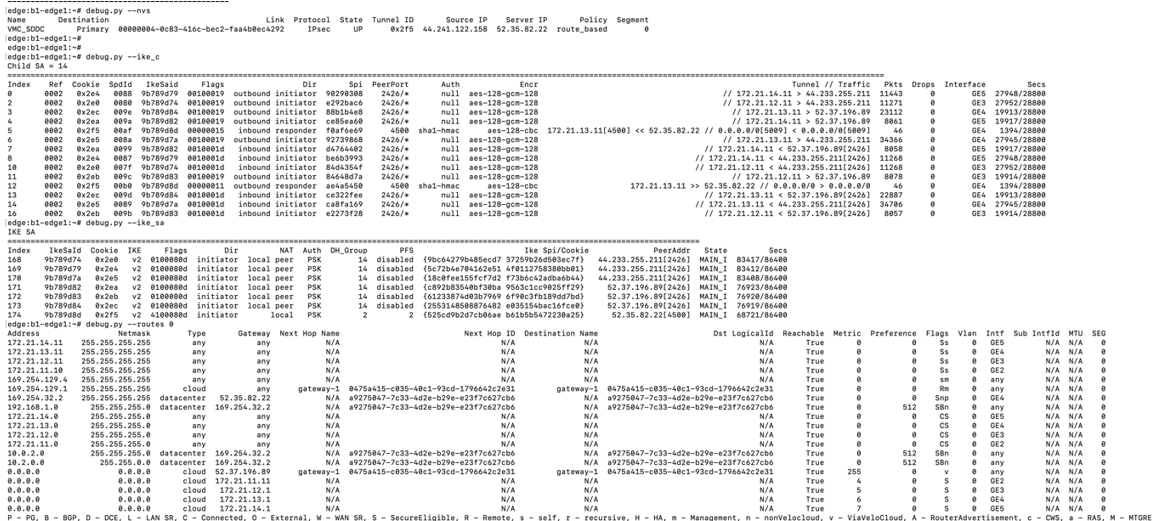

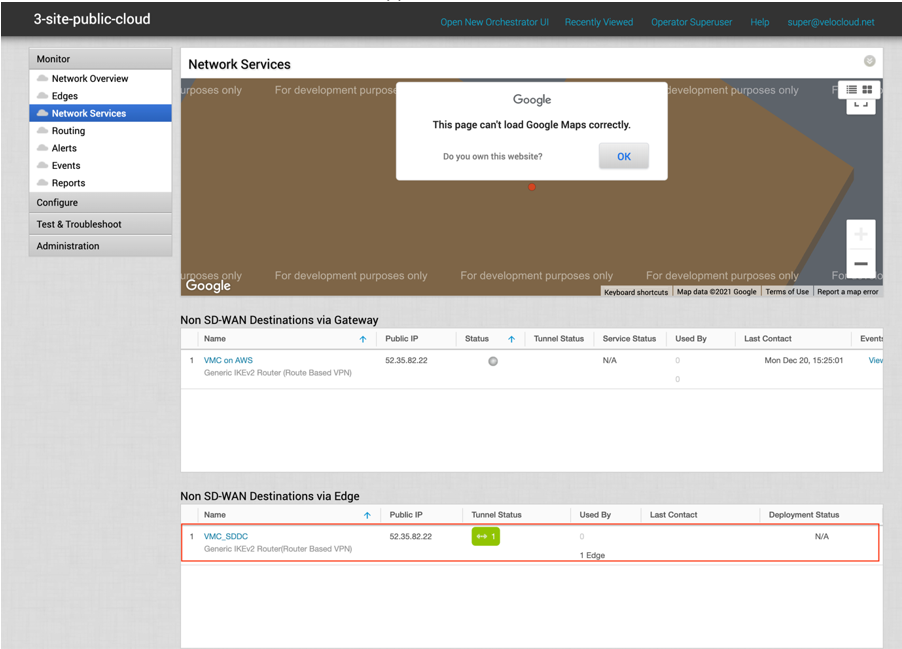

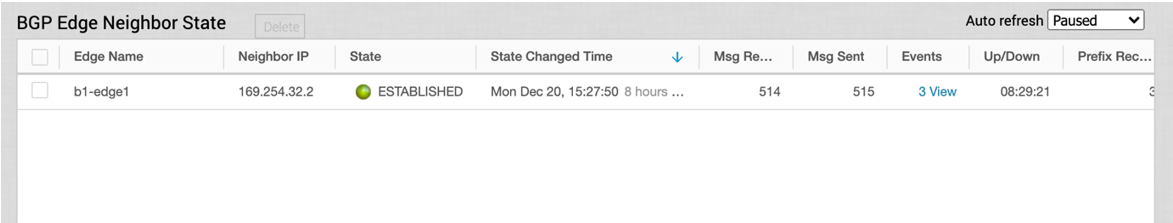

- Una vez que se muestre el túnel (verde), compruebe el estado del BGP/túnel de NSD a través de Edge en SD-WAN Orchestrator (vaya a Supervisar [Monitor] > Servicios de red [Network Services]).

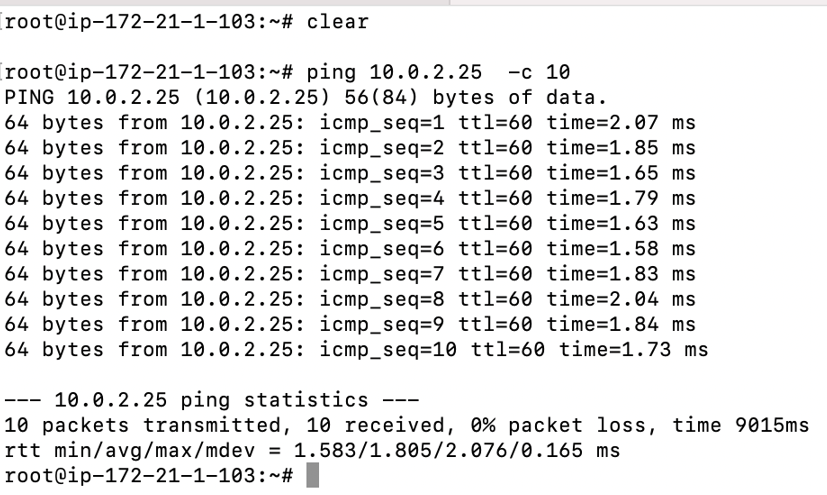

- Envíe un comando ping desde un cliente conectado en cada extremo hacia el cliente opuesto y compruebe la disponibilidad del ping. La configuración de túnel se ha completado y verificado.