Preparar para implementar clústeres de administración en un entorno de VMware Cloud

Puede instalar Tanzu Kubernetes Grid en las infraestructuras de VMware Cloud que proporcionen un entorno y una interfaz vSphere en infraestructuras de nube pública.

En las siguientes secciones se explica cómo preparar VMware Cloud y sus redes en una infraestructura de nube y cómo crear una máquina de arranque para implementar Tanzu Kubernetes Grid.

En una infraestructura de VMware Cloud, la máquina de arranque no es una máquina física local. La máquina de arranque es una jumpbox de máquina virtual en la nube que conecta vSphere con su infraestructura subyacente.

Preparar VMware Cloud on AWS

Para ejecutar Tanzu Kubernetes Grid en VMware Cloud on AWS, configure un centro de datos definido por software (SDDC) y cree una máquina virtual de arranque. La máquina de arranque es una máquina virtual administrada a través de vCenter.

Asegúrese de tener una implementación de VMware Cloud en AWS. Consulte Introducción a VMware Cloud on AWS.

Realice lo siguiente para preparar el entorno de VMware Cloud on AWS para implementar Tanzu Kubernetes Grid:

-

Inicie sesión en la consola de VMware Cloud y cree un nuevo SDDC.

Para obtener instrucciones, consulte Implementar un SDDC desde la consola de VMC en la documentación de VMware Cloud on AWS.

Después de hacer clic en Implementar SDDC (Deploy SDDC), el proceso de creación del SDDC suele tardar entre 2 y 3 horas.

-

Después de crear el SDDC, abra su panel en la consola de VMC.

-

Haga clic en Red y seguridad (Network & Security) > Red (Network) > Segmentos (Segments).

-

La Lista de segmentos (Segment List) muestra

sddc-cgw-network-1con un CIDR de subred de192.168.1.1/24, lo que da 256 direcciones. -

Si necesita más direcciones IP internas, realice una de las siguientes acciones:

- Abra

sddc-cgw-network-1y modifique el CIDR de su subred a algo más amplio, por ejemplo,192.168.1.1/20.

O

- Haga clic en Añadir segmento (Add Segment) y cree otro segmento de red con una subred diferente. Asegúrese de que el nuevo CIDR de subred no se superponga con

sddc-cgw-network-1ni con ningún otro segmento existente.

- Abra

-

Abra

sddc-cgw-network-1y cualquier otro segmento de red que haya agregado. -

Para cada segmento, haga clic en Editar configuración de DHCP (Edit DHCP Config). Aparecerá el panel Establecer configuración de DHCP (Set DHCP Config).

-

En el panel Establecer configuración de DHCP (Set DHCP Config):

- Establezca Configuración de DHCP (DHCP Config) en Habilitada (Enabled).

- Establezca Rangos de DHCP (DHCP Ranges) en un rango de direcciones IP o CIDR dentro de la subred del segmento. Tendrá un grupo de direcciones libres para que sirvan como direcciones IP estáticas para los clústeres de carga de trabajo. Cada clúster de administración y clúster de carga de trabajo que Tanzu Kubernetes Grid crea utiliza una dirección IP estática única de este grupo.

-

Para habilitar el acceso a vCenter, agregue una regla de firewall o configure una VPN.

Para obtener instrucciones, consulte Conectarse a vCenter Server en la documentación de VMware Cloud on AWS.

-

Para confirmar el acceso a vCenter, haga clic en Abrir vCenter (Open vCenter) en la esquina superior derecha del panel SDDC. Debería aparecer el cliente de vCenter.

-

Desde el portal de vCenter, implemente y habilite el acceso a la máquina de arranque.

Para obtener instrucciones, consulte Implementar máquinas virtuales de carga de trabajo en la documentación de VMware Cloud on AWS.

Para iniciar sesión en la máquina de arranque, haga clic en Iniciar consola web (Launch Web Console) en el panel de resumen de vCenter.

De forma opcional, si desea

sshen la máquina de arranque, además de utilizar la consola web en vCenter, consulte Configurar una máquina de arranque de VMware Cloud parassh.

NotaAl instalar la CLI de Tanzu, implementar clústeres de administración y realizar otras operaciones, siga las instrucciones para vSphere, no las instrucciones para Amazon Web Services (AWS).

Configurar una máquina de arranque de VMware Cloud para ssh

Para configurar la máquina de arranque para el acceso a través de ssh, siga estos procedimientos en la documentación de VMware Cloud para AWS:

-

Asigne una dirección IP pública a una máquina virtual para solicitar una dirección IP pública para la máquina de arranque.

-

Crear o modificar reglas NAT para crear una regla NAT para la máquina de arranque, configurada con:

- IP pública (Public IP): La dirección IP pública solicitada anteriormente.

- IP interna (Internal IP): La dirección IP de la máquina de arranque. Puede ser IP de DHCP o estática.

-

El Procedimiento en Añadir o modificar reglas informáticas de firewall de puerta de enlace (Add or Modify Compute Gateway Firewall Rules) para agregar una regla informática de puerta de enlace que permita el acceso a la máquina virtual.

Preparar Azure VMware Solution en Microsoft Azure

Para ejecutar Tanzu Kubernetes Grid en Azure VMware Solution (AVS), configure AVS y su host de salto en Windows 10. El jumphost actúa como máquina de arranque para Tanzu Kubernetes Grid.

Asegúrese de tener una implementación de Azure VMware Solution. Consulte la documentación de Azure VMware Solution.

Realice lo siguiente para preparar el entorno de Azure VMware Solution para implementar Tanzu Kubernetes Grid:

-

Inicie sesión en NSX Manager como

admin. -

A menos que implemente de forma intencional en un entorno aislado, confirme que AVS esté configurado para permitir la conectividad a Internet para las máquinas virtuales alojadas en AVS. La conectividad a Internet no está habilitada de forma predeterminada. Para configurar la conectividad a Internet, puede:

- Enrutar el tráfico de Internet saliente a través del centro de datos local mediante la configuración de Express Route Global Reach.

-

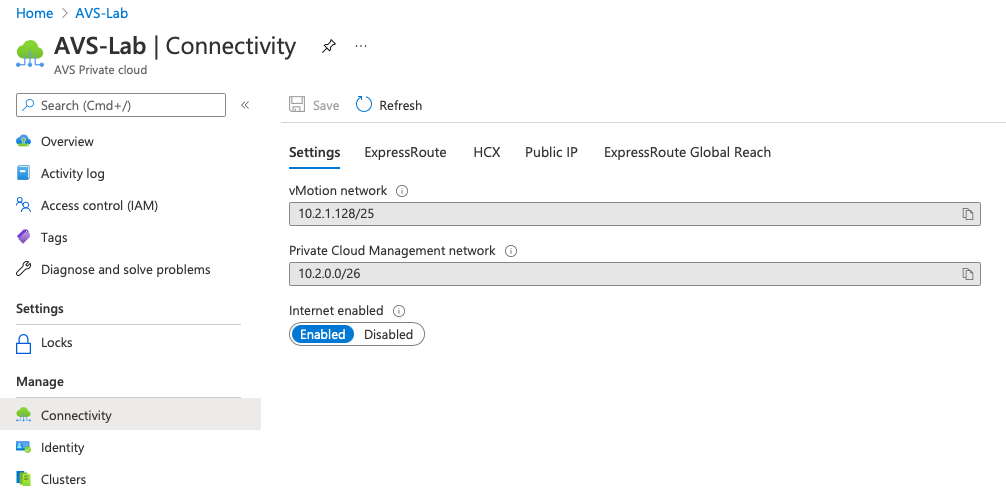

Para permitir el acceso a Internet a través de la conexión de AVS Express Route a la red de Azure, inicie sesión en el portal de Azure, desplácese hasta el objeto de nube privada de AVS, seleccione Administrar (Manage) > Conectividad (Connectivity), ponga la opción Internet habilitado (Internet enabled) en Habilitado (Enabled) y haga clic en Guardar (Save).

-

En Redes (Networking) > Conectividad (Connectivity) > Segmentos (Segments), haga clic en Añadir segmento (Add Segment) y configure el nuevo segmento con:

- Nombre del segmento (Segment Name): Un nombre identificable, como

avs_tkg - Puerta de enlace conectada (Connected Gateway): La puerta de enlace de nivel 1 predefinida como parte de la cuenta de AVS

- Subredes (Subnets): Una subred como

192.168.20.1/24 - Configuración de DHCP (DHCP Config) > Rango de DHCP (DHCP Range): Un rango de direcciones o CIDR en la subred, por ejemplo,

192.168.20.10-192.168.20.100. Este rango debe excluir un grupo de direcciones de subred que DHCP no pueda asignar, de modo que puedan servir como direcciones IP estáticas para clústeres de carga de trabajo.

Cada clúster de administración y clúster de carga de trabajo que Tanzu Kubernetes Grid cree requerirá una dirección IP estática única del grupo fuera de este rango de DHCP. - Zona de transporte (Transport Zone): Seleccione la zona de transporte superpuesta que estaba predefinida como parte de la cuenta de AVS.

Nota

Después de crear el segmento, debe estar visible en vCenter.

- Nombre del segmento (Segment Name): Un nombre identificable, como

-

En el panel Administración de IP (IP Management) > DHCP, haga clic en Añadir servidor (Add Server) y configure el nuevo servidor DHCP con lo siguiente:

- Nombre del servidor (Server Name): Un nombre identificable, como

avs_tkg_dhcp - Dirección IP del servidor (Server IP Address): Un rango que no se superponga con la subred del segmento creado anteriormente, por ejemplo,

192.168.30.1/24. - Tiempo de concesión (Lease Time): 5400 segundos; más corto que el intervalo predeterminado, para liberar las direcciones IP antes

- Nombre del servidor (Server Name): Un nombre identificable, como

-

En Redes (Networking) > Conectividad (Connectivity) > Puertas de enlace de nivel 1 (Tier-1 Gateways), abra la puerta de enlace predefinida.

-

Haga clic en el ajuste Administración de direcciones IP (IP Address Management) de la puerta de enlace de nivel 1 y asócielo con el servidor DHCP creado anteriormente.

-

Si el entorno de AVS se creó antes de julio de 2021, haga lo siguiente para configurar un reenviador de DNS en NSX Manager o el portal de Azure:

-

NSX Manager:

- En Redes (Networking) > Administración de IP (IP Management) > DNS, haga clic en Zonas DNS (DNS Zones).

- Haga clic en Agregar zona DNS (Add DNS Zone) > Agregar zona predeterminada (Add Default Zone) y proporcione lo siguiente:

- Zone Name (Nombre de la zona): Un nombre identificable como

avs_tkg_dns_zone. - DNS Servers (Servidores DNS): Hasta tres direcciones IP separadas por comas que representan servidores DNS válidos.

- Zone Name (Nombre de la zona): Un nombre identificable como

- Haga clic en Guardar (Save) y, a continuación, seleccione la pestaña Servicios DNS (DNS Services)

- Haga clic en Añadir servicio DNS (Add DNS Service) y proporcione lo siguiente:

- Nombre (Name): Un nombre identificable, como

avs_tkg_dns_svc. - Puerta de enlace de nivel 0/nivel 1 (Tier0/Tier1 Gateway): La puerta de enlace de nivel 1 predefinida como parte de la cuenta de AVS.

- IP del servicio DNS (DNS Service IP): Una dirección IP que no se superpone con las otras subredes creadas, como

192.168.40.1. - Zona DNS predeterminada (Default DNS Zone): Seleccione el Nombre de zona (Zone Name) definido anteriormente.

- Nombre (Name): Un nombre identificable, como

- Haga clic en Guardar (Save).

-

Portal de Azure (Azure Portal):

- Desplácese hasta el objeto de nube privada de AVS y seleccione Redes de carga de trabajo (Workload Networking) > DNS.

- Con la pestaña Zonas DNS (DNS zones) seleccionada, haga clic en Añadir (Add) y proporcione lo siguiente:

- Tipo (Type): Zona DNS predeterminada.

- Nombre de la zona DNS (DNS zone name): Un nombre identificable como

avs_tkg_dns_zone. - IP de servidor DNS (DNS server IP): Hasta tres servidores DNS.

- Haga clic en Aceptar (OK) y, a continuación, haga clic en la pestaña Servicio DNS (DNS service).

- Haga clic en Añadir (Add) y proporcione lo siguiente:

- Nombre (Name): Un nombre identificable, como

avs_tkg_dns_svc. - IP del servicio DNS (DNS Service IP): Una dirección IP que no se superpone. con cualquier otra subred creada, como

192.168.40.1 - Zona DNS predeterminada (Default DNS Zone): Seleccione el nombre de zona de DNS definido anteriormente.

- Nombre (Name): Un nombre identificable, como

- Haga clic en Aceptar.

-

Al instalar la CLI de Tanzu, implementar clústeres de administración y realizar otras operaciones, siga las instrucciones para vSphere, no las instrucciones para Azure. Configure el clúster de administración con:

- Configuración de red de Kubernetes (Kubernetes Network Settings) > Nombre de red (Network Name): El nombre del nuevo segmento.

- Configuración del clúster de administración (Management Cluster Settings) > Dirección IP virtual (Virtual IP Address) El rango de direcciones IP del nuevo segmento.

Preparar Google Cloud VMware Engine

Para ejecutar Tanzu Kubernetes Grid en Google Cloud VMware Engine (GCVE), configure GCVE y una máquina de arranque para Tanzu Kubernetes Grid.

Asegúrese de tener una implementación de Google Cloud VMware Engine (GCVE). Consulte Comprar GCVE a través de VMware y Documentación de Google Cloud VMware Engine.

Antes de realizar los siguientes pasos, debe haber configurado un SDDC.

Realice lo siguiente para preparar el entorno de Google Cloud VMware Engine (GCVE) para implementar Tanzu Kubernetes Grid:

- Inicie sesión en NSX Manager como

admin. - Añada un DHCP.

- Vaya a Redes (Networking) > DHCP.

- Haga clic en Añadir perfil de DHCP (Add DHCP Profile) para añadir un perfil de DHCP.

-

Agregue un segmento de red.

- Vaya a Redes (Networking) > Segmentos (Segments).

- Haga clic en Añadir segmento (Add Segment).

- Introduzca lo siguiente:

- Nombre del segmento (Segment Name): Un nombre identificable, como

gcve_tkg. - Puerta de enlace conectada (Connected Gateway): La puerta de enlace de nivel 1 predefinida como parte de la cuenta de GCVE.

- Zona de transporte (Transport Zone): Superposición de TZ

- Subredes (Subnets): Una subred, como

192.168.20.1/24

- Nombre del segmento (Segment Name): Un nombre identificable, como

- Haga clic en (Configuración de DHCP) DHCP Config.

- Introduzca lo siguiente:

- Tipo de DHCP (DHCP Type): Servidor DHCP local

- Perfil de DHCP (DHCP Profile): Seleccione el perfil de DHCP creado anteriormente.

- Configuración de DHCP (DHCP Config): Habilitado

- Dirección del servidor de DHCP (DHCP Server Address): Introduzca la dirección del servidor de DHCP, como

192.168.1.2/24. DHCP debe pertenecer a la misma subred. - Rangos de DHCP:

192.168.1.80-192.168.1.254 - Servidores DNS:

10.107.0.9

Después de crear el segmento, se podrá ver en vCenter.

Configurar una máquina virtual como máquina de arranque

Realice lo siguiente para configurar una máquina virtual como máquina de arranque:

- En vCenter, cree una máquina virtual para utilizarla como máquina de arranque.

- Inicie sesión en el portal web de GCVE.

-

Asigne una dirección IP pública para la máquina de arranque.

- Vaya a Red (Network) > IP públicas (Public IPs).

- Haga clic en Asignar (Allocate).

- Introduzca la siguiente información:

- Name: Un nombre para la asignación de IP

- Ubicación: Ubicación

- Dirección local adjunta: La dirección IP de la máquina de arranque, por ejemplo,

192.168.1.80

-

Cree una nueva tabla de firewall y agregue una regla de firewall.

- Vaya a Red (Network) > Tablas de firewall (Firewall Tables).

- Haga clic en Crear nueva tabla de firewall (Create new Firewall Table).

- Introduzca un nombre para la tabla.

- Haga clic en Añadir regla (Add Rule).

- Introduzca las siguientes propiedades para la regla:

- Name (Nombre): Un nombre para la regla

- Prioridad (Priority): Comience desde 100 y aumente en uno por cada nueva regla

- Tipo de tráfico (Traffic type): IP pública con estado

- Destino (Destination): Seleccione la dirección IP pública

- Puerto de destino (Destination Port): 22

-

Asocie la tabla de firewall a una subred.

- Vaya a Red (Network) > Tablas de firewall (Firewall Tables).

- Seleccione la nueva tabla de firewall que creó.

- Haga clic en Subredes conectadas (Attached Subnets).

- Haga clic en Conectarse a una subred (Attach to a subnet).

- Seleccione el SDDC de GCVE.

- Seleccione la subred NsxtEdgeUplink1.

- Haga clic en Enviar (Submit).

- Repita los pasos para seleccionar la subred NsxtEdgeUplink2.

Para obtener más información sobre cómo crear una tabla de firewall en GCVE, consulte Tablas de firewall.

Actualizar contraseña de la cuenta de usuario de la solución

Utiliza una cuenta de usuario de la solución configurada para Tanzu Kubernetes Grid, que requiere privilegios administrativos. Una cuenta de usuario de la solución permite realizar acciones administrativas, como agregar más usuarios, orígenes de identidad y VMware y herramientas de terceros.

Para obtener más información sobre las cuentas de usuario de la solución, consulte Usar cuentas de usuario de solución.

Actualice la contraseña de la cuenta de usuario de la solución antes de utilizar la cuenta de usuario de la solución antes de instalar la CLI de Tanzu e implementar el clúster de administración. Para actualizar la contraseña de la cuenta de usuario de la solución, consulte Preparar una cuenta de usuario de la solución.

Qué hacer a continuación

- Instale y configure NSX Advanced Load Balancer. Instalar NSX ALB en un entorno de VMware Cloud.

- Implemente la CLI de Tanzu. Consulte Instalar la CLI de Tanzu y la CLI de Kubernetes para su uso con clústeres de administración independientes.

- Implemente clústeres de Tanzu Kubernetes Grid. Consulte Implementar clústeres de administración en vSphere.