Para configurar la autenticación de SSO móvil (para Apple), configure los ajustes de la autenticación basada en certificados de SSO móvil (para Apple) en la consola de Workspace ONE Access y cargue el certificado emisor para la autenticación basada en certificados.

Los métodos de autenticación basados en la nube se configuran en la consola de Workspace ONE Access, en la página . Después de configurar el método de autenticación, asócielo a un proveedor de identidades integrado de Workspace ONE Access en la página y cree reglas de directiva de acceso para aplicarlas al método de autenticación en la página .

Cómo se utilizan los ajustes de autenticación de certificados de la autenticación de SSO móvil (para Apple)

Para habilitar el inicio de sesión mediante autenticación de certificado de SSO móvil (para Apple), se deben cargar los certificados raíz e intermedios en el servicio de Workspace ONE Access. El certificado X.509 utiliza el estándar de infraestructura de clave pública (PKI) para comprobar que la clave pública que contiene el certificado pertenece al usuario.

Al configurar los ajustes de la autenticación basada en certificados de SSO móvil (para Apple), se establece el orden de búsqueda del identificador de usuario para localizar el identificador de usuario dentro del certificado. Para la autenticación de SSO móvil (para Apple), el valor del atributo de identificador debe ser el mismo valor en los servicios de Workspace ONE Access y Workspace ONE UEM. De lo contrario, se produce un error en el SSO de Apple.

Cree también una lista de los identificadores de objeto (OID) que se aceptan en las extensiones de las políticas de certificados. El OID es un identificador que está vinculado a la instrucción de práctica del certificado. El siguiente valor es un ejemplo de un espacio de nombres de OID 1.3.6.1.4.1.{PENnumber}.

Puede configurar la comprobación de revocación de certificados para impedir la autenticación de usuarios que tengan certificados de usuario revocados. Los certificados se revocan con frecuencia cuando un usuario abandona una organización o se traslada de un departamento a otro.

Para mayor seguridad, puede configurar el tipo de configuración del dispositivo para exigir a los usuarios que utilicen un método biométrico para desbloquear el dispositivo antes de utilizar el certificado para autenticar el inicio de sesión. Si esta opción está configurada, cada vez que un usuario accede a una aplicación que requiere autenticación mediante certificado, se le pedirá que introduzca el método biométrico que configuró.

Configurar los ajustes de comprobación de revocación

Se admiten la comprobación de revocación de certificados con listas de revocación de certificados (CRL) y con el protocolo de estado de certificado en línea (OCSP). Una CRL es una lista de certificados revocados publicada por la autoridad de certificación que los emitió. OCSP es un protocolo de validación de certificados que se utiliza para obtener el estado de revocación de un certificado.

Puede configurar tanto CRL como OCSP en la misma configuración de adaptador de autenticación de certificado. Cuando se configuran ambos tipos de comprobación de revocación de certificados y la casilla Usar CRL en caso de error de OCSP está habilitada, se comprueba antes con OCSP y, si esto no funciona, la comprobación de revocación de certificados recae en la CRL. La comprobación de revocación no utiliza OCSP si CRL falla.

Cuando habilita la revocación de certificados, el servidor de Workspace ONE Access lee una CRL para determinar el estado de revocación de un certificado de usuario. Si un certificado está revocado, la autenticación mediante él genera un error.

Iniciar sesión con la comprobación de certificado OCSP es una alternativa a las listas de revocación de certificados (CRL) que se utiliza para realizar una comprobación de revocación de certificados.

Al configurar la autenticación basada en certificados, y si las opciones Habilitar revocación de certificados y Habilitar evocación con OCSP están habilitadas, Workspace ONE Access valida la cadena de certificados completa, incluidos el certificado principal, el intermedio y el raíz. La comprobación de revocación falla si se produce un error en la comprobación de cualquier certificado de la cadena o la llamada a la URL de OCSP.

La URL de OCSP se puede configurar manualmente en el cuadro de texto, o se puede extraer de la extensión de acceso a información de entidad emisora (Authority Information Access, AIA) del certificado que se está validando.

La opción de OCSP que se selecciona al configurar la autenticación de certificado determina la manera en que Workspace ONE Access utiliza la URL de OCSP.

- Solo configuración. Realice la comprobación de revocación de certificados mediante la URL de OCSP proporcionada en el cuadro de texto para validar la cadena de certificados completa. Ignore la información de la extensión AIA del certificado. El cuadro de texto URL de OCSP también debe configurarse con la dirección del servidor OCSP para la comprobación de revocación.

- Solo certificado (obligatorio). Realice la comprobación de revocación de certificados mediante la URL de OCSP que existe en la extensión AIA de cada certificado de la cadena. Se ignoran los ajustes del cuadro de texto URL de OCSP. Todos los certificados de la cadena deben tener una URL de OCSP definida; de lo contrario, se produce un error en la comprobación de revocación de certificados.

- Solo certificado (opcional). Realice la comprobación de revocación de certificados solo mediante la URL de OCSP que existe en la extensión AIA del certificado. No compruebe la revocación si la URL de OCSP no existe en la extensión AIA del certificado. Se ignoran los ajustes del cuadro de texto URL de OCSP. Esta configuración es útil cuando se desea realizar una comprobación de revocación, pero algunos certificados intermedios o raíz no contienen la URL de OCSP en la extensión AIA.

- Certificado con reserva de configuración. Realice la comprobación de revocación de certificados mediante la URL de OCSP extraída de la extensión AIA de cada certificado de la cadena, si la URL de OCSP está disponible. Si la URL de OCSP no está en la extensión AIA, compruebe la revocación mediante la URL de OCSP configurada en el cuadro de texto URL de OCSP. El cuadro de texto URL de OCSP debe configurarse con la dirección del servidor OCSP.

Configurar la autenticación de certificado para SSO móvil (para Apple)

Requisitos previos

- Guarde el certificado emisor que cargará para la autenticación de SSO móvil (para Apple). Si utiliza el certificado de Workspace ONE UEM, exporte y guarde el certificado raíz desde la página de la consola de Workspace ONE UEM .

- (Opcional) Lista de identificadores de objeto (OID) de políticas de certificados válidas para la autenticación de certificado.

- Para comprobar la revocación, la ubicación del archivo de la CRL y la dirección URL del servidor OCSP.

- (Opcional) Ubicación del archivo de certificado de firma para la respuesta OCSP.

- (Opcional) Seleccione la autenticación biométrica que desea configurar.

- En la consola de Workspace ONE Access, vaya a la página y seleccione SSO móvil (para Apple).

- Haga clic en CONFIGURAR y configure la autenticación con certificado.

Opción Descripción Habilitar adaptador de certificados Cambie a Sí para habilitar la autenticación con certificado. Certificados de CA intermedio y raíz Certificados de CA cargados

Seleccione el certificado raíz que guardó en la consola de Workspace ONE UEM para cargarlo. El archivo de certificado cargado se muestra aquí.

Orden de búsqueda de identificador de usuario Seleccione el orden de búsqueda para encontrar el identificador de usuario en el certificado. Para la autenticación de SSO móvil (para Apple), el valor del atributo de identificador debe ser el mismo valor en los servicios de Workspace ONE Access y Workspace ONE UEM. De lo contrario, se produce un error en el SSO de Apple.

- upn. El valor UserPrincipalName del nombre alternativo del sujeto.

- correo electrónico. La dirección de correo electrónico del nombre alternativo del sujeto.

- sujeto. El valor de UID del sujeto. Si el UID no se encuentra en el DN del sujeto, se utiliza el valor de UID en el cuadro de prueba de CN, si el cuadro de texto CN está configurado.

Nota:- Si se usa una entidad de certificación de Workspace ONE UEM para generar certificados de cliente, el orden de búsqueda del identificador de usuario debe ser UPN | Asunto.

- Si se utiliza una entidad de certificación de empresa externa, el orden de búsqueda de identificador de usuario debe ser UPN | Correo electrónico | Asunto y la plantilla de certificado debe contener el nombre de asunto CN={DeviceUid}:{EnrollmentUser}. Asegúrese de incluir los dos puntos (:).

Validar el formato UPN Cambie a Sí para validar el formato del cuadro de texto UserPrincipalName. Tiempo de espera de la solicitud Introduzca el tiempo en segundos para la espera de una respuesta. Si introduce cero (0), el sistema esperará indefinidamente una respuesta. Directivas de certificados aceptadas Cree una lista de identificadores de objeto que se acepten en las extensiones de directivas de certificados. Introduzca los números de objectID (OID) para la directiva de emisión de certificados. Haga clic en Agregar para agregar más OID.

Habilitar revocación de certificados Cambie a Sí para habilitar la comprobación de revocación del certificado. La comprobación de la revocación impide la autenticación de los usuarios con certificados de usuario revocados.

Usar CRL de los certificados Cambie a Sí para usar la lista de revocación de certificados (CRL) publicada por la CA que emitió los certificados para validar el estado de un certificado, es decir, si está revocado o no. Ubicación de la CRL Introduzca la ruta del archivo del servidor o la ruta de acceso del archivo local desde la que se recuperará la lista de revocación de certificados. Habilitar revocación con OCSP Cambie a Sí para usar el protocolo de validación de certificados Protocolo de estado de certificados en línea (OCSP) para obtener el estado de revocación de un certificado. Usar CRL en caso de error de OCSP Si configura tanto CRL como OCSP, puede habilitar esta opción para recurrir a la CRL si la opción de comprobación de OCSP no está disponible. Enviar nonce de OCSP Habilite esta opción si desea que se envíe el identificador único de la solicitud de OCSP en la respuesta. URL de OCSP Si habilitó la revocación con OCSP, escriba la dirección del servidor OCSP para la comprobación de la revocación. Origen de URL de OCSP Seleccione el origen que se utilizará para la comprobación de revocación. - Seleccione Solo configuración para realizar la comprobación de revocación de certificados mediante la URL de OCSP proporcionada en el cuadro de texto de la URL de OCSP para validar la cadena de certificados completa.

- Seleccione Solo certificado (obligatorio) para realizar la comprobación de revocación de certificados mediante la URL de OCSP que existe en la extensión de acceso a información de autoridad (AIA) de cada certificado de la cadena. Todos los certificados de la cadena deben tener la URL de OCSP definida, de lo contrario, se produce un error en la comprobación de revocación de certificados.

- Seleccione Solo certificado (opcional) para realizar la comprobación de revocación de certificados solo mediante la URL de OCSP que existe en la extensión AIA del certificado. No compruebe la revocación si la URL de OCSP no existe en la extensión AIA del certificado.

- Seleccione Certificado con reserva de configuración para realizar la comprobación de revocación de certificados mediante la URL de OCSP extraída de la extensión AIA de cada certificado de la cadena, si la URL de OCSP está disponible.

Si la URL de OCSP no está en la extensión AIA, la reserva consiste en comprobar la revocación mediante la URL de OCSP configurada en el cuadro de texto URL de OCSP. El cuadro de texto URL de OCSP debe configurarse con la dirección del servidor OCSP.

Certificados firmados del respondedor OCSP Certificados firmados OCSP cargados

Seleccione los archivos de certificados de firma del respondedor OCSP que desea cargar. Los archivos cargados de certificados de firma del respondedor OCSP se enumeran aquí.

Tipo de autenticación del dispositivo El SSO móvil (para Apple) admite el requisito de que el usuario se autentique con el dispositivo mediante un mecanismo biométrico (FaceID o TouchID) o un código de acceso antes de utilizar el certificado del dispositivo para realizar la autenticación con Workspace ONE Access. Si los usuarios deben verificar con biométrica o biométrica con código de acceso como copia de seguridad, seleccione la opción correcta. De lo contrario, seleccione NINGUNO. - Haga clic en GUARDAR.

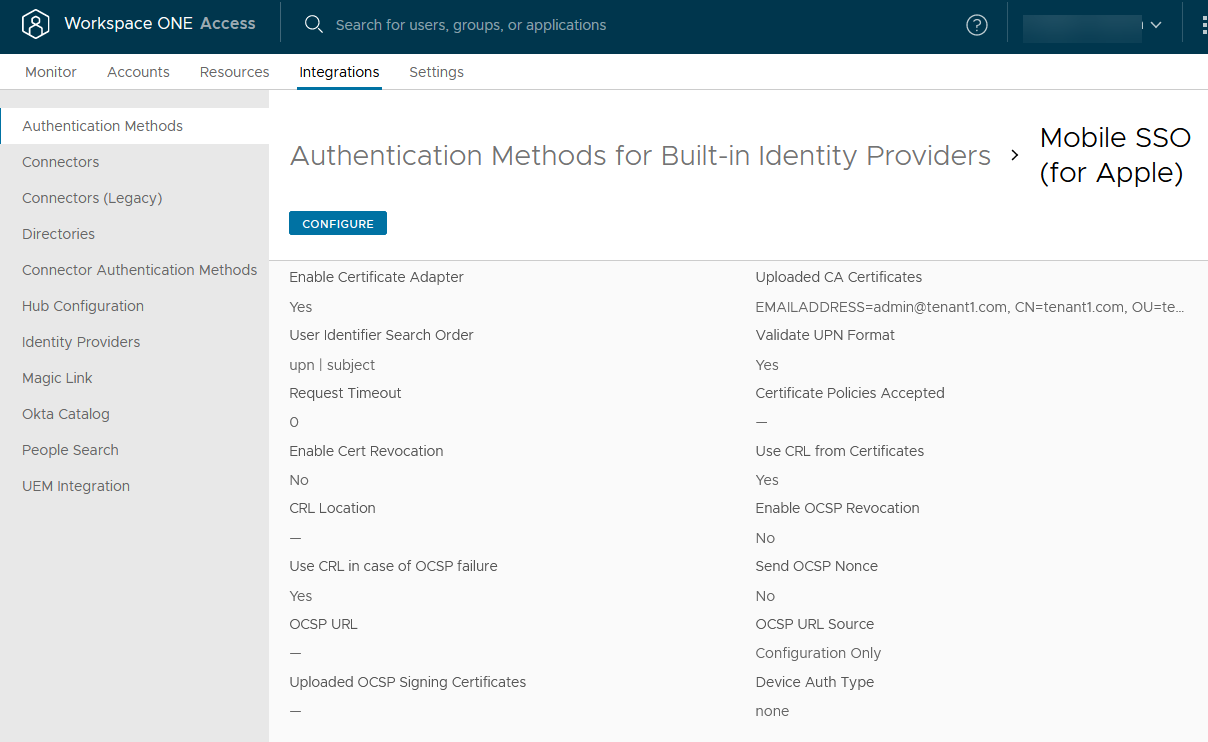

Los ajustes de configuración se muestran en la página de métodos de autenticación de SSO móvil (para Apple).

Configurar un proveedor de identidades integrado en

En la página del proveedor de identidades integrado de Workspace ONE Access, configure los usuarios, los rangos de redes y los métodos de autenticación que los usuarios utilizan para el inicio de sesión único en su portal de aplicaciones.

Requisitos previos

Para configurar el proveedor de identidades integrado, asegúrese de completar las siguientes tareas.

- Los usuarios y los grupos que se ubican en un directorio empresarial deben estar sincronizados con los directorios de Workspace ONE Access.

- Rangos de redes creados en la página .

- Los métodos de autenticación de SSO móvil (para Apple) configurados.

Procedimiento

- En la página Integraciones > Proveedores de identidades de la consola de Workspace ONE Access, haga clic en AGREGAR, seleccione el proveedor de identidades etiquetado como IDP integrado y configure sus ajustes.

Opción Descripción Nombre del proveedor de identidades Introduzca el nombre de esta instancia del proveedor de identidades integrado. Usuarios Seleccione los usuarios que desea autenticar. Se enumeran los directorios configurados. Agregar un conector/Métodos de autenticación del conector N/A Métodos de autenticación Se muestran los métodos de autenticación configurados en la página Integraciones > Métodos de autenticación. Seleccione SSO móvil (para Apple). Red Incluye una lista de los rangos de redes existentes configurados en el servicio. Seleccione los rangos de redes para los usuarios en función de las direcciones IP que desea dirigir a esta instancia del proveedor de identidades para la autenticación. Exportación de certificado KDC N/A - Haga clic en GUARDAR.

Pasos siguientes

Configure la regla de directiva de acceso predeterminada para el SSO móvil (para Apple).