Puntuación de riesgo (análisis de riesgo de Workspace ONE Intelligence)

Use Workspace ONE Intelligence para ver los datos recopilados e identificar los riesgos en función de las puntuaciones. Esta función de análisis de riesgos de Workspace ONE Intelligence realiza un seguimiento de las acciones y los comportamientos de los usuarios y los dispositivos y calcula, a continuación, el riesgo potencial. Muestra este potencial con niveles de riesgo y otros metadatos para que pueda evaluar rápidamente la vulnerabilidad de su implementación de Workspace ONE UEM. También podrá ver las puntuaciones de riesgo de inicio de sesión desde Workspace ONE Access. Estas puntuaciones procesarán la información de la ubicación de inicio de sesión del usuario, por lo que podrán informar acerca de si el usuario muestra un comportamiento anómalo y de riesgo potencial.

¿En qué consiste la puntuación de riesgo?

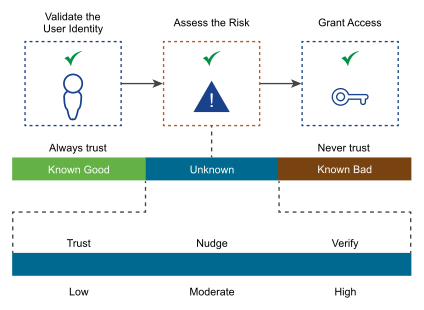

La puntuación de riesgo en Workspace ONE Intelligence es una función de análisis de riesgos que realiza un seguimiento de las acciones y los comportamientos de los usuarios y dispositivos. Muestra las puntuaciones como niveles para ayudar a agilizar el proceso de confianza. Ciertos niveles implican que se puede confiar en un usuario o dispositivo, y otros sugieren una mitigación inmediata. La puntuación de riesgo comienza con una línea base o un nivel “normal” de riesgo. A medida que un usuario o dispositivo se va comportando y desviando de los normal, la puntuación identifica esas desviaciones con los niveles Alto, Medio y Bajo.

- Alto: esta puntuación indica una gran posibilidad de introducir amenazas y vulnerabilidades en la red y los recursos internos. Este nivel es el menos confiable.

- Medio: esta puntuación indica una posibilidad moderada de introducir amenazas y vulnerabilidades en la red y los recursos internos.

- Bajo: esta puntuación indica que hay pocas posibilidades de introducir amenazas y vulnerabilidades en la red y los recursos internos. Este nivel es el más confiable.

Puede responder con varias acciones en función de la puntuación y las directivas de seguridad de su organización. Por ejemplo, una organización con directivas de seguridad permisivas puede advertir a los usuarios acerca de las puntuaciones de riesgo altas. Sin embargo, otra organización con políticas de seguridad restrictivas puede denegar privilegios para puntuaciones de riesgo medias. La siguiente lista incluye otras formas en las que las organizaciones pueden actuar con las puntuaciones de riesgo.

- Supervise el dispositivo o el usuario.

- Advierta al dispositivo o al usuario con notificaciones.

- Deniegue los privilegios de usuario o de dispositivo.

- Agregue métodos de autenticación al usuario o al dispositivo con integración de Workspace ONE Access.

¿Qué comportamientos afectan a las puntuaciones de riesgo?

La puntuación de riesgo cambia en función de los comportamientos que el sistema identifica para un dispositivo o un usuario. Estos comportamientos también se conocen como indicadores de riesgo. Los comportamientos positivos reducen la puntuación o hacen que sea más fiable. Los comportamientos negativos aumentan la puntuación o hacen que sea menos fiable. El sistema reconoce y agrega varios indicadores de riesgo para calcular las desviaciones de puntuación de riesgo.

Comportamientos identificados

| Indicadores de riesgo | Descripción | Riesgo |

|---|---|---|

| Actividad de alerta anómala | Un dispositivo que produce un número, tipo o gravedad inusual de alertas de seguridad. | Un número, tipo o gravedad inusual de alertas de amenazas es indicativo de que un dispositivo está potencialmente comprometido. |

| Recopilador de aplicaciones | Una persona que instala un número de aplicaciones inusualmente grande. | Cualquier aplicación puede incluir vulnerabilidades conocidas o sin revisiones, y estas vulnerabilidades pueden convertirse en vectores de ataque. El área de superficie para ataques cibernéticos aumenta con la cantidad de aplicaciones en el dispositivo. |

| Descarga compulsiva de aplicaciones | Una persona que instala un número atípico de aplicaciones en un breve periodo de tiempo. | Los usuarios que instalen compulsivamente aplicaciones poco habituales en sus dispositivos tienen mayor riesgo de ser víctimas de una actividad malintencionada. Algunas aplicaciones pueden pasar desapercibidas como útiles, fáciles de usar o de entretenimiento cuando, de hecho, lo que pretenden es poner en riesgo al usuario. Los enfoques del catálogo existente con el fin de filtrar el contenido no seguro (o malware) varían de un proveedor a otro. Un usuario que no tenga cuidado podrá ser sometido a seguimiento, sufrir el ataque de un hacker o ser estafado. |

| CVE críticas excesivas | Un dispositivo con un número excesivo de CVE (exposición de vulnerabilidad común) críticas sin revisar. | Cuanto mayor es el número de CVE críticas presentes en un dispositivo, mayor será la superficie de ataque del dispositivo. |

| Retraso en las actualizaciones | Una persona que actualiza muy de vez en cuando el sistema operativo del dispositivo o que rechaza las actualizaciones en todo momento. | Omitir las actualizaciones de software puede hacer que un dispositivo sea vulnerable a ataques y aumenta el riesgo de verse comprometido. |

| CVE críticas persistentes | Un dispositivo con una o muchas CVE (exposición de vulnerabilidad común) críticas aún sin revisar a pesar de que la mayoría de los dispositivos aptos de la organización ya han sido revisados. | Cuanto mayor es el número de CVE críticas presentes en un dispositivo, mayor será la superficie de ataque del dispositivo. |

| Recopilador de aplicaciones poco habituales | Una persona que instala un número exageradamente alto de aplicaciones poco habituales. | A diferencia de las aplicaciones que se utilizan con frecuencia, las poco habituales son de procedencia cuestionable y tienen mayor probabilidad de tener vulnerabilidades de seguridad o malware. |

| Ajustes de seguridad arriesgados | Una persona que posee uno o varios dispositivos y tiene desactivadas de forma explícita las funciones de protección de seguridad o que tiene dispositivos declarados como perdidos de forma explícita. | El hecho de deshabilitar las medidas de seguridad en un dispositivo aumenta el riesgo de que se vea comprometido. |

| Descarga de aplicaciones poco habituales | Persona que recientemente ha instalado aplicaciones poco habituales. | Las aplicaciones pueden pasar desapercibidas como útiles, fáciles de usar o de entretenimiento cuando, de hecho, lo que pretenden es poner en riesgo al usuario. Los enfoques del catálogo existente con el fin de filtrar el contenido no seguro (o malware) varían de un proveedor a otro. Un usuario que no tenga cuidado podrá ser sometido a seguimiento, sufrir el ataque de un hacker o ser estafado. |

¿A qué tipos de dispositivos se les asigna la puntuación de riesgo?

La puntuación de riesgo funciona en las plataformas Android, iOS, macOS y Windows. También funciona en los dispositivos clasificados como corporativos - dedicados, corporativos - compartidos, propiedad del empleado (BYOD) y sin definir.

Indicadores de riesgo compatibles según la plataforma

| Plataforma del dispositivo | Actividad de alerta anómala | Recopilador de aplicaciones (aplicaciones públicas y sin administrar) | Descarga compulsiva de aplicaciones (aplicaciones públicas y sin administrar) | CVE críticas excesivas | Retraso en las actualizaciones | CVE críticas persistentes | Recopilador de aplicaciones poco habituales (aplicaciones públicas y sin administrar) | Ajustes de riesgo | Descarga de aplicaciones poco habituales (aplicaciones sin administrar y públicas) |

|---|---|---|---|---|---|---|---|---|---|

| Móvil (iOS y Android) | ✕ | ✓ | ✓ | ✕ | ✓ | ✕ | ✓ | ✓ | ✓ |

| Escritorio (Windows y macOS) | ✓ | ✕ La función no recopila los datos de la aplicación. |

✕ La función no recopila los datos de la aplicación. |

✓ (solo Windows) | ✓ | ✓ (solo Windows) | ✕ La función no recopila los datos de la aplicación. |

✓ | ✕ La función no recopila los datos de la aplicación. |

Indicadores de riesgo compatibles según el tipo de propiedad del dispositivo

| Tipo de propiedad de dispositivo | Actividad de alerta anómala | Recopilador de aplicaciones (aplicaciones públicas y sin administrar) | Descarga compulsiva de aplicaciones (aplicaciones públicas y sin administrar) | CVE críticas excesivas | Retraso en las actualizaciones | CVE críticas persistentes | Recopilador de aplicaciones poco habituales (aplicaciones públicas y sin administrar) | Ajustes de riesgo | Descarga de aplicaciones poco habituales (aplicaciones sin administrar y públicas) |

|---|---|---|---|---|---|---|---|---|---|

| Corporativo-dedicado, corporativo-compartido, sin definir | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Propiedad del empleado (BYOD) | ✓ | ✕ Aunque los ajustes de privacidad predeterminados de Workspace ONE UEM impiden la recopilación de datos de las aplicaciones en dispositivos BYOD, los administradores pueden cambiar los ajustes de privacidad de forma que Workspace ONE Intelligence pueda recopilar los datos de la aplicación. Compruebe la estrategia de privacidad de su organización antes de cambiar las configuraciones de privacidad en Workspace ONE UEM. |

✕ Aunque los ajustes de privacidad predeterminados de Workspace ONE UEM impiden la recopilación de datos de las aplicaciones en dispositivos BYOD, los administradores pueden cambiar los ajustes de privacidad de forma que Workspace ONE Intelligence pueda recopilar los datos de la aplicación. Compruebe la estrategia de privacidad de su organización antes de cambiar las configuraciones de privacidad en Workspace ONE UEM. |

✓ | ✓ | ✓ | ✕ Aunque los ajustes de privacidad predeterminados de Workspace ONE UEM impiden la recopilación de datos de las aplicaciones en dispositivos BYOD, los administradores pueden cambiar los ajustes de privacidad de forma que Workspace ONE Intelligence pueda recopilar los datos de la aplicación. Compruebe la estrategia de privacidad de su organización antes de cambiar las configuraciones de privacidad en Workspace ONE UEM. |

✓ | ✕ Aunque los ajustes de privacidad predeterminados de Workspace ONE UEM impiden la recopilación de datos de las aplicaciones en dispositivos BYOD, los administradores pueden cambiar los ajustes de privacidad de forma que Workspace ONE Intelligence pueda recopilar los datos de la aplicación. Compruebe la estrategia de privacidad de su organización antes de cambiar las configuraciones de privacidad en Workspace ONE UEM. |

¿Cuáles son los requisitos para ver las puntuaciones de riesgo?

Para utilizar los análisis de riesgo, deberá integrar los siguientes sistemas y seguir las restricciones indicadas.

- Registrar Workspace ONE UEM.

- Para mostrar las puntuaciones de riesgo en Workspace ONE Intelligence, cada dispositivo administrado mediante Workspace ONE UEM debe tener una cuenta única en Workspace ONE UEM Console. No utilice cuentas genéricas que estén asignadas a varios dispositivos.

- Implemente 100 dispositivos o más de la misma plataforma para permitir que el sistema de puntuación genere resultados. El indicador de riesgo compara los indicadores del dispositivo con toda la población del dispositivo en toda la organización. Para proporcionar puntuaciones estadísticamente significativas, el sistema necesita un conjunto de datos con al menos 100 dispositivos de la misma plataforma.

- Los usuarios deben tener seis o menos dispositivos inscritos con la misma cuenta. El sistema debe tener en cuenta a los usuarios con más de seis dispositivos como parte de un entorno de dispositivos compartidos. Es difícil que el sistema pueda medir con precisión el riesgo de los usuarios y los dispositivos en un entorno compartido.

- De forma opcional, registre Workspace ONE Access para poder configurar las políticas de acceso en Workspace ONE Access con las puntuaciones de riesgo del usuario.

- Para utilizar el indicador de riesgo Actividad de alerta anómala, debe cumplir con los requisitos indicados.

- Use el estándar de endpoint de Carbon Black como la plataforma de protección de endpoint nativo en la nube (EPP).

- Introduzca datos de Carbon Black en Workspace ONE Intelligence mediante la API de Trust Network.

¿Dónde se pueden encontrar puntuaciones de riesgo en la consola?

Workspace ONE Intelligence informa sobre las puntuaciones de riesgo y otros datos de riesgo asociados en paneles de control diferentes.

- Los datos de riesgo del usuario se encuentran en el panel de control Área de trabajo > Seguridad del área de trabajo > Riesgo del usuario.

- Los datos de riesgo del dispositivo se encuentra en el panel de control de Área de trabajo > Seguridad del área de trabajo > Riesgo de seguridad.

La puntuación de riesgo tiene módulos que puede utilizar en los paneles de control personalizados. Utilice la categoría Workspace ONE UEM > Puntuación de riesgo del dispositivo o Puntuación de riesgo del usuario para acceder a los módulos.

¿Qué se puede hacer con las puntuaciones de riesgo?

Actúe con flujos de trabajo en Workspace ONE Intelligence .

- Puede mitigar y actuar seleccionando Automatizar directamente en el panel de control Riesgo del usuario o el panel de control Riesgo de seguridad. Cree flujos de trabajo y selecciónelos de desde varias acciones de Workspace ONE UEM.

- Puede crear un flujo de trabajo personalizado mediante el uso de la categoría Workspace ONE UEM, ya sea con Puntuación de riesgo del dispositivo o Puntuación de riesgo del usuario.

- Puede utilizar plantillas de flujo de trabajo preconfiguradas .

- Se ha detectado un dispositivo con riesgos: esta plantilla requiere una conexión de Slack.

- Priorización de la implementación de aplicaciones de MTD

- Actualizar dispositivos con demora: esta plantilla solo funciona para iOS.

- Administre el acceso a los recursos con políticas de acceso en Workspace ONE Access.

- Registre su entorno de Workspace ONE Access con Workspace ONE Intelligence para acceder a las puntuaciones de riesgo en la consola de administrador de Workspace ONE Access.

- Las políticas de acceso en Workspace ONE Access crean y fuerzan protocolos de autenticación para los usuarios con una construcción Si-Entonces. Puede especificar una puntuación de riesgo de usuario en la sección Si que determina el método de autenticación permitido en la sección Entonces. Si un usuario tiene un nivel de riesgo alto, medio o bajo, el usuario puede autenticarse en los recursos utilizando un método especificado aprobado por las directivas de seguridad de su organización.

- Según el nivel de riesgo del usuario, el sistema puede exigir una política de acceso restrictiva para que los usuarios de alto riesgo ofrezcan una mayor seguridad a los recursos internos. En cambio, el sistema puede aplicar una política de acceso permisiva para aquellos usuarios de riesgo bajo o medio.

¿Qué sistemas aportan datos a las puntuaciones de riesgo?

Workspace ONE UEM se integra con Workspace ONE Intelligence para realizar la puntuación de riesgo y obtener datos para los dispositivos administrados en la implementación de Workspace ONE. Utiliza la cuenta de inscripción del usuario almacenada en Workspace ONE UEM para reconocer la actividad del usuario en los dispositivos administrados .

¿Con qué frecuencia se calculan las puntuaciones?

Las puntuaciones de riesgo se ejecutan diariamente y ofrecen una métrica accionable para identificar y aislar a aquellos usuarios que tienen comportamientos de seguridad deficientes y que suponen un riesgo para la organización.

La puntuación de riesgo es similar a la valoración del crédito del consumidor. El sistema de valoración del crédito no comprueba la cuenta de la tarjeta de crédito de un usuario para determinar cuál es el saldo actual. La puntuación de riesgo funciona de forma asíncrona y no conoce necesariamente el estado actual de los dispositivos. Se ejecuta una vez al día y analiza los datos notificados sobre el dispositivo hasta el momento en el que se ejecuta el proceso de puntuación. Los modelos de puntuación usan datos históricos (por ejemplo, de los últimos 14 días) para determinar el riesgo de los comportamientos del usuario.

¿Qué son las puntuaciones de riesgo de inicio de sesión?

Las puntuaciones de riesgo de inicio de sesión de Workspace ONE Intelligence forman parte de la función de análisis de riesgo de Workspace ONE Intelligence, pero actualmente no cumplen los mismos requisitos que el resto de puntuaciones de riesgo. El sistema crea y muestra estas puntuaciones a partir de los datos de Workspace ONE Access, siempre que estén disponibles para utilizarlos de forma inmediata en las políticas de acceso. Estas puntuaciones procesan la información desde la ubicación de inicio de sesión de un usuario y pueden informar sobre si el usuario muestra un comportamiento anómalo y de riesgo potencial. El modelo aprende de los patrones de inicio de sesión de los usuarios. Si se producen cambios de comportamiento a largo plazo, como el traslado de un empleado a otra ciudad, el modelo se ajustará para considerar como normalidad los inicios de sesión desde una nueva ciudad.

¿En qué consiste una puntuación de riesgo de inicio de sesión?

Intelligence asigna una puntuación de riesgo a cada solicitud de inicio de sesión como Baja, Media o Alta, al igual que otras puntuaciones de riesgo. Esta puntuación está controlada por modelos de aprendizaje automático que tienen en cuenta las solicitudes de inicio de sesión del historial de la cuenta y la ubicación del usuario para decidir si un intento es malintencionado o seguro. Esta puntuación se actualiza en tiempo real, lo que significa que siempre se incluyen los datos de inicio de sesión más recientes para cada usuario. Para el primer mes de actividad de inicio de sesión, hay un periodo de gracia para que a cada usuario le dé tiempo de establecer su patrón de inicio de sesión normal. Mientras el sistema establece su patrón de inicio de sesión, devuelve una puntuación de riesgo de inicio de sesión Baja durante el periodo de gracia.

¿Dónde se pueden usar las puntuaciones de riesgo de inicio de sesión?

Use las puntuaciones de riesgo de inicio de sesión en Workspace ONE Access, políticas de acceso y también en Workspace ONE Intelligence, si tiene integrados los dos sistemas. Están disponibles para su uso en flujos de trabajo, paneles de control y widgets.