Cómo configurar los perfiles de Android

Los perfiles de Android garantizan el uso adecuado de los dispositivos y la protección de datos confidenciales. Los perfiles sirven para distintos propósitos que van desde permitirle exigir reglas y procedimientos corporativos hasta adaptar y preparar los dispositivos Android para la forma en la que se utilizan.

Android en comparación con los perfiles de Android heredado

Al implementar perfiles, existen dos tipos de perfiles de Android: Android y Android (heredado). Seleccione la opción de perfil de Android si ha completado el Registro de EMM de Android. Si no ha optado por el registro de EMM, tiene a su disposición los perfiles de Android (heredado). Si selecciona Android pero no ha llevado a cabo el registro de EMM de Android, aparece un mensaje de error que le pide que vaya a la página de configuración para completar el registro de EMM, o bien que continúe con la implementación del perfil de Android (heredado).

Modo de Perfil de trabajo frente a Dispositivo administrado de trabajo

Un perfil de trabajo es un tipo especial de administrador adaptado principalmente para un caso de uso de BYOD. Cuando el usuario ya tiene un dispositivo personal configurado con su propia cuenta de Google, la inscripción de Workspace ONE UEM crea un perfil de trabajo, donde instalará Workspace ONE Intelligent Hub. Workspace ONE UEM solo controla el perfil de trabajo. Las aplicaciones administradas se instalan dentro del perfil de trabajo y muestran una insignia de maletín naranja para diferenciarlas de las aplicaciones personales.

El modo Administrado de trabajo se aplica a los dispositivos inscritos desde un estado sin aprovisionar o de restablecimiento de fábrica. Este modo se recomienda para los dispositivos de propiedad corporativa. Workspace ONE Intelligent Hub se instala durante el proceso de instalación y se configura como el propietario del dispositivo, lo que significa que Workspace ONE UEM tendrá el control total de todo el dispositivo.

Los perfiles de Android mostrarán las siguientes etiquetas: Perfil de trabajo y Dispositivo administrado de trabajo.

Las opciones de perfil con la etiqueta Perfil de trabajo solo se aplican a los ajustes y aplicaciones del perfil de trabajo y no afectan a las aplicaciones o ajustes personales del usuario. Por ejemplo, algunas restricciones desactivan el acceso a la cámara o la realización de capturas de pantalla. Estas restricciones solo afectan a las aplicaciones de insignia de Android que se encuentran dentro del perfil de trabajo y no afectarán a las aplicaciones personales. Las opciones de perfil configuradas para el Dispositivo administrado de trabajo se aplican a todo el dispositivo. Cada perfil que se describe en esta sección indica a qué tipo de dispositivo afecta el perfil.

Comportamiento de los perfiles

En ocasiones, es necesario implementar más de un perfil por diversos motivos. Cuando se implementan perfiles duplicados, la política más restrictiva tiene prioridad. Por lo tanto, si hay dos perfiles instalados, y uno de ellos indica que se bloquee la cámara y el otro indica que se permita la cámara, Intelligent Hub for Android combina los perfiles y bloquea la cámara para elegir así la opción más segura.

configurar perfil

En Workspace ONE UEM Console, siga la misma ruta de navegación para cada perfil. La sección Vista previa muestra el Total de dispositivos asignados en una vista de lista. Puede ver los perfiles agregados en la pestaña Resumen.

Para configurar perfiles:

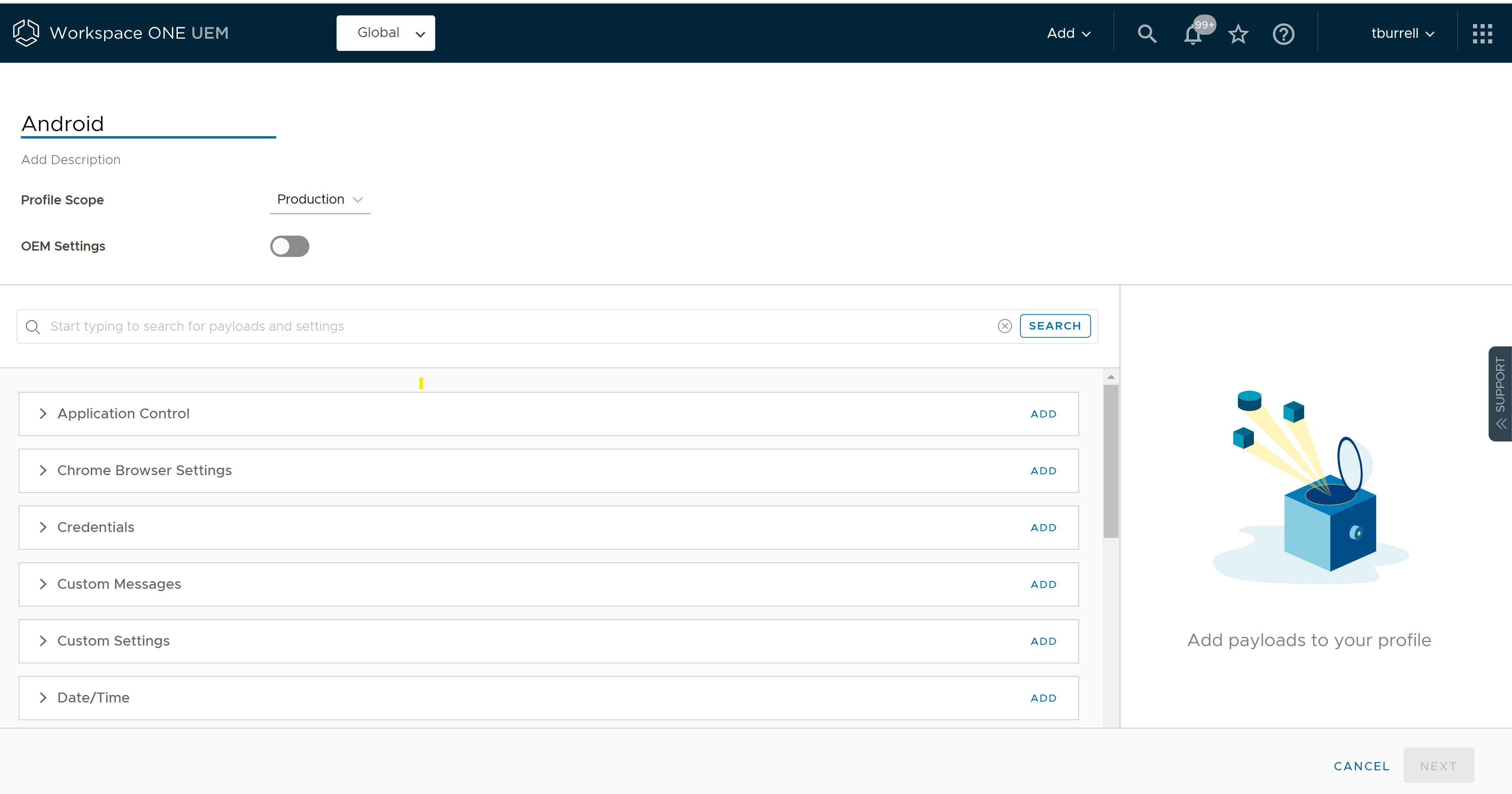

- Desplácese a Recursos > Perfiles y líneas base > Perfiles > Agregar > Agregar perfil > Android.

-

Configure los ajustes:

Ajustes Descripción Nombre Establezca el nombre para su perfil y añada una descripción que le sea fácil de identificar. Ámbito del perfil Establezca cómo se utilizará el perfil en el entorno, ya sea en Producción, Provisional o Ambos. Configuración de OEM Active Ajustes de OEM para configurar ajustes específicos para los dispositivos Samsung o Zebra. Una vez que seleccione el OEM, verá los perfiles y ajustes adicionales que son exclusivos de cada OEM. -

Seleccione el botón Añadir para el perfil deseado y configure los ajustes según sus preferencias. Puede utilizar los ajustes del perfil desplegable y de vista previa antes de seleccionar la opción de agregar.

-

Seleccione Siguiente para configurar los ajustes generales Asignación e Implementación del perfil según corresponda. Configure los siguientes ajustes:

Ajustes Descripción Grupo inteligente Permitir exclusión Cuando esta opción está activada, aparece un nuevo cuadro de texto: Excluir grupo. A continuación, puede seleccionar los grupos que desea excluir de la asignación del perfil del dispositivo. Tipo de asignación Determina la manera en que se implementará el perfil en los dispositivos: Automático: – – eEl perfil se implementará en todos los dispositivos. Opcional: Un usuario final puede optar por instalar el perfil desde el portal de autoservicio (SSP), o se puede implementar en cada dispositivo según el criterio del administrador. Los usuarios finales también pueden instalar perfiles que representen aplicaciones web, mediante la carga útil de un marcador o un web clip. Además, si configura la carga útil de forma que se muestre en el catálogo de aplicaciones, puede instalarla desde el mismo catálogo. Conformidad: el perfil se aplica al dispositivo mediante el motor de conformidad cuando el usuario no toma medidas correctivas para que su dispositivo esté en estado de conformidad. Administrado por El grupo organizativo con acceso administrativo al perfil. Instalación solamente por área Active esta opción para mostrar la opción de geolocalización: Instalar solo en los dispositivos dentro de las zonas seleccionadas: Introduzca una dirección cualquiera de todo el planeta y un radio en kilómetros o millas para generar un perímetro de instalación de perfiles. Programar la hora de instalación Active esta opción para configurar los ajustes de programación: Activar la programación e instalar solo durante los periodos de tiempo seleccionados: especifique un horario configurado para que los dispositivos reciban el perfil solo en ese periodo de tiempo. -

Seleccione Guardar y publicar.

Contraseña

La configuración de una política de código de acceso obliga a los usuarios finales a introducir un código de acceso, proporcionando así una primera capa de defensa para los datos confidenciales de los dispositivos.

Las directivas de código de acceso de perfil de trabajo se aplican únicamente a las aplicaciones de trabajo para que los usuarios no tengan que introducir contraseñas complejas cada vez que desbloquean el dispositivo, si está inscrito con un perfil de trabajo. Work mantiene la protección de los datos de la aplicación corporativa y permite que los usuarios finales accedan a las aplicaciones y datos personales de la manera que deseen. Para los dispositivos administrados de trabajo, esta política de código de acceso se aplica al dispositivo. El Código de acceso de Work está disponible en Android 7.0 (Nougat) y versiones posteriores para los dispositivos inscritos de Perfil de trabajo.

Las políticas de código de acceso del dispositivo se aplican a todo el dispositivo (inscritos con un perfil de Work o como administrado de Work). Este código de acceso debe introducirse cada vez que el dispositivo se desbloquea, y puede aplicarse además del código de acceso de Work.

De forma predeterminada, al crear perfiles nuevos, solo se activará el código de acceso de trabajo (se deshabilitará el código de acceso del dispositivo). El administrador tiene que activar el código de acceso del dispositivo de forma manual.

Aviso: Cuando el perfil de código de acceso está presente en el dispositivo y el usuario no establece el código de acceso, no se insertan aplicaciones ni perfiles en el dispositivo hasta que el dispositivo sea conforme.

Una vez que se establecen los ajustes del perfil de código de acceso, UEM Console notifica al usuario a través de una notificación persistente para que actualice los ajustes del código de acceso cuando dicho código alcanza la antigüedad mínima o requiere un cambio. Los usuarios no pueden utilizar Intelligent Hub hasta que configuran el código de acceso que se requiere en el perfil. En los dispositivos Samsung, el usuario queda bloqueado en el asistente de configuración de la pantalla de bloqueo hasta que establezca un código de acceso que cumpla con los requisitos de la directiva de código de acceso. Para los dispositivos administrados de trabajo, los usuarios no pueden utilizar el dispositivo. En el caso del perfil de trabajo y los dispositivos COPE, los usuarios no pueden acceder a las aplicaciones de trabajo.

Complejidad del código de acceso

Al configurar el código de acceso de trabajo o del dispositivo, determinará la complejidad del código de acceso antes de configurar ajustes adicionales. En primer lugar, decidirá el nivel de detalle de los requisitos mínimos de complejidad del código de acceso mediante la selección de Básico o Avanzado en los controles de complejidad del código de acceso.

Al seleccionar Básico, solo puede establecer la complejidad como Baja, Media o Alta. Para Baja, los usuarios pueden establecer un bloqueo de pantalla de cualquier tipo. Para Media, los usuarios deberán establecer en su dispositivo un PIN o un código de acceso complejos sin requisitos de longitud mínima. Cuando se selecciona Alta, los usuarios deberán establecer lo siguiente:

- Un PIN complejo con una longitud mínima de 8

- Una contraseña con una longitud mínima de 6

Si selecciona Avanzado, debe establecer los ajustes de Contenido del código de acceso y Longitud mínima del código de acceso indicados en los ajustes del perfil.

A continuación se detallan los ajustes disponibles para el perfil Código de acceso.

| Ajustes | Descripción |

|---|---|

| Activar la directiva de código de acceso de trabajo | Active esta opción para aplicar directivas de código de acceso únicamente a las aplicaciones distintivas de Android. |

| Longitud mínima del código de acceso | Establezca un número mínimo de caracteres para garantizar que los códigos de acceso sean lo suficientemente complejos. |

| Contenido de código de acceso | Asegúrese de que el contenido del código de acceso cumpla con sus requisitos de seguridad seleccionando para ello una de las siguientes opciones:Cualquiera, Numérico, Alfanumérico, Alfabético, Complejo, Complejo numérico o Biométrico débil en el menú desplegable. |

| Utilice valores simples para acceder rápidamente o códigos de acceso alfanuméricos para mayor seguridad. También puede requerir un número mínimo de caracteres complejos (por ejemplo, @, #, &,! , ,? ) para el código de acceso. | |

| El contenido de código de acceso con biométrica débil permite métodos de desbloqueo biométrico de seguridad baja, como el reconocimiento facial. Importante: Si el número mínimo de caracteres complejos de la contraseña es mayor que 4, se requiere al menos una letra minúscula y una mayúscula (solo en dispositivos SAFE v5.2). | |

| Número máximo de intentos fallidos | Especifique el número de intentos permitidos antes de eliminar el contenido del dispositivo. |

| Vigencia máxima del código de acceso (días) | Especifique el número máximo de días que el código de acceso puede estar activo. |

| Alerta de cambio de código de acceso | Establezca la cantidad de tiempo antes de que caduque el código de acceso con que se le notifica al usuario que debe cambiarlo. Esta opción también está disponible en la directiva de código de acceso de dispositivos. Se le pedirá al usuario que cambie el código de acceso a través de un aviso en el dispositivo, pero podrá continuar con la realización de otras funciones en el dispositivo. Puede configurar una política de conformidad o utilizar los ajustes de Workspace ONE Intelligent Hub for Android para crear y exigir que el código de acceso se vuelva a agregar al dispositivo. |

| Historial del código de acceso | Especifique el número de veces que un código de acceso debe cambiarse antes de que un código de acceso anterior se pueda utilizar de nuevo. |

| Intervalo de tiempo de espera de bloqueo del perfil de trabajo (en minutos) | Configure el periodo de inactividad antes de que se bloquee automáticamente la pantalla del dispositivo. |

| Intervalo de solicitud de contraseña (en minutos) | Configure la cantidad de tiempo después de desbloquear un dispositivo con un método de autenticación no seguro (por ejemplo, mediante huella digital o reconocimiento facial) antes de que se requiera un código de acceso. Esta opción también está disponible en la directiva de código de acceso de dispositivos. |

| Permitir Un bloqueo | Deshabilite esta opción para forzar un código de acceso independiente y más restrictivo para el código de acceso del perfil de trabajo y el código de acceso del dispositivo. |

| La opción Un bloqueo está activada en segundo plano hasta que se crea un código de acceso del perfil de trabajo. Cuando los usuarios necesitan crear un código de acceso del dispositivo y del perfil de trabajo, el usuario puede elegir cuál crear en primer lugar, pero primero se aplicarán los requisitos más complejos. | |

| Aviso: Se aplica solo a dispositivos con Android 9.0 o posterior con perfil de trabajo y dispositivos COPE. | |

| Permitir opciones biométricas | Active esta opción para permitir métodos de desbloqueo biométrico, como el reconocimiento facial. |

| Permitir sensor de huella digital | Active esta opción para permitir que los usuarios desbloqueen los dispositivos mediante la huella digital. Deshabilite esta opción para evitar el uso de su huella digital como método principal de autenticación y, en su lugar, exigir a los usuarios finales que introduzcan el tipo especificado de contraseña en el perfil. |

| Permitir escaneo facial | Deshabilite esta opción para impedir que el desbloqueo por reconocimiento facial se configure o se seleccione.Nota: Se aplica solo a los dispositivos administrados para el trabajo de Android 9.0+. |

| Permitir escaneo de iris | Deshabilite esta opción para impedir que el método de escáner de iris se configure o se seleccione.Nota: Se aplica solo a los dispositivos administrados para el trabajo de Android 9.0+. |

| Activar la directiva de código de acceso del dispositivo | Aplique las políticas de código de acceso para el dispositivo inscrito con un Perfil de trabajo. Este código de acceso deberá introducirse para desbloquear el dispositivo, y puede aplicarse además del código de acceso de trabajo. Para los dispositivos administrados de trabajo, esta política de código de acceso se aplica al dispositivo. |

| Longitud mínima del código de acceso | Establezca un número mínimo de caracteres para garantizar que los códigos de acceso sean lo suficientemente complejos. |

| Establecer el código de acceso inicial | Active esta opción para establecer un código de acceso inicial a nivel de dispositivo en todos los dispositivos implementados. Después de la implementación, se puede restablecer el código de acceso en el dispositivo. Aviso: Se aplica solo a los dispositivos administrados para el trabajo de Android 7.0+. |

| Contenido de código de acceso | Asegúrese de que el contenido del código de acceso cumpla con sus requisitos de seguridad al seleccionar una de las siguientes opciones desde el menú desplegable: Cualquiera, Numérico, Alfanumérico, Alfabético, Complejo o Numérico complejo. |

| Número máximo de intentos fallidos | Especifique el número de intentos permitidos antes de eliminar el contenido del dispositivo. |

| Vigencia máxima del código de acceso (días) | Especifique el número máximo de días que el código de acceso puede estar activo. |

| Alerta de cambio de código de acceso | Establezca la cantidad de tiempo antes de que caduque el código de acceso con que se le notifica al usuario que debe cambiarlo. |

| Historial del código de acceso | Especifique el número de veces que un código de acceso debe cambiarse antes de que un código de acceso anterior se pueda utilizar de nuevo. |

| Intervalo de tiempo de espera de bloqueo del perfil de trabajo (en minutos) | Configure el periodo de inactividad antes de que se bloquee automáticamente la pantalla del dispositivo. |

| Permitir opciones biométricas | Active esta opción para permitir métodos de desbloqueo biométrico, como el reconocimiento facial. |

| Permitir el desbloqueo con la huella digital | Active esta opción para permitir que los usuarios desbloqueen los dispositivos mediante la huella digital, evitar que utilicen la huella digital como método principal de autenticación y, en su lugar, exigir a los usuarios finales que introduzcan el tipo especificado de contraseña en el perfil. |

| Permitir escaneo facial | Inhabilite esta opción para impedir que el desbloqueo por reconocimiento facial se configure o seleccione en el dispositivo Samsung.Nota: Se aplica solo a los dispositivos administrados para el trabajo de Android 9.0+. |

| Permitir escaneo de iris | Inhabilite esta opción para impedir que el escáner de iris se configure o seleccione en el dispositivo Samsung.Nota: Se aplica solo a los dispositivos administrados para el trabajo de Android 9.0+. |

| Código de acceso visible | Active esta opción para mostrar el código de acceso en la pantalla a medida que se introduce. Para dispositivos Samsung. Es necesario activar Ajustes de OEM en el perfil General y Samsung en el menú desplegable Seleccionar OEM. |

| Requerir el cifrado de la tarjeta SD | Indique si la tarjeta SD requiere cifrado. Para dispositivos Samsung. Es necesario activar Ajustes de OEM en el perfil General y Samsung en el menú desplegable Seleccionar OEM. |

| Secuencia máxima de caracteres repetidos | Evite que los usuarios finales introduzcan códigos de acceso repetitivos fáciles de descubrir (por ejemplo "1111") mediante el establecimiento de un número máximo de caracteres repetidos. Para dispositivos Samsung. |

Si selecciona Complejo en el cuadro de texto Contenido del código de acceso, se aplican los siguientes ajustes.

| Ajustes | Descripción |

|---|---|

| Número mínimo de letras | Especifique el número de letras que pueden incluirse en el código de acceso. |

| Número mínimo de minúsculas | Especifique el número de letras en minúscula necesarias en el código de acceso. |

| Número mínimo de mayúsculas | Especifique el número de letras en mayúsculas necesarias en el código de acceso. |

| Número mínimo de caracteres que no son letras | Especifique el número de caracteres especiales necesarios en el código de acceso. |

| Número mínimo de dígitos numéricos | Especifique el número de dígitos numéricos necesarios en el código de acceso. |

| Número mínimo de símbolos | Especifique el número de símbolos necesarios en el código de acceso. |

Los siguientes ajustes se aplican al configurar un código de acceso en un dispositivo Samsung.

Estas opciones solo se muestran cuando los Ajustes de OEM en el perfil General y en Samsung en el menú desplegable Seleccionar OEM están seleccionados.

| Ajustes | Descripción |

|---|---|

| Código de acceso visible | Active esta opción para mostrar el código de acceso en la pantalla a medida que se introduce. |

| Permitir el desbloqueo con la huella digital | Active esta opción para permitir que los usuarios desbloqueen los dispositivos mediante la huella digital, evitar que utilicen la huella digital como método principal de autenticación y, en su lugar, exigir a los usuarios finales que introduzcan el tipo especificado de contraseña en el perfil. |

| Requerir cifrado de la tarjeta SD | Indique si la tarjeta SD requiere cifrado. |

| Requerir código de acceso | Requiere que el usuario introduzca el código de acceso para cifrar la tarjeta SD. Si se deja sin marcar, algunos dispositivos permiten que la tarjeta SD se cifre sin la interacción del usuario. |

| Secuencia máxima de caracteres repetidos | Evite que los usuarios finales introduzcan códigos de acceso repetitivos fáciles de descubrir (por ejemplo "1111") mediante el establecimiento de un número máximo de caracteres repetidos. |

| Longitud máxima de las secuencias numéricas | Establezca esta opción para evitar que el usuario final introduzca como código de acceso secuencias numéricas fáciles de descubrir, como “1234”. Para dispositivos Samsung. |

| Habilitar el escáner de iris | Inhabilite esta opción para impedir que el escáner de iris se configure o seleccione en el dispositivo Samsung. |

| Permitir el Desbloqueo por reconocimiento facial | Inhabilite esta opción para impedir que el desbloqueo por reconocimiento facial se configure o seleccione en el dispositivo Samsung. |

| Superposición de la pantalla de bloqueo | Active esta opción para enviar información a los dispositivos de usuario final y mostrarla sobre la pantalla de bloqueo. |

| - Superposición de imagen: cargue imágenes para mostrarlas sobre la pantalla bloqueada. Puede cargar imágenes principales y secundarias, y determinar tanto la posición como la transparencia de las imágenes. | |

| - Información de compañía: especifique la información de la compañía para que aparezca en la pantalla bloqueada. Esta opción puede utilizarse para mostrar información de emergencia si el dispositivo se pierde o es objeto de robo. | |

| El ajuste Superposición de la pantalla de bloqueo solo está disponible en dispositivos Safe 5.0 y superior. El ajuste Superposición de la pantalla de bloqueo permanece configurado en el dispositivo mientras esté en uso y el usuario final no podrá modificarlo. |

Configurar la superposición de la pantalla de bloqueo (Android)

La opción Superposición de la pantalla de bloqueo en los perfiles de código de acceso le ofrece la capacidad de superponer información sobre la imagen de la pantalla de bloqueo para proporcionar información al usuario final o a cualquier persona que pueda encontrar un dispositivo bloqueado. Esta opción forma parte del perfil de código de acceso.

La opción Superposición de la pantalla de bloqueo es una funcionalidad nativa de Android y está disponible en varios OEM.

Los ajustes de Superposición de la pantalla de bloqueo para los perfiles de Android solo aparecen cuando el campo Ajustes de OEM está Activado y Samsung está seleccionado en el campo Seleccionar OEM. El campo de configuración de OEM en el perfil General solo se aplica a los perfiles de Android y no a las configuraciones de Android (heredado).

Configure los ajustes de Superposición de imagen según desee:

| Ajustes | Descripción |

|---|---|

| Tipo de superposición de la imagen | Seleccione Imagen única o Imagen múltiple para determinar el número de imágenes de superposición requerido. |

| Imagen principal | Cargue un archivo de imagen. |

| Posición superior de imagen principal en porcentaje | Determine la posición de la imagen superior desde 0 hasta el 90 por ciento. |

| Posición inferior de imagen principal en porcentaje | Determine la posición de la imagen inferior desde 0 hasta el 90 por ciento. |

| Segunda imagen | Cargue una segunda imagen, si lo desea. Este campo solo se muestra si se ha seleccionado “Imagen múltiple” en el campo Tipo de superposición de la imagen. |

| Posición de la segunda imagen en porcentaje | Determine la posición de la imagen superior desde 0 hasta el 90 por ciento. Solo se aplica si se ha seleccionado “Imagen múltiple” en el campo Tipo de superposición de la imagen. |

| Posición inferior de la imagen secundaria en porcentaje | Determine la posición de la imagen inferior desde 0 hasta el 90 por ciento. Solo se aplica si se ha seleccionado “Imagen múltiple” en el campo Tipo de superposición de la imagen. |

| Imagen de superposición | Determine la transparencia de su imagen como Transparente u Opaco. |

Configure los ajustes de Información de compañía como desee.

| Ajustes | Descripción |

|---|---|

| Nombre de la empresa | Introduzca el nombre de la compañía que desee mostrar. |

| Logotipo de la empresa | Cargue el logotipo de la empresa en un archivo de imagen. |

| Dirección de la compañía | Introduzca la dirección de la oficina de la empresa. |

| Número telefónico de la empresa | Introduzca el número de teléfono de la empresa. |

| Imagen de superposición | Determine la transparencia de su imagen como Transparente u Opaco. |

Ajustes del navegador Chrome

El perfil Ajustes del navegador Chrome le ayuda a administrar la configuración de la aplicación Chrome de trabajo.

Chrome es el navegador web de Google. Chrome ofrece una serie de funciones, como búsqueda, omnibox (una casilla para buscar y navegar), autocompletar, almacenamiento de contraseñas e inicio de sesión en cuentas de Google para acceder de forma instantánea a las pestañas y búsquedas recientes en todos sus dispositivos. La aplicación Chrome de trabajo funciona del mismo modo que la versión personal de Chrome. Configurar este perfil no afectará a la aplicación personal de Chrome del usuario. Puede enviar este perfil junto con una carga útil independiente de VPN, credenciales o Wi-Fi para garantizar que los usuarios finales puedan autenticarse y acceder a los sistemas y sitios internos. Esto garantiza que los usuarios tengan que usar la aplicación de Chrome de trabajo para fines empresariales.

Matriz de ajustes del navegador Chrome (Android)

El perfil Ajustes del navegador Chrome le ayuda a administrar la configuración de la aplicación Chrome de trabajo. Configurar este perfil no afectará a la aplicación personal de Chrome del usuario. Puede enviar este perfil junto con una carga útil independiente de VPN, credenciales o Wi-Fi para garantizar que los usuarios finales puedan autenticarse y acceder a los sistemas y sitios internos.

Esta matriz detalla los ajustes disponibles en el perfil del navegador Chrome:

| Ajustes | Descripción |

|---|---|

| **Permitir cookies | Seleccione esta opción para determinar los ajustes de las cookies del navegador.** |

| Permitir cookies en estos sitios web | Especifique las direcciones URL a las que se les permite el uso de cookies. |

| Bloquear cookies en estos sitios web | Especifique las direcciones URL a las que no se les permite el uso de cookies. |

| Permitir cookies solo para sesiones en estos sitios web | Especifique las direcciones URL a las que se les permite el uso de cookies solo para sesiones. |

| **Permitir imágenes | Seleccione esta opción para determinar qué sitios pueden mostrar imágenes. |

| Permitir imágenes en estos sitios web | Especifique una lista de direcciones URL a las que se les permite mostrar imágenes. |

| Bloquear imágenes en estos sitios web | Especifique una lista de direcciones URL a las que no se les permite mostrar imágenes. |

| Permitir JavaScript | Seleccione los ajustes del navegador de JavaScript. |

| Permitir JavaScript en estos sitios web | Especifique los sitios que pueden ejecutar JavaScript. |

| Bloquear JavaScript en estos sitios web | Especifique los sitios que no pueden ejecutar JavaScript. |

| Permitir ventanas emergentes | Seleccione los ajustes del navegador para permitir ventanas emergentes. |

| Permitir elementos emergentes en estos sitios web | Seleccione la opción para determinar qué sitios tienen permiso para abrir ventanas emergentes. |

| Bloquear elementos emergentes en estos sitios web | Especifique los sitios que no pueden abrir ventanas emergentes. |

| Permitir rastrear ubicación | Defina si los sitios web pueden rastrear la ubicación física de los usuarios. |

| Modo Proxy | Especifique el servidor de proxy utilizado por Google Chrome y evite que los usuarios cambien los ajustes de proxy. |

| Dirección URL del servidor proxy | Especifique la dirección URL del servidor proxy. |

| URL de archivo PAC de proxy | Especifique una dirección URL para un archivo .pac de proxy. |

| Reglas de circunvalación del proxy | Especifique qué ajustes de proxy circunvalar. Esta directiva solo tiene efecto si ha seleccionado ajustes de proxy manuales. |

| Forzar Google SafeSearch | Active esta opción para forzar que las consultas de búsqueda en Google Web Search se realicen con SafeSearch. |

| **Forzar modo de seguridad de YouTube | Active esta opción para proporcionar a los usuarios la oportunidad de bloquear contenido explícito. |

| ** Activar Tocar para buscar | Active esta opción para utilizar Tocar para buscar en la vista de contenido de Google Chrome. |

| Activar proveedor de búsqueda predeterminado | Especifique el proveedor predeterminado de búsqueda. |

| Nombre del proveedor predeterminado de búsqueda | Especifique el nombre del proveedor predeterminado de búsqueda. |

| Palabra clave del proveedor predeterminado de búsqueda | Especifique la palabra clave del proveedor predeterminado de búsqueda. |

| Dirección URL del proveedor predeterminado de búsqueda | Especifique la dirección URL del motor de búsqueda que se utiliza cuando se realiza una búsqueda de forma predeterminada. |

| Dirección URL sugerida del proveedor predeterminado de búsqueda | Especifique la dirección URL del motor de búsqueda que se utiliza para realizar sugerencias de búsqueda. |

| Dirección URL instantánea del proveedor predeterminado de búsqueda | Especifique los proveedores de búsqueda predeterminados cuando el usuario introduzca las consultas de búsqueda. |

| Icono del proveedor predeterminado de búsqueda | Especifique la dirección URL del icono del proveedor predeterminado de búsqueda. |

| Codificaciones del proveedor predeterminado de búsqueda | Especifique la codificación de caracteres admitida por el proveedor de búsqueda. Las codificaciones son nombres de la página de código, como UTF-8, GB2312 e ISO-8859-1. Si no se definen, se usará la predeterminada, es decir, UTF-8. |

| Lista de direcciones URL alternativas para el proveedor de búsqueda predeterminado | Especifique una lista de direcciones URL alternativas que puede utilizarse para extraer los términos de búsqueda del motor de búsqueda. |

| Buscar la clave de reemplazo de términos | Introduzca todas las claves de sustitución de términos de búsqueda. |

| Buscar la dirección URL de imágenes del proveedor de búsqueda | Especifique la dirección URL del motor de búsqueda que se utiliza para buscar imágenes. |

| ** Nueva dirección URL de pestaña | Especifique la dirección URL que utiliza el motor de búsqueda para abrir una página en una nueva pestaña. |

| Parámetros de búsqueda de la dirección URL de POST | Especifique los parámetros utilizados cuando se utiliza una dirección URL con POST. |

| Parámetros de búsqueda de sugerencias de POST | Especifique los parámetros utilizados cuando se realiza una búsqueda de imágenes con POST. |

| Parámetros de búsqueda de imágenes de POST | Especifique los parámetros utilizados cuando se realiza una búsqueda de imágenes con POST. |

| Activar Administrador de contraseñas | Active la opción de guardar contraseñas del Administrador de contraseñas. |

| Activar páginas de error alternativas | Active esta opción para utilizar páginas de error alternativas integradas en Google Chrome (por ejemplo, "No se encontró la página"). |

| Activar Autocompletar | Active esta opción para permitir que los usuarios completen automáticamente los formularios web a partir de la información guardada previamente, como la dirección o los datos de la tarjeta de crédito. |

| Activar impresión | Active esta opción para permitir la impresión en Google Chrome. |

| Activar la función de proxy de compresión de datos | Especifique una de las siguientes opciones para el proxy de compresión de datos: Activar siempre, Desactivar siempre. El proxy de compresión de datos puede reducir el uso de datos celulares y acelerar la navegación web móvil mediante el uso de servidores proxy alojados en Google para optimizar el contenido de los sitios web. |

| Activar Navegación segura | Active esta opción para activar la función Navegación segura de Google Chrome. |

| Deshabilitar la opción de guardar el historial del navegador | Active esta opción para deshabilitar el guardado del historial del navegador en Google Chrome. |

| Impedir el acceso tras la advertencia de navegación segura | Active esta opción para impedir que los usuarios accedan a sitios malintencionados desde de la página de advertencia. |

| Inhabilitar protocolo SPDY | Deshabilite el uso del protocolo SPDY en Google Chrome |

| Activar la predicción de red | Seleccione esta opción para permitir la predicción de red en Google Chrome. |

| Activar funciones obsoletas de la plataforma web temporalmente | Especifique una lista de funciones obsoletas de la plataforma web para volver a activarlas temporalmente. |

| Exigir búsqueda segura | Active esta opción para activar la búsqueda segura mientras utiliza el navegador web. |

| "Capacidad de ""Modo incógnito""" | Especifique si el usuario puede abrir las páginas en modo incógnito en Google Chrome. |

| Permitir el inicio de sesión en Chromium | Active esta opción para forzar a los usuarios de Chrome a iniciar sesión en el navegador si han iniciado sesión en Gmail en la web. |

| Activar sugerencias de búsqueda | Active las sugerencias de búsqueda en la omnibox de Google Chrome. |

| Activar Traductor | Active el servicio Traductor de Google integrado en Google Chrome. |

| Activa o desactiva la edición de marcadores | Active esta opción para permitir la adición, eliminación o modificación de marcadores. |

| Marcadores administrados | Especifique una lista de marcadores administrados. |

| Bloquear acceso a una lista de direcciones URL | Introduzca la URL para evitar que el usuario cargue páginas web incluidas en la lista negra de direcciones URL. |

| Excepciones de la lista de URL bloqueadas | Introduzca las direcciones URL que son las excepciones de la lista de bloqueo. Puede separar la lista con comas. |

| Activar la versión mínima de SSL | Seleccione la versión mínima de SSL del menú desplegable. |

| Versión mínima de SSL a la que se puede recurrir | Seleccione la versión mínima de SSL a la que se puede recurrir desde el menú desplegable. |

Restricciones

Los perfiles de restricciones en UEM Console bloquean la funcionalidad nativa de los dispositivos Android. Las restricciones disponibles y el comportamiento varían en función de la inscripción del dispositivo.

El perfil Restricciones muestra etiquetas que indican si se aplica la restricción seleccionada al perfil de trabajo, al dispositivo administrado de trabajo o a ambos; sin embargo, en el caso de los dispositivos con perfil de trabajo, estas solo afectan a las aplicaciones distintivas de Android. Por ejemplo, al configurar restricciones para el Perfil de trabajo puede deshabilitar el acceso a la cámara de trabajo. Esto afecta únicamente a la cámara distintiva de Android y no a la cámara personal del usuario.

Tenga en cuenta que el Perfil de trabajo incluye por defecto una serie de aplicaciones del sistema, como Chrome de trabajo, Google Play, ajustes de Google, Contactos y Cámara; estas aplicaciones se pueden ocultar mediante el perfil de restricciones sin que esto afecte a la cámara personal del usuario.

Restricciones en el uso de cuentas de Google sin administrar

Puede que desee permitir a los usuarios agregar cuentas de Google personales o sin administrar, para leer, por ejemplo, los correos electrónicos personales, pero que al mismo tiempo se restrinja la instalación de aplicaciones en el dispositivo. Puede configurar una lista de cuentas que los usuarios puedan usar en Google Play en Workspace ONE UEM Console.

Implemente una carga útil de restricciones para proporcionar una mayor protección a los dispositivos Android. Los dispositivos de cargas útiles de restricciones pueden deshabilitar el acceso de los usuarios finales a las funciones del dispositivo para asegurarse de que no se manipulen los dispositivos.

Seleccione el perfil de Restricciones y configure los ajustes:

| Ajustes | Descripción |

|---|---|

| Funcionalidad del dispositivo | Las restricciones a nivel del dispositivo pueden inhabilitar funcionalidades principales del dispositivo, como el uso de la cámara, las capturas de pantalla y el restablecimiento de fábrica, para mejorar la productividad y la seguridad. Por ejemplo, la inhabilitación de la cámara evita que los materiales confidenciales se fotografíen y transmitan fuera de su organización. La prohibición de las capturas de pantalla del dispositivo protege la confidencialidad del contenido corporativo en el dispositivo. |

| Aplicación | Las restricciones a nivel de las aplicaciones pueden deshabilitar determinadas aplicaciones tales como YouTube y el navegador nativo, lo cual le permite exigir el seguimiento de las directivas corporativas para el uso de dispositivos. |

| Sincronización y almacenamiento | Controle la forma en la que la información se almacena en los dispositivos, lo que le permitirá mantener el máximo equilibrio entre productividad y seguridad. Por ejemplo, la inhabilitación de la copia de seguridad en Google o USB mantiene los datos móviles corporativos contenidos en cada dispositivo administrado y fuera de las manos equivocadas. |

| Red | Evite que los dispositivos accedan a redes Wi-Fi y a conexiones de datos para garantizar que los usuarios finales no vean información confidencial a través de una conexión que no sea segura. |

| Trabajo y personal | Determine cómo se accede a la información o se comparte esta entre el contenedor personal y el contenedor de trabajo. Esta configuración se aplica únicamente al modo Perfil de trabajo. |

| Servicios de ubicación | Configure los ajustes de Servicios de ubicación para los dispositivos administrados de trabajo. Esta restricción se comporta de forma diferente entre distintas versiones de Android. En Android 8.0 y versiones anteriores, el comportamiento funciona de acuerdo con la configuración seleccionada en UEM Console. En Android 9.0 y versiones posteriores, cada configuración activa o desactiva los servicios de ubicación de la siguiente manera:Ninguna no hace nada. No permitir acceso a ninguna ubicación: desactiva los servicios de ubicación, Establecer ubicación de GPS solamente: activa los servicios de ubicación. Establecer la ubicación de ahorro de batería solamente: desactiva los servicios de ubicación. Establecer la ubicación de alta precisión solamente: desactiva los servicios de ubicación. |

| Samsung Knox | Configure restricciones específicas para dispositivos Android que ejecuten Samsung Knox. Esta sección solo está disponible cuando el campo Ajustes de OEM está activado en el perfil General y Samsung está seleccionado en el campo Seleccionar OEM. |

Restricciones específicas para Android

Esta matriz proporciona un panorama representativo de las configuraciones de perfiles de restricción disponibles según el tipo de propiedad del dispositivo.

| Función | Modo Dispositivo administrado de trabajo | Modo Perfil de trabajo | |

|---|---|---|---|

| Funcionalidad del dispositivo | |||

| Permitir el restablecimiento de fábrica | ✓ | ✓ | |

| Permitir la captura de pantalla | ✓ | ✓ | |

| Permitir agregar cuentas de Google | ✓ | ✓ | |

| Permitir la eliminación de cuentas de Android Work | ✓ | ||

| Permitir llamadas de teléfono salientes | ✓ | ||

| Permitir que se envíen/reciban mensajes SMS | ✓ | ||

| Permitir cambios de credenciales | ✓ | ||

| Permitir todas las funciones de la pantalla de bloqueo | ✓ | ||

| Permitir el uso de la cámara en la pantalla de bloqueo | ✓ | ||

| Permitir las notificaciones en la pantalla de bloqueo | ✓ | ||

| Permitir el identificador de huellas en pantalla de bloqueo | ✓ | ✓ | |

| Permitir el estado de Hub de confianza en la pantalla de bloqueo | ✓ | ✓ | |

| Permitir notificaciones completas en la pantalla de bloqueo | ✓ | ✓ | |

| Forzar Pantalla activa al conectar con el cargador AC (Android 6.0 o superior) | ✓ | ||

| Forzar Pantalla activa al conectar con el cargador USB (Android 6.0 superior) | ✓ | ||

| Forzar Pantalla activa al conectar con el cargador inalámbrico (Android 6.0 o superior) | ✓ | ||

| Permitir cambio de fondo de pantalla (Android 7.0 o superior) | ✓ | ||

| Permitir barra de estado | ✓ | ||

| Permitir bloqueo (Android 6.0 o superior) Este ajuste se ignora cuando hay un código de acceso presente en el dispositivo. | ✓ | ||

| Permitir Agregar usuarios | |||

| Permitir Eliminación de usuarios | |||

| Permitir arranque seguro (Android 6.0 o superior) | ✓ | ||

| Permitir cambio de fondo de pantalla (Android 7.0 o superior) | |||

| Permitir cambio de icono de usuario (Android 7.0 o superior) | ✓ | ✓ | |

| Permitir agregar/eliminar cuentas | ✓ | ✓ | |

| Impedir el uso de la IU del sistema (avisos, actividades, alertas, errores, superposiciones, etc.) | ✓ | ||

| Establecer el número máximo de días para deshabilitar el perfil de trabajo | ✓ | ||

| Aplicación | |||

| Permitir cámara | ✓ | ✓ | |

| Permitir Google Play | ✓ | ✓ | |

| Permitir el navegador Chrome | ✓ | ||

| Permitir la instalación de aplicaciones que no están en la tienda Google Play | ✓ | ✓ | |

| Permitir modificación de aplicaciones en Ajustes | ✓ | ||

| Permitir la instalación de aplicaciones | ✓ | ✓ | |

| Permitir la desinstalación de aplicaciones | ✓ | ✓ | |

| Permitir la verificación de inhabilitación de aplicaciones | ✓ | ✓ | |

| Omitir el tutorial de usuario y las sugerencias introductorias | ✓ | ✓ | |

| Permitir servicios de accesibilidad en la lista blanca | ✓ | ||

| Restringir métodos de entrada | ✓ | ✓ | |

| Sincronización y almacenamiento | |||

| Permitir depuración USB | ✓ | ||

| Permitir el almacenamiento en masa de USB✓ | |||

| Permitir el montaje de medios físicos de almacenamiento | ✓ | ||

| Permitir transferencia USB de archivos | ✓ | ||

| Permitir servicio de copia de seguridad (Android 8.0 o superior) | |||

| Red | |||

| Permitir cambios de Wi-Fi | ✓ | ||

| Permitir el emparejamiento de Bluetooth | ✓ | ||

| Permitir Bluetooth (Android 8.0 o superior) | ✓ | ||

| Permitir uso compartido de contacto de Bluetooth (Android 8.0 o superior)* | ✓ | ||

| Permitir conexiones salientes de Bluetooth* | ✓ | ✓ | |

| Permitir anclaje de red | ✓ | ||

| Permitir cambios VPN | ✓ | ||

| Permitir cambios en la red móvil | ✓ | ||

| Permitir NFC | ✓ | ||

| Permitir cambios en el perfil de administración Wi-Fi (Android 6.0 o superior) | ✓ | ||

| Trabajo y personal | |||

| Permitir que se copie un portapapeles entre las aplicaciones personales y de trabajo | ✓ | ||

| Permitir que las aplicaciones de trabajo accedan a documentos de las aplicaciones personales | ✓ | ||

| Permitir que las aplicaciones personales accedan a documentos de las aplicaciones de trabajo | ✓ | ||

| Permitir que las aplicaciones personales compartan documentos con las aplicaciones de trabajo | ✓ | ||

| Permitir que las aplicaciones de trabajo compartan documentos con aplicaciones personales | |||

| Permitir que la información del ID de llamada de contactos de trabajo se muestre en el marcador telefónico | ✓ | ||

| Permitir que los widgets de trabajo sean agregados a la pantalla principal personal | ✓ | ||

| Permitir contactos de trabajo en la aplicación de contactos personales (Android 7.0 o superior) | |||

| Acceso al calendario entre perfiles (permite a los desarrolladores de aplicaciones de calendario de Android tener acceso a la información del calendario del perfil de trabajo mediante las API de Android 10). No se puede garantizar la compatibilidad de cada aplicación de calendario con estos métodos específicos de Android 10). | ✓ | ||

| Permitir la comunicación de aplicaciones entre perfiles | ✓ | ||

| Servicios de ubicación | |||

| Permitir configuración de servicio de ubicación | ✓ | ||

| Permitir al usuario modificar los ajustes de ubicación | ✓ | ✓ | |

| Samsung Knox | |||

| Funcionalidad del dispositivo | |||

| Permitir el modo Avión | ✓ | ||

| Permitir micrófono | ✓ | ||

| Permitir ubicaciones ficticias | ✓ | ||

| Permitir Portapapeles | ✓ | ||

| Permitir apagar | ✓ | ||

| Permitir tecla de Inicio | ✓ | ||

| Permitir grabaciones de voz si el micrófono está permitido | ✓ | ||

| Permitir grabaciones en video si la cámara está permitida. | ✓ | ||

| Permitir la eliminación de la cuenta de correo electrónico | ✓ | ||

| Permitir terminación de aplicación al estar inactiva | ✓ | ||

| Permitir que el usuario establezca un límite de procesos en el fondo | ✓ | ||

| Permitir auriculares | ✓ | ||

| Sincronización y almacenamiento | |||

| Permitir el cambio de la tarjeta SD | ✓ | ||

| Permitir actualización de forma inalámbrica (OTA) | ✓ | ||

| Permitir la sincronización automática de las cuentas de Google | ✓ | ||

| Permitir que se escriba en la tarjeta SD | ✓ | ||

| Permitir el almacenamiento del host USB | ✓ | ||

| Permitir autocompletar (Android 8.0 o versiones posteriores) | ✓ | ✓ | |

| Aplicación | |||

| Permitir cambios a la configuración. | ✓ | ||

| Permitir opciones de desarrollador | ✓ | ||

| Permitir los datos en el fondo | ✓ | ||

| Permitir marcación por voz | ✓ | ||

| Permitir el informe de bloqueos de Google | ✓ | ||

| Permitir S Beam | ✓ | ||

| Permitir la solicitud de credenciales | ✓ | ||

| Permitir S Voice | ✓ | ||

| Permitir al usuario detener aplicaciones firmadas por el sistema | ✓ | ||

| Bluetooth | |||

| Permitir la conectividad del escritorio por Bluetooth | ✓ | ||

| Permitir la transferencia de datos Bluetooth | ✓ | ||

| Permitir llamadas salientes por Bluetooth | ✓ | ||

| Permitir modo Bluetooth detectable | ✓ | ||

| Activar el modo seguro de Bluetooth | ✓ | ||

| Red | |||

| Permitir Wi-Fi | ✓ | ||

| Permitir los perfiles de Wi-Fi | ✓ | ||

| Permitir Wi-Fi no segura | ✓ | ||

| Permitir solo conexiones seguras de VPN | ✓ | ||

| Permitir VPN | ✓ | ||

| Permitir conexión automática al Wi-Fi | ✓ | ||

| Permitir datos celulares | ✓ | ||

| Permitir Wi-Fi directo | ✓ | ||

| En roaming | |||

| Permitir la sincronización automática mientras está en roaming | ✓ | ||

| Permitir sincronización automática cuando roaming está inhabilitado | ✓ | ||

| Permitir roaming de llamadas | ✓ | ||

| Uso de datos en roaming | ✓ | ||

| Permitir mensajes push mientras está en roaming | ✓ | ||

| Teléfono y datos | |||

| Permitir llamadas que no son emergencia | ✓ | ||

| Permitir que el usuario establezca el límite de datos móviles | ✓ | ||

| Permitir push WAP | ✓ | ||

| Hardware | |||

| Permitir tecla del menú | ✓ | ||

| Permitir la tecla 'atrás' | ✓ | ||

| Permitir la tecla de Búsqueda | ✓ | ||

| Permitir el administrador de tareas | ✓ | ||

| Permitir la barra del sistema | ✓ | ||

| Permitir la tecla de Volumen | ✓ | ||

| Seguridad | |||

| Permitir los ajustes de bloqueo de pantalla | ✓ | ||

| Permitir recuperación de firmware | ✓ | ||

| Anclaje de red | |||

| Permitir anclaje de red por USB | ✓ | ||

| Restricciones de MMS | |||

| Permitir entrada de MMS | ✓ | ||

| Permitir salida de MMS | ✓ | ||

| Otras disposiciones | |||

| Establecer la tipografía del dispositivo | ✓ | ||

| Establecer el tamaño de texto en el dispositivo | ✓ | ||

| Permitir al usuario detener aplicaciones firmadas por el sistema | ✓ | ||

| Permitir solo conexiones seguras de VPN | ✓ | ||

Exchange Active Sync

Workspace ONE UEM utiliza el perfil de Exchange ActiveSync (EAS) en los dispositivos Android para garantizar una conexión segura con el correo electrónico interno, calendarios y contactos mediante clientes de correo. Por ejemplo, los ajustes de correo electrónico de EAS configurados para el Perfil de trabajo afectan a todas las aplicaciones de correo electrónico descargadas desde el catálogo de Workspace ONE UEM con el icono distintivo, y no al correo personal del usuario.

Una vez que el usuario tiene una dirección y un nombre de usuario, puede crear un perfil de Exchange Active Sync.

Aviso: El perfil de Exchange Active Sync se aplica a los modos Perfil de trabajo y Dispositivo administrado de trabajo.

Seleccione el perfil Exchange Active Sync y configure las siguientes opciones.

| Ajustes | Descripción |

|---|---|

| Tipo de cliente de correo | Utilice el menú desplegable para seleccionar el cliente de correo que desea insertar en los dispositivos de usuario. |

| Host | Especifique la URL externa del servidor de ActiveSync de la compañía. |

| Tipo de servidor | Seleccione entre Exchange y Lotus. |

| Utilizar SSL | Active esta opción para cifrar los datos de EAS. |

| Deshabilitar comprobaciones de validación en los certificados SSL | Active esta opción para permitir certificaciones de Secure Socket Layer. |

| S-MIME | Active esta opción para seleccionar un certificado S/MIME que asocie como certificado de usuario en la carga útil Credenciales. |

| Certificado de firma de S/MIME | Seleccione el certificado para permitir el aprovisionamiento de certificados S/MIME para el cliente para la firma de mensajes. |

| Certificado de cifrado S/MIME | Seleccione el certificado para permitir el aprovisionamiento de los certificados S/MIME para el cliente para el cifrado de mensajes. |

| Dominio | Utilice los valores de búsqueda para usar el valor específico del dispositivo. |

| Nombre de usuario | Utilice los valores de búsqueda para usar el valor específico del dispositivo. |

| Dirección de correo electrónico | Utilice los valores de búsqueda para usar el valor específico del dispositivo. |

| Contraseña | Déjela en blanco para permitir que los usuarios finales establezcan sus propias contraseñas. |

| Certificado de inicio de sesión | Seleccione el certificado disponible en el menú desplegable. |

| Firma predeterminada | Especifique una firma de correo electrónico predeterminada para que se muestre en los mensajes nuevos. |

| Tamaño máximo de archivos adjuntos (MB) | Introduzca el tamaño máximo de archivos adjuntos que el usuario tiene permitido enviar. |

| Permitir la sincronización de Contactos y calendario | Active esta opción para permitir la sincronización de los contactos y el calendario con los dispositivos. |

Actualización automática de aplicaciones públicas

El perfil de actualización automática de aplicaciones públicas le permite configurar actualizaciones automáticas y programar el mantenimiento de las aplicaciones Android públicas.

El perfil de actualización automática de aplicaciones públicas utiliza la API de Google para enviar los datos de perfil directamente a los dispositivos. Este perfil no se mostrará en VMware Workspace ONE Intelligent Hub.

Para configurar el perfil de actualización automática de aplicaciones públicas:

Aviso: Si un perfil contiene una carga útil de actualización de aplicaciones públicas, no puede contener otras cargas útiles.

Seleccione la actualización automática de aplicaciones públicas de la lista de carga útil y configure los ajustes de actualización:

- Política de actualización automática de aplicaciones públicas: Puede especificar el momento en el que Google Play admite la actualización automática. Seleccione Allow user to configure (Permitir al usuario configurar), Always auto update (Actualizar siempre automáticamente), Update on Wi-Fi only (Actualizar solamente en Wi-Fi) o Never auto update (No actualizar nunca automáticamente).

La selección predeterminada es Allow user to configure (Permitir al usuario configurar).

- Hora de inicio: Puede configurar qué aplicaciones en hora local se pueden actualizar automáticamente en segundo plano a diario. Seleccione una hora entre las 00:30 y las 23:30.

Aviso: Solo es aplicable si se han seleccionado las opciones Actualizar solamente en Wi-Fi o Actualizar siempre automáticamente.

- Hora de finalización: Puede configurar qué aplicaciones en hora local se pueden actualizar automáticamente en segundo plano a diario. Seleccione una hora entre 30 minutos y 24 horas.

Aviso: Solo es aplicable si se han seleccionado las opciones Actualizar solamente en Wi-Fi y Actualizar siempre automáticamente.

En función del tiempo establecido, las aplicaciones solo se actualizarán automáticamente durante las horas de inicio y fin especificadas. Por ejemplo, debe establecer los dispositivos de quiosco para que solo se actualicen fuera de las horas de trabajo, con el fin de no interrumpir su uso.

Credenciales

Para obtener una seguridad más completa, puede implementar certificados digitales con los que proteger sus recursos corporativos. Para ello, primero debe definir una entidad de certificación y luego configurar una carga útil de Credenciales, junto con su carga útil de Exchange ActiveSync (EAS), Wi-Fi o VPN.

Cada carga útil tiene ajustes para asociar la entidad de certificación definida en la carga útil de Credenciales. Los perfiles de Credenciales implementan certificados corporativos para la autenticación del usuario en los dispositivos administrados. La configuración de este perfil varía según el tipo de propiedad del dispositivo. El perfil Credenciales se aplica a los modos Perfil de trabajo y Dispositivo administrado de trabajo.

Los dispositivos deben tener un código pin de dispositivo configurado para que Workspace ONE UEM pueda instalar los certificados de identidad con una clave privada.

Los perfiles de Credenciales implementan certificados corporativos para la autenticación del usuario en los dispositivos administrados. La configuración de este perfil variará según el tipo de propiedad del dispositivo. El perfil Credenciales se aplicará a los modos de Perfil de trabajo y Dispositivo administrado de trabajo.

Seleccione el perfil Credenciales y seleccione Configurar.

Utilice el menú desplegable para seleccionar Carga o Entidad definida de certificación para la Fuente de credenciales. Las opciones de perfil restantes dependen de la fuente. Si selecciona Cargar, debe introducir un Nombre de credencial y cargar un nuevo certificado. Si selecciona Entidad definida de certificación, debe escoger una Entidad de certificación y una Plantilla predefinidas.

Permitir que las aplicaciones accedan a los certificados de forma silenciosa

Al elegir Entidad de certificación definida como Origen de credenciales, también puede especificar aplicaciones para que puedan acceder de forma silenciosa al certificado de cliente emitido por esta entidad de certificación. Esta opción se denomina Permitir el acceso silencioso a las aplicaciones. Cuando se activa, puede elegir cualquier aplicación pública e interna de Android agregada previamente a Workspace ONE UEM Console.

Normalmente, las aplicaciones de Android requieren la autorización del usuario final para poder acceder a los certificados de cliente en el almacén de claves de Android. Para solicitar esta autorización, presentan un cuadro de diálogo al usuario final donde le indican que efectúe una selección en una lista de certificados de cliente. Al seleccionar un certificado, el usuario final autoriza a la aplicación a que acceda a él.

Al utilizar Permitir el acceso silencioso a las aplicaciones, puede autorizar administrativamente a las aplicaciones para que accedan al certificado en el perfil Credenciales. Si la aplicación conoce el alias del certificado de antemano, puede utilizar el certificado de cliente sin necesidad de preguntar al usuario final. En el caso de los certificados de cliente emitidos por una entidad de certificación definida, el alias del certificado es equivalente al asunto de la plantilla de certificado seleccionada en el perfil Credenciales. El alias del certificado previsto se puede establecer en numerosas aplicaciones en la configuración de la aplicación. Por ejemplo, al asignar una aplicación de VPN a través de Workspace ONE UEM Console, la configuración de la aplicación puede admitir un campo etiquetado como "Alias del certificado" o parecido. En este caso, debe establecer este valor de modo que coincida con el asunto en la plantilla de certificado seleccionada en el perfil Credenciales.

Prácticas recomendadas para administrar varias cargas útiles de credenciales

Cuando Intelligent Hub instala un certificado en un dispositivo Android, debe asignarle un alias o un nombre descriptivo en el dispositivo. Intelligent Hub utiliza el atributo Subject Name del certificado para este alias. Cuando Intelligent Hub quita certificados de un dispositivo, elimina todos los certificados que coincidan con este alias.

Por este motivo, las organizaciones que aprovisionan dos o más certificados a un dispositivo (por ejemplo, un certificado para Wi-Fi y otro certificado para VPN) deben asegurarse de que el nombre del sujeto de esos certificados sea diferente. Esto evitará que Intelligent Hub eliminen de forma inesperada varios certificados del dispositivo cuando se desinstale una sola carga útil de perfil de credenciales. Para obtener más información sobre cómo se determina el nombre de asunto de un certificado, consulte Integraciones de entidades de certificación.

Permitir que otras aplicaciones administren certificados en el dispositivo

Puede permitir que otras aplicaciones de Android instalen y administren certificados en el dispositivo. Para hacerlo:

- Desplácese a Grupos y ajustes > Todos los ajustes > Aplicaciones > Ajustes y políticas > Ajustes > Ajustes personalizados.

-

Configure los ajustes personalizados de la siguiente manera:

Ajustes Descripción Ajustes personalizados Agregue el siguiente par clave-valor personalizado (JSON): { "AuthorizedCertInstaller" : “packagename” } y reemplace el marcador de posición "packagename" por el nombre del paquete real de la aplicación (normalmente en formato com.company.appname). - Seleccione Guardar.

Mensajes personalizados

El perfil Mensajes personalizados permite configurar los mensajes que se muestran en la pantalla principal del dispositivo cuando es necesario retransmitir información importante al usuario.

El perfil Mensajes personalizados permite establecer un mensaje para la pantalla de bloqueo, un mensaje que se mostrará cuando los usuarios intenten realizar una configuración bloqueada o la configuración del usuario del dispositivo.

Selecciona el perfil Mensajes personalizados y configure los ajustes de los mensajes:

|Configurar un mensaje para la pantalla de bloqueo|Introduzca un mensaje que se mostrará en la pantalla principal del dispositivo cuando el dispositivo esté bloqueado. Esto resulta útil para que los dispositivos perdidos o robados muestren la información de contacto del usuario.| |Configurar un mensaje breve para los ajustes bloqueados|Introduzca un mensaje que se mostrará cuando un usuario intente realizar acciones en un dispositivo bloqueado. Utilice el mensaje personalizado para explicar el motivo por el que la función está bloqueada.| |Configure un mensaje largo para que los usuarios puedan verlo en los ajustes|Los usuarios pueden ver este mensaje en su dispositivo en Ajustes > Seguridad > Administradores de dispositivo > Intelligent Hub.|

Control de aplicaciones

El perfil de control de aplicaciones le permite controlar las aplicaciones aprobadas e impedir la desinstalación de aplicaciones importantes. El motor de conformidad envía alertas y toma acciones administrativas cuando un usuario instala o desinstala ciertas aplicaciones y el control de aplicaciones previene que los usuarios lleven a cabo estas acciones en el primer lugar.

Warning: Enabling/ disabling critical system apps results in devices becoming unusable.

Incluso sin un perfil de control de aplicaciones, las organizaciones disponen de cierto control sobre las aplicaciones que se pueden instalar en un dispositivo administrado. De forma predeterminada, solo estarán disponibles en el catálogo de aplicaciones de Play Store administrado aquellas aplicaciones públicas que el administrador asigne al dispositivo a través de la Workspace ONE UEM Console. En los dispositivos con perfil de trabajo y COPE (dispositivo corporativo habilitado de forma personal), esto se aplica únicamente al catálogo de Play Store en el perfil de trabajo.

Los administradores pueden aplicar más restricciones relacionadas con las aplicaciones en los dispositivos administrados.

Cómo restringir aplicaciones de trabajo

Para las aplicaciones administradas en dispositivos Android, los administradores pueden aplicar las restricciones recogidas en la siguiente tabla.

| Ajustes | Descripción |

|---|---|

| Deshabilitar acceso a las aplicaciones no permitidas | Active esta opción para impedir el acceso a las aplicaciones incluidas en los grupos de aplicaciones de la lista de no permitidos. Si esta opción está activada, las aplicaciones se ocultarán de Android Launcher y el usuario final no podrá iniciarlas. Esta opción no desinstala la aplicación del dispositivo. |

| Impedir la desinstalación de aplicaciones requeridas | Active esta opción para impedir que el usuario o el administrador desinstale las aplicaciones incluidas en los grupos de aplicaciones requeridas. |

| Activar aplicaciones del sistema | Active esta opción para mostrar las aplicaciones preinstaladas incluidas en los grupos de aplicaciones de la lista de permitidos. Aviso: Debe usarse con precaución. Cuando se desinstala este perfil, se deshabilitan todas las aplicaciones de los grupos de aplicaciones de la lista de permitidos asignados, independientemente de si se trata de aplicaciones del sistema o si están habilitadas de forma predeterminada. La instalación de una nueva versión de un perfil de control de aplicaciones con habilitar aplicaciones del sistema activada provocará que estas aplicaciones se eliminen temporalmente y se vuelvan a habilitar posteriormente. |

Las restricciones de la tabla anterior se aplican de la siguiente manera:

- Dispositivos con perfil de trabajo o COPE (Android 11 o superior): las restricciones solo se aplican a las aplicaciones en el perfil de trabajo.

- Dispositivos administrados de trabajo: las restricciones se aplican a todo el dispositivo, ya que no hay separación entre las aplicaciones personales y de trabajo.

- Dispositivos COPE (Android 10 y versiones anteriores): si la casilla Administrado de trabajo está habilitada, se aplicarán restricciones a las aplicaciones de la parte personal del dispositivo; si la casilla de verificación Perfil de trabajo está habilitada, se aplicarán restricciones al perfil de trabajo.

Cómo restringir aplicaciones personales en dispositivos COPE con Android 11 o superior

Para los dispositivos inscritos en modo COPE que ejecutan Android 11 o una versión posterior, los administradores disponen del ajuste independiente Restricciones personales de Play Store, que permite restringir las aplicaciones que se pueden utilizar en la parte personal del dispositivo.

| Ajustes | Descripción |

|---|---|

| Lista de permitidos | Solo las aplicaciones preinstaladas y aquellas incluidas en los grupos de aplicaciones de la lista de permitidos para COPE pueden utilizarse en la parte personal del dispositivo. Las demás aplicaciones se deshabilitan en Android Launcher y no se pueden instalar desde Play Store. |

| Lista de no permitidos | Las aplicaciones incluidas en los grupos de aplicaciones de la lista de no permitidos para COPE están deshabilitadas en la parte personal del dispositivo y no se pueden instalar desde Play Store. |

Grupos de aplicaciones y perfil de control de aplicaciones

Workspace ONE UEM aplica los ajustes de control de aplicaciones a las aplicaciones definidas en los grupos de aplicaciones que se crean en Workspace ONE UEM Console. Un grupo de aplicaciones solo se aplica a un dispositivo si tiene asignado ese grupo de aplicaciones. En otras palabras, tanto los grupos de aplicaciones como los perfiles de control de aplicaciones deben asignarse al dispositivo para que los ajustes del perfil de control de aplicaciones surtan efecto.

Por ejemplo, para evitar la desinstalación de una aplicación de trabajo, ambos deben asignarse al dispositivo:

- Un grupo de aplicaciones de tipo Requerido que contiene la aplicación

- Un perfil de control de aplicaciones con Impedir la desinstalación de aplicaciones requeridas

El orden en el que se asignan al dispositivo también es importante. Los cambios en las aplicaciones de un grupo de aplicaciones no se aplicarán al dispositivo hasta la próxima instalación en el dispositivo de un perfil de control de aplicaciones coincidente. En el ejemplo anterior, para evitar la desinstalación de otra aplicación, la aplicación debe agregarse primero al grupo de aplicaciones. A continuación, el perfil de control de aplicaciones debe volver a instalarse en el dispositivo.

Por último, se pueden asignar varios grupos de aplicaciones del mismo tipo a un dispositivo. En este ejemplo, si se asignan al mismo dispositivo dos grupos de aplicaciones de tipo Requerido que contienen aplicaciones diferentes, el ajuste Impedir la desinstalación de aplicaciones requeridas se aplicará a las aplicaciones definidas en ambos grupos de aplicaciones en ese dispositivo.

Para obtener más información sobre los grupos de aplicaciones, consulte la documentación de Administración de aplicaciones móviles.

Ajustes de proxy

Los ajustes del proxy se configuran para garantizar que todo el tráfico de red HTTP y HTTPS solo pasa a través de él. De este modo se garantiza la seguridad de los datos, ya que todos los datos personales y corporativos se filtrarán a través del perfil Ajustes del proxy.

Configure los ajustes de Proxy, como:

| Ajustes | Descripción |

|---|---|

| Modo Proxy | Seleccione el tipo de proxy que desee. |

| URL de PAC Proxy | Especifique una dirección URL para un archivo .pac de proxy. |

| Servidor de proxy | Introduzca el nombre de host o la dirección IP del servidor proxy. |

| Lista de exclusión | Agregue nombres de host para evitar que se redirijan a través del proxy. |

Actualizaciones del sistema

Utilice este perfil para administrar la forma en que se administran las actualizaciones de dispositivos Android cuando el dispositivo se inscribe en Workspace ONE UEM.

Seleccione el perfil de Actualizaciones del sistema.

Utilice el menú desplegable del campo Actualizaciones automáticas para seleccionar la política de actualización.

| Ajustes | Descripción |

|---|---|

| Actualizaciones automáticas (dispositivos administrados de trabajo y COPE con Android 6.0 y posterior) | Instalar actualizaciones automáticamente: Instala actualizaciones automáticamente cuando están disponibles. |

| Aplazar notificaciones de actualización: Aplaza todas las actualizaciones. Envía una política que bloquea las actualizaciones de SO por un período máximo de 30 días. | |

| Establecer plazo de actualización: Establezca un plazo diario en el que se actualizará el dispositivo. | |

| Periodos de bloqueo de actualización anual del sistema (dispositivos administrados de trabajo y COPE con Android 9.0 y posterior) | Los propietarios de los dispositivos pueden posponer las actualizaciones de sistema inalámbricas (OTA) en los dispositivos durante un máximo de 90 días para bloquear la versión del SO que se ejecuta en estos dispositivos durante periodos críticos (por ejemplo, las vacaciones). El sistema aplica un búfer obligatorio de 60 días después de un periodo de bloqueo definido para evitar bloquear el dispositivo de forma indefinida. |

| Durante un periodo de bloqueo: | |

| Los dispositivos no reciben ninguna notificación acerca de las actualizaciones OTA pendientes. | |

| Los dispositivos no instalan ninguna actualización OTA en el SO. | |

| Los usuarios del dispositivo no pueden comprobar manualmente si hay actualizaciones OTA. | |

| Periodo de bloqueo | Utilice este campo para establecer periodos de bloqueo, con el mes y el día, cuando no se puedan instalar actualizaciones. Cuando la hora del dispositivo se encuentre dentro de alguno de los periodos de bloqueo, todas las actualizaciones de sistema entrantes, incluidas las revisiones de seguridad, se bloquearán y no se podrán instalar. Cada periodo de bloqueo individual puede tener una duración máxima de 90 días y los periodos de bloqueo subsecuentes deben estar separados por al menos un periodo de 60 días. |

Wi-Fi

La configuración de un perfil de Wi-Fi le permite conectar dispositivos a las redes corporativas, incluso si están ocultas, cifradas o protegidas.

El perfil de Wi-Fi puede ser útil para los usuarios finales que viajan a diferentes ubicaciones de la empresa, las cuales cuentan con sus propias redes inalámbricas únicas, o también para configurar automáticamente los dispositivos para conectarse a una red inalámbrica adecuada mientras están en una oficina.

Al enviar un perfil de Wi-Fi a los dispositivos que ejecutan Android 6.0+, si un usuario ya tiene su dispositivo conectado a una red Wi-Fi mediante la configuración manual, Workspace ONE UEM no podrá modificar la configuración Wi-Fi. Por ejemplo, si se ha cambiado la contraseña de la conexión Wi-Fi y envía el perfil actualizado a los dispositivos inscritos, algunos usuarios tendrán que actualizar su dispositivo manualmente con la nueva contraseña.

Para configurar el perfil:

Configure los ajustes de Wi-Fi:

| Ajustes | Descripción |

|---|---|

| Identificador de red | Proporcione el nombre de la red a la que se conecta el dispositivo. |

| Red oculta | Indique si la red Wi-Fi está oculta. |

| Establecer como red activa | Indique si el dispositivo se conectará a la red, sin interacción de parte de los usuarios finales. |

| Tipo de seguridad | Especifique el protocolo de acceso utilizado y si se requieren certificados. Los campos requeridos variarán en función del tipo de seguridad seleccionado. Si se selecciona Ninguno, WEP, WPA/WPA 2 o Cualquiera (personal), se muestra el campo Contraseña. Si se selecciona WPA/WPA 2 Enterprise, se muestran los campos Protocolos y Autenticación. |

| Protocolos | |

| - Usar autenticación de dos factores: cuando se activa, se muestra el campo TFA. | |

| - Tipo de SFA: elija un protocolo de autenticación. Las opciones disponibles son EAP-TLS, PEAP o EAP-TTLS. | |

| - Tipo de TFA: elija un método de autenticación interno. Las opciones disponibles son GTC, MSCHAP, MSCHAPv2 y PAP. | |

| Autenticación | |

| - Identidad: establezca la identidad y las credenciales que el dispositivo utilizará para conectarse a la red. | |

| - Certificado de identidad: seleccione el certificado de identidad para especificar una clave privada y una cadena de certificados de cliente para la autorización de cliente. Este certificado debe agregarse al perfil como parte de la carga útil Credenciales. | |

| - Certificado raíz: seleccione un certificado raíz que el dispositivo utilizará para validar el certificado del servidor de red. El certificado raíz debe ser el certificado raíz de la CA del servidor. Esto se utiliza para la validación del certificado del servidor. Si no se especifica ningún certificado, la validación del certificado del servidor se omite. Este certificado debe agregarse al perfil como parte de la carga útil Credenciales. | |

| - Dominio: establezca una restricción para el nombre de dominio del servidor que se utilizará para validar el certificado del servidor del servidor de red. Esto es necesario para agregar redes empresariales WPA2 a los dispositivos con Android 11 y versiones posteriores. Si se establece, este FQDN se utiliza como requisito de coincidencia de sufijo para el certificado del servidor de red en los elementos dNSName de SubjectAltName. Si se encuentra un dNSName coincidente en el certificado, se cumple esta restricción. | |

| La coincidencia de sufijo en este contexto significa que el nombre de host/dominio se compara etiqueta por etiqueta, empezando por el dominio de nivel superior. Por ejemplo, si el dominio se establece en ejemplo.com, coincidirá con prueba.ejemplo.com, pero no con prueba-ejemplo.com. | |

| Contraseña | Proporcione las credenciales requeridas para que el dispositivo se conecte a la red. El campo de la contraseña aparece cuando se selecciona WEP, WPA/WPA 2, Cualquier (Personal), WPA/WPA2 Enterprise en el campo Tipo de seguridad. |

| Incluir ajustes de Fusion | Active esta opción para ampliar las opciones de Fusion que podrá utilizar con adaptadores de Fusion para dispositivos Motorola. Los ajustes de Fusion se aplican solo a los dispositivos Motorola Rugged. Para obtener más información sobre la compatibilidad de VMware Support con dispositivos robustos Android, consulte la guía Rugged Android Platform Guide. |

| Establecer Fusion 802. 11d | Active esta opción para utilizar Fusion 802.11d para configurar los ajustes de Fusion 802.11d. |

| Activar 802.11d | Active esta opción para utilizar la especificación inalámbrica 802.11d en dominios legales adicionales. |

| Establecer código de país | Active esta opción para establecer el Código de país que se utilizará en las especificaciones 802.11d. |

| Establecer banda RF | Active esta opción para elegir la banda de 2,4 GHz, la banda de 5 GHz o ambas bandas y las máscaras de canal aplicables. |

| Tipo de proxy | Active esta opción para configurar los ajustes del proxy de Wi-Fi.Nota: No se admite la configuración automática del proxy de Wi-Fi mediante la VPN por aplicación. |

| Servidor de proxy | Introduzca el nombre de host o la dirección IP del servidor proxy. |

| Puerto del servidor de proxy | Introduzca el puerto del servidor proxy. |

| Lista de exclusión | Introduzca los nombres de host que desea excluir del proxy. Los nombres de host introducidos aquí no se enrutarán a través del proxy. Utilice un "*" como carácter comodín para el dominio. Por ejemplo: *.air-watch.com o *air-watch.com. |

VPN

Una red privada virtual (VPN) proporciona a los dispositivos un túnel seguro y cifrado para acceder a los recursos internos, como correo electrónico, archivos y contenido. Los perfiles de VPN permiten que cada dispositivo funcione como si estuviera conectado a través de la red en el sitio.

Dependiendo del tipo de conexión y del método de autenticación, utilice los valores de búsqueda para rellenar el nombre de usuario automáticamente y así simplificar el proceso de inicio de sesión.

Aviso: El perfil de VPN se aplica a los modos Perfil de trabajo y Dispositivo administrado de trabajo.

Configure los ajustes de VPN. La siguiente tabla define todos los ajustes que se pueden configurar en función del cliente de VPN.

| Ajustes | Descripción |

|---|---|

| Tipo de conexión | Seleccione el protocolo utilizado para facilitar las sesiones de VPN. Cada tipo de conexión requiere que el cliente de VPN correspondiente esté instalado en el dispositivo para implementar el perfil de VPN. Estas aplicaciones deben asignarse a los usuarios y publicarse como aplicaciones públicas. |

| Nombre de la conexión | Introduzca el nombre asignado a la conexión creada por el perfil. |

| Servidor | Introduzca el nombre o la dirección del servidor que se utiliza para las conexiones de VPN. |

| Cuenta | Introduzca la cuenta de usuario para autenticar la conexión. |

| Siempre con VPN | Active esta opción para configurar Android y mantener la conexión VPN habilitada de forma persistente. Android iniciará el servicio VPN de la aplicación durante el arranque y lo mantendrá en ejecución mientras el dispositivo está encendido. |

| Bloqueo | Obliga a que las aplicaciones se conecten exclusivamente a través de la VPN. Si la VPN está desconectada o no está disponible, las aplicaciones no tendrán acceso a Internet. |

| Permitir que las aplicaciones omitan el bloqueo | Active esta opción para especificar que las aplicaciones continúen accediendo a Internet incluso cuando la VPN esté desconectada o no esté disponible. |

| Lista de permitidos de bloqueo | Si la opción Lista de permitidos de bloqueo está activada con paquetes agregados, las aplicaciones enumeradas podrán conectarse directamente a Internet si se desconecta la VPN |

| Establecer como activo | Active esta opción para activar la VPN una vez que se aplique el perfil al dispositivo. |

| Reglas de VPN por aplicación | Active la opción VPN por aplicación, que le permite configurar reglas de tráfico de VPN basadas en aplicaciones específicas. Este cuadro de texto solo se muestra para proveedores de VPN compatibles. Aviso: No se admite la configuración automática del proxy de Wi-Fi mediante la VPN por aplicación. |

| Protocolo | Seleccione el protocolo de autenticación para la VPN. Disponible cuando se selecciona Cisco AnyConnect en el Tipo de conexión. |

| Nombre de usuario | Introduzca el nombre de usuario. Disponible cuando se selecciona Cisco AnyConnect en el Tipo de conexión. |

| Autenticación de usuario | Elija el método requerido para autenticar la sesión VPN. |

| Contraseña | Proporcione las credenciales requeridas para el acceso a la VPN del usuario final. |

| Certificado del cliente | Utilice el menú desplegable para seleccionar el certificado de cliente. Estas opciones se configuran en los perfiles de Credenciales. |

| Revocación de certificados | Active esta opción para activar la revocación de certificados. |

| Perfil de AnyConnect | Introduzca el nombre del perfil AnyConnect. |

| Modo FIPS | Active esta opción para activar el modo FIPS. |

| Modo estricto | Active esta opción para activar el modo estricto. |

| Claves de proveedor | Cree claves personalizadas que se incluirán en el diccionario de configuración del proveedor. |

| Clave | Introduzca la clave específica proporcionada por el proveedor. |

| Valor | Introduzca el valor de VPN para cada clave. |