Para proteger y administrar la infraestructura de correo electrónico, Workspace ONE UEM ofrece dos tipos de modelos de implementación: el modelo de proxy y el modelo directo.

- En el modelo de implementación de proxy, un servidor independiente llamado servidor de proxy Secure Email Gateway (SEG) se coloca entre el servidor de Workspace ONE y el servidor de correo electrónico corporativo. Este servidor de proxy filtra todas las solicitudes de los dispositivos al servidor de correo y transmite el tráfico únicamente desde los dispositivos aprobados. De este modo el servidor de correo electrónico corporativo está protegido, ya que no se comunica de forma directa con los dispositivos móviles.

- En el modelo de implementación directa, no hay ningún servidor de proxy implicado y Workspace ONE UEM se comunica directamente con los servidores de correo electrónico. La ausencia de servidor de proxy simplifica la instalación y la configuración en este modelo.

| Modelo de implementación | Modo de configuración | Infraestructura de correo |

|---|---|---|

| Modelo de implementación de proxy | Microsoft Exchange 2010/2013/2016 Exchange Office 365 |

Microsoft Exchange 2010/2013/2016/2019 Exchange Office 365 HCL Domino con HCL Gmail |

| Modelo de implementación directa: PowerShell |

Modelo PowerShell |

Microsoft Exchange 2010/2013/2016/2019 Microsoft Office 365 |

| Modelo de implementación directa: Gmail |

Gmail |

Modelo Proxy SEG (Secure Email Gateway)

El servidor de proxy SEG (Secure Email Gateway) es un servidor independiente que se instala conforme a su servidor de correo electrónico para que todo el tráfico de correo electrónico hacia los dispositivos móviles pase por el proxy. Según la configuración que se defina en la consola de UEM, el servidor de proxy SEG toma decisiones de “permitir” o “bloquear” para cada dispositivo móvil que administra.

El servidor de proxy SEG filtra todas las solicitudes de comunicación enviadas al servidor de correo electrónico corporativo y solo transmite el tráfico de los dispositivos aprobados. La retransmisión protege el servidor de correo electrónico corporativo, ya que no permite que ningún dispositivo se comunique con él.

Instale el servidor SEG en su red para que esté conforme con el tráfico de correo electrónico corporativo. También puede instalarlo en una red de perímetro (DMZ) o detrás de un proxy inverso. Debe instalar el servidor SEG en el centro de datos, sin importar si su servidor de MDM de Workspace ONE se encuentra en la nube o en la sede.

Modelo PowerShell de implementación directa

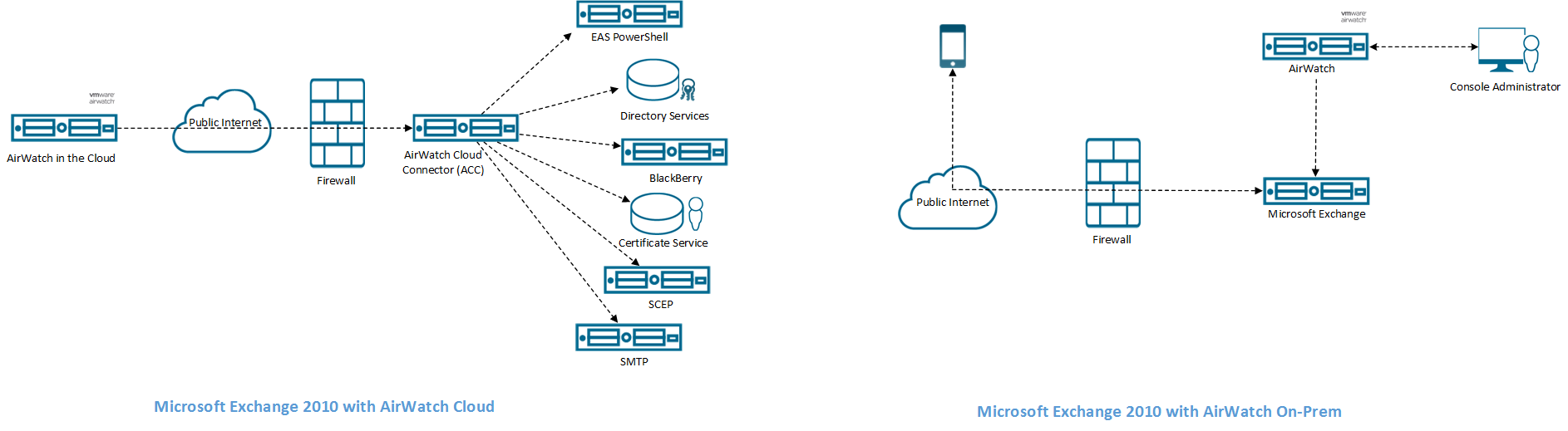

En el modelo PowerShell, Workspace ONE UEM adopta el rol administrativo de PowerShell y envía comandos a la infraestructura de Exchange ActiveSync (EAS) para permitir o prohibir el acceso al correo electrónico según las políticas definidas en UEM console. Las implementaciones de PowerShell no requieren un servidor de proxy de correo electrónico independiente y el proceso de instalación es más simple.

Las implementaciones de PowerShell están destinadas a las organizaciones que utilizan Microsoft Exchange 2010, 2013, 2016, 2019 u Office 365.

- El servidor de Workspace ONE se encuentra en la nube y el servidor de Exchange se encuentra en la sede: el servidor de Workspace ONE UEM emite los comandos de PowerShell. El VMware Enterprise Systems Connector configura la sesión de PowerShell con el servidor de correo electrónico.

- El servidor de Workspace ONE UEM y el servidor de correo electrónico se encuentran en la sede: el servidor de Workspace ONE UEM configura la sesión de PowerShell directamente con el servidor de correo electrónico. Aquí no se requiere el servidor de VMware Enterprise Systems Connector, a menos que el servidor de Workspace ONE UEM no pueda comunicarse directamente con el servidor de correo electrónico.

Para obtener ayuda para elegir entre los modelos de implementación de PowerShell y Secure Email Gateway, consulte la sección de recomendaciones de Workspace ONE UEM.

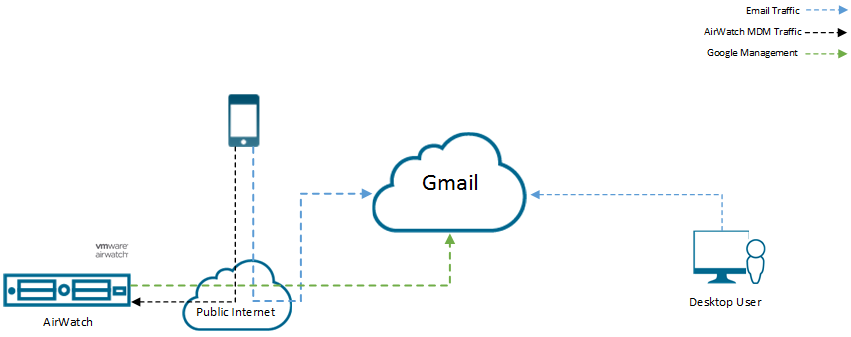

Modelo Gmail directo

Integrar servidor de Workspace ONE UEM con Google.

Es posible que las organizaciones que utilizan la infraestructura de Gmail estén familiarizadas con los retos que implica proteger los extremos de correo electrónico de Gmail y evitar que los correos circunvalen los extremos seguros. Workspace ONE UEM facilita la tarea con un método flexible y seguro para integrar la infraestructura de correo electrónico.

En el modelo de implementación de Gmail directo, el servidor de Workspace ONE UEM se comunica directamente con Google. En función de las necesidades de seguridad, Workspace ONE puede administrar la contraseña de Google de un usuario y controlar el acceso al buzón de correo del usuario.

Llamadas de la API a Google Suite: puede personalizar los atributos utilizados en las llamadas de la API a Google Suite especificando un atributo alternativo en lugar de la dirección de correo electrónico del usuario. De forma predeterminada, se utiliza la dirección de correo electrónico del usuario. Para obtener más información sobre cómo configurar el modelo Gmail directo, consulte Cómo integrar el modelo directo utilizando administración de contraseñas.

Matriz de los modelos de implementación de MEM

Utilice la matriz siguiente para comparar las características disponibles en los diferentes modelos de implementación de MEM.

Office 365 requiere configuración adicional para el modelo Proxy SEG. Workspace ONE UEM recomienda el modelo directo de integración para los servidores de correo electrónico en la nube. Consulte la sección de recomendaciones de Workspace ONE UEM para obtener más información.

| ✓ | Compatible | □ | No compatible con Workspace ONE UEM |

| X | La función no está disponible | N/A | No aplicable |

| Modelo Proxy SEG | Modelo directo | |||||

|---|---|---|---|---|---|---|

| Exchange 2010/2013/2016/2019 Office 365 |

HCL Notes Traveler |

Office 365(PowerShell) |

Exchange 2010/2013/2016/2019 (PowerShell) |

Gmail |

||

| Herramientas de seguridad de correo electrónico | ||||||

| Ajustes de seguridad obligatorios | ||||||

| Uso de firmas digitales a través de la capacidad de S/MIME |

✓ | □ | □ | ✓ | ✓ | N/A |

| Protección de datos confidenciales por medio de cifrado obligatorio |

✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Exigir seguridad SSL |

✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Seguridad de hipervínculos y archivos adjuntos de correo electrónico |

||||||

| Establezca que los archivos adjuntos y los hipervínculos se abran solo en VMware AirWatch Content Locker o Workspace ONE Web |

✓ | ✓ | ✓ | x | x | x |

| Configuración automática del correo electrónico |

||||||

| Configuración inalámbrica del correo electrónico en el dispositivo |

✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Control de acceso al correo electrónico |

||||||

| Bloqueo de acceso al correo electrónico en dispositivos no administrados |

✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Detección de dispositivos sin administrar |

✓ | ✓ | ✓ | ✓ | ✓ | N/A |

| Acceso al correo electrónico por medio de políticas de conformidad personalizables |

✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Requerir el cifrado del dispositivo para acceder al correo electrónico |

✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Restringir dispositivos comprometidos a la hora de acceder al correo electrónico |

✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Permitir/bloquear correo electrónico - Cliente de correo |

✓ | ✓ | ✓ | ✓ | ✓ | x |

| Control de acceso al correo electrónico | ||||||

| Permitir/bloquear correo electrónico - Usuario |

✓ | ✓ | ✓ | ✓ | ✓ | x |

| Permitir/bloquear correo electrónico - Modelo del dispositivo |

✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Permitir/bloquear correo electrónico - Dispositivo OS |

✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Permitir/bloquear correo electrónico - Tipo de dispositivo EAS |

✓ | ✓ | ✓ | ✓ | ✓ | x |

| Visibilidad de la administración | ||||||

| Estadísticas del tráfico de correo electrónico |

✓ | ✓ | ✓ | x | x | x |

| Estadísticas de los clientes de correo electrónico |

✓ | ✓ | ✓ | x | x | x |

| Administración de certificados | ||||||

| Integración/revocación de CA |

✓ | □ | □ | ✓ | ✓ | N/A |

| Arquitectura |

||||||

| Puerta de enlace en línea (proxy) |

✓ | ✓ | ✓ | N/A | N/A | ✓ |

| PowerShell de Exchange |

N/A | N/A | N/A | ✓ | ✓ | N/A |

| Administración de contraseñas para Gmail |

N/A | N/A | ✓ | N/A | N/A | ✓ |

| Integración de API de directorio para Gmail | N/A | N/A | N/A | N/A | N/A | ✓ |

| Compatible |

||||||

| Workspace ONE Boxer para iOS y Android [^] | ✓ | ✓ | ✓ | ✓ | ✓ |

✓ |

| Cliente nativo de correo electrónico de iOS |

✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Cliente nativo de correo electrónico de Android (Gmail) |

✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Cliente de HCL Notes de Android* |

N/A | ✓ | N/A | N/A | N/A | N/A |

*La seguridad de archivos adjuntos e hipervínculos de correo electrónico no es compatible con el cliente de HCL Notes de Android.

+ Exchange 2003 no es compatible

^ Exchange 2003, Requerir perfil de ActiveSync y MEM múltiples no son compatibles con Workspace ONE Boxer.

Recomendaciones de Workspace ONE UEM

En esta sección, se enumeran las características compatibles con Workspace ONE UEM y los tamaños de implementación adecuados. Utilice la matriz de decisión para elegir la implementación que más se ajuste a sus necesidades.

Cifrado de los archivos adjuntos

Gracias al cifrado obligatorio de archivos adjuntos de sus dispositivos móviles, Workspace ONE UEM puede ayudarle a mantener sus archivos adjuntos de correo electrónico protegidos sin que ello afecte a la experiencia de los usuarios finales.

| Nativo | Traveler | Workspace ONE Boxer | |

|---|---|---|---|

| iOS | ✓ | ||

| Android | ✓ | ||

| SEG solo admite el cifrado de archivos adjuntos y la transformación de hipervínculos en Workspace ONE Boxer si estas funciones están habilitadas en la configuración de la aplicación Boxer en la consola de UEM. SEG admite el cifrado de archivos adjuntos con Exchange 2010/2013/2016/2019 y Office 365. |

SEG no cifra los archivos adjuntos para Workspace ONE Boxer, pero DLP se puede aplicar a nivel de aplicación.

Administración de correo electrónico

La lista le proporciona el mayor nivel de seguridad con la implementación y la administración más sencillas posibles.

| Infraestructura del correo electrónico | Gmail | PowerShell | SEG (Secure Email Gateway) |

|---|---|---|---|

| Infraestructura de correo en la nube | |||

| Office 365 | ✓ | ✓ | |

| Gmail | ✓ | ✓ | |

| Infraestructura de correo en la sede | |||

| Exchange 2010 | ✓ | ✓ | |

| Exchange 2013 | ✓ | ✓ | |

| Exchange 2016 | ✓ | ✓ | |

| Exchange 2019 | ✓ | ✓ | |

| HCL Notes | ✓ |

^Utilice Secure Email GatewaySecure Email Gateway (SEG) para todas las infraestructuras de correo en la sede cuyas implementaciones tengan más de 100 000 dispositivos. Para las implementaciones con menos de 100 000 dispositivos, también tiene la opción de utilizar PowerShell para la administración de correo electrónico. Consulte la Matriz de decisión de Secure Email Gateway frente a PowerShell.

**El umbral para las implementaciones de PowerShell está basado en el conjunto de pruebas de rendimiento más recientes y puede cambiar con cada versión. Para las implementaciones de hasta 50 000 dispositivos, los procesos de sincronización y de ejecución de conformidad pueden ser relativamente rápidos (menos de tres horas). A medida que el tamaño de la implementación se acerca a los 100 000 dispositivos, los administradores deben tener en cuenta que el tiempo de los procesos de sincronización y de ejecución de conformidad puede aumentar de 3 a 7 horas.

Matriz de decisión de Secure Email Gateway frente a PowerShell

Esta matriz le presenta información sobre las funciones de implementación de SEG y PowerShell para ayudarle a elegir la implementación que mejor se ajuste a sus necesidades.

| Ventajas | Desventajas | |

|---|---|---|

| SEG |

|

|

| PowerShell |

|

|

| Microsoft aconseja utilizar los servicios de federación de Active Directory (ADFS) para evitar el acceso directo a las cuentas de correo electrónico de Office 365. |