Cómo configurar el control de acceso para proporcionar acceso seguro a su infraestructura de correo electrónico.

Políticas de conformidad de correo electrónico

Después de la implementación del correo electrónico, puede aumentar la seguridad del correo móvil con el control de acceso. La función de control de acceso limita el acceso a la infraestructura de correo a solo los dispositivos seguros y que estén en estado de conformidad. El control de acceso se aplica con la ayuda de las políticas de conformidad de correo electrónico.

Las políticas de conformidad de correo electrónico mejoran la seguridad al restringir el acceso al correo electrónico a los dispositivos no conformes, sin cifrar, inactivos o sin administrar. Estas políticas le permiten limitar el acceso al correo electrónico a solo los dispositivos requeridos y aprobados. Las políticas de correo electrónico también restringen el acceso al correo electrónico según el modelo del dispositivo y el sistema operativo.

Estas políticas están categorizadas como Políticas generales de correo electrónico, Políticas de dispositivos administrados y Políticas de seguridad de correo electrónico. En la tabla se muestran las diferentes políticas que pertenecen a cada categoría y las implementaciones a las que se aplican.

En la siguiente tabla, se enumeran las directivas de cumplimiento de correo electrónico compatibles.

| SEG (Exchange, HCL Traveler, G Suite) | PowerShell (Exchange) | Administración de contraseñas (Gmail) | Integración directa (Gmail) | |

|---|---|---|---|---|

| Políticas generales de correo electrónico | ||||

| Sincronizar ajustes | S | N | ||

| Dispositivo administrado | S | S | ||

| Cliente de correo | S | S | ||

| Usuario | S | S | ||

| Tipo de dispositivo EAS | S | S | ||

| Políticas de dispositivos administrados | ||||

| Inactividad | S | S | ||

| Dispositivo comprometido | S | S | ||

| Cifrado | S | S | ||

| Modelo | S | S | ||

| Sistema operativo | S | S | ||

| Requerir perfil de ActiveSync | S | S | ||

| Políticas de seguridad de correo electrónico | ||||

| Clasificación de seguridad del correo electrónico | S | N | ||

| Adjuntos (dispositivos administrados) | S | N | ||

| Adjuntos (dispositivos sin administrar) | S | N | ||

| Hipervínculo | S | N |

Cómo activar una política de conformidad de correo electrónico

Las políticas de conformidad de correo electrónico disponibles en la Consola Workspace ONE UEM son Políticas generales de correo electrónico, Políticas de dispositivos administrados y Políticas de seguridad de correo electrónico. Puede activar cualquiera de estas políticas de conformidad de correo electrónico o editar las reglas para que estas políticas de correo electrónico permitan o bloqueen los dispositivos.

- Navegue a .

- Utilice el icono de editar política, ubicado en la columna Acciones, para editar cualquiera de las reglas para una política.

Nota: Políticas generales de correo electrónico exige el cumplimiento de las políticas en todos los dispositivos que acceden al correo electrónico. Si selecciona un grupo de usuarios, la política se aplica a todos los usuarios de ese grupo.

Políticas de dispositivos administrados exige el cumplimiento de políticas en los dispositivos administrados que accedan al correo electrónico.Política de correo electrónico Descripción Sincronizar ajustes Impida que el dispositivo se sincronice con carpetas de EAS específicas.

- Workspace ONE UEM evitará que los dispositivos se sincronicen con las carpetas seleccionadas sin importar qué otras políticas de conformidad estén vigentes.

- Para que la política tome efecto, es necesario que se vuelva a publicar el perfil de EAS a los dispositivos (así se obliga a que el dispositivo se sincronice de nuevo con el servidor de correo electrónico).

Dispositivo administrado Restrinja el acceso al correo electrónico solo a los dispositivos administrados. Cliente de correo Restrinja el acceso al correo electrónico a un conjunto de clientes de correo electrónico. - Puede permitir o bloquear clientes de correo electrónico según el tipo de cliente, como Personalizado y Detectado

- También puede establecer acciones predeterminadas para el cliente de correo y para aquellos clientes de correo recién detectados que no se muestran en el menú desplegable de "Cliente de correo". Para el tipo de cliente personalizado, puede utilizar comodines (*) o la función de autocompletar.

Usuario Restrinja el acceso al correo electrónico a un conjunto de usuarios. Puede permitir o bloquear los tipos de usuarios que incluyan “Personalizado”, “Detectado”, “Cuenta de usuario de Workspace ONE UEM” y “Grupo de usuarios”. También puede establecer acciones predeterminadas para los nombres de usuario de correo electrónico que no se muestran en el campo desplegable "Nombre de usuario" o "Grupo". Para el tipo de usuario personalizado puede utilizar comodines (*) o la función de autocompletar. Tipo de dispositivo EAS Asigne dispositivos a las listas de permitidos o de no permitidos según el atributo Tipo de dispositivo EAS proporcionado por el dispositivo del usuario final. Puede permitir o bloquear dispositivos según el tipo de cliente de correo, como Personalizado y Detectado. También puede establecer acciones predeterminadas para los tipos de dispositivo EAS que no se muestren en el campo desplegable “Tipo de dispositivo”. Para el tipo de cliente personalizado, puede utilizar comodines (*) o la función de autocompletar.

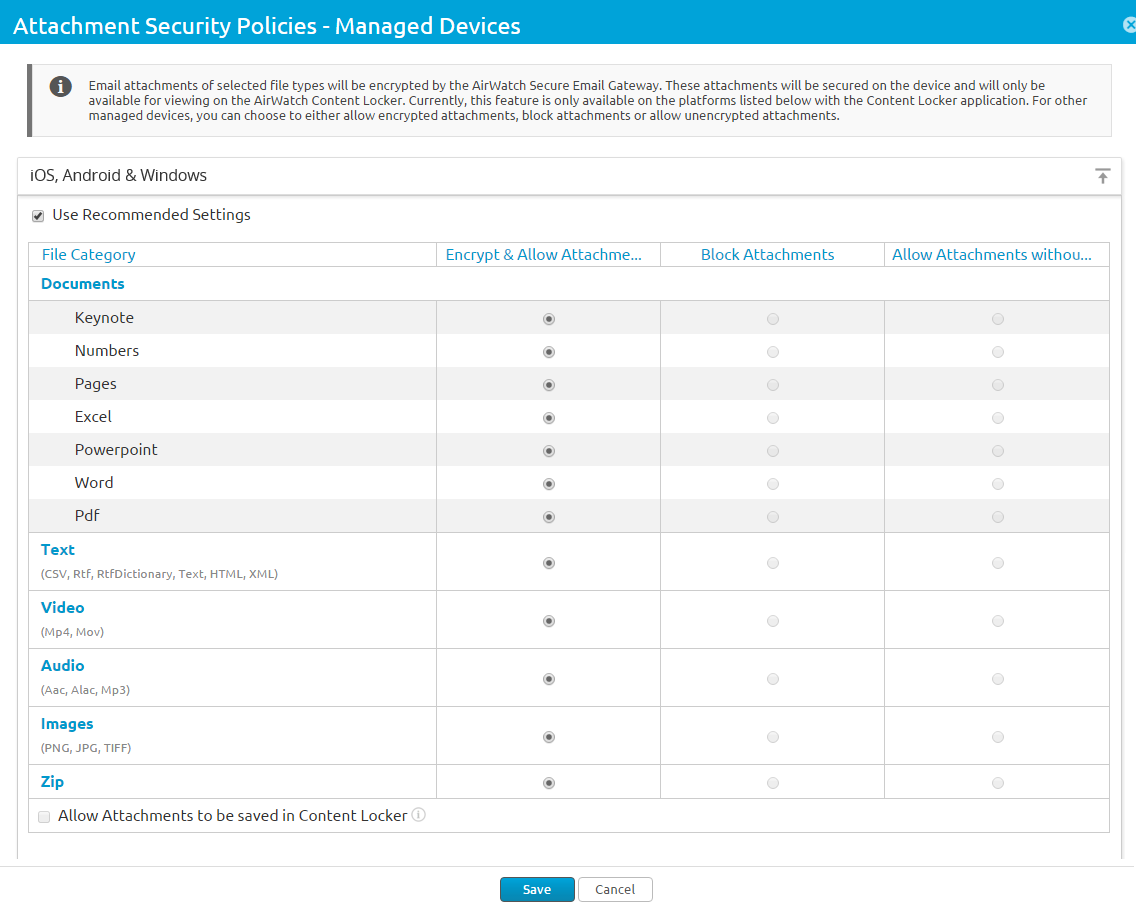

Políticas de seguridad de correo electrónico exige el cumplimiento de políticas para los archivos adjuntos e hipervínculos. Esta política se aplica solamente a las implementaciones de SEG. Para obtener más información, consulte la sección Configuración de la aplicación del control de acceso de correo electrónico.Política de correo electrónico Descripción Inactividad Impida que los dispositivos administrados inactivos accedan al correo electrónico. Puede determinar la cantidad de días que un dispositivo aparece como inactivo (es decir, que no realiza una verificación de estado en VMware AirWatch) antes de que Workspace ONE UEM le bloquee el acceso al correo electrónico. El valor mínimo es 1 y el máximo 32767. Dispositivo comprometido Impida que los dispositivos en peligro accedan al correo electrónico. Esta política no bloquea el acceso al correo electrónico de los dispositivos que no hayan informado del estado comprometido a AirWatch. Cifrado Impida que los dispositivos sin cifrar accedan al correo electrónico. Esta política solo se aplica a los dispositivos que hayan informado a VMware AirWatch sobre el estado de la protección de datos. Modelo Restrinja el acceso al correo electrónico según la plataforma y el modelo del dispositivo. Sistema operativo Restrinja el acceso al correo electrónico a un conjunto de sistemas operativos para determinadas plataformas. Requerir perfil de ActiveSync Restrinja el acceso al correo electrónico a los dispositivos sin administrar con un perfil de Exchange ActiveSync. Para los clientes de correo electrónico configurados a través de una configuración de la aplicación en lugar de a través del perfil de ActiveSync, el envío de una configuración de la aplicación a un cliente de correo electrónico administrado garantiza que el cliente de correo electrónico cumpla con la política de conformidad. Política de correo electrónico Descripción Clasificación de seguridad del correo electrónico Defina la política para que SEG acepte correos electrónicos con y sin etiquetas. Puede utilizar las etiquetas predefinidas o crear etiquetas con la opción de personalización. Según la clasificación, puede permitir o bloquear el correo electrónico en clientes de correo. Adjuntos (dispositivos administrados) Cifre los elementos adjuntos de correo electrónico de los tipos de archivo seleccionados. Los archivos adjuntos están protegidos en el dispositivo y solo se pueden ver dentro de VMware AirWatch Content Locker.

En estos momentos, la función solo está disponible para los dispositivos iOS y Android administrados que tengan la aplicación VMware AirWatch Content Locker. Para otros dispositivos administrados, puede elegir que se permitan archivos adjuntos cifrados, que se bloqueen todos los archivos adjuntos o que se permitan archivos adjuntos sin cifrar.

Adjuntos (dispositivos sin administrar) Cifre y bloquee los archivos adjuntos o permita los archivos adjuntos sin cifrar en los dispositivos sin administrar.

Los archivos adjuntos cifrados no se pueden ver en dispositivos sin administrar. El propósito de esta función es mantener la integridad del correo electrónico. Si se reenvía un correo electrónico que tiene un archivo adjunto cifrado desde un dispositivo sin administrar, el destinatario podrá verlo en un PC u otro dispositivo móvil.

Hipervínculo Permita que los usuarios de los dispositivos abran los hipervínculos de los correos electrónicos directamente en VMware Browser. El Secure Email Gateway modifica de forma dinámica el hipervínculo para abrirlo en VMware Browser. Puede escoger uno de los siguientes Tipos de modificación:

- Todo: seleccione este tipo si desea abrir todos los hipervínculos en VMware Browser.

- Excluir: seleccione este tipo si no desea que los usuarios de los dispositivos abran los dominios indicados en VMware Browser. Enumere los dominios excluidos en el campo Modificar todos los hipervínculos excepto estos dominios. También puede cargar los nombres de dominio en masa desde un archivo .csv.

- Incluir: seleccione este tipo si desea que los usuarios de los dispositivos abran los hipervínculos de los dominios especificados en VMware Browser. Enumere los dominios incluidos en el campo Solo modificar hipervínculos para estos dominios. También puede cargar los nombres de dominio en masa desde un archivo .csv.

- Cree la regla de conformidad y seleccione Guardar.

- Seleccione el círculo gris de la columna Activo para activar la política de conformidad. Aparecerá una página en la que se mostrará un código de clave.

- Introduzca el código de clave en el campo correspondiente y seleccione Continuar.

Resultados: la política se activa y aparece un círculo de color verde en la columna Activo.

Protección del contenido de los correos electrónicos, los archivos adjuntos y los hipervínculos

Proteja el correo electrónico usando Workspace ONE UEM Web y Workspace ONE UEM Content.

Workspace ONE UEM le ayuda a proteger y controlar los archivos adjuntos de correo electrónico móvil más vulnerables a la pérdida de datos en el caso de los dispositivos administrados y no administrados. Workspace ONE UEM permite que los usuarios de los dispositivos abran los hipervínculos de los correos electrónicos directamente en el Workspace ONE Web presente en el dispositivo. El Secure Email Gateway modifica de forma dinámica el hipervínculo para abrirlo en Workspace ONE Web.

Debe tener instaladas las aplicaciones siguientes antes de comenzar con la protección de los archivos adjuntos:

- Secure Email Gateway (SEG)

- VMware Content Locker (iOS y Android)

- Compatibilidad con Microsoft Exchange 2010/2013/2016/2019, HCL Notes, Novell GroupWise y Gmail

Cómo habilitar la clasificación de seguridad del correo electrónico

Seleccione las clasificaciones de seguridad en la consola UEMConsola Workspace ONE UEM para los que desea que Secure Email Gateway tome medidas.

Existe una lista de clasificaciones de seguridad predefinidas disponible, así como la opción de crear su propia clasificación personalizada.

- Navegue a .

- Seleccione el círculo de color gris en la columna Activo de la política de conformidad Clasificaciones de seguridad del correo electrónico. Aparecerá una página en la que se mostrará un código de clave.

- Introduzca el código de clave en el campo correspondiente y seleccione Continuar. La política se activa y se indica con un círculo de color verde en la columna Activo.

- Seleccione la opción Editar en la columna Acciones.

- Seleccione Agregar y, a continuación, el tipo de etiqueta en el menú desplegable Tipo.

Las opciones disponibles son “Predefinido“ y “Personalizado”. Puede elegir:

- Seleccione el tipo de etiqueta “predefinido” para obtener una lista de las etiquetas disponibles en el menú desplegable Clasificación de seguridad.

- Seleccione el tipo de etiqueta “personalizado” para introducir su propia etiqueta personalizada en el campo Clasificación de seguridad.

- Introduzca la Descripción para la etiqueta y seleccione Siguiente.

- Configure las medidas que SEG debe adoptar contra los correos electrónicos marcados o sin marcar con una etiqueta. Seleccione Siguiente.

Puede decidir si permitirá o bloqueará los correos electrónicos en clientes de correo.

- Vea el Resumen y seleccione Guardar.

Cómo habilitar la protección de archivos adjuntos de correo electrónico

Proteger archivos adjuntos de correo electrónico mediante Workspace ONE UEM.

Los archivos adjuntos de correo electrónico corresponden a diferentes tipos de archivo. En la consola de UEM, puede seleccionar los tipos de archivo cuyos archivos adjuntos de correo electrónico deben cifrarse a través de Secure Email Gateway. Estos archivos adjuntos cifrados están protegidos en los dispositivos móviles y pueden verse utilizando la aplicación VMware AirWatch Content Locker.

Ajustes detallados para dispositivos iOS y Android administrados. Para otros dispositivos administrados y todos los dispositivos sin administrar, se puede impedir que los archivos adjuntos (en masa) se abran en aplicaciones de terceros.

- Navegue a .

- Seleccione el círculo de color gris de la columna Activo de la política de conformidad de Adjuntos (dispositivos administrados) o Adjuntos (dispositivos sin administrar).

Resultados: aparecerá una página en la que se mostrará un código de clave.

- Introduzca el código de clave en el campo correspondiente y seleccione Continuar.

Resultados: la política se activa y aparece un círculo de color verde en la columna Activo.

- Seleccione la opción Editar en la columna Acciones.

- Seleccione si desea "cifrar y permitir" o "bloquear y permitir sin cifrar" el adjunto para cada categoría de archivo (solo para dispositivos iOS y Android administrados).

- Marque la casilla Permitir que se guarden archivos adjuntos en Content Locker para guardar los archivos adjuntos en Content Locker.

Resultados: los archivos adjuntos permanecen cifrados y las políticas de Content Locker aún se aplican.

- Seleccione la política para Otros archivos que no se mencionan aquí.

- Introduzca las extensiones de archivo que se deben excluir de las acciones configuradas en Otros archivos para la Lista de exclusión.

- Introduzca el Mensaje personalizado para archivos adjuntos bloqueados para informar al destinatario de que se bloqueó un archivo adjunto.

- Seleccione Guardar.

Cómo habilitar la protección del hipervínculo

Con la política de seguridad de correo electrónico de hipervínculos, podrá controlar los hipervínculos de los correos electrónicos que desean modificarse para que puedan abrirse directamente con Workspace ONE Web.

- Navegue a .

- Seleccione el círculo de color gris de la columna Activo de la política de conformidad Hipervínculo.

Resultados: aparecerá una página en la que se mostrará un código de clave.

- Introduzca el código de clave en el campo correspondiente y seleccione Continuar.

Resultados: la política se activa y aparece un círculo de color verde en la columna Activo.

- Seleccione la opción Editar en la columna Acciones.

- Seleccione la plataforma en la que desee ignorar las transformaciones de hipervínculos.

- Seleccione un Tipo de modificación.

Puede elegir:

- Todo: seleccione este tipo si desea abrir todos los hipervínculos en Workspace ONE Web.

- Incluir: seleccione este tipo si desea que los usuarios de los dispositivos abran los hipervínculos de los dominios especificados en Workspace ONE Web. Enumere los dominios incluidos en el campo Solo modificar hipervínculos para estos dominios. También puede cargar los nombres de dominio en masa con un archivo CSV.

- Excluir: seleccione este tipo si no desea que los usuarios de los dispositivos abran los dominios indicados en Workspace ONE Web. Enumere los dominios excluidos en el cuadro de texto Modificar todos los hipervínculos excepto estos dominios. También puede cargar los nombres de dominio en masa con un archivo CSV.

- Seleccione Guardar.