Perfiles de Workspace ONE UEM para Windows

Los perfiles de Workspace ONE UEM son los medios principales para administrar y configurar los dispositivos Windows. Puede encontrar información sobre los distintos perfiles que se conectan a los recursos y los protegen, que restringen y controlan los dispositivos y que son específicos para Dell.

¿En qué consisten los perfiles?

Imagine que los perfiles son ajustes y reglas que, combinados con las políticas de conformidad, lo ayudan a aplicar reglas y procedimientos corporativos. Contienen los ajustes, las configuraciones y las restricciones que desea aplicar en los dispositivos.

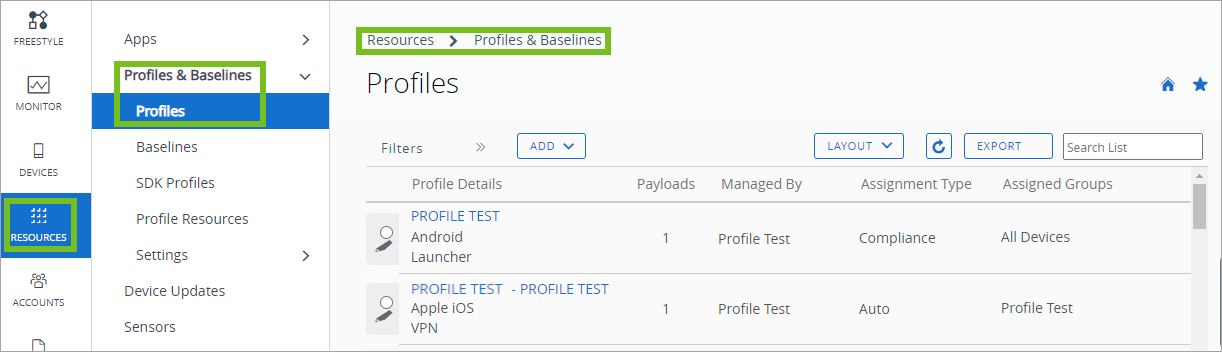

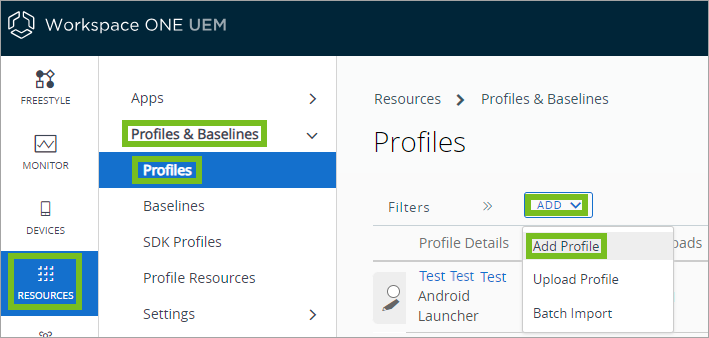

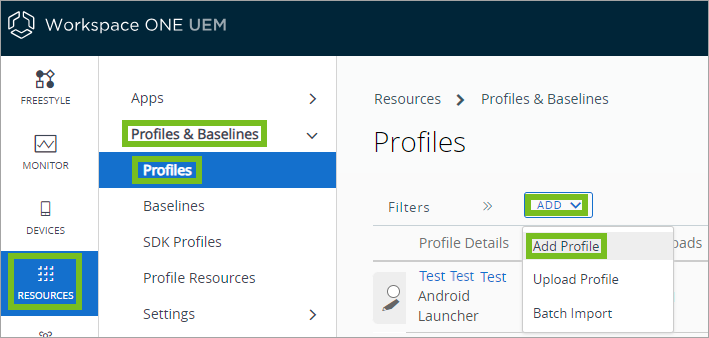

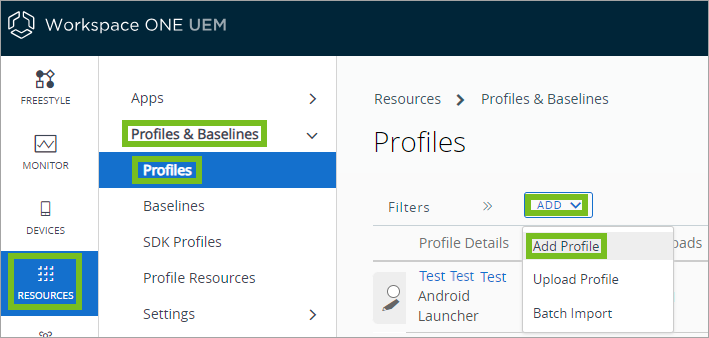

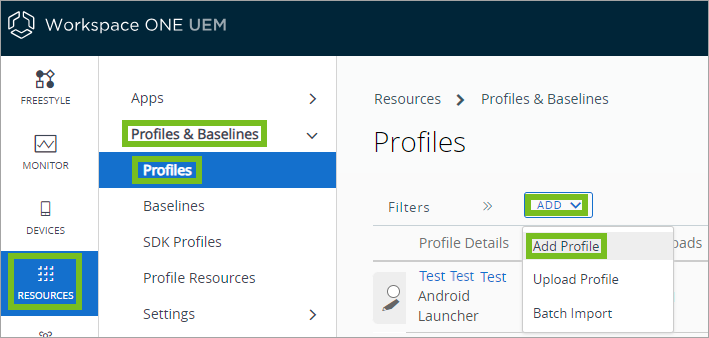

Un perfil incluye ajustes generales de perfiles y una carga útil específica. Los perfiles funcionan mejor cuando solo contienen una única carga útil. En Workspace ONE UEM Console, puede encontrar los perfiles de usuario y de dispositivo al navegar a: Recursos > Perfiles y líneas base > Perfiles.

Nivel de usuario o de dispositivo

Los perfiles de escritorio de Windows se aplican en un dispositivo al nivel del usuario o al nivel del dispositivo. Al crear perfiles de escritorio de Windows, puede seleccionar el nivel al que desea que se aplique el perfil. Algunos perfiles no están disponibles para ambos niveles y solo puede aplicarlos bien al nivel de usuario o bien al nivel de dispositivo. Workspace ONE UEM Console identifica qué perfiles están disponibles y en qué nivel. Algunas advertencias para el uso correcto de los perfiles de dispositivo y usuario incluyen la siguiente lista.

- Workspace ONE UEM ejecuta comandos que se aplican al contexto del dispositivo, incluso si en este no hay ningún inicio de sesión activo de un usuario inscrito.

- Los perfiles específicos para usuarios requieren un inicio de sesión activo de un usuario inscrito.

Existen algunos perfiles y comandos estándar que puede utilizar para configurar y controlar el dispositivo. La siguiente tabla muestra los comandos para el perfil y Console que ya no requieren que un usuario de Windows activo los ejecute.

| Nombre del perfil | Instalaciones sin usuario de Windows activo |

|---|---|

| Contraseña | Sí |

| Wi-Fi | Sí |

| VPN | Sí |

| Credenciales | Sí |

| Restricción | Sí |

| Protección contra vulnerabilidades de seguridad | Sí |

| Perfil de protección de datos | Sí |

| Windows Hello | Sí |

| Firewall | Sí |

| Cifrados | Sí |

| Antivirus | Sí |

| Actualizaciones de Windows | Sí |

| Proxy | Sí |

| SCEP | Sí |

| Control de aplicaciones | Sí |

| Licencias de Windows | Sí |

| Perfil personalizado (HUB y OMA-DM) | Sí |

| Quiosco | Sí |

| Personalización | Sí |

| Peer Distribution | Sí |

| Filtro de escritor unificado | Sí |

| Acción de Console | Funciona sin usuario de Windows activo |

|---|---|

| Seguridad del dispositivo | Sí |

| Información Windows | Sí |

| Atestación de estado | Sí |

| Actualizaciones disponibles del SO | Sí |

| Registro de Hub | Sí |

| Muestra de lista de certificados | Sí |

| Información de seguridad | Sí |

| Información | Sí |

| Muestra de lista de aplicaciones: HUB | Sí |

| Muestra de lista de aplicaciones: OMA-DM | Sí |

| Sensor | Sí |

| Plan de trabajo | Sí |

| Ventana de tiempo | Sí |

| Reiniciar | Sí |

| Eliminación empresarial | Sí |

| Borrar todo | Sí |

| Restablecimiento empresarial | Sí |

| Solicitar registro de dispositivos | Sí |

Nuevas opciones de perfil para configurar perfiles de usuarios y dispositivos de Windows

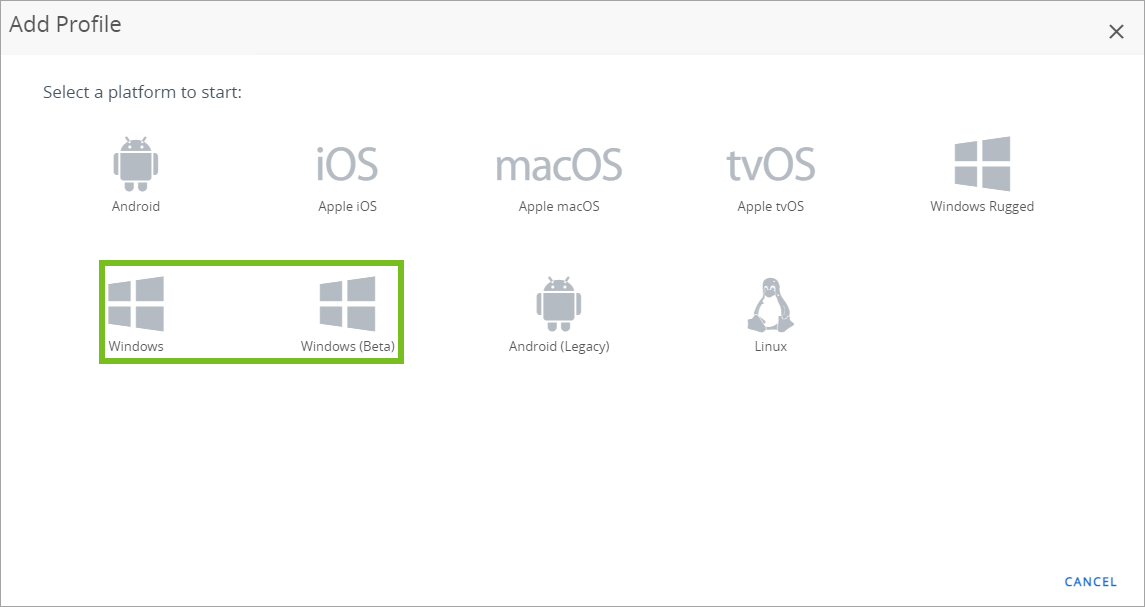

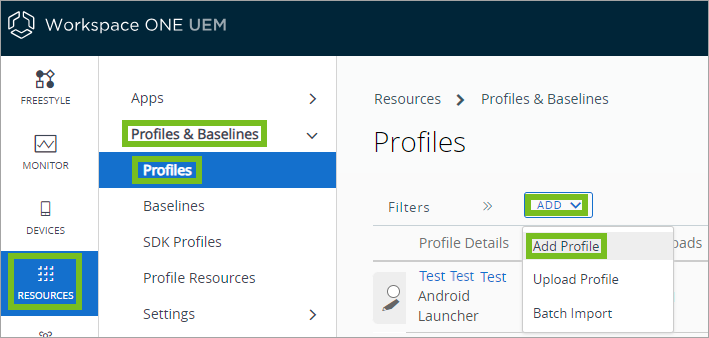

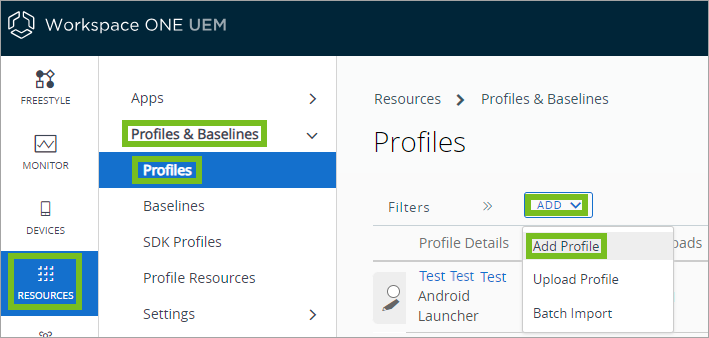

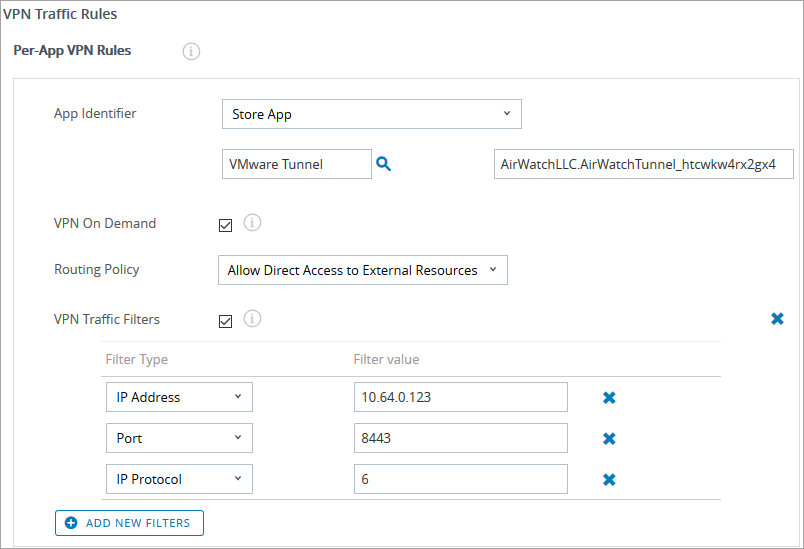

Actualizamos las opciones de cómo asignar perfiles de usuarios y dispositivos mediante la adición de un segundo generador de plataformas Windows (beta). En Console, al agregar un perfil de usuario o dispositivo, tendrá que seleccionar entre las plataformas Windows o Windows (beta). Navegación: Recursos > Perfiles y líneas base > Perfiles > Agregar > Agregar perfil > Windows -O BIEN- Windows (beta)

Opción de plataforma Windows

Puede seguir agregando y personalizando perfiles de usuarios y dispositivos con ajustes personalizados e integración con Workspace ONE Intelligent Hub mediante esta opción de plataforma. Si configuró ajustes personalizados a través de Intelligent Hub, siga utilizando esta opción en lugar de migrar a las nuevas opciones de plataforma Windows (beta), ya que en este momento la versión beta no admite todos los ajustes personalizados.

Opción de plataforma Windows (beta)

Migre a esta opción de plataforma si no utiliza ajustes personalizados para los perfiles de usuario y dispositivo. Al agregar un perfil, podrá buscar las opciones de proveedores de servicios de configuración (CSP) nativos de Microsoft y, a continuación, aplicarlas a los perfiles según sea necesario. Se realizarán mejoras futuras, como la adición de plantillas de VMware, que actualmente tienen un indicador de función.

Actualmente no se admiten los ajustes personalizados. Puede encontrar una lista completa de los detalles de CSP en el sitio web de Microsoft: Detalles de CSP de directivas.

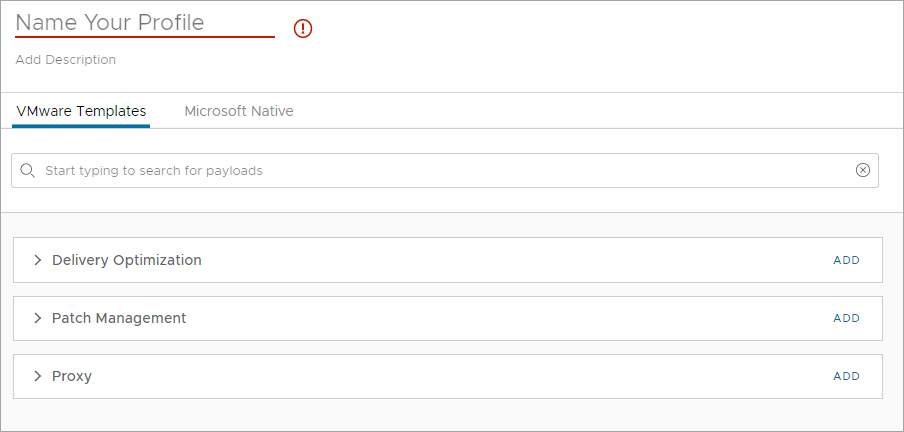

Plantilla nativa de Microsoft

En la opción de plataforma Windows (beta), la plantilla nativa de Microsoft está disponible sin una marca de función. En la pestaña Nativos de Microsoft, tiene la capacidad de buscar y aplicar otras opciones de CSP nativos de Microsoft, si es necesario. En el menú desplegable Cuentas, una función adicional muestra la información de la versión de Windows compatible (si Microsoft la proporcionó).

Marca de funciones: plantillas de VMware

En la opción de plataforma Windows (beta), como la plantilla nativa de Microsoft, pero detrás de un indicador de función, creamos plantillas de la interfaz de usuario basada en datos (DDUI) de VMware. La pestaña Plantillas de VMware ofrece a los administradores opciones más específicas para establecer un nivel más profundo de personalización para algunos de los CSP nativos de Microsoft con ajustes preconfigurados y la capacidad de personalizar tres de nuestras configuraciones más comunes en: Optimización de entrega, Administración de revisiones y Proxy. Al utilizar los botones de alternancia de esas secciones, puede ajustar los ajustes preconfigurados según sea necesario.

Aviso: Si configura ambas pestañas (Nativos de Microsoft y Plantillas de VMware), asegúrese de que los elementos de Plantillas de VMware NO estén también configurados en Nativos de Microsoft, ya que uno podría anular el otro o crear un problema.

Perfil de antivirus

Cree un perfil de antivirus para configurar el antivirus Windows Defender nativo en los dispositivos de escritorio de Windows. Si Windows Defender está configurado para todos los dispositivos, tiene la garantía de que los usuarios finales están protegidos al utilizar el dispositivo.

Importante: Este perfil solo configura el antivirus Windows Defender nativo y no configurará ningún otro dispositivo antivirus de terceros.

-

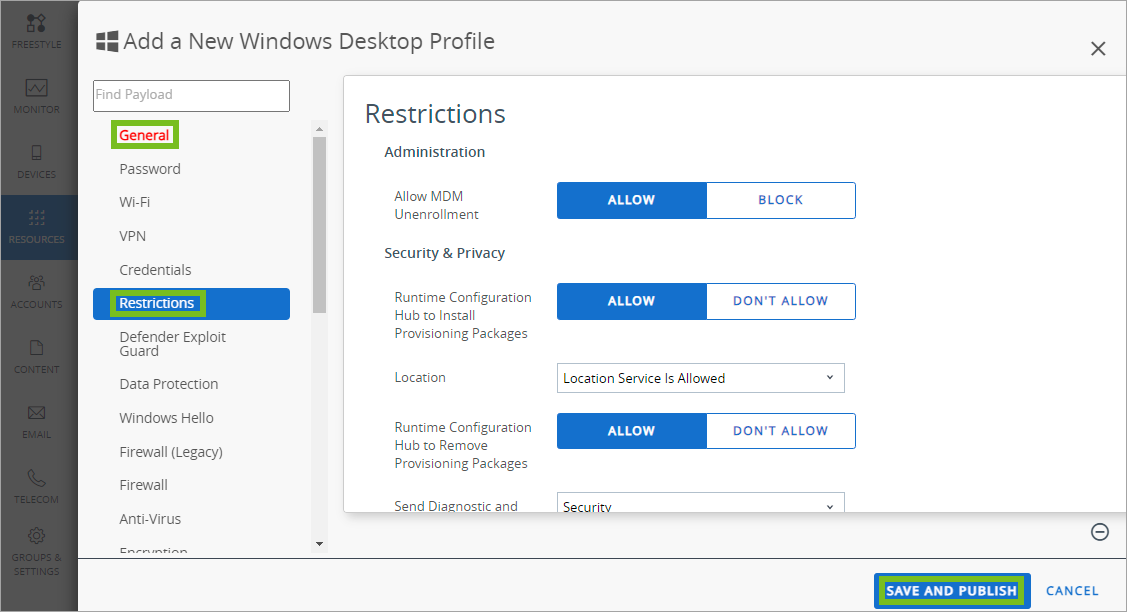

Navegue a Recursos > Perfiles y líneas base > Perfiles > Agregar y seleccione Agregar perfil.

-

Seleccione Windows y luego Escritorio de Windows.

-

Seleccione Perfil del dispositivo.

-

Configure los ajustes de la sección General del perfil.

-

Seleccione el perfil de antivirus.

-

Configure los ajustes de Antivirus:

Ajustes Descripción Supervisión en tiempo real Habilite esta opción para configurar el antivirus Windows Defender de forma que supervise el dispositivo en tiempo real. Dirección del escaneo en tiempo real Habilite esta opción para configurar el antivirus Windows Defender de forma que supervise los archivos de entrada, los archivos salientes o todos los archivos. Utilice esta opción para ayudar al rendimiento de red de los servidores o las funciones de servidor que haya definido para las instalaciones de Windows Server que controlen el tráfico en una dirección. Nivel de protección en la nube Habilite esta opción para configurar el nivel de firmeza que empleará el antivirus Windows Defender a la hora de bloquear y analizar archivos sospechosos. Considere el rendimiento de la red al configurar este elemento de menú. Tiempo de espera de bloqueo en la nube Seleccione un tiempo, en segundos, para que un archivo se mantenga bloqueado mientras el antivirus Windows Defender analiza su potencial de la amenaza. El tiempo de bloqueo predeterminado es de 10 segundos. El sistema agrega los segundos establecidos en este elemento de menú al tiempo predeterminado. Actualizaciones de firma Intervalo de actualización de firmas en horas

Orígenes de recursos compartidos de archivos de actualización de firma

Comprobar la firma antes de ejecutar el escaneo

Orden de reserva de actualización de firmaIntervalo de análisis Escaneo completo: habilite esta opción para programar la ejecución de un escaneo completo del sistema. Seleccione el intervalo de tiempo (en horas) entre los escaneos.

Escaneo rápido: habilite esta opción para programar la ejecución de un escaneo rápido del sistema. Seleccione el intervalo de tiempo (en horas) entre los escaneos.Exclusiones Seleccione las rutas de archivo o procesos que desea excluir de los escaneos del antivirus Windows Defender. Seleccione Agregar nuevo para agregar una excepción. Acción predeterminada de amenaza (Baja, Moderada, Alta, Severa) Establezca la acción predeterminada para los distintos niveles de amenaza encontrados durante los escaneos.

Limpiar – Seleccione esta opción para limpiar los problemas que provoque la amenaza.

Cuarentena – Seleccione esta opción para enviar la amenaza a una carpeta de cuarentena.

Eliminar – Seleccione esta opción para eliminar la amenaza del sistema.

Permitir – Seleccione esta opción para no eliminar la amenaza.

Definido por el usuario – Seleccione esta opción para permitir que el usuario decida qué hacer con la amenaza.

Ninguna acción – Seleccione esta opción si no desea realizar una acción contra la amenaza.

Bloquear – Seleccione esta opción para bloquear la amenaza y evitar que acceda al dispositivo.Avanzado Factor de carga de la CPU medio del escaneo: establezca el porcentaje de CPU medio máximo que el antivirus Windows Defender puede utilizar durante el escaneo.

Bloqueo de UI - Habilite esta opción para bloquear la interfaz de usuario por completo para que los usuarios finales no puedan cambiar la configuración.

Escaneo completo de actualización - Habilite esta opción para permitir ejecutar un escaneo completo que se interrumpió o no se realizó anteriormente. Un escaneo de actualización es un escaneo que se inició porque no se realizó un escaneo programado de forma regular. Estos escaneos programados suelen omitirse porque el ordenador estaba apagado a la hora programada.

Escaneo rápido de actualización - Habilite esta opción para permitir ejecutar un escaneo rápido que se interrumpió o no se realizó anteriormente.

Un escaneo de actualización es un escaneo que se inició porque no se realizó un escaneo programado de forma regular. Estos escaneos programados suelen omitirse porque el ordenador estaba apagado a la hora programada.

Monitoreo de comportamiento - Habilite esta opción para configurar el análisis de virus de manera que envíe un registro de actividad a Microsoft.

Sistema de prevención de intrusión - Habilite esta opción para configurar la protección de la red contra el aprovechamiento de las vulnerabilidades conocidas.

Esta opción permite que el antivirus Windows Defender supervise las conexiones de forma continua e identifique patrones de comportamiento potencialmente maliciosos. En este sentido, el software se comporta como un detector de virus clásico, solo que escanea el tráfico de red en lugar de archivos.

Protección de PUA: habilite esta opción para que el antivirus Windows Defender supervise las aplicaciones potencialmente no deseadas (PUA) en los clientes finales.

Protección IOAV: habilite esta opción para que Windows Defender escanee los archivos descargados.

Protección OnAccess: habilite esta opción para que el antivirus Windows Defender proteja los archivos y las carpetas frente a un acceso no autorizado.

Protección en la nube: habilite esta opción para que el antivirus Windows Defender detecte e impida que las amenazas utilicen recursos patentados y aprendizaje automático.

Consentimiento del usuario: habilite esta opción para que el antivirus Windows Defender solicite al usuario del cliente final el consentimiento antes de actuar ante las amenazas identificadas.

Analizar correo electrónico - Habilite esta opción para permitir que Windows Defender escanee los correos electrónicos.

Escanear unidades de red asignadas: habilite esta opción para permitir que el antivirus Windows Defender escanee las unidades de red asignadas a los dispositivos.

Escanear archivos: habilite esta opción para permitir que el antivirus Windows Defender ejecute un escaneo completo de las carpetas archivadas.

Escanear unidades extraíbles: habilite esta opción para permitir que el antivirus Windows Defender escanee las unidades extraíbles conectadas al dispositivo.

Eliminar archivos en cuarentena después de - Establezca durante cuánto tiempo se almacenan los archivos en cuarentena antes de eliminarlos. -

Seleccione Guardar y publicar.

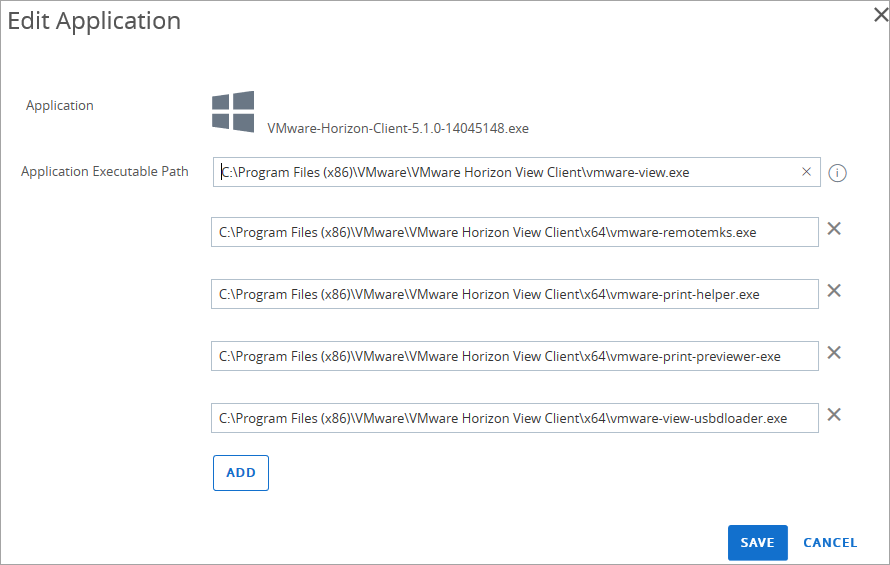

Perfil de control de aplicaciones

Limite las aplicaciones que se pueden instalar en los dispositivos de escritorio de Windows con el perfil de control de aplicaciones. Limitar la instalación de aplicaciones protege sus datos de aplicaciones malintencionadas y evita que los usuarios finales accedan a aplicaciones no deseadas en dispositivos corporativos.

Para permitir o impedir la instalación de aplicaciones en los dispositivos, puede habilitar el control de aplicaciones con el fin de confiar o bloquear aplicaciones específicas. Mientras que el motor de conformidad supervisa los dispositivos para confirmar qué aplicaciones son las de confianza y cuáles están bloqueadas, el control de aplicaciones evita que los usuarios intenten agregar o eliminar aplicaciones. Por ejemplo, puede impedir que se instale en el dispositivo una aplicación de entretenimiento determinada o permitir la instalación en el dispositivo solo de aplicaciones de confianza. Las aplicaciones bloqueadas instaladas en los dispositivos antes de que se envíe a estos la carga útil de control de aplicaciones se inhabilitan después de insertar el perfil.

El perfil de control de aplicaciones ayuda a reducir el coste de administración del dispositivo al impedir que el usuario ejecute aplicaciones prohibidas que pueden causar problemas. Al evitar que las aplicaciones causen problemas, se reduce el número de llamadas que debe atender el equipo de soporte.

Configuración de un perfil de control de aplicaciones

Habilite el control de aplicaciones para confiar y bloquear aplicaciones específicas con el objeto de permitir o impedir la instalación de aplicaciones en los dispositivos. El control de aplicaciones utiliza las configuraciones de Microsoft AppLocker para exigir el control de aplicaciones en dispositivos Windows.

Para configurar un archivo de configuración XML, debe configurar los ajustes de AppLocker en un dispositivo y exportar el archivo para utilizarlo con el perfil.

El perfil de control de aplicaciones requiere el uso de Windows Enterprise o Education.

Importante:

- Cree políticas utilizando primero el modo de Solo auditoría. Tras verificar la versión Solo auditoría en un dispositivo de prueba, cree una versión con el modo Exigir. Si no se prueban las políticas antes de un uso general, los dispositivos pueden quedar inutilizables.

- Cree reglas predeterminadas o cualquier otra regla deseada para su empresa que reduzca la posibilidad de que se bloqueen las configuraciones predeterminadas o se dañen los dispositivos después de reiniciarlos. Para obtener más información sobre cómo crear reglas, consulte el artículo de Microsoft TechNet sobre AppLocker.

Procedimiento

- En el dispositivo de configuración, abra el editor de Política de seguridad local.

- Desplácese a Políticas de control de aplicaciones > AppLocker y seleccione Configurar la aplicación de reglas.

- Habilite la aplicación de Reglas ejecutables, Reglas de Windows Installer y Reglas de scripts seleccionando Aplicar reglas.

- Cree Reglas ejecutables, Reglas de Windows Installer y Reglas de scripts al seleccionar la carpeta de la derecha, hacer clic con el botón derecho en la carpeta y seleccionar Crear nueva regla. No se olvide de crear reglas predeterminadas para reducir las posibilidades de bloquear la configuración predeterminada o detener el dispositivo.

- Después de crear todas las reglas que quiera, haga clic con el botón derecho en AppLocker, seleccione Exportar directiva y guarde el archivo de configuración XML.

- En Workspace ONE UEM Console, desplácese a Recursos > Perfiles y líneas base > Perfiles > Agregar y seleccione Agregar perfil.

- Seleccione Windows y luego Escritorio de Windows.

- Seleccione Perfil del dispositivo.

- Configure los ajustes de la sección General del perfil.

- Seleccione la carga útil Control de aplicaciones.

- Seleccione Importar configuración de muestra de dispositivo y después Cargar para agregar el archivo de configuración de políticas.

- Seleccione Guardar y publicar.

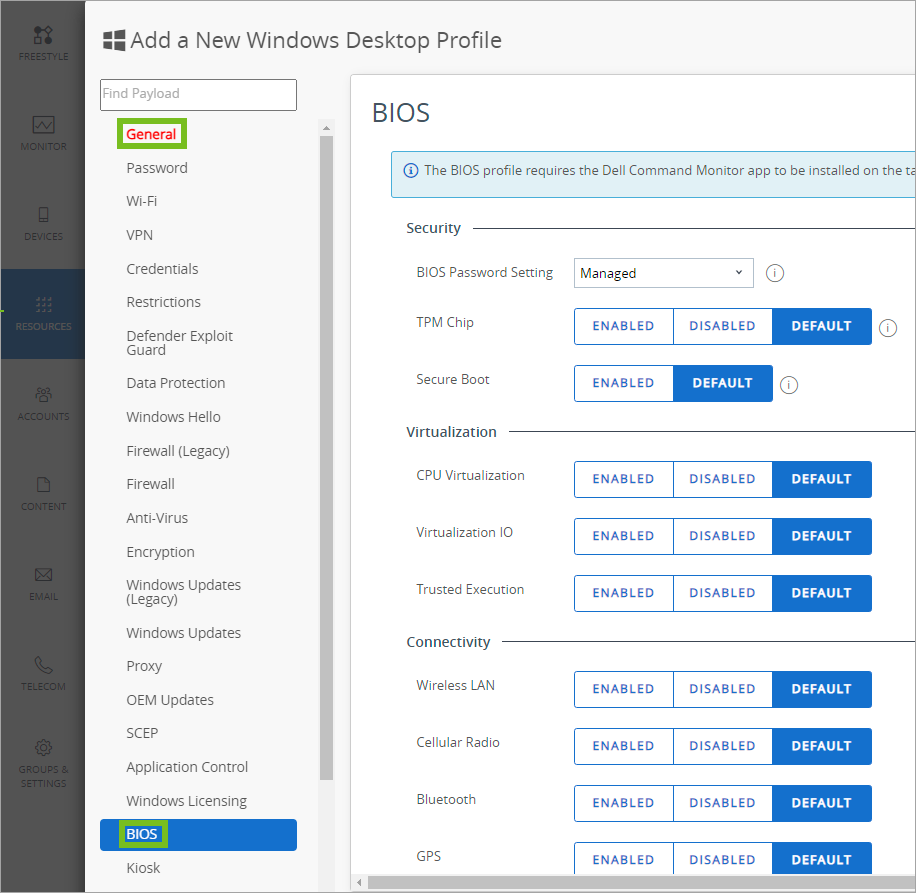

Perfil de BIOS

Configure los ajustes de BIOS para determinados dispositivos para empresas de Dell con el perfil de BIOS. Este perfil requiere integración con Dell Command | Monitor.

El soporte para los ajustes del perfil del BIOS varía según el dispositivo de Dell. Dell Command | Monitor debe cargarse o asignarse a cada dispositivo.

Requisitos previos

- Si desea utilizar la función de paquete de configuración, debe insertar la aplicación Dell Command | Configure en los dispositivos.

- Este perfil también requiere integración con Dell Command | Monitor. Agregar Dell Command | Products.

Procedimiento

-

Navegue a Recursos > Perfiles y líneas base > Perfiles > Agregar y seleccione Agregar perfil.

-

Seleccione Windows y luego Escritorio de Windows.

-

Seleccione Perfil del dispositivo.

Aviso: Ahora hay una opción predeterminada para los perfiles. La opción predeterminada no realizará ningún cambio en la configuración del dispositivo. En los valores predeterminados del nuevo perfil, la configuración de contraseña se establecerá en Administrar y el resto de ajustes se establecerá en Predeterminado.

-

Configure los ajustes de la sección General del perfil.

-

Seleccione la carga útil de BIOS y configure los siguientes ajustes.

- Ajustes de contraseña de BIOS: seleccione Administrados para que Workspace ONE UEM genere automáticamente una contraseña de BIOS única y segura para los dispositivos. Puede acceder a la contraseña generada desde la página de detalles del dispositivo. Seleccione Manual para introducir su propia contraseña del BIOS.

- Contraseña de BIOS: introduzca la contraseña empleada para desbloquear el BIOS del dispositivo. Esta opción se muestra cuando el Ajuste de la contraseña del BIOS se establece en Manual.

- Chip TPM: seleccione Habilitar para habilitar el chip del módulo de plataforma segura del dispositivo. Si deshabilita el chip TPM, también deshabilitará la capacidad de la contraseña única del BIOS. La contraseña del BIOS establecida en el perfil del BIOS administrado no rota después de su uso.

- Arranque seguro: seleccione Habilitar para usar la configuración de arranque seguro en el dispositivo. No puede inhabilitar el arranque seguro con DCM.

- Virtualización de CPU: seleccione Habilitar para permitir el soporte de virtualización del hardware.

- Virtualización de E/S: seleccione Habilitar para permitir la virtualización de entrada/salida.

- Ejecución de confianza: seleccione Habilitar para permitir que el dispositivo utilice el chip TPM, la virtualización de la CPU y la virtualización IO para decisiones de confianza. La ejecución de confianza necesita que los ajustes del chip de TPM, la virtualización de CPU y la E/S de virtualización estén en modo Habilitado.

- LAN inalámbrica: seleccione Habilitar para permitir el uso de la funcionalidad LAN inalámbrica del dispositivo.

- Radiocomunicación celular: seleccione Habilitar para permitir el uso de la funcionalidad de la radio de celular del dispositivo.

- Bluetooth: seleccione Habilitar para permitir el uso de la funcionalidad Bluetooth del dispositivo.

- GPS: seleccione Habilitar para permitir el uso de la funcionalidad GPS del dispositivo.

- Informes de SMART: seleccione Habilitar para usar la supervisión SMART de las soluciones de almacenamiento del dispositivo.

- Carga de la batería principal: seleccione las reglas de carga del dispositivo. Estas reglas controlan cuándo comienza y finaliza la carga de la batería. Si selecciona la Carga personalizada, puede ajustar manualmente el porcentaje de carga para comenzar y finalizar la carga de la batería.

- Carga estándar: considere la posibilidad de utilizar esta opción para los usuarios que cambian entre la energía de la batería y una fuente de alimentación externa. Esta opción carga por completo la batería a una velocidad estándar. El tiempo de carga varía según el modelo de dispositivo.

- Carga exprés: considere la posibilidad de utilizar esta opción para los usuarios que necesiten la batería cargada en un breve período de tiempo. La tecnología de carga rápida de Dell permite que una batería completamente descargada se cargue por lo general al 80 % en aproximadamente 1 hora cuando el equipo se apaga, y al 100 % en aproximadamente 2 horas. Es posible que el tiempo de carga sea mayor si el equipo está encendido.

- Carga del AC: considere la posibilidad de utilizar esta opción para los usuarios que trabajen principalmente con el sistema mientras está conectado a una fuente de alimentación externa. Esta opción puede alargar la duración de la batería mediante la reducción del umbral de carga.

- Carga automática: considere la posibilidad de utilizar esta opción para los usuarios que deseen establecer la opción y no cambiarla. Esta opción permite al sistema optimizar los ajustes de la batería en función del patrón de uso de la batería habitual.

- Carga personalizada: considere la posibilidad de utilizar esta opción para usuarios avanzados que deseen tener un mayor control sobre cuándo se inicia y se detiene la carga de la batería.

- Límite de finalización de carga personalizada de la batería principal: ajuste el porcentaje de carga de batería que debe alcanzarse para que el dispositivo empiece a cargar su batería.

- Límite de finalización de carga personalizada de la batería principal: ajuste el porcentaje de carga de batería que debe alcanzarse para que el dispositivo empiece a cargar su batería.

- Peak Shift: seleccione Habilitar para usar el cambio de pico a fin de controlar cuando un dispositivo se cargue con la batería o con CA. Peak Shift le permite utilizar la electricidad de la batería en lugar de la CA en momentos específicos. Para ajustar el horario de la función Peak Shift, seleccione el icono del calendario.

- Programación de la función Peak Shift: los tres parámetros para la programación de Peak Shift controlan cuándo utiliza el dispositivo la batería o la corriente alterna y cuándo se carga la batería.

- Inicio de Peak Shift: ajuste la hora de comienzo de la función Peak Shift, en la que los dispositivos pasan a utilizar la alimentación de la batería.

- Finalización de Peak Shift: ajuste la hora de finalización de la función Peak Shift, en la que los dispositivos pasan a utilizar la alimentación de la CA.

- Inicio de carga de Peak Shift: ajuste la hora de comienzo de la carga para Peak Shift, en la que los dispositivos cargan las baterías utilizando la CA.

- Umbral de batería de Peak Shift: ajuste el porcentaje de carga de la batería que debe alcanzarse para que los dispositivos dejen de utilizar la alimentación de la batería y vuelvan a la CA. El ajuste de Inicio de carga de Peak Shift controla la hora a la que los dispositivos cargan las baterías tras pasar a utilizar la CA.

- Propiedades del sistema: seleccione Agregar propiedades del sistema para agregar una propiedad del sistema personalizada. Seleccione el botón de nuevo para agregar más propiedades. Estas propiedades son opciones avanzadas. Considere la posibilidad de revisar la documentación de Dell antes de usar estos ajustes. Las propiedades del sistema anulan la configuración predefinida configurada en el perfil.

- Clase: introduzca una clase y selecciónela en el menú desplegable. Se muestra después de seleccionar Agregar propiedades del sistema.

- Propiedad del sistema: introduzca una propiedad del sistema y selecciónela en el menú desplegable. Se muestra después de seleccionar Agregar propiedades del sistema.

- Atributos del BIOS: seleccione Agregar atributo del BIOS para agregar un atributo del BIOS personalizado. Seleccione el botón de nuevo para agregar más atributos. Estos atributos son opciones avanzadas. Considere la posibilidad de revisar la documentación de Dell antes de usar estos ajustes. Los atributos del BIOS anulan la configuración predefinida configurada en el perfil.

- Atributo de BIOS: introduzca un atributo del BIOS y selecciónelo en el menú desplegable. Se muestra después de seleccionar Agregar atributo del BIOS.

- Valor: seleccione un valor para el atributo del BIOS. Si no se indica un valor, el atributo del BIOS es de solo lectura. Se muestra después de seleccionar Agregar atributo del BIOS.

- Paquete de configuración: seleccione Cargar para agregar un paquete de configuración de Dell Command | Configure. Cargar un paquete le permite configurar varios dispositivos de Dell con una sola configuración. Los paquetes de configuración anulan cualquier propiedad o atributo del sistema personalizado. Si incluye las extensiones de archivo permitidas en una lista de permitidos, debe agregar la extensión de archivo CCTK a esa lista de permitidos. Navegue a Grupos y ajustes > Todos los ajustes > Contenido > Avanzado > Extensiones de archivo para agregar la extensión de archivo.

-

Seleccione Guardar y publicar.

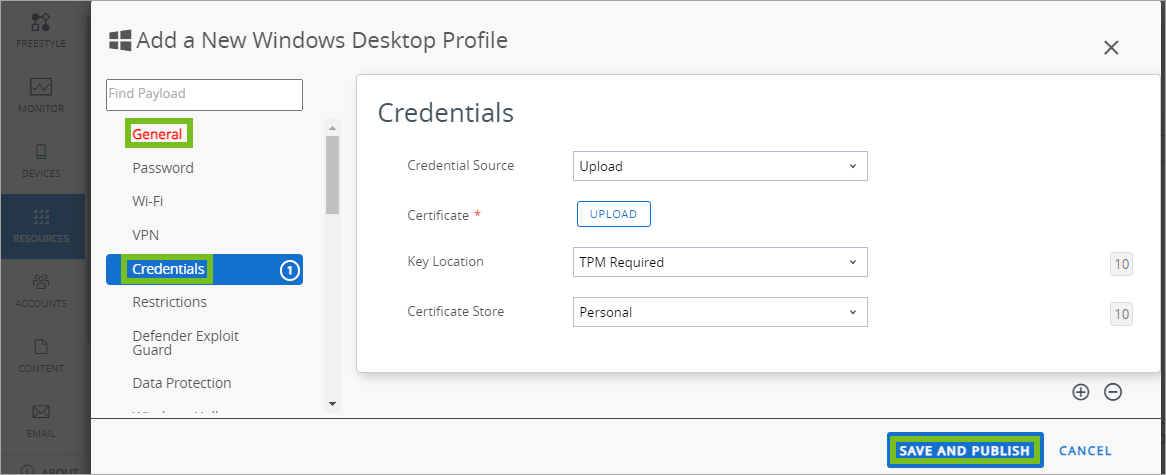

Perfil de credenciales

Un perfil de credenciales le permite insertar certificados raíz, intermedios y del cliente en sus dispositivos Windows para admitir cualquier caso práctico de autenticación de certificados e infraestructura de clave pública (PKI). El perfil envía credenciales configuradas al almacén de credenciales adecuado en el dispositivo de escritorio de Windows. Aprenda a configurar un perfil de credenciales para habilitar la autenticación en los dispositivos Windows.

Aun con contraseñas y otras restricciones seguras, la infraestructura sigue siendo vulnerable a la fuerza bruta, ataques de diccionario y errores de sus empleados. Para obtener una seguridad más completa, puede implementar certificados digitales con los que proteger sus recursos corporativos. Para utilizar certificados de esta manera, debe configurar primero una carga útil de credenciales con una entidad de certificación (CA), y luego configurar las cargas útiles de Wi-Fi y VPN. Cada una de estas cargas tiene ajustes para asociar la entidad de certificación (CA) definida en la carga útil de credenciales.

El perfil de credenciales también le permite insertar certificados S/MIME en los dispositivos. Estos certificados se cargan en la cuenta de cada usuario y los controla el perfil de credenciales.

Configuración de un perfil de credenciales

Un perfil de credenciales envía certificados a los dispositivos para utilizarlos en la autenticación. Con Workspace ONE UEM, puede configurar las credenciales para los almacenes de certificados de personas de confianza, editor de confianza, raíz de confianza, intermedios y personales. Aprenda a configurar un perfil de credenciales para habilitar la autenticación en los dispositivos Windows.

Aun con contraseñas y otras restricciones seguras, la infraestructura sigue siendo vulnerable a la fuerza bruta, ataques de diccionario y errores de sus empleados. Para obtener una seguridad más completa, puede implementar certificados digitales con los que proteger sus recursos corporativos. Para utilizar certificados de esta manera, debe configurar primero una carga útil de credenciales con una entidad de certificación (CA), y luego configurar las cargas útiles de Wi-Fi y VPN Cada una de estas cargas tiene ajustes para asociar la entidad de certificación (CA) definida en la carga útil de credenciales.

El perfil de credenciales también le permite insertar certificados S/MIME en los dispositivos. Estos certificados se cargan en la cuenta de cada usuario y los controla el perfil de credenciales.

-

Navegue a Recursos > Perfiles y líneas base > Perfiles > Agregar y seleccione Agregar perfil.

-

Seleccione Windows y luego Escritorio de Windows.

-

Seleccione Perfil del usuario o Perfil del dispositivo.

-

Configure los ajustes de la sección General del perfil.

-

Seleccione la carga útil de credenciales y configure los siguientes ajustes:

Ajustes Descripción Fuente de credenciales Seleccione el origen de las credenciales bien como una Cargar, una Entidad de certificación definida o un Certificado de usuario. Las opciones de carga útil restantes dependen de la fuente.

Si selecciona Cargar, debe cargar un certificado nuevo.

Si selecciona Entidad de certificación definida, debe escoger una entidad de certificación y una plantilla predefinidas.

Si selecciona Certificado de usuario, debe seleccionar cómo se utiliza el certificado de S/MIME.Cargar Seleccione esta opción para navegar hasta el archivo de certificado de credenciales deseado y cargarlo en Workspace ONE UEM Console. Este ajuste se muestra cuando se selecciona Cargar como Fuente de credenciales. Entidad de certificación Utilice el menú desplegable para seleccionar una entidad de certificación predefinida. Este ajuste se muestra cuando se selecciona Entidad definida de certificación como Fuente de credenciales. Plantilla de certificado Utilice el menú desplegable para seleccionar una plantilla de certificado predefinida específica de la entidad de certificación seleccionada. Este ajuste se muestra cuando se selecciona Entidad definida de certificación como Fuente de credenciales. Ubicación de la clave Seleccione la ubicación de la clave privada del certificado:

TPM, si está: seleccione esta opción para almacenar la clave privada en un módulo de plataforma segura si está presente en el dispositivo; de lo contrario, debe almacenarla en el sistema operativo.

TPM requerido: seleccione esta opción para almacenar la clave privada en un modo de plataforma segura. Si no hay un módulo de plataforma segura presente, el certificado no se instala y se muestra un error en el dispositivo.

Software: seleccione esta opción para almacenar la clave privada en el sistema operativo del dispositivo.

Passport: seleccione esta opción para guardar la clave privada en Microsoft Passport. Esta opción requiere la integración con Azure AD.Almacén de certificados Seleccione el almacén de certificados adecuado para que la credencial resida en el dispositivo:

Personal: seleccione esta opción para almacenar los certificados personales. Los certificados personales requieren Workspace ONE Intelligent Hub en el dispositivo o el uso de la carga útil de SCEP.

Intermedio: seleccione esta opción para almacenar los certificados de entidades de certificación intermedias.

Raíz de confianza: seleccione esta opción para almacenar los certificados de entidades de certificación de confianza y los certificados raíz de su organización y de Microsoft.

Publicador de confianza: seleccione esta opción para almacenar los certificados de entidades de certificación de confianza en los que se confía según las políticas de restricción de software.

Personas de confianza: seleccione esta opción para almacenar los certificados de personas de confianza o de entidades finales en las que se confía explícitamente. A menudo estos certificados son certificados autofirmados o certificados en los que se confía explícitamente en una aplicación, como Microsoft Outlook.Guardar la ubicación Seleccione Usuario o Máquina para definir dónde está ubicado el certificado. S/MIME Seleccione si el certificado S/MIME es para cifrado o firma. Esta opción solo se muestra si Origen de credenciales se ha establecido en Certificado de usuario. -

Seleccione Guardar y publicar para insertar el perfil en los dispositivos.

Perfil de ajustes personalizados

La carga útil de ajustes personalizados es una forma de utilizar la funcionalidad del escritorio de Windows con la que Workspace ONE UEM no es compatible mediante sus cargas útiles nativas. Si desea utilizar las nuevas funciones, puede utilizar la carga útil Ajustes personalizados y el código XML para habilitar o deshabilitar manualmente ciertos ajustes.

Requisitos previos

Debe escribir su propio código SyncML para los perfiles de escritorio de Windows. Microsoft publica un sitio de referencia del proveedor de servicios de configuración que está disponible en su sitio web. Para crear SyncML personalizado, pruebe el fling de Policy Builder disponible a través del programa VMware Flings.

Código de ejemplo

<Replace>

<CmdID>2</CmdID>

<Item>

<Target>

<LocURI>./Device/Vendor/MSFT/AssignedAccess/KioskModeApp</LocURI>

</Target>

<Meta>

<Format xmlns="syncml:metinf">chr</Format>

</Meta>

<Data>{"Account":"standard","AUMID":"AirWatchLLC.AirWatchBrowser_htcwkw4rx2gx4!App"}</Data>

</Item>

</Replace>

Procedimiento

-

Desplácese al programa VMware Flings.

-

Seleccione la directiva de proveedores de servicios de configuración que desea utilizar para crear su perfil personalizado.

-

Seleccione Configurar.

-

En la página Configurar, configure los ajustes de la directiva para que cumpla con las necesidades de su empresa.

-

Seleccione el verbo de comando que se utilizará con la política: Agregar, Suprimir, Eliminar, o Reemplazar.

-

Seleccione el botón Copiar.

-

En Workspace ONE UEM Console, desplácese a Recursos > Perfiles y líneas base > Perfiles > Agregar y seleccione Agregar perfil.

-

Seleccione Windows y luego Escritorio de Windows.

-

Seleccione Perfil del usuario o Perfil del dispositivo.

-

Configure los ajustes de la sección General del perfil.

-

Seleccione la carga útil Ajustes personalizados y después Configurar.

-

Seleccione un Destino para el perfil personalizado.

En la mayoría de los casos de uso se utiliza OMA-DM como Destino. Utilice Workspace ONE Intelligent Hub cuando esté personalizando un perfil de BitLocker o si desea impedir que los usuarios deshabiliten el servicio de AirWatch.

-

Seleccione Hacer que los comandos sean atómicos siempre que su SyncML use los comandos

Add,DeleteoReplace. Si su código utilizaExec, no seleccione Hacer que los comandos sean atómicos. -

Pegue el XML que ha copiado en el cuadro de texto Ajustes de instalación. El código XML que pegue debe contener el bloque completo de código, de

<Add>a</Add>, o cualquier comando que el código de SyncML utilice. No incluya nada antes o después de estas etiquetas. -

Agregue el código de eliminación al cuadro de texto Suprimir ajustes. El código de eliminación debe contener

<replace> </replace>o<delete> </delete>.

Este código habilita la funcionalidad de Workspace ONE UEM como, por ejemplo, Eliminar perfil y Desactivar perfil. Sin el código de eliminación no puede eliminar el perfil de los dispositivos además de enviar un segundo perfil de ajustes personalizados. Para obtener más información, consulte https://docs.microsoft.com/en-us/windows/client-management/mdm/configuration-service-provider-reference. -

Seleccione Guardar y publicar.

Cómo evitar que los usuarios deshabiliten el servicio de Workspace ONE UEM

Utilice un perfil de ajustes personalizados para impedir que los usuarios finales inhabiliten el servicio de Workspace ONE UEM (AirWatch) en sus dispositivos Windows. Si se impide que los usuarios finales deshabiliten el servicio de Workspace ONE UEM, deberá asegurarse de que Workspace ONE Intelligent Hub ejecute comprobaciones regulares con Workspace ONE UEM Console y de que reciba las actualizaciones de políticas más recientes.

-

Cree un perfil de ajustes personalizados.

-

Establezca Destino en Protection Agent.

-

Copie el siguiente código y péguelo en el cuadro de texto Ajustes personalizados.

<wap-provisioningdoc id="c14e8e45-792c-4ec3-88e1-be121d8c33dc" name="customprofile"> <characteristic type="com.airwatch.winrt.awservicelockdown" uuid="7957d046-7765-4422-9e39-6fd5eef38174"> <parm name="LockDownAwService" value="True"/> </characteristic> </wap-provisioningdoc> -

Seleccione Guardar y publicar. Si desea eliminar la restricción de los dispositivos de los usuarios finales, deberá insertar un perfil independiente con el siguiente código.

<wap-provisioningdoc id="c14e8e45-792c-4ec3-88e1-be121d8c33dc" name="customprofile"> <characteristic type="com.airwatch.winrt.awservicelockdown" uuid="7957d046-7765-4422-9e39-6fd5eef38174"> <parm name="LockDownAwService" value="False"/> </characteristic> </wap-provisioningdoc>

Perfil Dynamic Environment Manager (DEM)

VMware Dynamic Environment Manager (DEM) proporciona una experiencia de usuario consistente en todas las sesiones de usuario en dispositivos Windows. Entre las capacidades se incluyen personalizar los ajustes de Windows y de las aplicaciones y realizar acciones de usuario y equipo en determinados activadores o al iniciar la aplicación. Puede integrar Dynamic Environment Manager y Workspace ONE UEM para utilizar estas capacidades con el perfil de DEM.

El perfil de DEM en Workspace ONE UEM implementa un perfil de configuración de DEM creado en la consola de administración de VMware Dynamic Environment Manager (consola de administración de DEM). El perfil de configuración de DEM funciona en dispositivos Windows administrados con Workspace ONE UEM, ya sean dispositivos virtuales, físicos o basados en la nube. En el dispositivo, Workspace ONE Intelligent Hub para Windows y DEM FlexEngine extraen y aplican los perfiles.

Documentación de DEM

Consulte el sitio VMware Docs para obtener más información sobre VMware Dynamic Environment Manager.

CDN obligatoria

La CDN es obligatoria para esta función.

- Si tiene un entorno de SaaS y ha deshabilitado la CDN, debe habilitarla o de lo contrario la integración de DEM no estará disponible.

- Si tiene un entorno local y no utiliza o no ha configurado la CDN, la integración de DEM no estará disponible.

Consideraciones

- En DEM, utilice el modo UEM integrado para crear el perfil de configuración de DEM. Si no utiliza este modo, no puede crear perfiles de configuración de DEM. Workspace ONE UEM no admite la configuración de SMB en DEM en este momento.

- Compruebe que las configuraciones de Dynamic Environment Manager y Workspace ONE UEM no entren en conflicto. Por ejemplo, no restrinja determinadas configuraciones en una consola y permita que se realicen en otra.

- En Workspace ONE UEM, no asigne varios perfiles de DEM a un solo dispositivo. La asignación de varios perfiles de DEM a un solo dispositivo podría implementar configuraciones incorrectas.

- Extraiga e instale la consola de administración de DEM y DEM FlexEngine mediante el proceso de instalación personalizado y no mediante el proceso de instalación predeterminado. El proceso de instalación predeterminado instala solo la consola de administración de DEM.

- Use DEM v2106 o una versión posterior, ya que esta integración no es compatible con versiones anteriores.

Realice estas tareas antes de llevar a cabo la integración

Antes de poder integrar VMware Dynamic Environment Manager (DEM) y Workspace ONE UEM, debe instalar la consola de administración de DEM y debe implementar DEM FlexEngine en los dispositivos administrados.

- Descargue y extraiga la consola de administración de DEM y DEM FlexEngine.

- Acceda al sitio de VMware Customer Connect para obtener VMware Dynamic Environment Manager.

- Descargue las versiones correspondientes de la consola y del motor.

- Instale la consola de administración de DEM en un dispositivo en el que desee crear perfiles de configuración.

- Cambie la consola de administración de DEM al modo UEM integrado seleccionando

Configure | Integration | Workspace ONE UEM Integration.

- Cambie la consola de administración de DEM al modo UEM integrado seleccionando

- Al crear el perfil de configuración de DEM, complete las siguientes tareas tal como se describe en Instalar FlexEngine en modo NoAD.

- Incluya un archivo NoAD.xml como parte de la configuración.

- Para incluir un archivo de licencia, importe uno desde el icono de menú principal de la consola de administración de DEM.

- Guarde el perfil de configuración de DEM para poder cargarlo en Workspace ONE UEM utilizando el perfil de DEM.

- Implemente DEM FlexEngine como una aplicación (MSI) en dispositivos Windows administrados con Workspace ONE UEM. Los dispositivos administrados necesitan DEM FlexEngine y Workspace ONE Intelligent Hub para que Windows aplique los perfiles de configuración de DEM en el dispositivo.

- En Workspace ONE UEM console, seleccione el grupo organizativo correspondiente.

- Desplácese a Recursos > Aplicaciones > Nativas > Internas.

- Cargue el archivo MSI de DEM FlexEngine.

- En la pestaña Opciones de implementación, habilite el modo UEM integrado en la línea de comandos durante la instalación.

- Acceda a la sección Cómo realizar la instalación.

- Introduzca el comando en el cuadro de texto Instalar comando.

Ejemplo:msiexec.exe /i "VMware Dynamic Environment Manager Enterprise 2106 10.3 x64.msi" /qn INTEGRATION_ENABLED=1

- Guarde y asigne la aplicación para implementarla en los grupos inteligentes correspondientes que incluyan sus dispositivos Windows administrados.

Configuración de un perfil de DEM

Utilice perfiles de dispositivos de Workspace ONE UEM para implementar las configuraciones de Dynamic Environment Manager (DEM) en los dispositivos Windows administrados.

- En Workspace ONE UEM, desplácese a Recursos > Perfiles y líneas base > Perfiles > Agregar y seleccione Agregar perfil.

- Seleccione Windows y luego la plataforma de Escritorio de Windows.

- Seleccione Perfil del dispositivo.

- Configure los ajustes de la sección General del perfil. La carga útil General incluye la asignación de grupos inteligentes, así pues, asigne los grupos inteligentes que incluyan los dispositivos Windows administrados para recibir el perfil de configuración de DEM.

- Seleccione la carga útil Dynamic Environment Manager (DEM).

- Utilice la página de DEM para cargar el archivo de configuración de DEM y seleccione Guardar y publicar para completar las configuraciones.

Workspace ONE UEM implementa el perfil de configuración de DEM en los dispositivos administrados en los grupos inteligentes asignados. DEM FlexEngine y Workspace ONE Intelligent Hub para Windows en el dispositivo aplican los perfiles de configuración de DEM. Los cambios en el perfil solo están visibles después de cerrar sesión y de iniciar sesión en el dispositivo una vez que el sistema proporcione el perfil.

Aplicación de cambios en el perfil de configuración de DEM

El usuario del dispositivo debe cerrar sesión y volver a continuación a iniciarla en el dispositivo Windows administrado para poder ver los cambios en el perfil implementados por los perfiles de configuración de DEM.

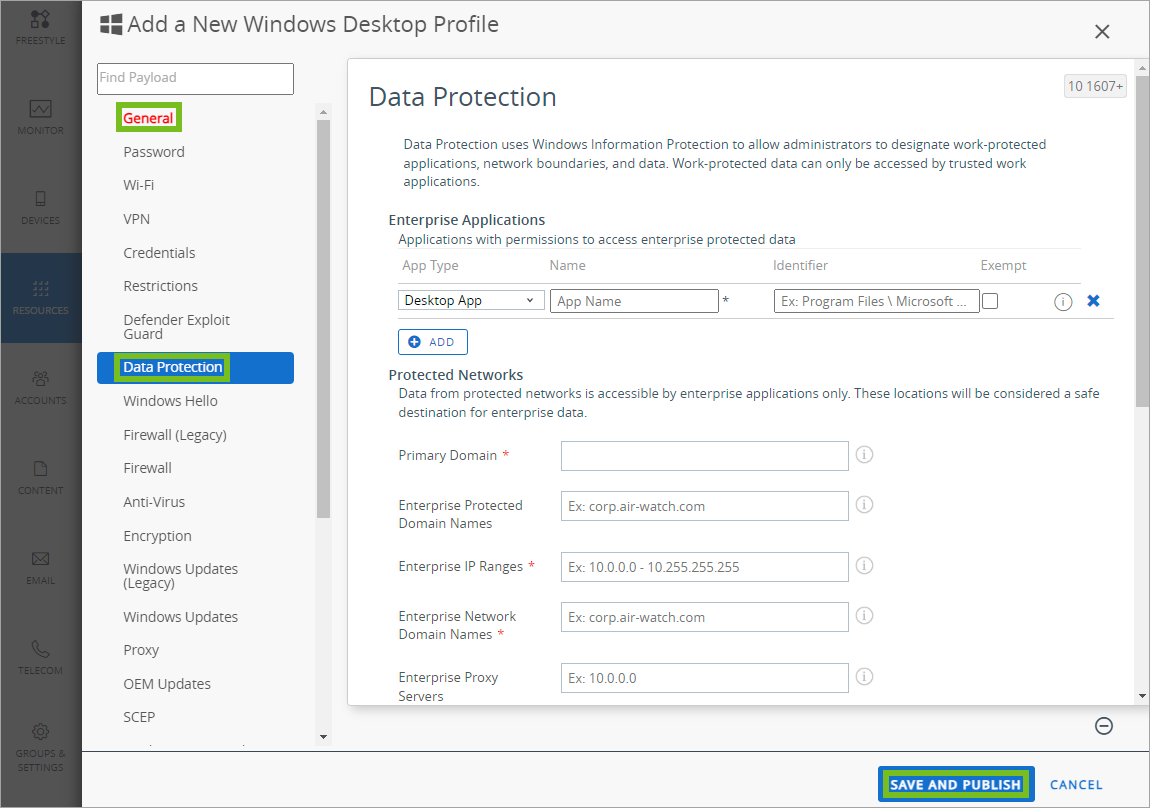

Perfil de protección de datos

El perfil de protección de datos configura reglas para controlar cómo las aplicaciones empresariales acceden a datos de procedencia diversa desde su organización. Conozca cómo el uso del perfil de protección de datos garantiza que solo se pueda acceder a su información mediante aplicaciones seguras y aprobadas.

Al tener datos corporativos y personales en el mismo dispositivo, es posible que se revele información de forma accidental a través de servicios que se encuentran fuera del control de su organización. Con la carga útil de protección de datos, Workspace ONE UEM controla la forma en la que los datos empresariales se transfieren entre las aplicaciones para limitar su exposición y causar una mínima repercusión en los usuarios finales. Workspace ONE UEM utiliza la función Microsoft Windows Information Protection (WIP) para proteger sus dispositivos Windows.

El perfil de protección de datos funciona al otorgar confianza a las aplicaciones empresariales con el fin de concederles permiso de acceso a los datos empresariales desde las redes protegidas. Si los usuarios transfieren datos a aplicaciones que no son de la empresa, podrá tomar medidas basadas en las políticas de cumplimiento seleccionadas.

WIP divide los datos en dos categorías: datos personales no cifrados y datos corporativos que hay que proteger y cifrar. Las aplicaciones de confianza para la protección de datos se dividen en cuatro tipos diferentes. que determinan el modo en que la aplicación interactúa con los datos protegidos.

- Aplicaciones habilitadas: estas aplicaciones son totalmente compatibles con la funcionalidad WIP. Las aplicaciones habilitadas pueden acceder sin problemas a datos tanto personales como corporativos. Si los datos se crean con una aplicación habilitada, puede guardarlos como datos personales no cifrados o datos corporativos cifrados. Puede impedir que los usuarios guarden datos personales con aplicaciones habilitadas mediante el perfil de protección de datos.

- Permitidas: estas aplicaciones son compatibles con los datos cifrados con WIP. Las aplicaciones permitidas pueden acceder a datos tanto corporativos como personales, pero guardan como datos corporativos cifrados cualquier información a la que se acceda. Las aplicaciones permitidas guardan los datos personales como datos corporativos cifrados, a los que no se puede acceder desde aplicaciones no aprobadas por WIP. Se recomienda confiar progresivamente en las aplicaciones de una forma concienzuda e individualizada para evitar problemas con el acceso a los datos. Póngase en contacto con los proveedores de software para obtener información sobre la aprobación de WIP.

- Exentas: puede determinar qué aplicaciones están exentas de aplicar la política WIP al crear el perfil de protección de datos. Categorice como exenta cualquier aplicación que no admita datos con cifrado de WIP. Si una aplicación no admite el cifrado de WIP, se detiene al intentar acceder a datos corporativos cifrados. Las políticas WIP no se aplican a las aplicaciones exentas. Las aplicaciones exentas pueden acceder a datos personales no cifrados y a datos corporativos cifrados. Puesto que las aplicaciones de esta categoría pueden acceder a datos corporativos sin la implementación de políticas WIP, debe tener cuidado al depositar su confianza en estas aplicaciones exentas. Las aplicaciones exentas abren brechas en la protección de datos y filtran datos corporativos.

- No permitidas: estas aplicaciones no gozan de confianza ni están exentas de cumplir las políticas WIP, y no pueden acceder a datos corporativos cifrados. Las aplicaciones no permitidas pueden, aun así, acceder a datos personales en un dispositivo con protección WIP.

Importante: el perfil de protección de datos requiere Windows Information Protection (WIP). Esta función requiere la Actualización de aniversario de Windows. Es aconsejable probar este perfil antes de implementarlo en la producción.

Configuración de un perfil de protección de datos

Cree el perfil de protección de datos (vista previa) y use la característica Microsoft Windows Information Protection para establecer que los usuarios y las aplicaciones puedan acceder a los datos de su organización solamente en redes y aplicaciones aprobadas. Puede establecer controles detallados sobre la protección de datos.

-

Navegue a Recursos > Perfiles y líneas base > Perfiles > Agregar y seleccione Agregar perfil.

-

Seleccione Windows y luego la plataforma de Escritorio de Windows.

-

Seleccione Perfil del dispositivo.

-

Configure los ajustes de la sección General del perfil.

-

Seleccione la carga útil Protección de datos.

-

Configure los ajustes de Protección de datos empresariales:

Ajustes Descripción Agregar Seleccione agregar aplicaciones empresariales a la lista permitida de la empresa. Se confía en las aplicaciones que se agregan aquí para utilizar los datos empresariales. Tipo de aplicación Seleccione si la aplicación es una aplicación de escritorio tradicional o una aplicación de Microsoft Store.

También puede seleccionar un editor de aplicaciones para aplicaciones de escritorio o de la tienda. Si selecciona un editor, deberá confiar en todas las aplicaciones de dicho editor.Nombre Escriba el nombre de la aplicación. Si se trata de una aplicación de Microsoft Store, seleccione el icono de búsqueda para buscar el nombre de familia de paquete (PFN) de la aplicación. Identificador Introduzca la ruta del archivo para una aplicación de escritorio o el nombre de familia de paquete para una aplicación de la tienda. Exenta Seleccione la casilla de verificación si la aplicación no es compatible con la protección de datos completa pero es necesario que acceda a los datos empresariales. Si habilita esta opción, la aplicación queda exenta de cumplir las restricciones de protección de datos. Suelen ser aplicaciones heredadas que aún no se han actualizado para que admitan protección de datos.

La creación de exenciones da lugar a brechas en la protección de datos. Cree exenciones solo si es necesario.Dominio primario Introduzca el dominio primario que utilizan sus datos empresariales.

Solo las aplicaciones empresariales pueden acceder a los datos de las redes protegidas. Intentar acceder a una red protegida desde una aplicación que no se encuentra en la lista permitida de la empresa generará una acción de política de conformidad.

Use solo minúsculas para introducir los dominios.Nombres de dominio protegidos de la empresa Introduzca una lista de los dominios (exceptuando su dominio principal) que usa la empresa para las identidades de sus usuarios. Separe los dominios con un carácter de barra vertical |.

Use solo minúsculas para introducir los dominios.Intervalos de direcciones IP empresariales Introduzca los intervalos de IP empresariales para definir los dispositivos Windows en la red empresarial.

Los datos que proceden de dispositivos incluidos en el intervalo se consideran parte de la empresa y están protegidos. Estas ubicaciones se consideran un destino seguro para el uso compartido de datos empresariales.Nombres de dominios de la red empresarial Introduzca una lista de los dominios que marcan los límites de la red empresarial.

Los datos procedentes de un dominio de la lista que se envían a un dispositivo se consideran datos empresariales y están protegidos. Estas ubicaciones se consideran un destino seguro para el uso compartido de datos empresariales.Servidores proxy empresariales Introduzca la lista de servidores proxy que puede usar la empresa para recursos corporativos. Recursos de Enterprise Cloud Introduzca una lista de los dominios de recursos empresariales alojados en la nube que necesitan protección mediante el enrutamiento a través de la red empresarial con un servidor proxy (en el puerto 80).

En el caso de que Windows no pueda determinar si permite que una aplicación se conecte a un recurso de la red, bloqueará la conexión automáticamente. Si desea que Windows permita las conexiones de forma predeterminada, agregue la cadena/*AppCompat*/al ajuste. Por ejemplo:www.air-watch.com | /*AppCompat*/

Agregue la cadena/*AppCompat*/solo una vez para cambiar el ajuste predeterminado.Nivel de protección de los datos de la aplicación Establezca el nivel de protección y las acciones que se realizan para proteger los datos empresariales. Mostrar iconos de EDP Habilite esta opción para mostrar un icono de EDP en el navegador web, explorador de archivos e iconos de la aplicación al acceder a datos protegidos. El icono también se muestra en ventanas de aplicaciones exclusivamente empresariales en el menú Inicio. Revocar al anular la inscripción Habilite esta opción para revocar las claves de protección de datos de un dispositivo cuando se anule su inscripción en Workspace ONE UEM. Descifrado del usuario Habilite esta opción para permitir que los usuarios seleccionen cómo se guardan los datos al usar una aplicación habilitada. Pueden seleccionar Guardar como corporativo o Guardar como personal.

Si esta opción no está habilitada, todos los datos guardados al usar una aplicación habilitada se guardarán como datos corporativos y se cifrarán con cifrado corporativo.Acceso directo a la memoria Habilite esta opción para permitir que los usuarios accedan directamente a la memoria del dispositivo. Certificado de recuperación de datos Cargue el certificado del sistema de archivos de cifrado especial para utilizarlo con el fin de recuperar archivos, en caso de pérdida o daño de la clave de cifrado. -

Seleccione Guardar y publicar para insertar el perfil en los dispositivos.

Creación de un certificado de sistema de cifrado de archivos

El perfil de protección de datos cifra los datos empresariales y permite el acceso solo a los dispositivos aprobados. Cree un certificado EFS para cifrar los datos de su empresa protegidos mediante un perfil de protección de datos.

-

En un ordenador sin certificado EFS, abra una línea de comandos (con derechos de administrador) y navegue hasta el almacén de certificados en el que quiere almacenar el certificado.

-

Ejecute el comando:

cipher /r:<EFSRA>El valor de

es el nombre de los archivos .cer y .pfx que quiere crear. -

Cuando se le indique, introduzca la contraseña para proteger el nuevo archivo .pfx.

-

Los archivos .cer y .pfx se crean en el almacén de certificados que seleccionó.

-

Cargue el certificado .cer en los dispositivos como parte del perfil de protección de datos.

Perfil de protección contra vulnerabilidades de seguridad

Proteja sus dispositivos Windows frente a vulnerabilidades de seguridad y malware con el perfil de protección contra vulnerabilidades de seguridad de Windows Defender. Workspace ONE UEM usa estos ajustes para proteger los dispositivos contra vulnerabilidades de seguridad, reducir las superficies de ataque, controlar el acceso a carpetas y proteger las conexiones de red.

Protección contra vulnerabilidades de seguridad de Windows Defender

Diversas vulnerabilidades de seguridad y malware utilizan vulnerabilidades en sus dispositivos Windows para obtener acceso a su red y dispositivos. Workspace ONE UEM utiliza el perfil de protección contra vulnerabilidades de seguridad de Windows Defender para proteger los dispositivos de estos actores incorrectos. El perfil utiliza los ajustes de protección contra vulnerabilidades de seguridad de Windows Defender nativos de Windows. El perfil contiene cuatro métodos de protección diferentes. Estos métodos abarcan diferentes vulnerabilidades y vectores de ataque.

Protección contra vulnerabilidades

La protección contra vulnerabilidades aplica automáticamente mitigaciones de vulnerabilidades al sistema operativo y a las aplicaciones. Estas mitigaciones también funcionan con antivirus de terceros y el antivirus de Windows Defender. En el perfil de protección contra vulnerabilidades de seguridad de Windows Defender, configure estos ajustes cargando un archivo XML de configuración. Este archivo debe crearse con la aplicación de seguridad de Windows o PowerShell.

Reducción de la exposición de ataque

Las reglas de reducción de la exposición de ataques ayudan a evitar que las acciones típicas que usa el malware infecten los dispositivos. Estas reglas tienen como objetivo acciones como las siguientes:

- Archivos ejecutables y scripts utilizados en aplicaciones de Office o correo web que intentan descargar o ejecutar archivos

- Scripts confusos o sospechosos de otro tipo

- Acciones que las aplicaciones no suelen usar

Las reglas de reducción de la exposición de ataque requieren que se habilite la Protección en tiempo real de Windows Defender.

Acceso controlado a carpetas

El acceso controlado a carpetas ayuda a proteger datos valiosos frente a aplicaciones malintencionadas y amenazas, incluido el ransomware. Cuando se habilita, el antivirus de Windows Defender revisa todas las aplicaciones (.EXE, .SCR, .DLL, etc.). A continuación, Windows Defender determina si la aplicación es malintencionada o segura. Si la aplicación se marca como malintencionada o sospechosa, Windows evita que la aplicación cambie los archivos en carpetas protegidas.

Entre las carpetas protegidas se incluyen carpetas del sistema comunes. Puede agregar sus propias carpetas al acceso controlado a carpetas. La mayoría de las aplicaciones conocidas y de confianza pueden acceder a las carpetas protegidas. Si desea que una aplicación interna o desconocida acceda a carpetas protegidas, debe agregar la ruta de archivo de la aplicación al crear el perfil.

El acceso controlado a carpetas requiere que se habilite la Protección en tiempo real de Windows Defender.

Protección de red

La protección de red le ayuda a proteger a los usuarios y los datos de fraudes de phishing y sitios web malintencionados. Esta configuración evita que los usuarios utilicen cualquier aplicación para acceder a dominios peligrosos que puedan alojar ataques de phishing, vulnerabilidades de seguridad o malware.

La protección de red requiere que se habilite la Protección en tiempo real de Windows Defender.

Información adicional

Para obtener más información sobre protecciones frente a vulnerabilidades de seguridad específicas y la configuración de ajustes, consulte https://docs.microsoft.com/en-us/sccm/protect/deploy-use/create-deploy-exploit-guard-policy.

Creación de un perfil de protección contra vulnerabilidades de seguridad

Cree un perfil de protección contra vulnerabilidades de seguridad de Defender a través de Workspace ONE UEM para proteger los dispositivos Windows frente a vulnerabilidades y malware. Conozca cómo usar el perfil para configurar los ajustes de protección contra vulnerabilidades de seguridad de Windows Defender en sus dispositivos Windows.

Al crear reglas y ajustes para Reducción de la exposición de ataque, Acceso controlado a carpetas y Protección de red, debe seleccionar Habilitado, Inhabilitado o Auditoría. Estas opciones cambian el funcionamiento de la regla o el ajuste.

- Habilitado: configura Windows Defender para que bloquee las vulnerabilidades de ese método. Por ejemplo, si habilita el Acceso controlado a carpetas, Windows Defender bloqueará el acceso de las vulnerabilidades a las carpetas protegidas.

- Inhabilitado: no se configura la política para Windows Defender.

- Auditoría: se configura Windows Defender para que bloquee las vulnerabilidades al igual que con la opción Habilitado, pero además, registra el evento en el visor de eventos.

Requisitos previos

Para utilizar los ajustes de protección contra vulnerabilidades en este perfil, debe crear un archivo XML de configuración con la aplicación de seguridad de Windows o PowerShell en un dispositivo individual antes de crear el perfil.

Procedimiento

- Navegue a Recursos > Perfiles y líneas base > Perfiles > Agregar y seleccione Agregar perfil.

- Seleccione Windows y luego Escritorio de Windows.

- Seleccione Perfil del dispositivo.

- Configure los ajustes de la sección General del perfil.

- Seleccione la carga de Protección contra vulnerabilidades de seguridad.

- Cargue el archivo XML de configuración de Ajustes de protección contra vulnerabilidades.

Estos ajustes aplican automáticamente las técnicas de mitigación de vulnerabilidad al sistema operativo y a las aplicaciones individuales. Debe crear el archivo XML mediante la aplicación de seguridad de Windows o PowerShell en un dispositivo individual. - Configure los ajustes de Reducción de la exposición de ataque. Estas reglas ayudan a evitar las acciones típicas que utiliza el malware para infectar dispositivos con código malintencionado. Seleccione Agregar para agregar reglas adicionales.

La descripción de cada regla describe las aplicaciones o los tipos de archivos a los que se aplican las reglas. Las reglas de reducción de la exposición de ataque requieren que se habilite la Protección en tiempo real de Windows Defender. - Configure los ajustes de Acceso controlado a carpetas. Establezca Acceso controlado a carpetas en Habilitado para utilizar estos ajustes. Cuando se habilita, se protegen varias carpetas de forma predeterminada. Para ver la lista, coloque el cursor en el icono ?. Estas opciones protegen automáticamente sus datos contra malware y vulnerabilidades de seguridad. El acceso controlado a carpetas requiere que se habilite la Protección en tiempo real de Windows Defender.

- Agregue las carpetas adicionales que desea proteger seleccionando Agregar nuevo e introduzca la ruta de archivo de las carpetas.

- Agregue aplicaciones que puedan acceder a carpetas protegidas seleccionando Agregar nuevo e introduzca la ruta de archivo de las aplicaciones. La mayoría de las aplicaciones conocidas y de confianza pueden acceder a las carpetas de forma predeterminada. Utilice esta opción para agregar aplicaciones internas o desconocidas para acceder a las carpetas protegidas.

- Configure los ajustes de Protección de red. Establezca Protección de red en Habilitado para utilizar estos ajustes. Estas opciones protegen a los usuarios y los datos de fraudes de phishing y sitios web malintencionados. La protección de red requiere que se habilite la Protección en tiempo real de Windows Defender.

- Seleccione Guardar y publicar cuando haya terminado para así insertar el perfil en los dispositivos.

Perfil de cifrado

Proteja los datos de la organización almacenados en los dispositivos del escritorio de Windows mediante el perfil de cifrado. El perfil de cifrado establece la política de cifrado de BitLocker nativo en los dispositivos de escritorio de Windows para garantizar la protección de los datos.

El cifrado de BitLocker solo está disponible en dispositivos con las versiones Windows Enterprise, Education y Pro.

Dado que los portátiles y las tabletas son dispositivos móviles por definición, exponen los datos de la organización a pérdidas o robos. Al exigir una política de cifrado mediante Workspace ONE UEM, puede proteger los datos del disco duro. BitLocker es el cifrado de Windows nativo y Dell Data Protection | Encryption es una solución de cifrado de terceros de Dell. Con el perfil de cifrado habilitado, Workspace ONE Intelligent Hub verifica continuamente el estado de cifrado del dispositivo. Si Workspace ONE Intelligent Hub detecta que el dispositivo no está cifrado, lo cifra automáticamente.

Si decide cifrar con BitLocker, se almacenará una clave de recuperación creada durante el cifrado para cada unidad (si se ha configurado) en Workspace ONE UEM Console. El administrador tiene la opción de hacer que las claves de recuperación sean de un solo uso. Si se selecciona esta opción, después de utilizar la clave de recuperación se generará una nueva. A continuación, el usuario deberá ponerse en contacto con el administrador para obtener la nueva clave de recuperación actualizada. Consulte Claves de recuperación para obtener más información.

El perfil de cifrado requiere que Workspace ONE Intelligent Hub esté instalado en el dispositivo.

Aviso: el perfil de cifrado no configura ni habilita Dell Data Protection | Encryption. El estado del cifrado se transmite a Workspace ONE UEM Console y al portal de autoservicio, aunque el cifrado debe configurarse manualmente en el dispositivo.

Advertencia: Windows no es compatible con dispositivos sin teclado en pantalla previo al arranque. Sin el teclado, no podrá introducir el código PIN de inicio necesario para desbloquear el disco duro e iniciar Windows en el dispositivo. Si se inserta este perfil en los dispositivos sin un teclado en pantalla previo al arranque, se detiene el dispositivo.

Funcionalidad de BitLocker

El perfil de cifrado utiliza la funcionalidad avanzada de BitLocker para controlar la autenticación e implementación del cifrado de BitLocker.

BitLocker utiliza el Módulo de plataforma de confianza (TPM) en los dispositivos para almacenar la clave de cifrado del dispositivo. Si se retira el disco duro de la placa base, la unidad no podrá descifrarse. Para una autenticación mejorada, puede habilitar un PIN de cifrado para arrancar el sistema. Asimismo, puede requerir una contraseña para los dispositivos en los casos en los que el TPM no está disponible.

Comportamiento de implementación

El cifrado de BitLocker nativo de Windows protege los datos almacenados en los dispositivos de escritorio de Windows. La implementación del perfil de cifrado puede requerir acciones adicionales del usuario final, como la creación de un PIN o de una contraseña.

Si el perfil de cifrado se inserta en un dispositivo cifrado y los ajustes actuales de cifrado coinciden con los del perfil, Workspace ONE Intelligent Hub agrega un protector de BitLocker y envía una clave de recuperación a Workspace ONE UEM Console.

Con esta función, si un usuario o un administrador intentan deshabilitar BitLocker en el dispositivo, el perfil de cifrado puede volver a cifrarlo. El cifrado tiene lugar aunque el dispositivo esté sin conexión.

Si el cifrado existente no coincide con la configuración de autenticación del perfil de cifrado, los protectores existentes se eliminan y se aplican nuevos protectores que coincidan con la configuración del perfil de cifrado.

Si el método de cifrado existente no coincide con el perfil de cifrado, Workspace ONE UEM no interviene en él ni lo sustituye. Esta funcionalidad también se aplica si agrega una versión del perfil de cifrado a un dispositivo administrado por un perfil de cifrado existente. El método de cifrado existente no cambia.

Aviso: Los cambios en el perfil de BIOS se aplican según los perfiles de cifrado. Los cambios en el perfil de BIOS, tales como la deshabilitación o el borrado del TPM, pueden provocar un evento de recuperación que requiera que la clave de recuperación reinicie el sistema. Suspenda BitLocker antes de realizar cambios en el BIOS.

Estados de cifrado

Si BitLocker está habilitado y se está utilizando, puede ver información acerca del estado de cifrado en las áreas mencionadas.

- Workspace ONE UEM Detalles del dispositivo

- Los detalles del dispositivo muestran la información de la clave de recuperación. Use el vínculo Ver clave de recuperación para ver y copiar las claves de recuperación de todas las unidades cifradas.

- Busque los distintos estados de BitLocker en la pestaña Resumen que incluye las opciones Cifrado, Cifrado en curso, Descifrado en curso, Suspendido y Parcialmente protegido.

- El estado Suspendido (X reinicios restantes) refleja la suspensión de la protección del disco, aunque el disco aún esté cifrado. Es posible que vea este estado en el caso de que el sistema operativo se esté actualizando o en el caso de estar realizando cambios de nivel de sistema en el sistema. Una vez agotado el número de reinicios, la protección de BitLocker se vuelve a habilitar automáticamente.

- El estado Parcialmente protegido refleja la situación en la que la unidad del SO está cifrada, pero el resto de unidades no.

- En la pestaña Seguridad en Detalles del dispositivo, consulte el estado de cifrado y el método de cifrado de las unidades. Puede ver de un solo vistazo si una máquina no está utilizando el nivel de cifrado que estableció en el perfil de cifrado. Workspace ONE UEM solo muestra el método de cifrado. No descifra los discos, incluso si no coinciden con los ajustes del Método de cifrado en el perfil de cifrado.

- Portal de autoservicio de Workspace ONE UEM

- La página Seguridad del portal de autoservicio muestra la clave de recuperación de BitLocker.

- La protección de BitLocker se muestra como habilitada.

Claves de recuperación

Workspace ONE UEM realiza la custodia de las claves de recuperación para Unidad de SO y todas las unidades de disco duro fijas si esta opción está habilitada para Volumen cifrado en el perfil Cifrado. En el caso de que sea necesario recuperar una unidad, la clave de recuperación está disponible para cada unidad individual.

El administrador tiene la opción de hacer que las claves de recuperación sean de un solo uso. Para ello, seleccione Habilitar clave de recuperación de un solo uso en los ajustes de Perfil de cifrado. Consulte Configuración de un perfil de cifrado para obtener más información. Si se habilita esta opción, una vez que se utiliza una clave de recuperación para recuperar una unidad, Intelligent Hub genera una nueva clave de recuperación y se custodia de nuevo en UEM Console.

Durante un breve período de tiempo, hasta que la nueva clave de recuperación se reenvía correctamente a UEM Console, tanto la clave de recuperación personal anterior (antigua) como la clave de recuperación personal (nueva) estarán disponibles para su uso. Cuando la nueva clave de recuperación se custodia correctamente, la clave de recuperación anterior se elimina y ya no se podrá utilizar para recuperar la unidad.

Para fines de solución de problemas, puede ver quién recuperó una unidad extraíble con una clave específica, cuándo se produjo la recuperación y qué administrador prestó asistencia durante el proceso. En Workspace ONE UEM Console, vaya a Dispositivos > Vista de detalles > Más: Solución de problemas > Registro de eventos para ver los detalles.

Comportamiento de eliminación

Si el perfil se elimina de Workspace ONE UEM Console, Workspace ONE UEM deja de exigir el cifrado y el dispositivo se descifra automáticamente. La eliminación empresarial o la desinstalación manual del Workspace ONE Intelligent Hub desde el Panel de control deshabilita el cifrado de BitLocker.

Cuando cree el perfil de cifrado, puede elegir habilitar la opción Mantener el sistema cifrado en todo momento. Esta opción garantiza que el dispositivo siga estando cifrado aunque se elimine el perfil, se borre totalmente el dispositivo o se interrumpa la comunicación con Workspace ONE UEM.

Si el usuario final decide anular la inscripción durante el proceso de cifrado de BitLocker, el proceso de cifrado continúa a menos que se desactive manualmente desde el Panel de control.

BitLocker y las políticas de conformidad

Puede configurar las políticas de conformidad para que admitan el estado de cifrado de BitLocker que desea aplicar. En la sección Reglas de una política de conformidad, seleccione Cifrado > Es y realice su selección entre las opciones No se aplica a la unidad de sistema, No se aplica a algunas unidades (parcialmente protegido) o Suspendido.

Compatibilidad con BitLocker To Go

Con el perfil de cifrado, puede requerir el cifrado de unidades extraíbles para sus dispositivos con Windows mediante el uso de BitLocker To Go. Seleccione la casilla de verificación Habilitar compatibilidad con BitLocker To Go para activar esta función. Las unidades extraíbles son de solo lectura hasta que se cifran. Al seleccionar una opción en el menú desplegable Método de cifrado, puede elegir el método que desea utilizar para cifrar el dispositivo.

Workspace ONE Intelligent Hub para Windows solicita a los usuarios que creen una contraseña para acceder a las unidades y utilizarlas. El administrador de la consola puede establecer la longitud mínima de esa contraseña en Ajustes de BitLocker To Go. Cuando los usuarios conecten la unidad cifrada en el dispositivo Windows, utilizarán su contraseña para acceder a la unidad, copiar contenido en la unidad, editar archivos, eliminar contenido o cualquier otra tarea realizada con unidades extraíbles. El administrador también puede seleccionar si desea cifrar solo el espacio utilizado en la unidad o toda la unidad.

¿Dónde encontrar la información de la clave de recuperación?

Si los usuarios pierden sus contraseñas, puede recuperar las unidades de Console en Dispositivos > Periféricos > Vista de lista > Almacenamiento extraíble. Use el vínculo Ver para que la unidad copie la clave de recuperación y envíela por correo electrónico al usuario correspondiente. También puede acceder a esta página desde la cuenta del usuario en Cuentas > Usuarios > Vista de lista, seleccionar el usuario y elegir la pestaña Almacenamiento extraíble.

Para implementaciones con miles de ID de recuperación, puede filtrar el contenido en la página Almacenamiento extraíble. Hay varias maneras de filtrar contenido.

-

Pida al usuario el identificador de clave y, a continuación, seleccione el identificador de filtro en la columna ID de recuperación e introduzca el valor. El ID de recuperación con ese ID de clave se muestra en los resultados.

-

Seleccione el elemento de filtro en la columna Nombre de usuario e introduzca el nombre de usuario correspondiente para buscar la unidad y su clave de recuperación.

Para fines de auditoría, puede ver quién recuperó una unidad extraíble con una clave específica, cuándo se produjo la recuperación y qué administrador ha ayudado en el proceso. En Workspace ONE UEM Console, vaya a Dispositivos > Periféricos > Vista de lista > Eventos para encontrar los detalles.

Puede buscar información de la clave por usuario. En Workspace ONE UEM Console, vaya a Cuentas > Usuarios > Vista de lista y seleccione el usuario. El registro del usuario tiene la pestaña Almacenamiento extraíble si se ha cifrado al menos una unidad.

Ponga en suspensión BitLocker desde Console

Ahora puede suspender y reanudar el cifrado de BitLocker desde Console. Este elemento de menú se agrega como una acción en los registros de dispositivos. Búsquelo en Dispositivos > Vista de lista, seleccione el dispositivo y seleccione el menú Más acciones. Esta opción es útil para los usuarios que no tienen permisos para administrar BitLocker pero que necesitan ayuda con su dispositivo.

Si selecciona la opción Suspender BitLocker para un dispositivo, Console muestra varias opciones y una de ellas es para el Número de reinicios. Por ejemplo, para ayudar a un usuario a actualizar su BIOS, puede que el sistema se reinicie dos veces, por lo que debe seleccionar 3. Este valor proporciona al sistema un reinicio adicional con cifrado suspendido para garantizar que el BIOS se actualice correctamente antes de reanudar BitLocker.

Sin embargo, si no sabe cuántos reinicios requiere una tarea, seleccione un valor mayor. Puede utilizar la opción Más acciones > Reanudar BitLocker una vez que haya completado la tarea.

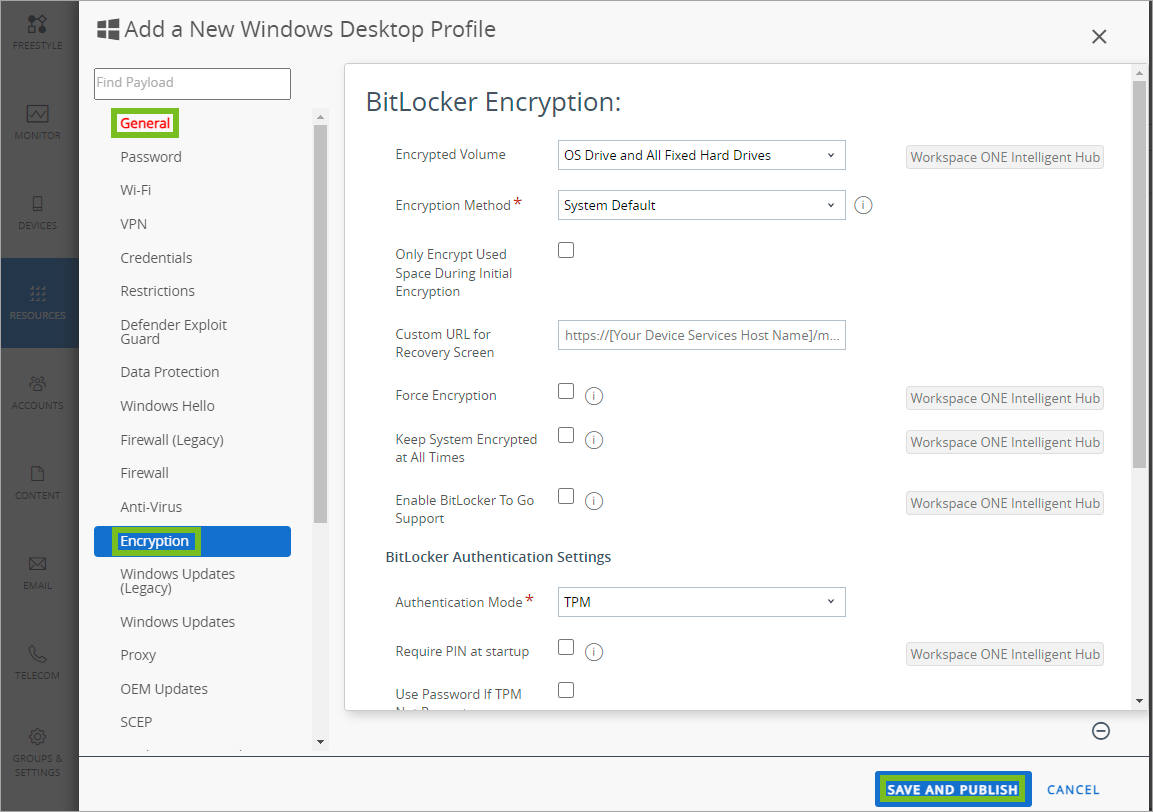

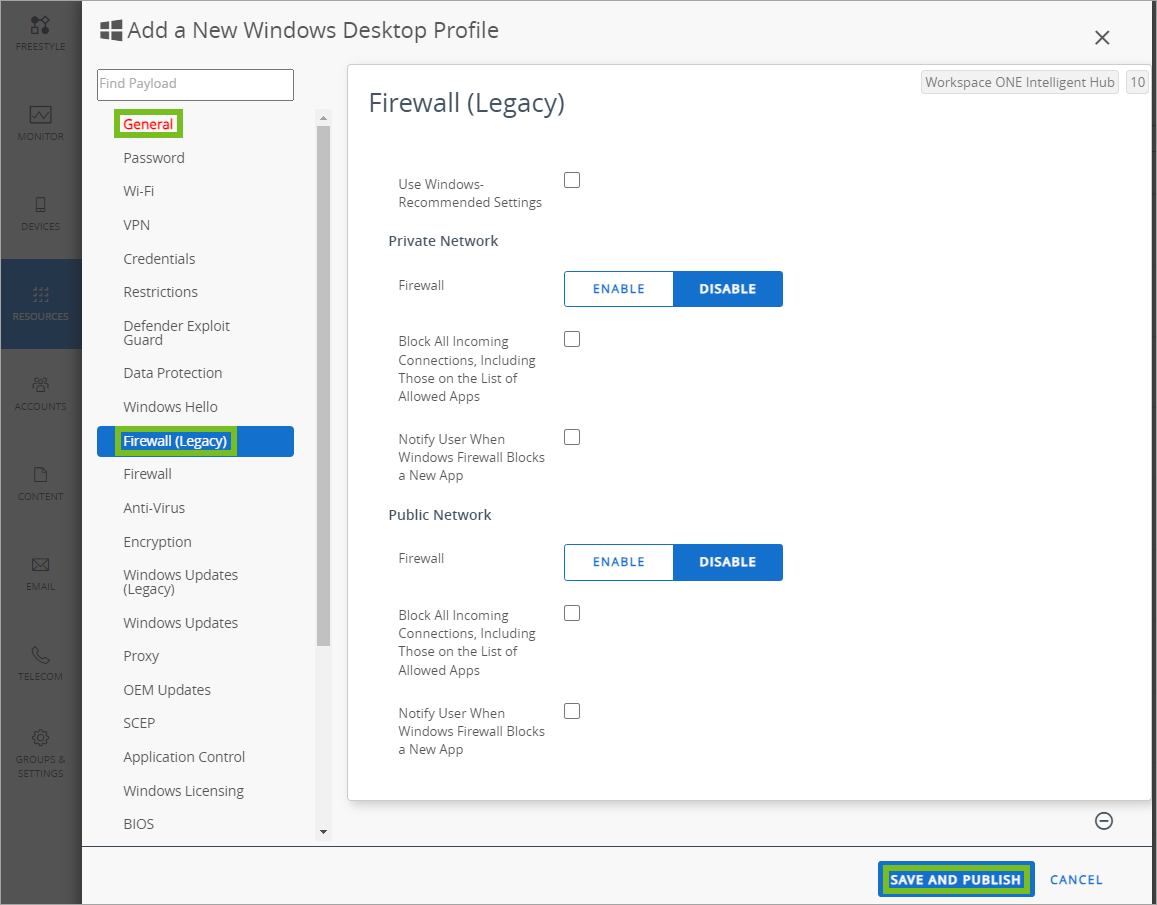

Configuración de un perfil de cifrado

Cree un perfil de cifrado para proteger los datos almacenados en dispositivos de escritorio Windows mediante el cifrado de BitLocker nativo y BitLocker To Go.

- Desplácese a Recursos > Perfiles y líneas base > Perfiles > Agregar y seleccione Agregar perfil.

- Seleccione Windows y luego Escritorio de Windows.

- Seleccione Perfil del dispositivo.

- Configure los ajustes de la sección General del perfil.

-

Seleccione el perfil de cifrado y configure los ajustes.

Ajustes Descripción Volumen cifrado Utilice el menú desplegable para seleccionar el tipo de cifrado como se muestra a continuación:

Unidad de SO y todas las unidades de disco duro fijas: cifra todos los discos duros del dispositivo, incluida la partición del sistema en la que está instalado el sistema operativo.

Unidad de SO: cifra la unidad en la que está instalado Windows y desde la cual arranca.Método de cifrado Seleccione el método de cifrado del dispositivo. Método de cifrado predeterminado del sistema Seleccione esta casilla de verificación si su OEM especifica un método de cifrado predeterminado para un determinado tipo de dispositivo. Este ajuste aplica el algoritmo de cifrado predeterminado. Solo cifrar el espacio utilizado durante el cifrado inicial Habilitar para restringir el cifrado de BitLocker solo al espacio utilizado en el controlador en el momento del cifrado. URL personalizada para la clave de recuperación Introduzca la dirección URL que mostrar en la pantalla bloqueada que redirige a los usuarios para que obtengan la clave de recuperación.

Es aconsejable introducir la dirección URL del portal de autoservicio, ya que Workspace ONE UEM aloja la clave de recuperación ahí.Forzar cifrado Habilite esta opción para forzar el cifrado del dispositivo. Esta aplicación hace que el dispositivo se cifre de nuevo inmediatamente en caso de que BitLocker se deshabilite de forma manual.

Se recomienda que deshabilite esta opción para evitar errores durante las actualizaciones o las eliminaciones empresariales.Mantener el sistema cifrado en todo momento Habilite esta opción para mantener el dispositivo cifrado en todo momento. Utilice esta opción para asegurarse de que la eliminación total del dispositivo, las eliminaciones de perfiles o la comunicación interrumpida con Workspace ONE UEM no provoca el descifrado del dispositivo.

Si habilita este ajuste y elimina totalmente el dispositivo, solo podrá acceder a la recuperación desde Workspace ONE UEM Console durante 30 días. Pasados 30 días, es posible que el sistema no se pueda recuperar.Habilitar compatibilidad con BitLocker To Go Habilite esta opción para requerir que BitLocker cifre unidades extraíbles en dispositivos Windows. Cuando se seleccionan, las unidades extraíbles son de solo lectura hasta que se cifran. El administrador puede configurar el método de cifrado, la longitud mínima de la contraseña y si desea cifrar solo el espacio utilizado o todo durante el cifrado inicial. Los usuarios deben crear una contraseña para acceder a las unidades.