Perfiles de dispositivos iOS

Los perfiles se utilizan principalmente para administrar dispositivos. Configure los perfiles para que los dispositivos iOS estén protegidos y configurados con sus ajustes preferidos. Imagine que los perfiles son ajustes y reglas que, combinados con las políticas de conformidad, lo ayudan a aplicar reglas y procedimientos corporativos. Contienen los ajustes, las configuraciones y las restricciones que desea aplicar en los dispositivos.

Un perfil incluye ajustes generales de perfiles y una carga útil específica. Los perfiles funcionan mejor cuando solo contienen una única carga útil.

Los perfiles de iOS se aplican a un dispositivo a nivel de usuario o de dispositivo. Al crear perfiles de iOS, seleccione el nivel al que se aplica el perfil. Algunos perfiles solo pueden aplicarse al nivel del usuario o al nivel del dispositivo.

Requisito de modo supervisado para los perfiles

Puede implementar algunos dispositivos iOS o todos ellos en el modo Supervisado. El modo Supervisado es un ajuste a nivel de dispositivo que proporciona a los administradores capacidades y restricciones de administración avanzadas.

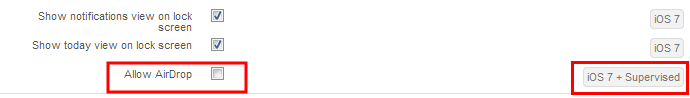

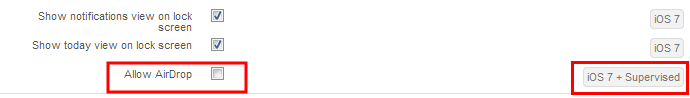

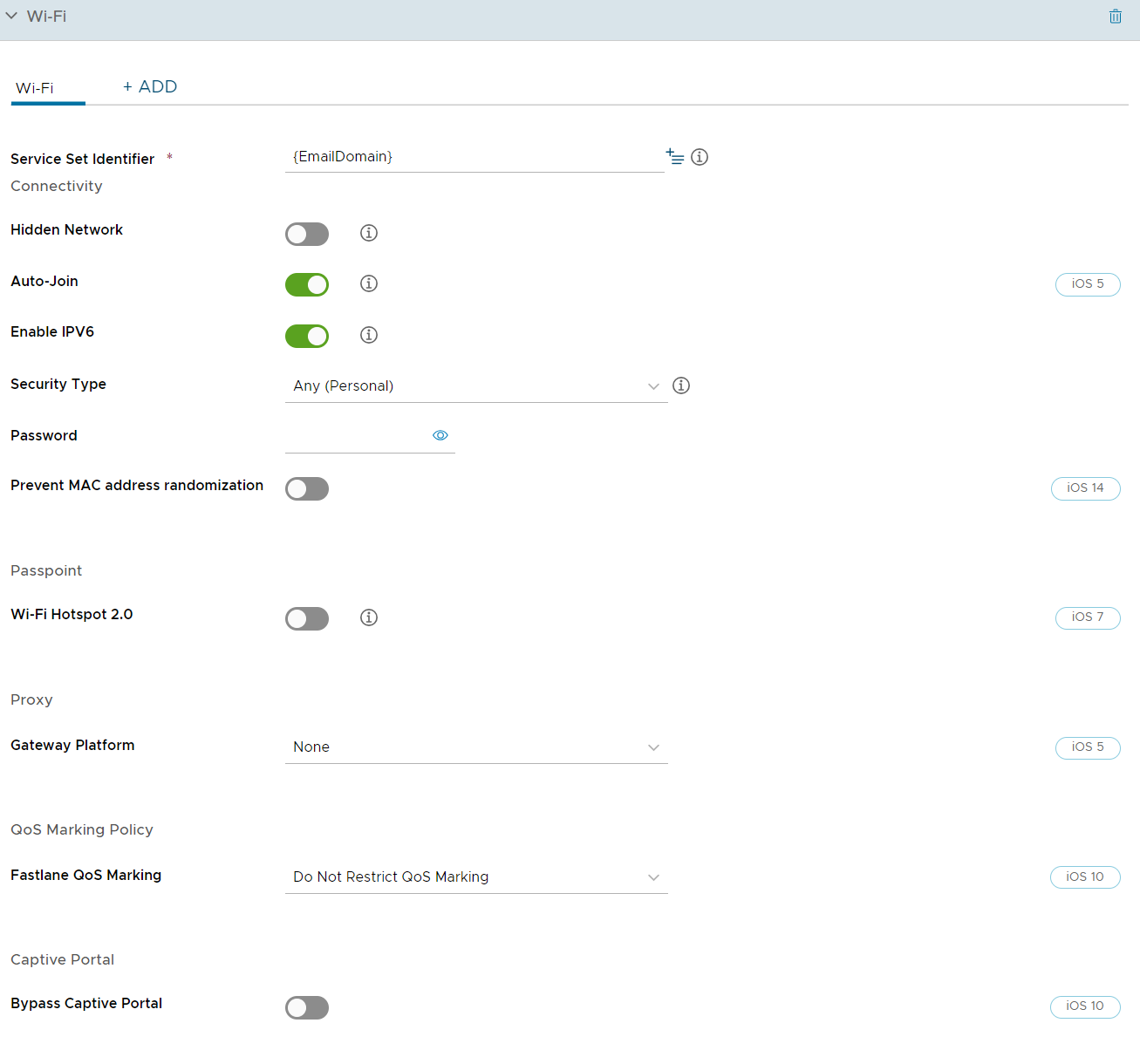

Hay determinados ajustes del perfil que solo están disponibles para los dispositivos supervisados. El ajuste supervisado se indica con un icono que se muestra al lado derecho e indica el requisito de iOS mínimo necesario para aplicarlo.

Por ejemplo, para evitar que los usuarios finales utilicen AirDrop para compartir archivos con otros equipos macOS y dispositivos iOS, anule la selección de la casilla situada junto a Permitir AirDrop. El icono iOS 7 o superior supervisado significa que solo los dispositivos que ejecutan iOS 7 y que están configurados en el modo supervisado con Apple Configurator se ven afectados por esta restricción. Para obtener más información, consulte Integración con Apple Configurator o Apple Business Manager. Para ver una lista completa de los requisitos del sistema de iOS y las opciones de supervisión, consulte Matriz de funcionalidades de iOS: supervisada frente a no supervisada.

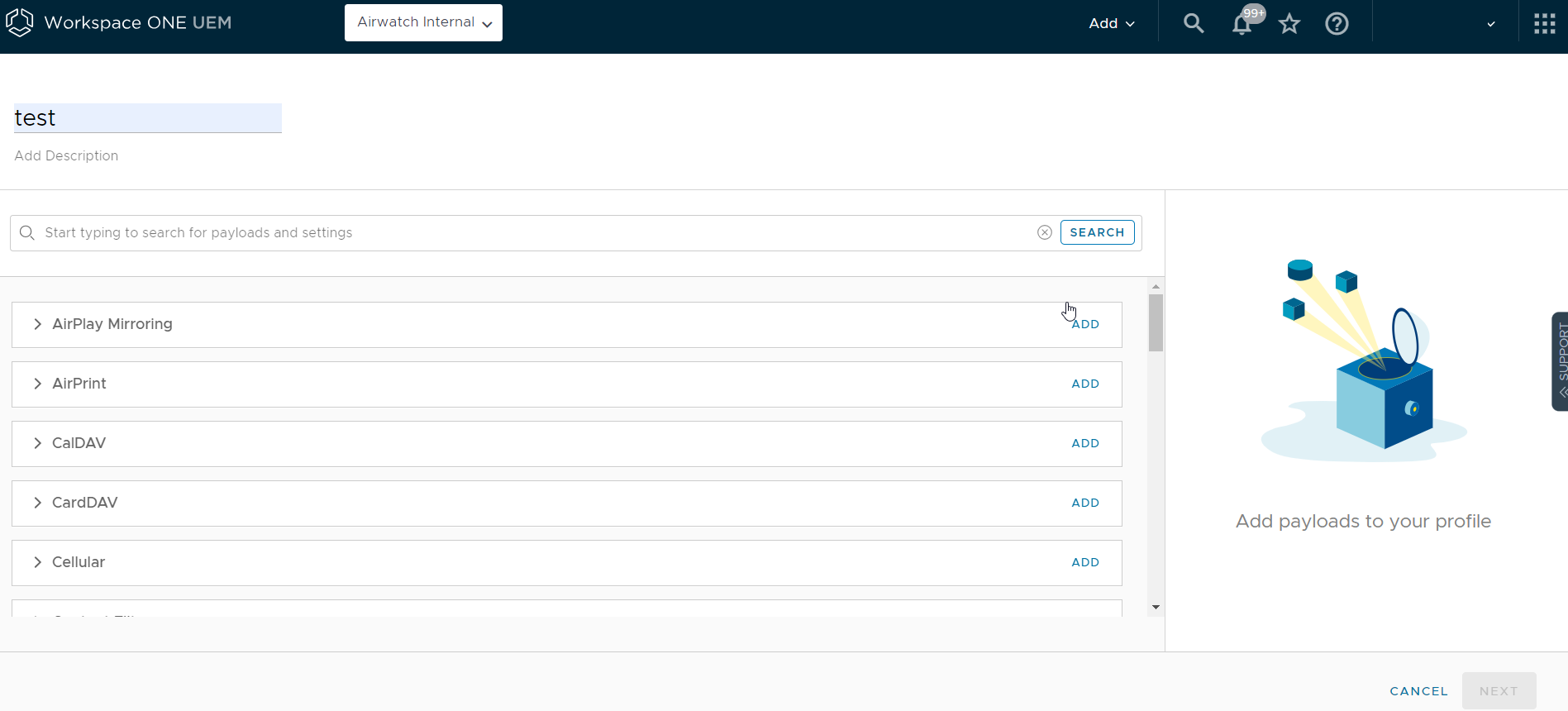

Configurar un perfil de iOS

A través de los siguientes pasos básicos, podrá configurar cualquier perfil de iOS en Workspace ONE UEM. Explore los ajustes disponibles para cada perfil en las siguientes secciones.

-

Navegue a Recursos > Perfiles y líneas base > Perfiles y seleccione Agregar > Apple iOS > Perfil del dispositivo.

-

Configure los ajustes de la sección General del perfil.

-

Seleccione la carga útil en la lista.

-

Configure los ajustes del perfil.

- Seleccione Guardar y publicar

Perfil de AirPlay para iOS

La configuración de la carga útil de AirPlay le permite poner en lista de permitidos grupos de dispositivos para que reciban privilegios de emisión según el ID de dispositivo. Además, si el acceso a la pantalla de su Apple TV está protegido por contraseña, puede introducir la contraseña anteriormente utilizada para establecer una conexión sin revelar el PIN a personas no autorizadas.

Esta carga útil funciona incluso aunque no inscriba su Apple TV con Workspace ONE UEM. Para obtener más información sobre las capacidades de tvOS, consulte la guía tvOS Management.

Aviso: La creación de listas de permitidos de AirPlay actualmente solo pertenece a dispositivos iOS 7 e iOS 8 supervisados.

-

Configure los ajustes de Contraseñas de los dispositivos con iOS 7 y las opciones de Listas de permitidos para dispositivos supervisados con iOS 7 o superior.

-

Configure los ajustes, incluidos los siguientes:

Ajustes Descripción Nombre del dispositivo Introduzca el nombre del dispositivo para el destino de AirPlay. Contraseña Introduzca la contraseña para el destino de AirPlay. Seleccione Agregar para añadir dispositivos adicionales incluidos en la lista de permitidos. Nombre de la pantalla Escriba el nombre de la pantalla de destino. El nombre debe coincidir con el nombre del dispositivo tvOS, y distingue entre mayúsculas y minúsculas. El nombre del dispositivo se puede consultar en la configuración del dispositivo tvOS. (iOS 7 + Supervisado) ID del dispositivo Introduzca el ID del dispositivo (incluya la dirección MAC o la dirección Ethernet con el formato XX:XX:XX:XX:XX:XX) de la pantalla de destino. Seleccione Agregar para añadir dispositivos adicionales incluidos en la lista de permitidos. (iOS 7 + Supervisado) -

Ahora que la lista de permitidos de destinos de AirPlay ya está establecida para los dispositivos con iOS 7 o superior supervisados, utilice el Panel de control del dispositivo para activar o desactivar AirPlay manualmente:

a. Navegue a Dispositivos > Vista de lista, localice el dispositivo con el que desea usar AirPlay y seleccione el nombre descriptivo del dispositivo.

b. Seleccione Soporte y, a continuación, Iniciar AirPlay en la lista de opciones de soporte.

c. Elija el Destino creado en el perfil de AirPlay, introduzca la Contraseña si fuera necesario y seleccione la Hora del análisis. También puede seleccionar Personalizado en la lista de destinos para crear un destino personalizado para este dispositivo concreto.

d. Seleccione Guardar y acepte la solicitud para habilitar AirPlay.

-

Para desactivar AirPlay manualmente en el dispositivo, vuelva al Panel de control del dispositivo, seleccione Soporte y, a continuación, Detener AirPlay.

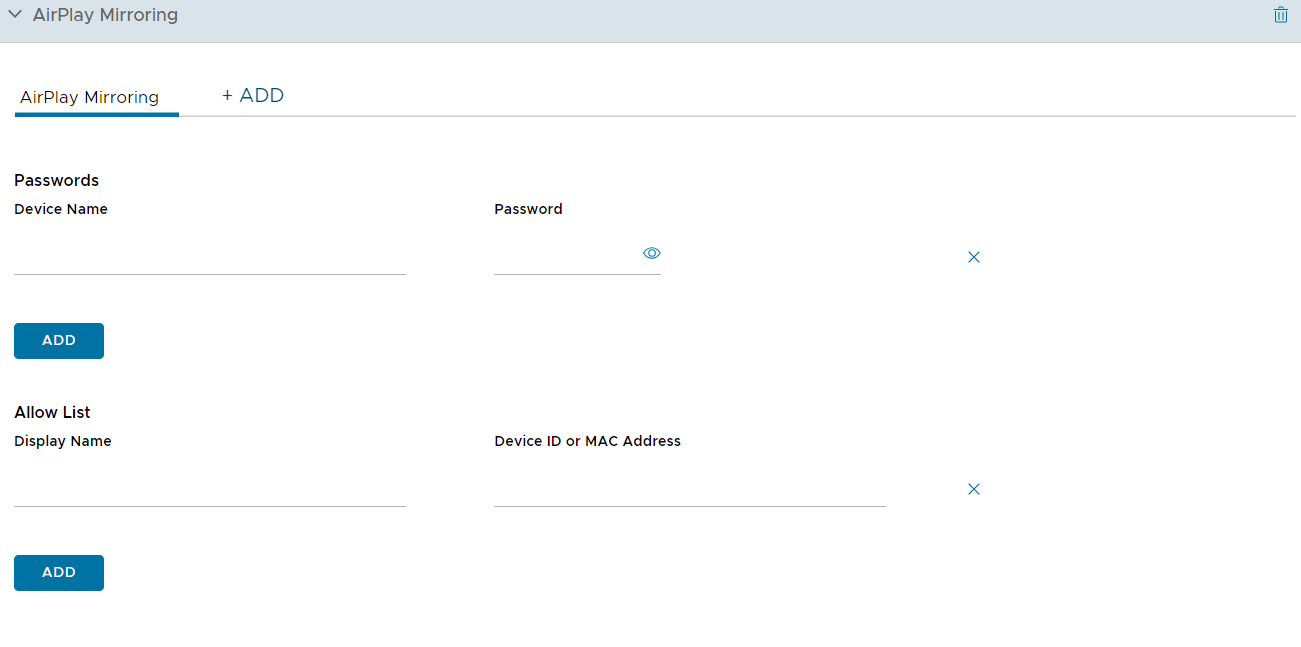

Perfil de AirPrint para iOS

Configure una carga útil de AirPrint para un dispositivo Apple con el fin de permitir a los equipos detectar automáticamente una impresora de AirPrint, incluso si el dispositivo está en una subred diferente a la de la impresora AirPrint.

Configure los ajustes del perfil de AirPrint, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Dirección IP | Introduzca la dirección IP (XXX.XXX.XXX.XXX). |

| Ruta de acceso del recurso | Introduzca la ruta de acceso del recurso asociada a la impresora AirPrint (ipp/printer o printers/Canon_MG5300_series). Para encontrar la ruta de acceso del recurso y la información de la dirección IP de una impresora, consulte la sección Cómo recuperar información de la impresora AirPrint. |

Cómo recuperar información de la impresora AirPrint

Para obtener información de la impresora AirPrint, como la dirección IP y la ruta de acceso del recurso, realice los pasos mencionados en esta sección.

- Conecte un dispositivo iOS a la red local (subred) en la que se encuentran las impresoras AirPrint.

-

Abra la ventana de terminal (que se encuentra en /Applications/Utilities/), introduzca el siguiente comando y, a continuación, pulse Intro.

ippfindAviso: Anote la información de la impresora que se obtiene a través del comando. La primera parte es el nombre de la impresora y la última es la ruta de acceso del recurso.

ipp://myprinter.local.:XXX/ipp/portX -

Para obtener la dirección IP, introduzca el siguiente comando y el nombre de la impresora.

ping myprinter.local.Aviso: Anote la información de la dirección IP que se obtiene a través del comando.

PING myprinter.local (XX.XX.XX.XX) -

Introduzca la dirección IP (XX.XX.XX.XX) y la ruta de acceso del recurso (/ipp/portX) obtenidas con los pasos 2 y 3 en los ajustes de carga útil de AirPrint.

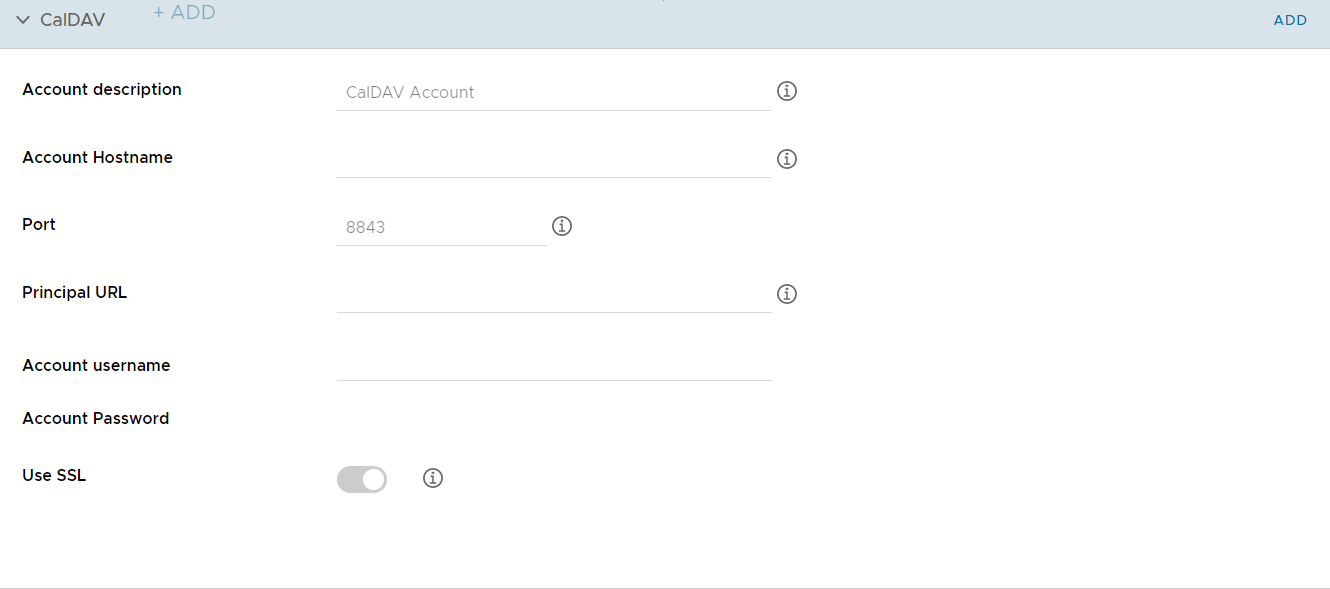

Perfil de CalDAV o CardDAV para iOS

Implemente un perfil de CalDAV o CardDAV para permitir a los usuarios finales sincronizar los elementos del calendario corporativo y los contactos, respectivamente.

Configure los ajustes del perfil de CalDav, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Descripción de la cuenta | Introduzca una breve descripción de la cuenta. |

| Nombre de host de la cuenta | Introduzca o visualice el nombre del servidor que desee utilizar para CalDAV. |

| Puerto | Introduzca el número del puerto asignado para la comunicación con el servidor CalDAV. |

| URL principal | Introduzca la ubicación web del servidor CalDAV. |

| Nombre de usuario de la cuenta | Introduzca el nombre de usuario de la cuenta de Active Directory. |

| Contraseña de la cuenta | Introduzca la contraseña de la cuenta de Active Directory. |

| Utilizar SSL | Seleccione esta opción para habilitar el uso de SSL. |

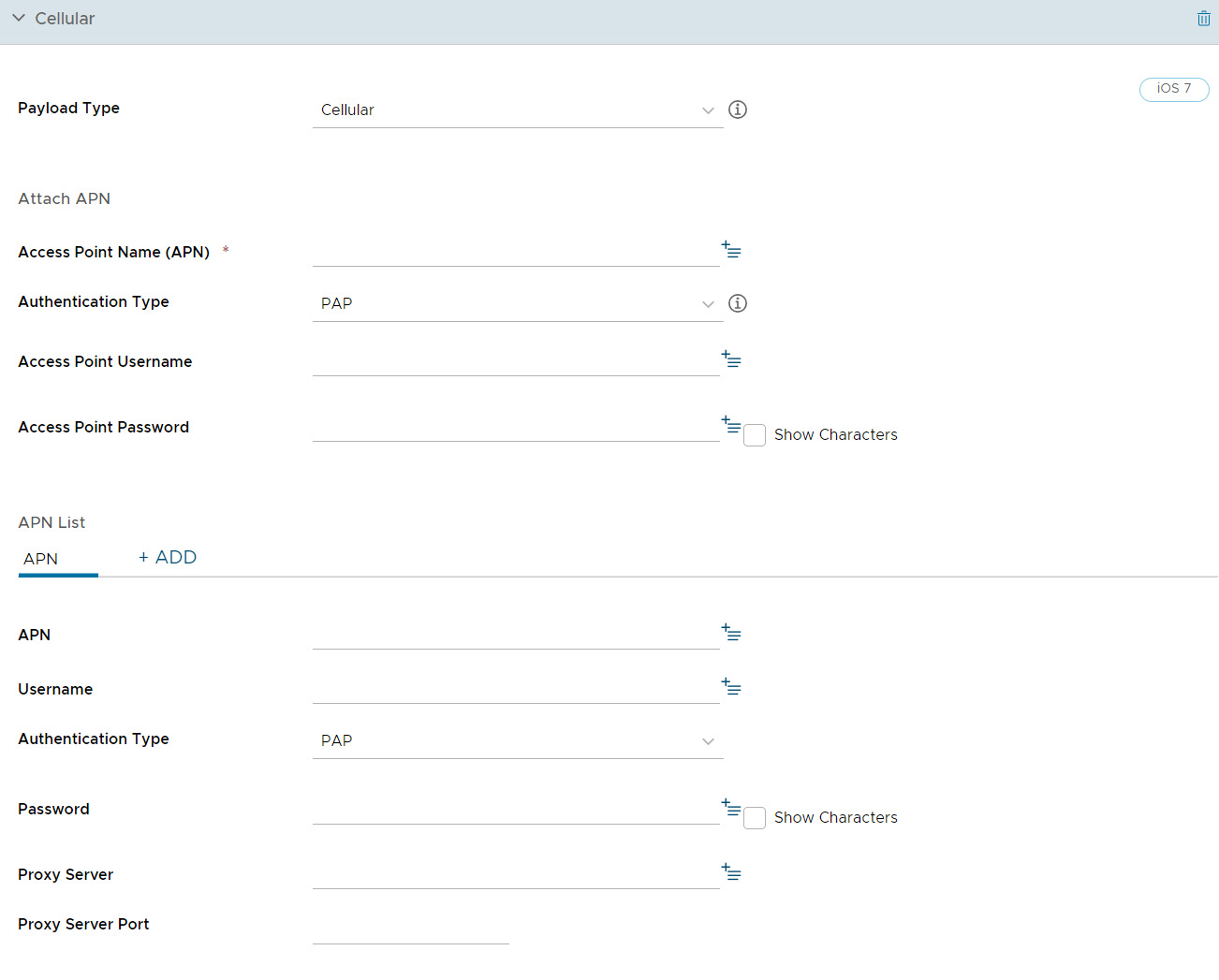

Perfil móvil para iOS

Configure una carga útil de telefonía móvil para configurar los ajustes de red de telefonía móvil en dispositivos y determinar cómo el dispositivo accede a la red de datos de telefonía móvil del operador.

Envíe la carga útil para utilizar una APN diferente desde el punto predeterminado. Si los ajustes de APN son incorrectos podría perder la funcionalidad, así que debe asegurarse de conocer los ajustes de APN correctos del operador. Para obtener más información acerca de esta cuestión, consulte el artículo de la base de conocimiento de Apple.

Configure los ajustes del perfil de CalDav, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Nombre del punto de acceso (APN) | Introduzca el APN proporcionado por su operador (por ejemplo, come.moto.cellular). |

| Tipo de autenticación | Seleccione el protocolo de autenticación. |

| Nombre de usuario de punto de acceso | Introduzca el nombre de usuario utilizado para la autenticación. |

| Contraseña de punto de acceso | Introduzca la contraseña de APN utilizada para la autenticación. |

| Nombre del punto de acceso | Introduzca el APN proporcionado por su operador (por ejemplo, come.moto.cellular). |

| Nombre de usuario de punto de acceso | Introduzca el nombre de usuario utilizado para la autenticación. |

| Tipo de autenticación | Seleccione el protocolo de autenticación. |

| Contraseña | Introduzca la contraseña de APN utilizada para la autenticación. |

| Servidor de proxy | Introduzca los datos del servidor de proxy. |

| Puerto del servidor de proxy | Introduzca el puerto del servidor de proxy para todo el tráfico. Seleccione Agregar para continuar con este proceso. |

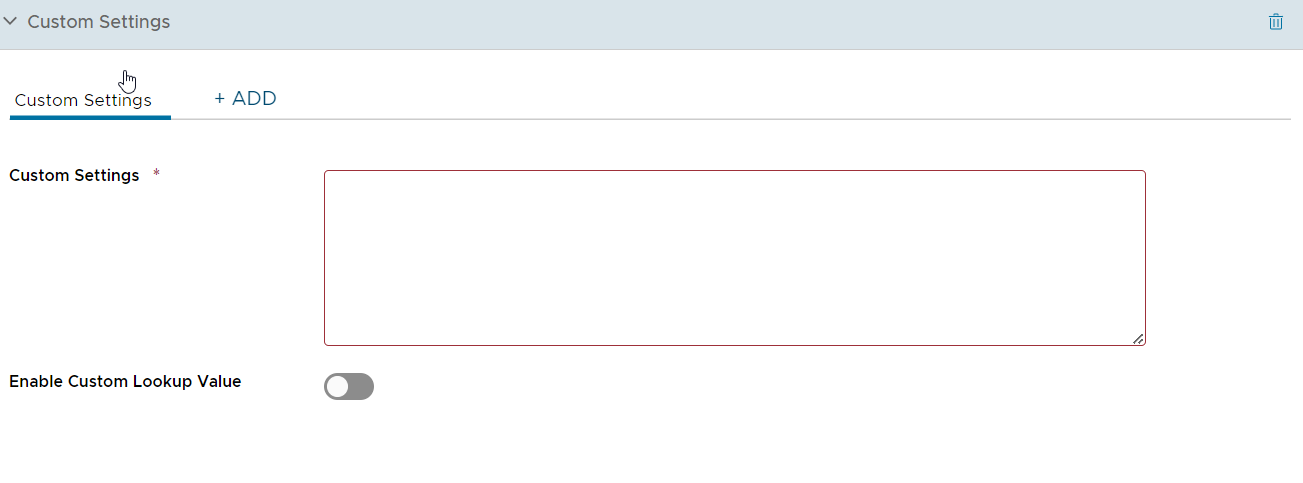

Perfil de ajustes personalizados para iOS

La carga útil de Ajustes personalizados puede utilizarse cuando se trata de nuevas funciones o funcionalidades de iOS de versiones de Apple que Workspace ONE UEM no admite actualmente a través de sus cargas útiles nativas. Si no desea esperar hasta el próximo lanzamiento de Workspace ONE UEM para poder controlar estos ajustes, puede utilizar la carga útil de Ajustes personalizados y el código XML para habilitar o desactivar manualmente ciertos ajustes.

Puede que quiera realizar una copia del perfil y guardarla en un grupo organizativo de "prueba" para evitar que haya usuarios afectados antes de que usted esté listo para Guardar y publicar.

No asigne un perfil a ningún grupo inteligente, ya que podría proporcionar un valor cifrado al visualizar un XML.

-

Desplácese a Recursos > Perfiles y líneas base > Perfiles > Agregar > Agregar perfil > iOS.

-

Configure los ajustes de la sección General del perfil.

-

Configure la carga útil apropiada (por ejemplo, Restricciones o Código de acceso).

-

Seleccione Guardar y publicar.

Aviso: Asegúrese de que el perfil creado en los pasos 1 a 4 no esté asignado a ningún grupo inteligente. De lo contrario, es posible que los datos se cifren al visualizar un XML.

-

Vuelva a la página Perfiles y seleccione un perfil mediante el botón de radio junto al nombre del perfil. Las opciones del menú aparecen en la parte superior de la lista.

-

Seleccione </> XML en las opciones del menú. Aparecerá la ventana Ver XML del perfil.

-

Busque la clave PayloadContent y copie el diccionario único anidado en su interior. Copie todo el contenido del diccionario desde <dict>…</dict>. Consulte a continuación un XML de ejemplo para la carga útil Restricciones.

<plist version="1.0"> <dict> <key>PayloadContent</key> <array> <dict> <key>safariAcceptCookies</key> <real>2</real> <key>safariAllowAutoFill</key> <true /> <key>PayloadDisplayName</key> <string>Restrictions</string> <key>PayloadDescription</key> <string>RestrictionSettings</string> <key>PayloadIdentifier</key> <string>745714ad-e006-463d-8bc1-495fc99809d5.Restrictions</string> <key>PayloadOrganization</key> <string></string> <key>PayloadType</key> <string>com.apple.applicationaccess</string> <key>PayloadUUID</key> <string>9dd56416-dc94-4904-b60a-5518ae05ccde</string> <key>PayloadVersion</key> <integer>1</integer> </dict> </array> <key>PayloadDescription</key> <string></string> <key>PayloadDisplayName</key> <string>Block Camera/V_1</string> <key>PayloadIdentifier</key> <string>745714ad-e006-463d-8bc1-495fc99809d5</string> <key>PayloadOrganization</key> <string></string> <key>PayloadRemovalDisallowed</key> <false /> <key>PayloadType</key> <string>Configuration</string> <key>PayloadUUID</key> <string>86a02489-58ff-44ff-8cd0-faad7942f64a</string> <key>PayloadVersion</key> <integer>1</integer> </dict> </plist>Para obtener más ejemplos e información sobre el código XML, consulte el artículo de la KB aquí.

-

Si ve texto cifrado entre las etiquetas dict en la ventana XML, puede generar el texto descifrado modificando la configuración en la página de perfiles. Para ello:

a. Navegue a Grupos y ajustes > Todos los ajustes > Dispositivos > Usuarios > Apple > Perfiles.

b. Reemplace la opción de los ajustes personalizados.

c. Deshabilite la opción Cifrar los perfiles y, a continuación, seleccione Guardar.

-

Navegue de nuevo hasta el perfil Ajustes personalizados y pegue el código XML que ha copiado en el cuadro de texto. El código XML que ha pegado debe contener el bloque completo de código, desde <dict> hasta </dict>.

-

Elimine la carga útil originalmente configurada seleccionando la sección de cargas útiles básicas, por ejemplo, Restricciones o Código, y el botón menos [-]. Ahora puede mejorar el perfil agregando el código XML personalizado para la nueva funcionalidad.

-

Seleccione Guardar y publicar.

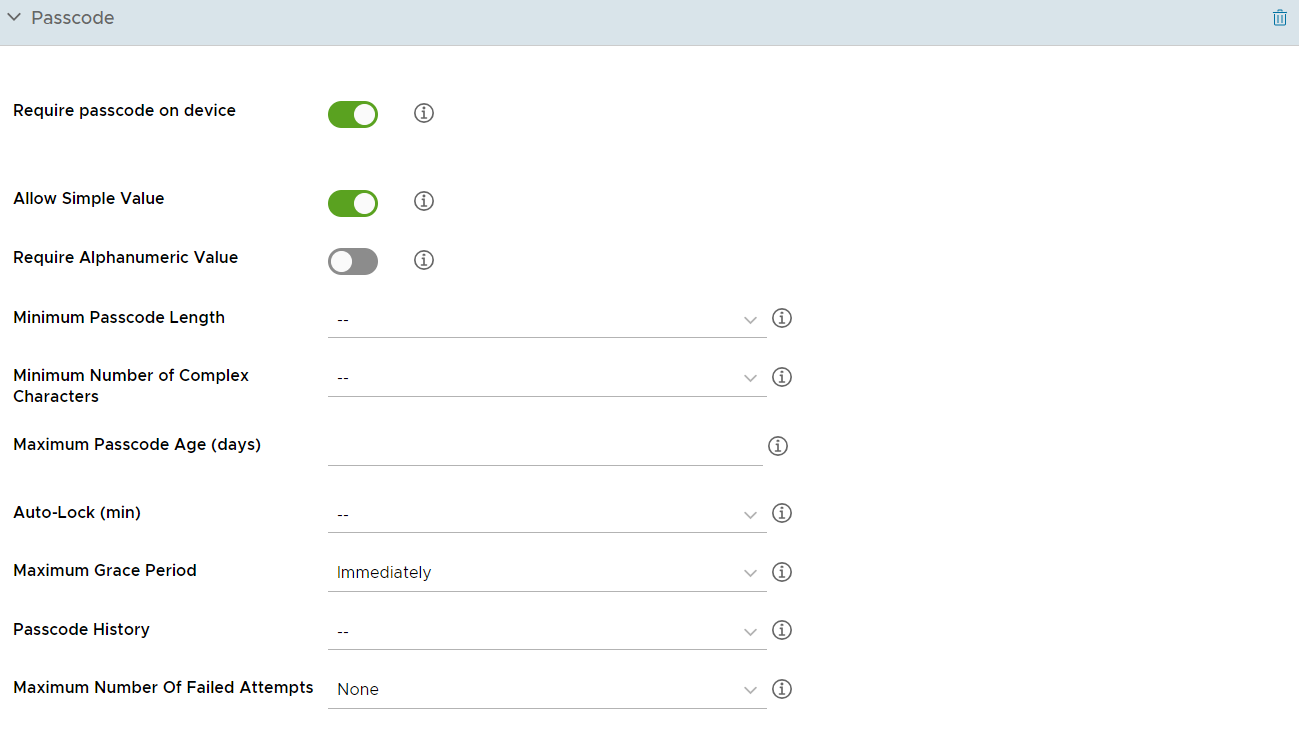

Perfil de código de acceso de dispositivos para iOS

Los perfiles de código de acceso del dispositivo protegen los dispositivos iOS y su contenido. Configure el nivel de seguridad en función de las necesidades del usuario.

Seleccione opciones estrictas para los empleados de alto rango, y opciones más flexibles para otros dispositivos o para quienes participen en un programa BYOD. Además, cuando se establece un código de acceso en un dispositivo iOS, proporciona cifrado de hardware para el dispositivo y también crea un indicador de dispositivo La protección de datos está activada en la pestaña de Seguridad de la página de Detalles del dispositivo.

Cree un código de acceso y configure lo siguiente:

- Complejidad: utilice valores simples para acceder rápidamente o códigos de acceso alfanuméricos para mayor seguridad. También puede requerir un número mínimo de caracteres complejos (por ejemplo, @, #, &,! , ,? ) para el código de acceso. Por ejemplo, puede exigir que los usuarios con acceso a contenido confidencial tengan que usar códigos de acceso más estrictos.

- Cantidad máxima de intentos fallidos: evite el acceso no autorizado eliminando el contenido del dispositivo o bloqueándolo después de un número de intentos determinado. Esta opción es idónea para los dispositivos de propiedad corporativa, pero no para los de empleados que formen parte de un programa BYOD. Por ejemplo, si un dispositivo está restringido a cinco intentos de introducción del código de acceso y un usuario lo introduce incorrectamente cinco veces seguidas, el dispositivo elimina automáticamente todo el contenido. Si bien es preferible simplemente bloquear el dispositivo, establezca esta opción en Ninguno, y así podrá realizar reintentos indefinidos de introducir el código de acceso.

- Vigencia máxima del código de acceso: imponga la renovación de los códigos de acceso a intervalos determinados. Los códigos de acceso que se modifican con mayor frecuencia pueden ser menos vulnerables a la exposición a personas no autorizadas.

- Bloqueo automático (min): la cantidad máxima de minutos durante los cuales el dispositivo puede estar inactivo sin que el usuario lo desbloquee antes de que el sistema lo bloquee. Cuando se alcanza este límite, el sistema bloqueará el dispositivo y será necesario introducir el código de acceso para desbloquearlo. El usuario puede editar este ajuste, pero el valor no puede superar el valor configurado.

Configurar un perfil de código de acceso de dispositivos para iOS

Los perfiles de código de acceso del dispositivo protegen los dispositivos iOS y su contenido. Configure varios ajustes como parte de una carga útil de código de acceso para aplicar códigos de acceso de dispositivo en función de las necesidades de los usuarios.

Configure los ajustes del perfil de código de acceso del dispositivo, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Requerir código de acceso en el dispositivo | Habilite la protección obligatoria mediante código de acceso. |

| Permitir valores simples | Permita al usuario final aplicar un código de acceso numérico sencillo. |

| Requerir valor alfanumérico | Impida al usuario final utilizar espacios o caracteres no alfanuméricos en el código de acceso. |

| Longitud mínima del código de acceso | Seleccione el número mínimo de caracteres requeridos para el código de acceso. |

| Número mínimo de caracteres complejos | Seleccione el número mínimo de caracteres complejos (#, $,! , @) que exigirá el código de acceso. |

| Vigencia máxima del código de acceso (días) | Seleccione el número máximo de días que el código de acceso puede estar activo. |

| Bloqueo automático (en minutos) | La cantidad máxima de minutos durante los cuales el dispositivo puede estar inactivo sin que el usuario lo desbloquee antes de que el sistema lo bloquee. Cuando se alcanza este límite, el sistema bloqueará el dispositivo y será necesario introducir el código de acceso para desbloquearlo. El usuario puede editar este ajuste, pero el valor no puede superar el valor configurado. |

| Historial del código de acceso | Seleccione el número de códigos de acceso que desea guardar en el historial para que el usuario final no pueda repetirlos. |

| Periodo de gracia para el bloqueo de la pantalla del dispositivo (minutos) | Seleccione el periodo de tiempo en minutos durante el cual el dispositivo puede estar inactivo antes de que el sistema lo bloquee y el usuario final tenga que volver a introducir su código de acceso. |

| Número máximo de intentos fallidos | Seleccione el número de intentos permitidos. Si el usuario final introduce un código de acceso incorrecto ese número de veces, el dispositivo realiza un restablecimiento a los valores de fábrica. |

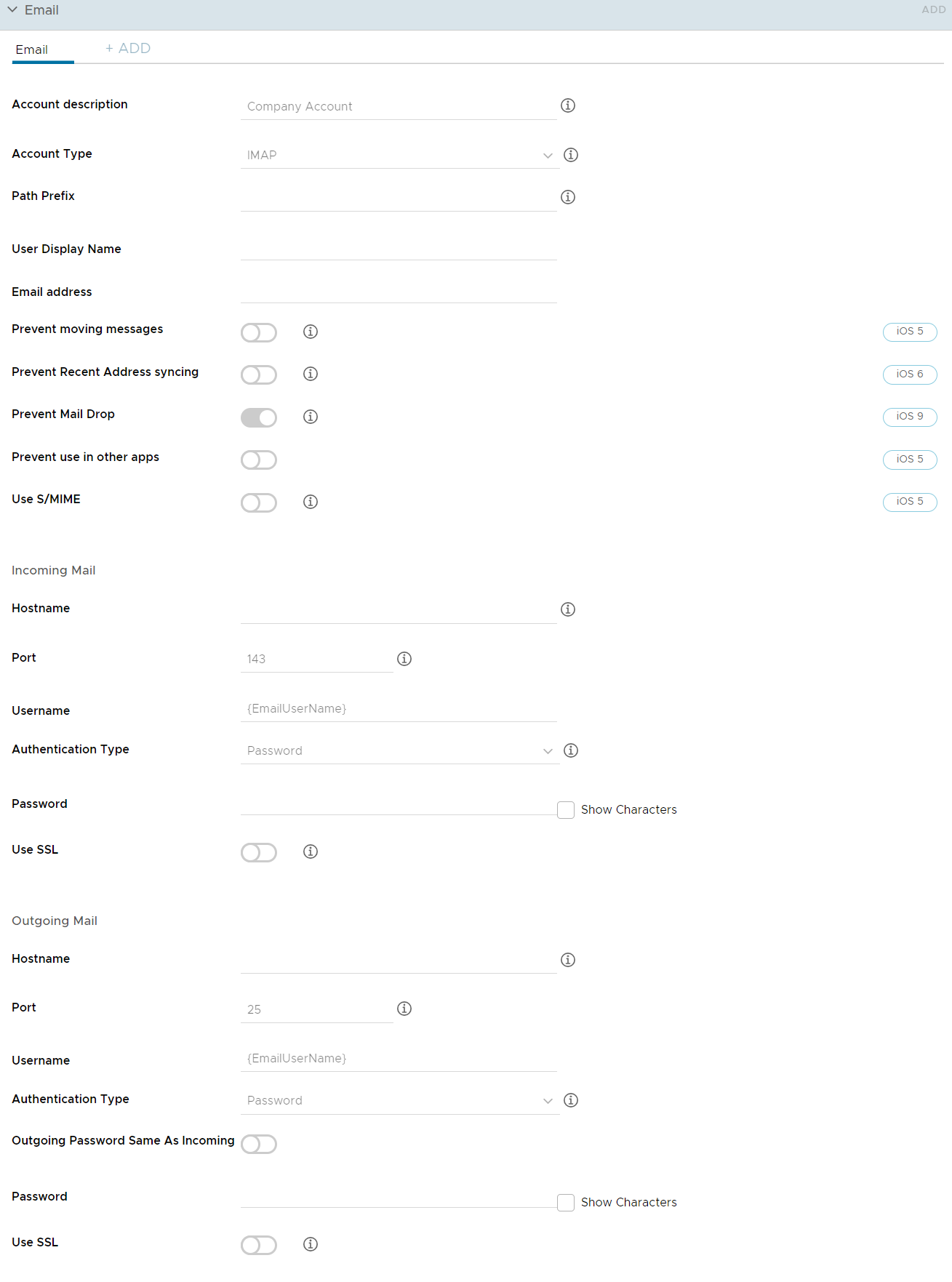

Perfil de cuenta de correo electrónico para iOS

Configure un perfil de correo electrónico para dispositivos iOS, a fin de configurar los ajustes de correo electrónico en el dispositivo.

Configure los ajustes, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Descripción de la cuenta | Introduzca una breve descripción de la cuenta de correo electrónico. |

| Tipo de cuenta | Utilice el menú desplegable para seleccionar IMAP o POP. |

| Prefijo de la ruta | Introduzca el nombre de la carpeta raíz de la cuenta de correo electrónico (solo IMAP). |

| Nombre para mostrar del usuario | Introduzca el nombre del usuario final. |

| Dirección de correo electrónico | Introduzca la dirección de la cuenta de correo electrónico. |

| Impedir mover mensajes | Seleccione esta opción para evitar que el usuario reenvíe los correos electrónicos o que estos se abran en aplicaciones de terceros. |

| Prevenir sincronización de las direcciones recientes | Seleccione esta opción para impedir que el usuario sincronice los contactos de correo electrónico con su dispositivo personal. |

| Prevenir el uso en aplicaciones de terceros | Seleccione esta opción para evitar que los usuarios trasladen el correo electrónico de la empresa a otros clientes de correo electrónico. |

| Bloquear Mail Drop | Seleccione esta opción para impedir que los usuarios utilicen la función Mail Drop de Apple. |

| Utilizar S/MIME | Seleccione esta casilla para utilizar otros certificados de cifrado. |

| Nombre del host | Introduzca el nombre del servidor de correo electrónico. |

| Puerto | Introduzca el número de puerto asignado al tráfico de correo electrónico entrante. |

| Nombre de usuario | Introduzca el nombre de usuario de la cuenta de correo electrónico. |

| Tipo de autenticación | Utilice el menú desplegable para seleccionar cómo se autentica el titular de la cuenta de correo electrónico. |

| Contraseña | Introduzca la contraseña requerida para la autenticación del usuario final. |

| Utilizar SSL | Seleccione esta opción para habilitar el uso de Secure Socket Layer (SSL) para el tráfico de correos electrónicos entrantes. |

| Nombre del host | Introduzca el nombre del servidor de correo electrónico. |

| Puerto | Introduzca el número de puerto asignado al tráfico de correo electrónico saliente. |

| Nombre de usuario | Introduzca el nombre de usuario de la cuenta de correo electrónico. |

| Tipo de autenticación | Utilice el menú desplegable para seleccionar cómo se autentica el titular de la cuenta de correo electrónico. |

| Contraseña saliente igual a la entrante | Seleccione esta opción para rellenar automáticamente el campo de la contraseña. |

| Contraseña | Introduzca la contraseña requerida para la autenticación del usuario final. |

| Utilizar SSL | Seleccione está opción para habilitar el uso de Secure Socket Layer para el tráfico de correo electrónico saliente. |

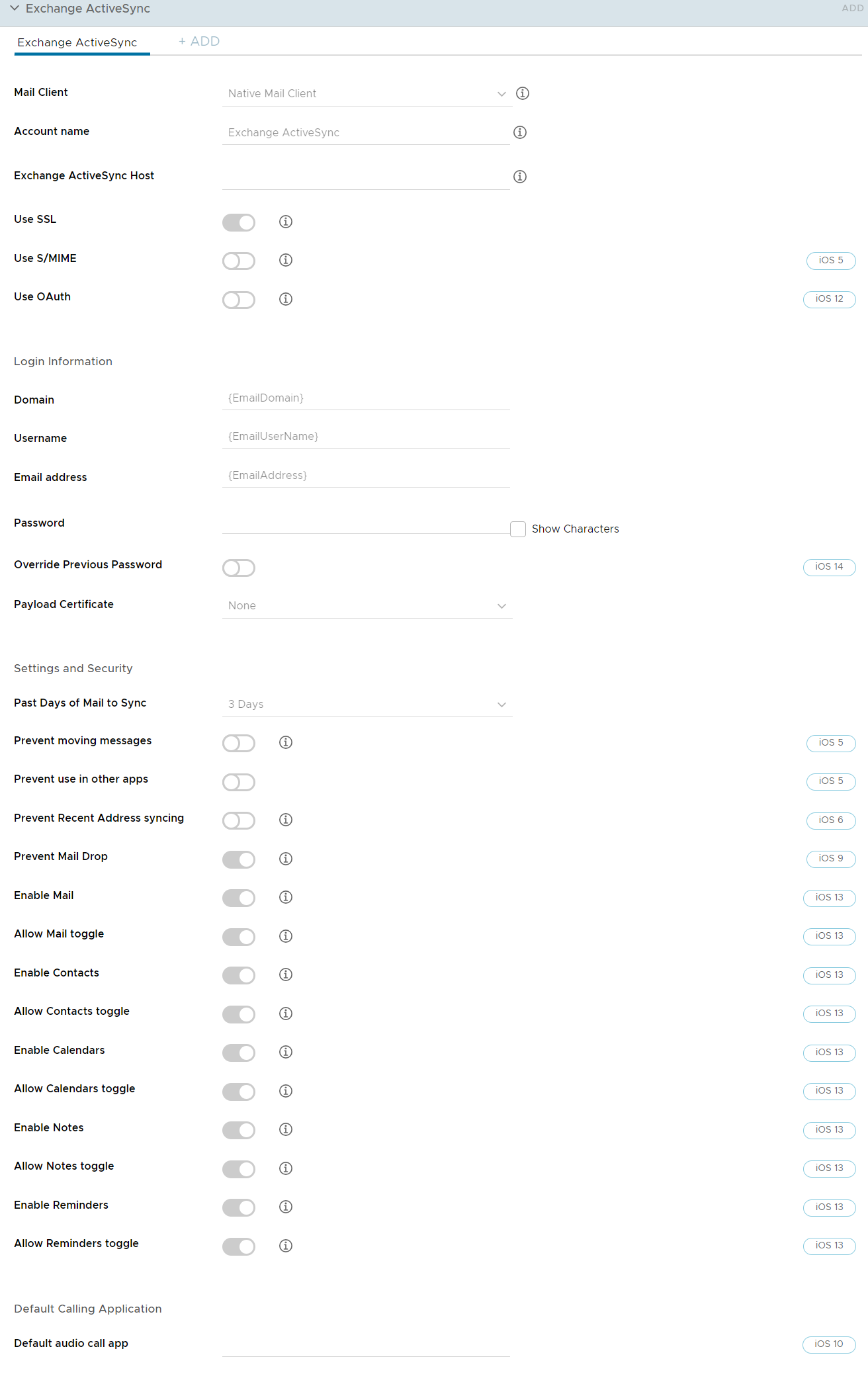

Correo electrónico de Exchange ActiveSync (EAS) para dispositivos iOS

Exchange ActiveSync (EAS) es el protocolo estándar del sector diseñado para la sincronización de correo electrónico en los dispositivos móviles. A través de los perfiles de EAS se pueden configurar los dispositivos de forma remota para que se conecten al servidor de correo y puedan sincronizar el correo electrónico, los calendarios y los contactos.

El perfil de EAS utiliza la información de cada usuario, como el nombre de usuario, la dirección de correo electrónico y la contraseña. Si integra Workspace ONE UEM con los servicios de Active Directory, esta información de usuario se rellenará automáticamente y se podrá especificar en el perfil de EAS utilizando los valores de búsqueda.

Cómo crear un perfil de EAS genérico para varios usuarios

Antes de crear un perfil de EAS que permita a los dispositivos extraer datos automáticamente de su servidor de correo, primero debe asegurarse de que los usuarios finales dispongan de la información adecuada en sus registros de cuentas de usuario. Para los Usuarios de directorio, o aquellos usuarios que se inscribieron con las credenciales de directorio, por ejemplo Active Directory, esta información se llena automáticamente durante la inscripción. Sin embargo, para los Usuarios básicos, esta información no se rellenará automáticamente y se tendrá que introducir de una de estas dos formas:

-

Puede editar el registro de cada usuario y rellenar las casillas Dirección de correo electrónico y Nombre de usuario de correo electrónico.

-

Puede solicitar a los usuarios que introduzcan esta información durante la inscripción navegando a Dispositivos > Ajustes del dispositivo > General > Inscripción y en la pestaña Indicaciones opcionales, marquen la casilla Habilitar la solicitud del correo electrónico durante la inscripción.

Cómo configurar un perfil de correo de EAS para el cliente de correo nativo

Cree un perfil de configuración de correo electrónico para el cliente de correo nativo en dispositivos iOS.

-

Navegue a Recursos> Perfiles y líneas base > Perfiles > Agregar. Seleccione Apple iOS.

-

Configure los ajustes de la sección General del perfil.

-

Seleccione la carga útil de Exchange ActiveSync.

-

Seleccione Cliente de correo nativo para el Cliente de correo. Complete el cuadro de texto Nombre de la cuenta con la descripción de esta cuenta de correo. Introduzca la dirección URL externa del servidor de ActiveSync de la empresa en el campo Host de Exchange ActiveSync.

El servidor de ActiveSync puede ser cualquier servidor de correo que implemente el protocolo de ActiveSync, como Lotus Notes Traveler, Novell Data Synchronizer y Microsoft Exchange. Para las implementaciones de Secure Email Gateway (SEG), utilice la dirección URL de SEG y no la del servidor de correo.

-

Marque la casilla Utilizar SSL para habilitar el uso de la capa de sockets seguros (SSL) para los correos electrónicos entrantes.

-

Seleccione la casilla S/MIME para utilizar otros certificados de cifrado. Antes de habilitar esta opción, asegúrese de haber cargado los certificados necesarios en los ajustes de perfil de Credenciales.

a. Seleccione el Certificado S/MIME para firmar los mensajes de correo electrónico.

b. Seleccione el Certificado de cifrado S/MIME para firmar y cifrar los mensajes de correo electrónico.

c. Marque la casilla de Habilitar conmutador de "Por mensaje" para permitirles a los usuarios finales que escojan los mensajes individuales de correo electrónico que vayan a firmar y cifrar utilizando el cliente de correo nativo de iOS (solo dispositivos iOS 8+ supervisados).

-

Active la casilla Usar OAuth para habilitar OAuth para la autenticación. OAuth es necesario para las cuentas modernas habilitadas para autenticación.

a. URL de inicio de sesión de OAuth: introduzca la URL de inicio de sesión de OAuth.

b. URL de token de OAuth: introduzca la URL del token de OAuth.

-

Rellene la Información de inicio de sesión, entre la que se incluyen los valores de búsqueda Nombre de dominio, Nombre de usuario y Dirección de correo electrónico. Los valores de búsqueda obtienen la información directamente del registro de la cuenta de usuario. Para utilizar los valores de búsqueda {EmailDomain}, {EmailUserName} y {EmailAddress}, asegúrese de que las cuentas de usuario de Workspace ONE UEM tengan definidos una dirección y un nombre de usuario para correo electrónico.

-

Deje el campo Contraseña vacío para pedirle al usuario que introduzca una contraseña.

-

Seleccione el Certificado de carga útil para definir un certificado para la autenticación basada en el certificado después de haberlo agregado en la carga útil de Credenciales.

-

Configure los siguientes ajustes opcionales de Ajustes y seguridad según proceda:

a. Número de días transcurridos de correo para sincronizar: se descarga la cantidad definida de correo. Tenga en cuenta que cuanto más largo sea el periodo de tiempo, más datos se consumirán durante la descarga del correo.

b. Impedir mover mensajes: impide al usuario mover correos del buzón de Exchange a cualquier otro buzón en el dispositivo.

c. Prevenir el uso en aplicaciones de terceros: impide a otras aplicaciones el uso del buzón de Exchange para enviar mensajes.

d. Prevenir sincronización de las direcciones recientes: desactiva las sugerencias de contactos cuando envía un correo en Exchange.

e. Impedir Mail Drop: desactiva el uso de la función Mail Drop de Apple.

f. (iOS 13) Habilitar correo: habilita la configuración de una aplicación de correo independiente para la cuenta de Exchange.

g. (iOS 13) Permitir la alternancia de correo: si está desactivada, evita que el usuario active o desactive el correo.

h. (iOS 13) Habilitar contactos: habilita la configuración de una aplicación de contactos independiente para la cuenta de Exchange.

i. (iOS 13) Permitir la alternancia de contactos: si está desactivada, evita que el usuario active o desactive los contactos.

j. Habilitar calendarios: habilita la configuración de una aplicación de calendario independiente para la cuenta de Exchange (iOS 13).

k. (iOS 13) Permitir la alternancia de calendarios: si está desactivada, evita que el usuario active o desactive los calendarios.

l. Habilitar notas: habilita la configuración de una aplicación de notas independiente para la cuenta de Exchange.

m. (iOS 13) Permitir la alternancia de notas: si está desactivada, evita que el usuario active o desactive las notas.

n. (iOS 13) Habilitar recordatorios: habilita la configuración de una aplicación de recordatorios independiente para la cuenta de Exchange

o. (iOS 13) Permitir la alternancia de recordatorios: si está desactivado, evita que el usuario active o desactive los recordatorios.

-

Asigne la Default Audio Call App que su cuenta EAS nativa utilizará para realizar llamadas cuando seleccione un número de teléfono en un mensaje de correo electrónico.

-

Seleccione Guardar y publicar para enviar el perfil a los dispositivos disponibles.

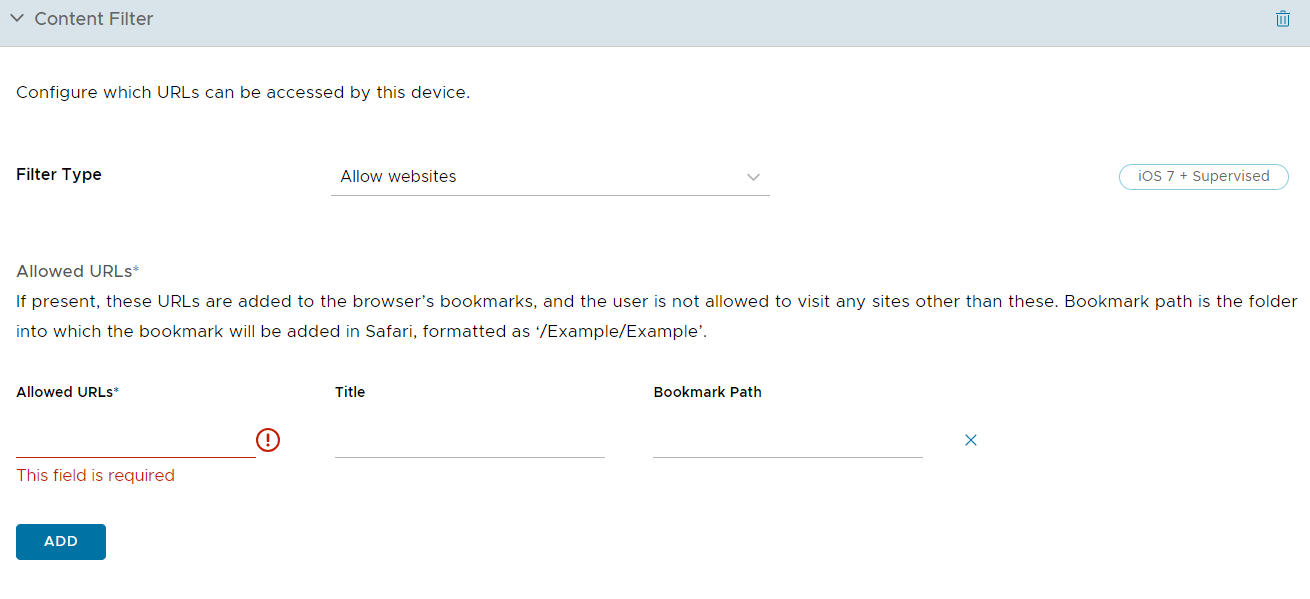

Filtro de contenido de Forcepoint para iOS

Al integrar Workspace ONE UEM con Forcepoint, puede utilizar las categorías de filtro de contenido de Forcepoint y aplicarlas a los dispositivos que administra en la consola UEM.

Permita o bloquee el acceso a los sitios web según las reglas que configure en Forcepoint y, luego, implemente una carga útil de VPN para exigir a los dispositivos que cumplan con estas reglas. Los usuarios de directorio inscritos en Workspace ONE UEM se validan con Forcepoint para determinar las reglas de filtro de contenido que deben aplicarse según el usuario final específico.

Puede aplicar el filtrado de contenido con Forcepoint de una de las siguientes dos formas.

a. Usando el perfil de VPN como se indica en esta sección. Haciendo que el filtro de contenido del perfil de VPN se pueda aplicar a todo el tráfico web con navegadores que no sean el VMware Browser.

b. También puede configurar la página Ajustes y políticas, que afecta a todo el tráfico web que pase por navegadores distintos del VMware Browser. Para obtener instrucciones sobre cómo configurar los Ajustes y Políticas, consulte la Guía del VMware Browser.

Procedimiento

-

Tras seleccionar la carga útil, seleccione Websense (Forcepoint) como el Tipo de conexión.

-

Configure la información de Conexión, entre la que se incluye la siguiente:

Ajustes Descripción Nombre de la conexión Introduzca el nombre de conexión que se mostrará. Nombre de usuario Introduzca el nombre de usuario para la conexión al servidor de proxy. Contraseña Introduzca la contraseña utilizada para la conexión. -

También puede seleccionar Probar conexión.

-

Ajuste las Configuraciones del proveedor.

Ajustes Descripción Claves de proveedor Cree claves personalizadas y añádalas al diccionario de configuración del proveedor. Clave Introduzca la clave específica proporcionada por el proveedor. Valor Introduzca el valor de VPN para cada clave. -

Seleccione Guardar y publicar. Los usuarios finales basados en directorio ahora pueden obtener acceso a los sitios permitidos de conformidad con las categorías de Forcepoint.

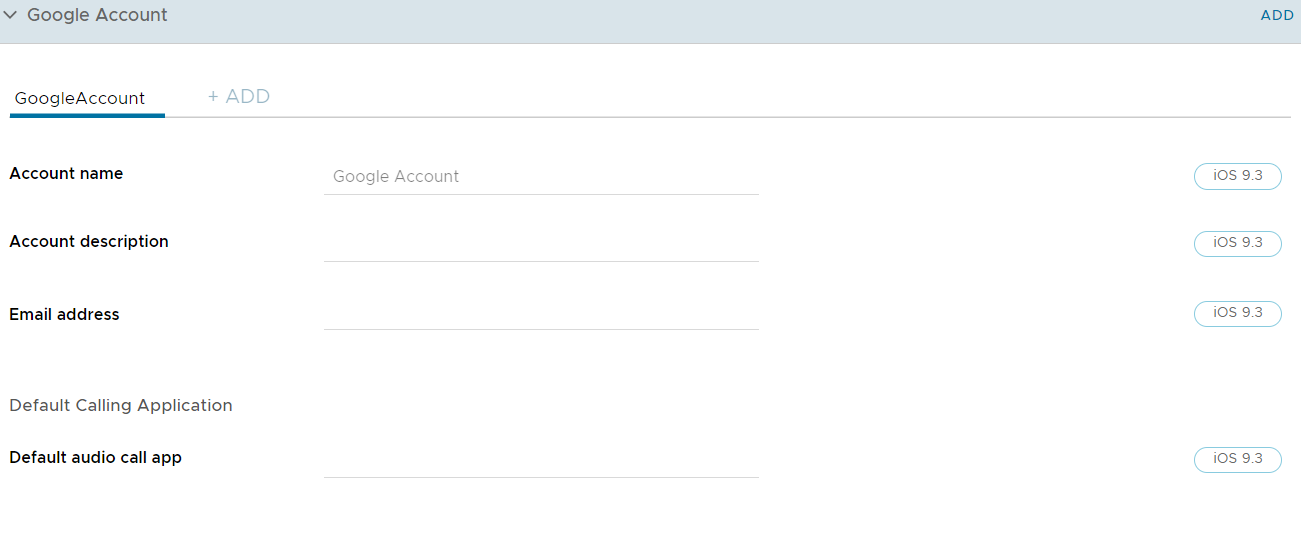

Perfil de cuenta de Google para iOS

Permita que un usuario final utilice su cuenta de Google en la aplicación de correo nativa de su dispositivo iOS. Agregue una cuenta de Google directamente desde la consola de UEM.

Configure los ajustes del perfil de cuenta de Google, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Nombre de la cuenta | El nombre de usuario completo de la cuenta de Google. Este es el nombre de usuario que aparece cuando se envía un mensaje de correo electrónico. |

| Descripción de la cuenta | Una descripción de la cuenta de Google, que aparece en “Correo” y “Ajustes”. |

| Dirección de correo electrónico | La dirección de correo electrónico completa de la cuenta de Google. |

| Aplicación de llamadas de audio predeterminada | Busque y seleccione una aplicación que será la predeterminada para realizar todas las llamadas desde la cuenta de Google configurada. |

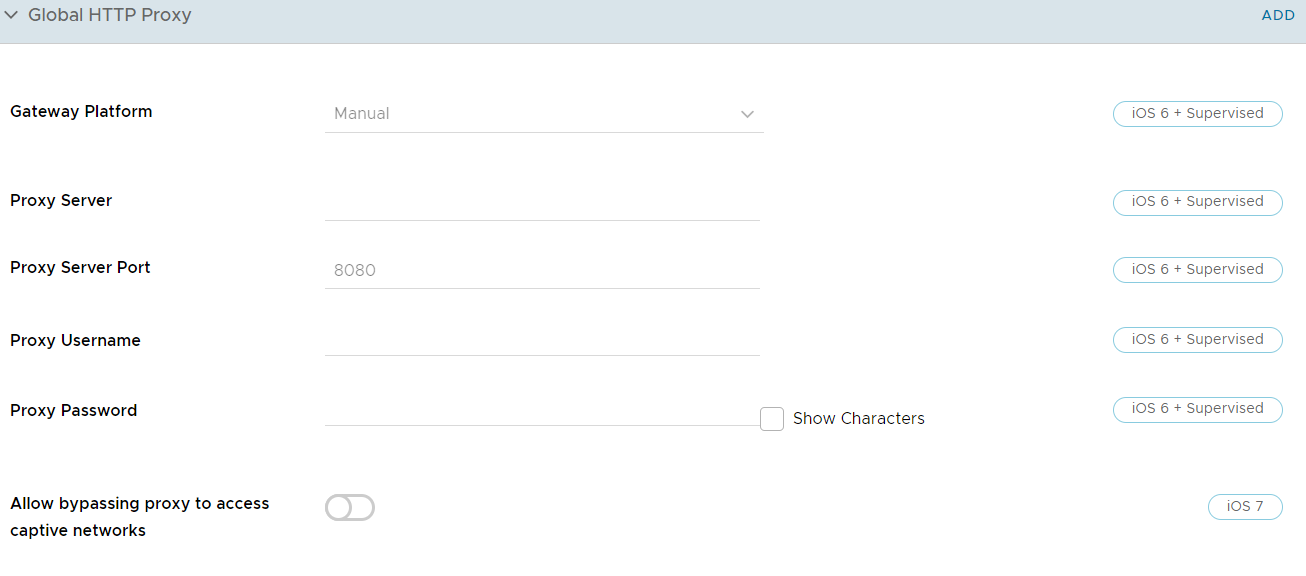

Perfil de proxy HTTP global para iOS

Configure un proxy HTTP global que dirija el tráfico HTTP de los dispositivos iOS 7 o posterior supervisados a través de un servidor de proxy designado. Por ejemplo, un colegio puede establecer un proxy global para garantizar que toda la navegación en la web pase por el filtro de contenido web.

Configure los ajustes del proxy HTTP global, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Tipo de proxy | Seleccione Automático o Manual para la configuración del proxy. |

| Servidor de proxy | Introduzca la URL del servidor de proxy. Este campo aparece si la opción Tipo de proxy se ha establecido en Manual. |

| Puerto del servidor de proxy | Introduzca el puerto utilizado para la comunicación con el proxy. Este campo aparece si la opción Tipo de proxy se ha establecido en Manual. |

| Nombre de usuario de proxy/Contraseña | Si el proxy requiere credenciales, puede utilizar los valores de búsqueda para definir el método de autenticación. Este campo aparece si la opción Tipo de proxy se ha establecido en Manual. |

| Permitir circunvalar el proxy para acceder a las redes cautivas | Marque esta casilla para permitir que el dispositivo omita los ajustes del proxy a la hora de acceder a una red conocida. Este campo aparece si la opción Tipo de proxy se ha establecido en Manual. |

| URL de archivo PAC de proxy | Introduzca la URL del archivo PAC de proxy para aplicar su configuración automáticamente. Este cuadro aparece cuando el Tipo de proxy se ha establecido en Automático. |

| Permitir conexión directa si PAC está inaccesible | Seleccione esta opción para que los dispositivos iOS omitan el servidor proxy si el archivo PAC está inaccesible. Este cuadro aparece cuando el Tipo de proxy se ha establecido en Automático. |

| Permitir circunvalar el proxy para acceder a las redes cautivas | Marque esta casilla para permitir que el dispositivo omita los ajustes del proxy a la hora de acceder a una red conocida. Este cuadro aparece cuando el Tipo de proxy se ha establecido en Automático. |

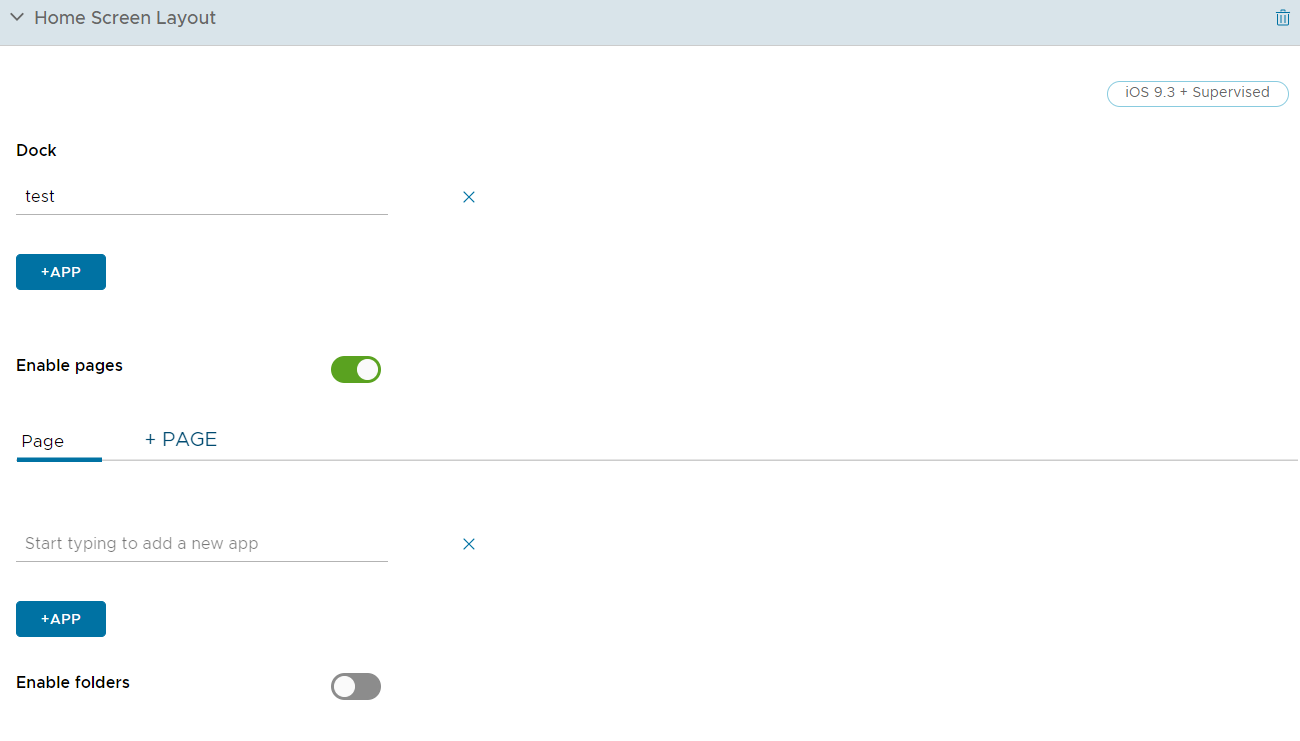

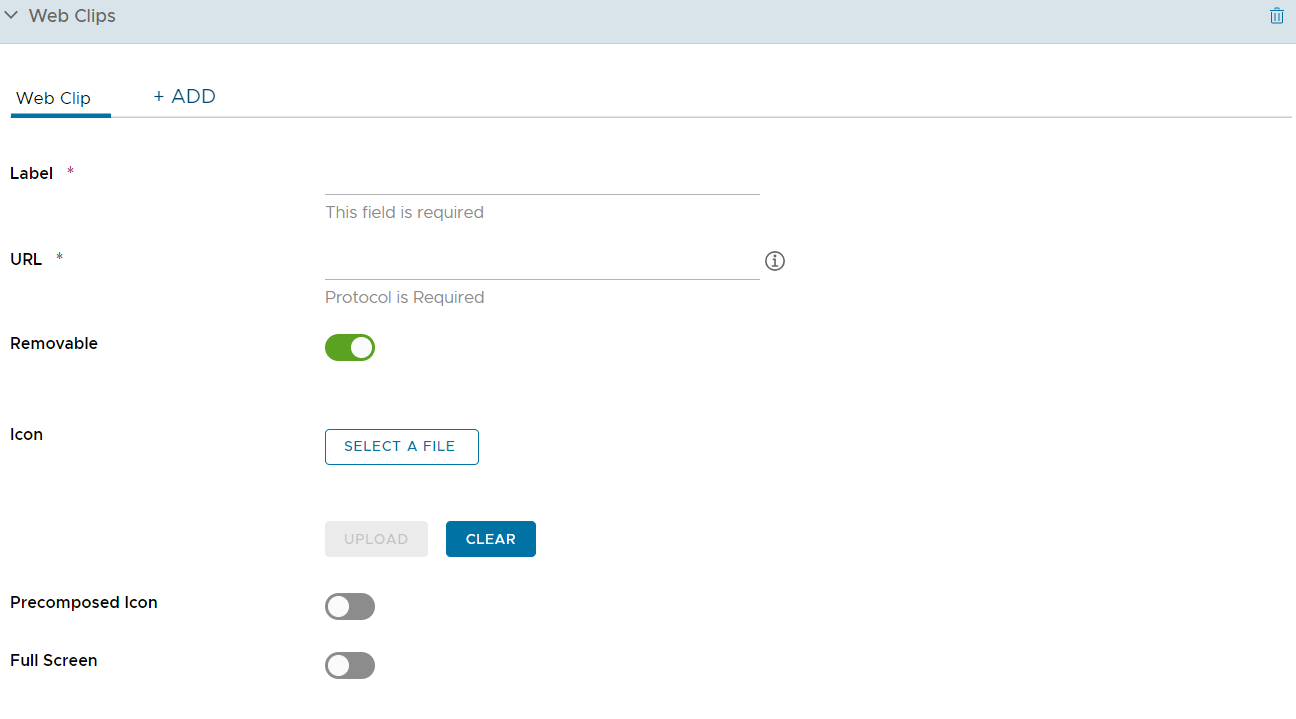

Perfil de diseño de la pantalla de inicio (iOS supervisado)

Utilice esta carga útil para definir el diseño de aplicaciones, carpetas y web clips para la pantalla de inicio. La implementación de esta carga útil le permite agrupar aplicaciones y web clips de manera que se adapten a las necesidades de su organización.

Cuando la carga útil se implementa en el dispositivo, el diseño de la pantalla de inicio se bloquea y los usuarios no pueden modificarlo. Esta carga útil está permitida en dispositivos supervisados iOS 9.3 o superior.

Configure los ajustes del perfil de diseño de la pantalla de inicio, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Dock | Seleccione las aplicaciones y web clips que desea que aparezcan en el Dock. |

| Página | Seleccione las aplicaciones y web clips que desea agregar al dispositivo. También puede agregar más páginas para más grupos de aplicaciones y web clips. |

| Agregar carpeta | Configure una nueva carpeta para agregarla a la pantalla del dispositivo en la página seleccionada. Utilice el icono de lápiz que se encuentra en la barra gris para crear o editar el nombre de la carpeta. |

Seleccione Agregar página para agregar páginas adicionales al dispositivo si fuera necesario y seleccione Guardar y publicar para enviar este perfil a los dispositivos.

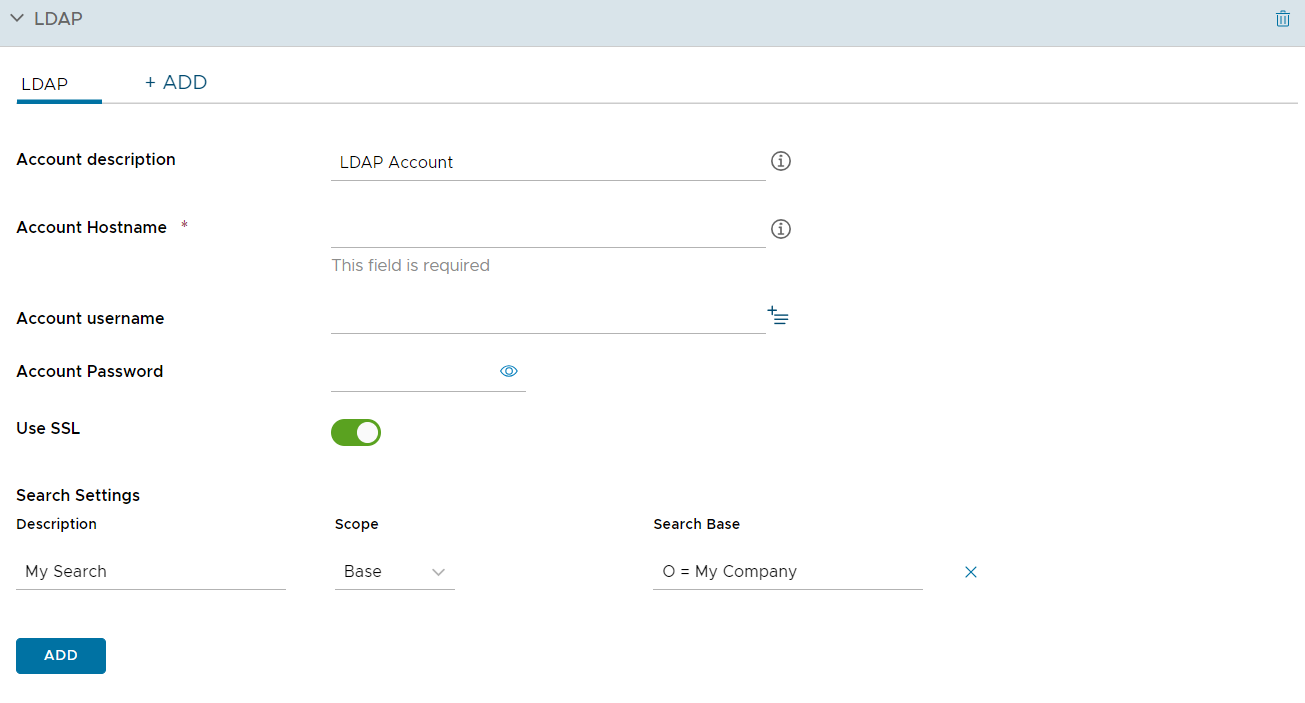

Perfil de LDAP para iOS

Configure un perfil de LDAP para permitir a los usuarios finales acceder a la información del directorio corporativo de LDAPv3 e integrarla.

Configure los ajustes del perfil de LDAP, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Descripción de la cuenta | Introduzca una breve descripción de la cuenta LDAP. |

| Nombre de host de la cuenta | Introduzca o visualice el nombre del servidor que desea utilizar para Active Directory. |

| Nombre de usuario de la cuenta | Introduzca el nombre de usuario de la cuenta de Active Directory. |

| Contraseña de la cuenta | Introduzca la contraseña de la cuenta de Active Directory. |

| Utilizar SSL | Seleccione esta casilla para permitir el uso de SSL. |

| Ajustes de búsqueda | Introduzca los ajustes de las búsquedas en Active Directory que se ejecutan desde el dispositivo. |

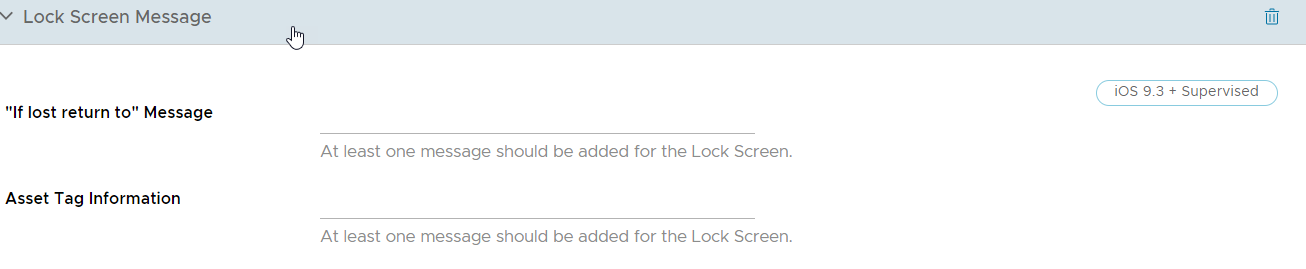

Perfil de mensaje de la pantalla de bloqueo para iOS

Personalice la pantalla de bloqueo de los dispositivos de sus usuarios finales con información que pueda ayudarlos a recuperar los dispositivos que pierdan.

Configure los ajustes del perfil de mensaje de la pantalla de bloqueo, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Mensaje de "En caso de pérdida, devolver a" | Muestra el nombre de la persona u organización a los que se debe devolver el dispositivo que se ha encontrado. Este campo permite establecer valores de búsqueda. |

| Información de la etiqueta del activo | Muestra información sobre la etiqueta de propiedad del dispositivo en la pantalla de bloqueo del mismo. Esta etiqueta de propiedad puede duplicar o reemplazar una etiqueta de propiedad física asociada al dispositivo. Este campo permite establecer valores de búsqueda. |

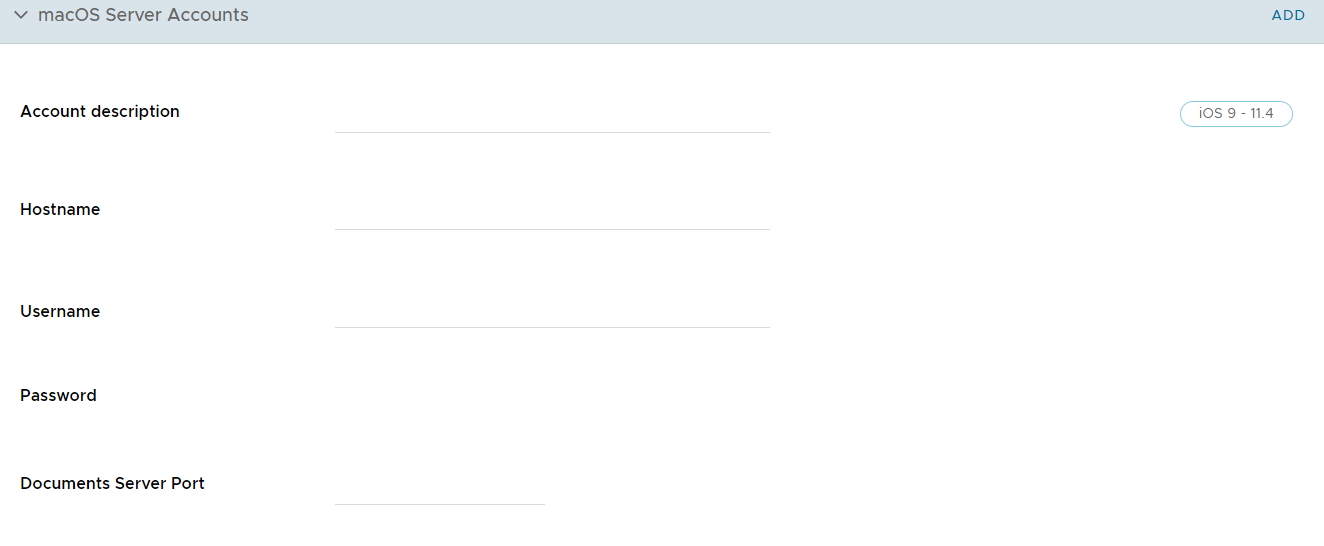

Perfil de cuenta del servidor de macOS para iOS

Agregue una cuenta de servidores macOS directamente desde la consola de UEM para que le ayude a administrar su marco de trabajo de MDM. Utilícela para proporcionar las credenciales necesarias y permitir que los usuarios finales accedan al uso compartido de archivos en macOS.

Configure los ajustes del perfil del servidor macOS, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Descripción de la cuenta | Introduzca el nombre que desee mostrar de la cuenta. |

| Nombre de host | Introduzca la dirección del servidor. |

| Nombre de usuario | Introduzca el nombre de inicio de sesión del usuario. |

| Contraseña | Introduzca la contraseña del usuario. |

| Puerto | Designa el número de puerto que se debe utilizar para la comunicación con el servidor. |

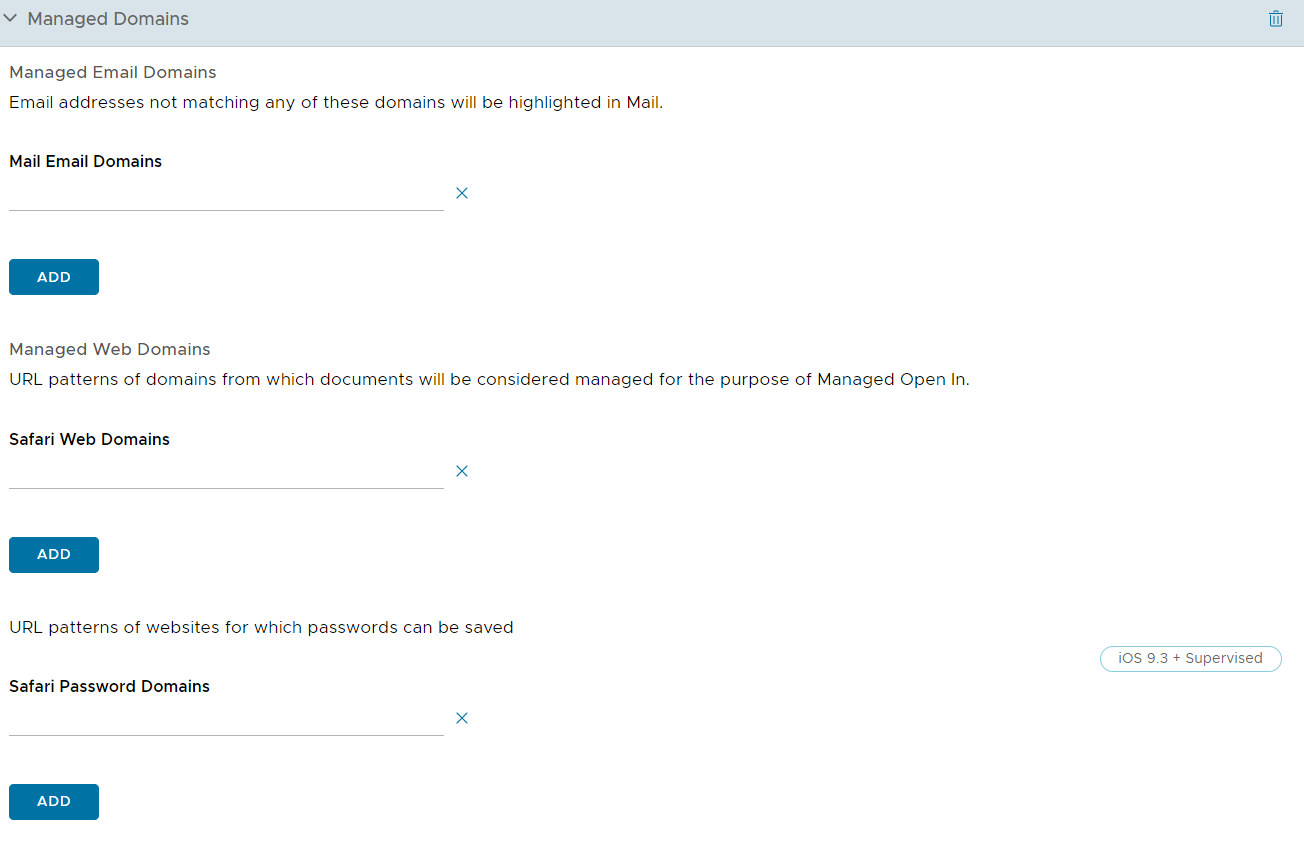

Perfil de dominios administrados para iOS

Workspace ONE UEM también puede mejorar la función de seguridad "Abrir en" de Apple en dispositivos iOS 8 mediante los dominios administrados. Si utiliza la función "Abrir en" con los dominios administrados, puede proteger los datos corporativos mediante el control de qué aplicaciones pueden abrir los documentos descargados de dominios empresariales con Safari.

Especifique las direcciones URL o los subdominios para administrar la forma en que se abren desde el navegador los documentos, los archivos adjuntos y las descargas. Además, en los dominios de correo electrónico administrados, se puede mostrar un indicador de advertencia codificado por colores en los mensajes que se envían a los dominios sin administrar. Estas herramientas ayudan a los usuarios finales a determinar rápidamente qué documentos se pueden abrir con las aplicaciones corporativas y qué documentos son personales y se deben abrir en las aplicaciones personales.

Configure los ajustes del perfil de dominios administrados, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Dominios de correo electrónico administrados | Introduzca dominios para especificar qué direcciones de correo electrónico son dominios corporativos. Por ejemplo: exchange.acme.com. Los correos electrónicos enviados a las direcciones que no estén especificadas aquí aparecen resaltados en la aplicación de correo electrónico para indicar que la dirección no forma parte del dominio corporativo. |

| Dominios web administrados | Introduzca dominios para elegir direcciones URL o subdominios específicos que se puedan considerar como administrados. Por ejemplo: sharepoint.acme.com. Los documentos o archivos adjuntos procedentes de estos dominios se consideran administrados. |

| Dominios de contraseña de Safari | Introduzca una contraseña para los dominios que especifique para que Safari realice el almacenamiento. Esta opción solo se aplica a los dispositivos supervisados. |

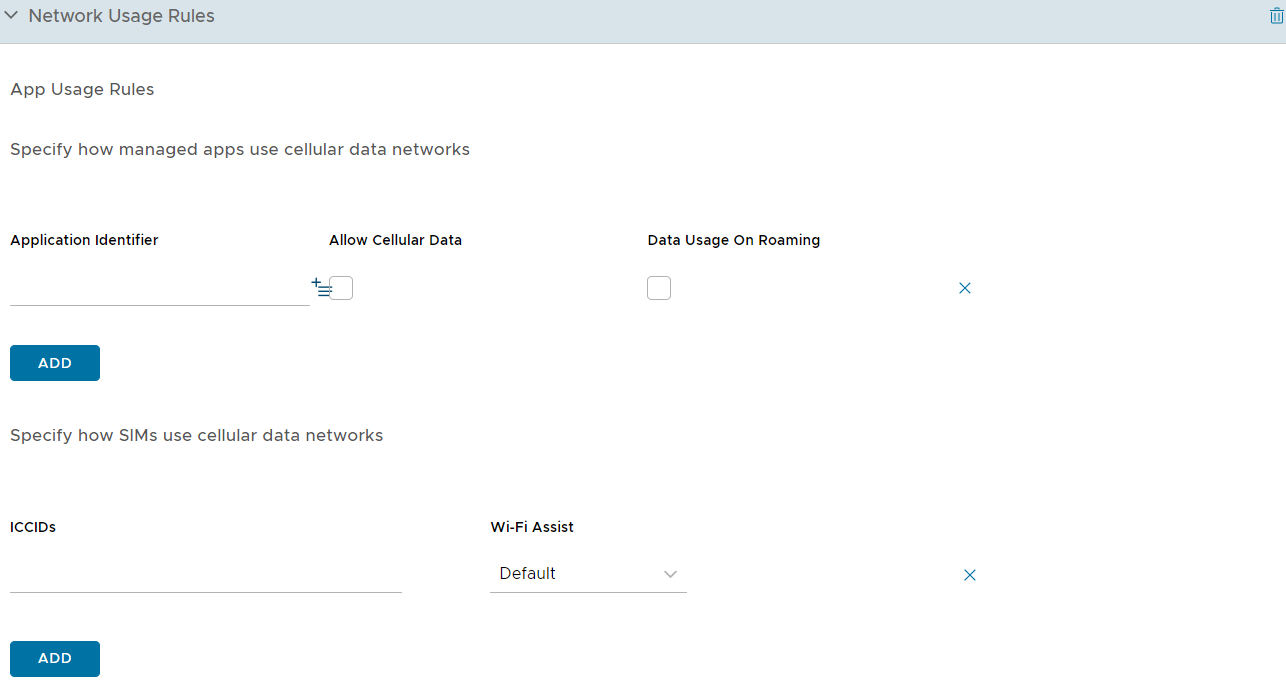

Reglas de uso de la red para iOS

Configure reglas de uso de red para controlar qué aplicaciones y tarjetas SIM pueden acceder a los datos en función del tipo de conexión de red o de si el dispositivo está en roaming. Esto permite a los administradores gestionar los cargos por datos cuando los empleados utilizan los dispositivos para trabajar. Utilice controles detallados para aplicar reglas diferentes a varias aplicaciones y tarjetas SIM según proceda.

-

En Reglas de uso de aplicaciones, introduzca el identificador de aplicación de cualquier aplicación pública, interna o adquirida.

-

Habilite Permitir datos celulares y Uso de datos en roaming. Ambas opciones están seleccionadas de forma predeterminada.

-

En Reglas de uso de SIM, proporcione los ICCID de las tarjetas SIM (tarjetas físicas y eSIM), y especifique el tipo de capacidad Asistencia para Wi-Fi, bien Predeterminada o Datos celulares ilimitados.

-

Seleccione Guardar y publicar.

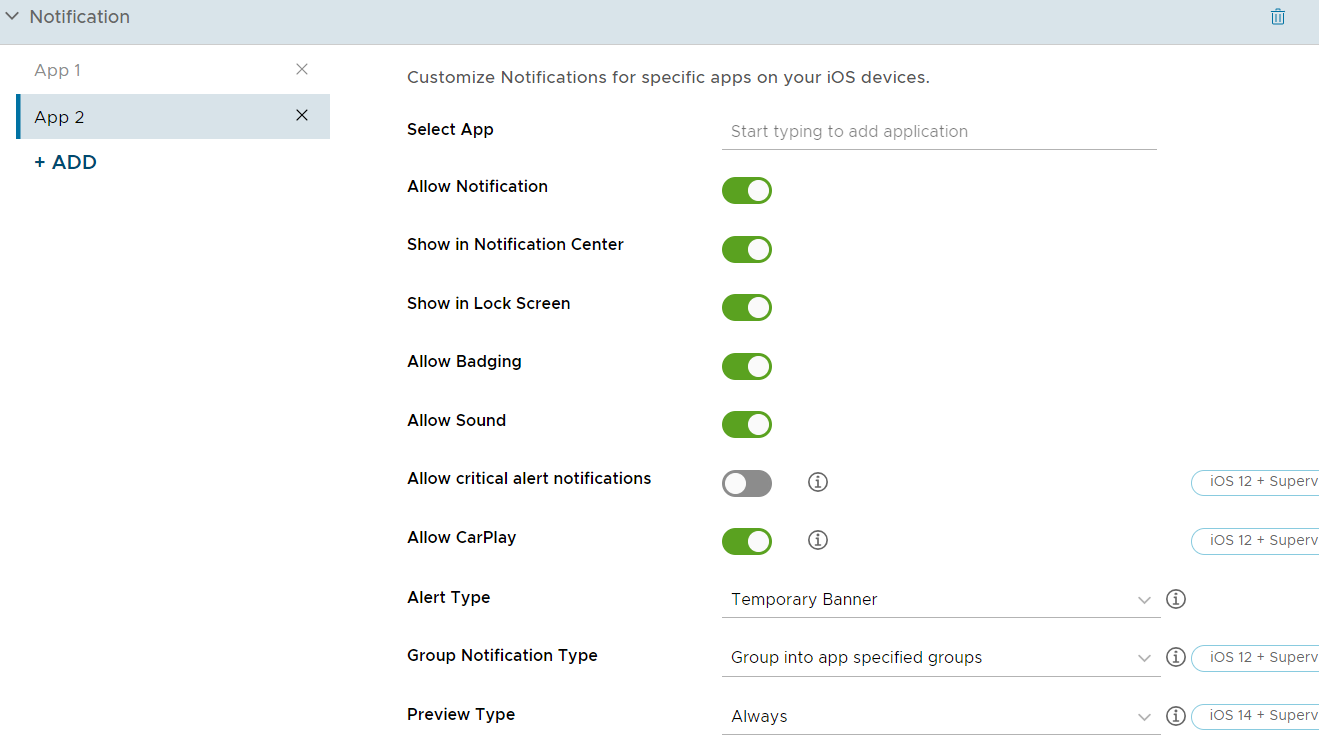

Perfil de notificaciones para iOS

Use este perfil para permitir que las notificaciones de determinadas aplicaciones aparezcan en la pantalla de inicio cuando está bloqueada.

Controle cuándo y cómo aparecen las notificaciones. Este perfil se aplica a dispositivos supervisados iOS 9.3+.

-

Elija Seleccionar aplicación. Aparecerá una nueva ventana.

-

Configure los ajustes.

Ajustes Descripción Seleccionar aplicación Elija la aplicación que desee configurar. Permitir notificaciones Seleccione esta opción si desea permitir notificaciones. Mostrar en el centro de notificaciones Seleccione esta opción si desea que las notificaciones aparezcan en el centro de notificaciones. Mostrar con pantalla bloqueada Seleccione esta opción si desea que las notificaciones aparezcan en la pantalla bloqueada. Permitir sonido Seleccione esta opción si desea que suene un tono junto con la notificación. Permitir uso de insignias Seleccione esta opción si desea que aparezcan insignias en el icono de la aplicación. Tipo de alerta al estar desbloqueado Seleccione el estilo de la notificación cuando el dispositivo no esté bloqueado:

Anuncio: aparece un anuncio en la pantalla de inicio para avisar al usuario.

Alerta modal: aparece una ventana en la pantalla de inicio. El usuario debe interactuar con la ventana antes de continuar. -

Seleccione Guardar para enviar la carga útil al dispositivo.

Perfil de VPN por aplicación para iOS

En los dispositivos con iOS 7 o superior puede exigir que las aplicaciones seleccionadas se conecten a través de su VPN corporativa. El proveedor de VPN debe admitir esta función y usted debe publicar las aplicaciones como aplicaciones administradas.

-

Configure el perfil de VPN básico según proceda.

-

Seleccione VPN por aplicación para generar un UUID de VPN para los ajustes de perfil de la VPN actual. El UUID de VPN es un identificador exclusivo para esta configuración de VPN específica.

-

Seleccione Conectar automáticamente para mostrar los campos de los Dominios de Safari, que son sitios internos que activan una conexión VPN automática.

-

Elija un Tipo de proveedor para determinar cómo enviar el tráfico a través del túnel, ya sea mediante una capa de aplicaciones o una capa de IP.

-

Seleccione Guardar y publicar.

Si esto se realizó como una actualización a un perfil de VPN existente, se actualizarán todos los dispositivos o las aplicaciones existentes que utilicen actualmente el perfil. Cualquier dispositivo o aplicación que no estuviera utilizando ningún UUID de VPN también se actualizará para utilizar el perfil de VPN.

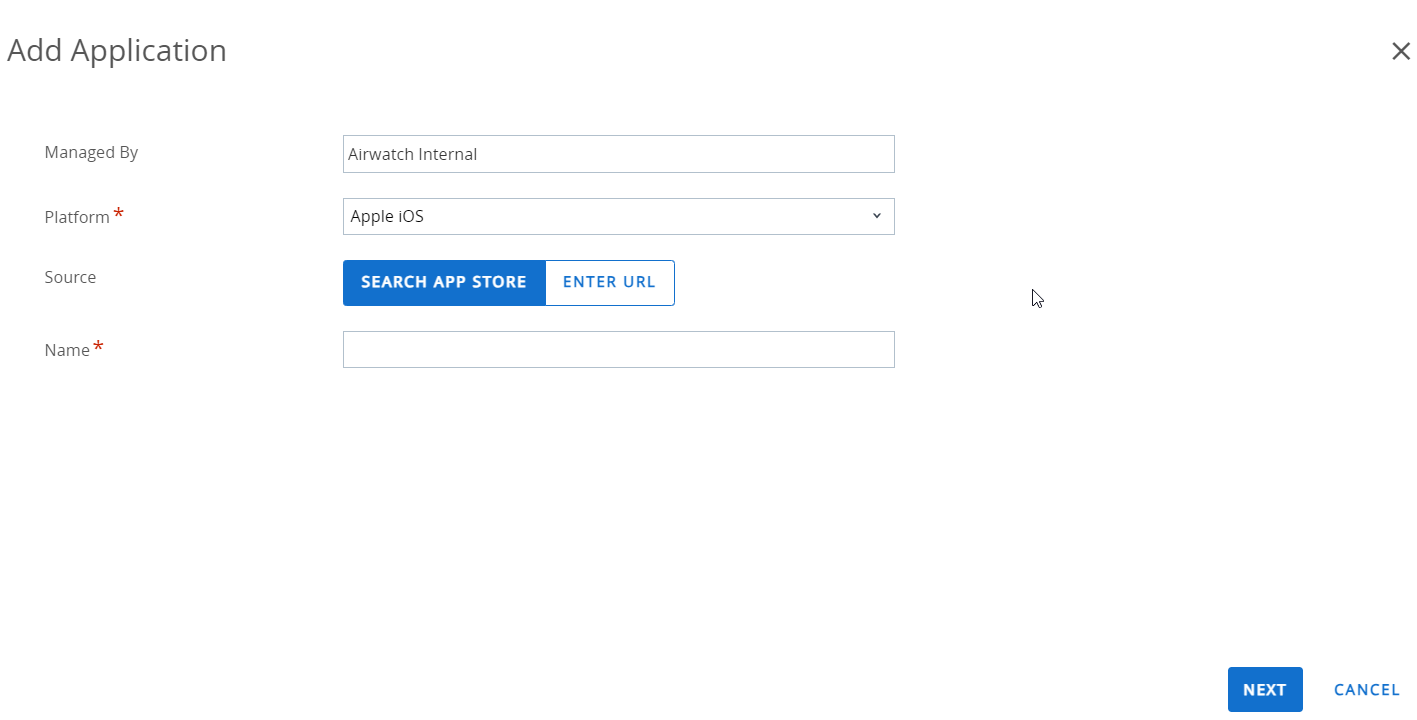

Cómo configurar las aplicaciones públicas para utilizar el perfil por aplicación

Después de crear el perfil de túnel por aplicación, lo puede asignar a aplicaciones específicas de la pantalla de configuración de la aplicación. Eso le indica a la aplicación que debe utilizar el perfil de VPN definido al establecer las conexiones.

-

Navegue a Recursos > Aplicaciones > Nativas.

-

Seleccione la pestaña Público.

-

Seleccione Agregar aplicación para agregar una aplicación o Editar para modificar una aplicación existente.

-

En la pestaña de "Implementación", seleccione Utilizar VPN y, a continuación, el perfil que creó anteriormente.

-

Seleccione Guardar y publique los cambios.

Para obtener más información sobre cómo añadir o editar aplicaciones, consulte la guía Administración de aplicaciones móviles.

Cómo configurar las aplicaciones internas para que utilicen el perfil por aplicación

Después de crear el perfil de túnel por aplicación, lo puede asignar a aplicaciones específicas de la pantalla de configuración de la aplicación. Eso le indica a la aplicación que debe utilizar el perfil de VPN definido al establecer las conexiones.

-

Navegue a Recursos > Aplicaciones > Nativas.

-

Seleccione la pestaña Internas.

-

Seleccione Agregar aplicación y, a continuación, agregue una aplicación.

-

Seleccione Guardar y asignar para ir a la página de asignación.

-

Seleccione Agregar asignación y, después, Perfil de VPN por aplicación en la sección Avanzado.

-

Seleccione la opción para Guardar y publicar la aplicación.

Para obtener más información sobre cómo añadir o editar aplicaciones, consulte la guía Administración de aplicaciones móviles en la documentación de VMware AirWatch

Perfil de restricciones para iOS

El perfil de restricción limita la forma en la que los empleados pueden utilizar los dispositivos iOS, y dan a los administradores la posibilidad de bloquear las funciones nativas de los dispositivos iOS y aplicar la prevención de pérdida de datos.

Algunas opciones de restricción de la página del perfil de Restricciones mostrarán un icono a la derecha en el que se indica el requisito de versión mínima de iOS necesaria para aplicar dicha restricción. Por ejemplo, el icono iOS 7 o superior supervisado junto a la casilla Permitir AirDrop significa que solo se verán afectados por esta restricción los dispositivos que ejecuten iOS 7 y que también estén configurados para funcionar en el modo Supervisado con Apple Configurator o el Programa de inscripción de dispositivos de Apple.

Las instrucciones paso a paso indicadas a continuación solo enumeran algunos ejemplos funcionales de los ajustes que puede restringir. Para ver una lista completa de la versión de iOS y los requisitos de supervisión, consulte Matriz de funcionalidades de iOS: supervisada frente a no supervisada.

Cómo configurar un perfil de restricciones

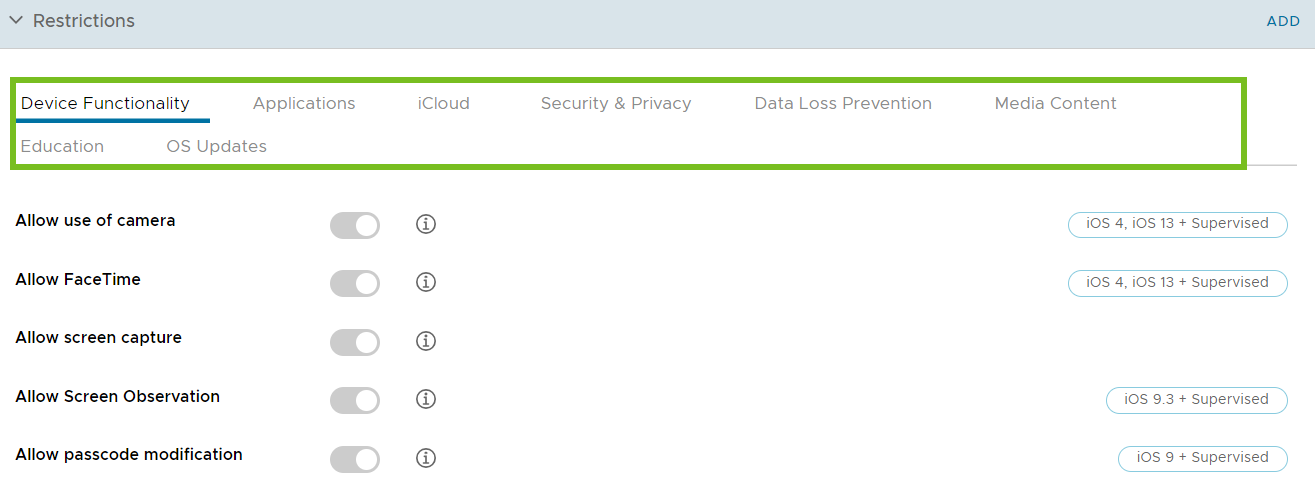

Puede configurar restricciones de dispositivos, restricciones a nivel de aplicaciones, restricciones de iCloud, etc. en sus dispositivos iOS.

Configure los ajustes del perfil de restricciones, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Funcionalidad del dispositivo | Las restricciones en el dispositivo pueden desactivar funciones principales como la cámara, FaceTime, Siri y compras en la aplicación con el fin de mejorar la productividad y la seguridad. |

| públicas | Las restricciones en el nivel de las aplicaciones pueden desactivar determinadas aplicaciones como YouTube, iTunes y Safari, o algunas de sus funciones, con el fin de aplicar las políticas corporativas de uso. |

| iCloud | Workspace ONE UEM proporciona restricciones para dispositivos iOS 7 y versiones posteriores que pueden desactivar iCloud o la funcionalidad de iCloud si es necesario. |

| Seguridad y privacidad | Las restricciones de seguridad y privacidad prohíben que los usuarios finales realicen determinadas acciones que puedan infringir las políticas empresariales o que puedan poner en peligro al dispositivo. |

| Prevención de pérdida de datos | Las restricciones de prevención de pérdida de datos impiden que los usuarios finales utilicen AirDrop para compartir archivos con otros equipos macOS y dispositivos iOS, la opción Permitir que las aplicaciones administradas escriban contactos en cuentas de contactos sin administrar, etc. |

| Contenido multimedia | Las restricciones basadas en calificaciones impiden el acceso a determinado contenido según su calificación, que se administra en función de la región. |

| Educación | Restricciones para forzar la observación de pantalla no aprovisionada por parte de los estudiantes para clases administradas |

| Actualizaciones del SO | Restricciones de retraso de software de nivel de sistema operativo que permiten ocultar las actualizaciones de iOS de los usuarios finales durante un número determinado de días. |

Restricciones específicas para iOS

| Funcionalidad | Dispositivos compatibles | Supervisado |

|---|---|---|

| Restricciones de funcionalidad del dispositivo | ||

| Permitir el uso de la cámara | iOS 4, iOS 13 o superior | ✓ |

| Permitir FaceTime | iOS 4, iOS 13 o superior | ✓ |

| Permitir la captura de pantalla | ||

| Permitir observación de pantalla | iOS 9.3 + o superior | ✓ |

| Permitir modificación del código de acceso | iOS 9 o superior | ✓ |

| Permitir el desbloqueo del dispositivo con el id. biométrico | iOS 7 | |

| Permitir la modificación de id. biométrico | iOS 8.3 o superior | ✓ |

| Permitir el uso de iMessage | iOS 6 o superior | ✓ |

| Permitir la instalación de aplicaciones | iOS 4, iOS 13 o superior | ✓ |

| Permitir la instalación de aplicaciones desde catálogos alternativos | iOS 17.4 | ✓ |

| Permitir que el icono de Apple Store se muestre en la pantalla principal | iOS 9 o superior | ✓ |

| Permitir la eliminación de aplicaciones | iOS 6 o superior | ✓ |

| Permitir compras dentro de las aplicaciones | ||

| Permitir descargas automáticas de aplicaciones | iOS 9 o superior | ✓ |

| Permitir cambios en el uso de datos celulares para aplicaciones | iOS 7 o superior | ✓ |

| Forzar seguimiento y limitado | iOS 7 | |

| Permitir la entrega | iOS 8 | |

| Permitir la sincronización automática mientras está en roaming | ||

| Permitir marcado por voz | ||

| Permitir resultados de Internet en Spotlight | iOS 8 o superior | ✓ |

| Permitir Siri | iOS 5 | |

| Permitir Siri mientras el dispositivo está bloqueado | iOS 5.1 | |

| Habilitar el filtro de obscenidades de Siri | iOS 11 o superior | ✓ |

| Mostrar contenido generado por el usuario en Siri | iOS 7 o superior | ✓ |

| Permitir la instalación manual de perfiles | iOS 6 o superior | ✓ |

| Permitir la configuración de restricciones | iOS 8 o superior | ✓ |

| Permitir la opción Borrar todo el contenido y los ajustes | iOS 8 o superior | ✓ |

| Permitir modificación de nombre de dispositivo | iOS 9 o superior | ✓ |

| Permitir modificación del fondo de pantalla | iOS 9 o superior | ✓ |

| Permitir modificación de cuenta | iOS 7 o superior | ✓ |

| Requerir código de acceso en el primer emparejamiento con AirPlay | iOS 7.1 | |

| Permitir notificaciones de Wallet en la pantalla de bloqueo | iOS 6 | |

| Mostrar el centro de control en la pantalla de bloqueo | iOS 7 | |

| Mostrar el centro de notificaciones en la pantalla de bloqueo | iOS 7 | |

| Mostrar la vista Hoy en la pantalla de bloqueo | iOS 7 | |

| Forzar AirDrop como destino de entrega no administrado | iOS 9 | |

| Permitir emparejamiento de Apple Watch | iOS 9 o superior | ✓ |

| Exigir la detección de muñeca en Apple Watch | iOS 8.3 | |

| Permitir los métodos abreviados de teclado | iOS 9 o superior | ✓ |

| Permitir el teclado predictivo | iOS 8.1.3 o superior | ✓ |

| Permitir la corrección automática para el teclado | iOS 8.1.3 o superior | ✓ |

| Permitir la corrección ortográfica para el teclado | iOS 8.1.3 o superior | ✓ |

| Permitir la búsqueda de definiciones para el teclado | iOS 8.1.3 o superior | ✓ |

| Permitir la modificación de ajustes de Bluetooth | iOS 10 o superior | ✓ |

| Permitir el dictado | iOS 10.3 o superior | ✓ |

| Permitir la eliminación de aplicaciones del sistema | iOS 11 o superior | ✓ |

| Permitir la creación manual de VPN | iOS 11 o superior | ✓ |

| Permitir la configuración de proximidad de dispositivo nuevo | iOS 11 o superior | ✓ |

| Permitir solicitudes de proximidad de contraseña | iOS 12 o superior | ✓ |

| Forzar el establecimiento automático de la fecha y la hora | iOS 12 o superior | ✓ |

| Permitir que las contraseñas se rellenen automáticamente | iOS 12 o superior | ✓ |

| Permitir el uso compartido de contraseñas Wi-Fi | iOS 12 o superior | |

| Forzar la autenticación antes de rellenar automáticamente las contraseñas | iOS 11 o superior | ✓ |

| Permitir la modificación del plan móvil | iOS 11 o superior | ✓ |

| Permitir modificación de eSIM | iOS 12.1 o superior | ✓ |

| Permitir la modificación de la zona activa personal | iOS 12.2 o superior | ✓ |

| Permitir el registro del servidor Siri | iOS 12.2 | |

| Permitir la activación/desactivación de Wi-Fi | iOS 13 o superior | ✓ |

| Permitir el teclado QuickPath | iOS 13 o superior | ✓ |

| Permitir el acceso a unidades USB | iOS 13 o superior | ✓ |

| Forzar activación de Wi-Fi | iOS 13.1 o superior | ✓ |

| Permitir acceso a la unidad de red | iOS 13.1 o superior | ✓ |

| Permitir versiones de TLS obsoletas | iOS 13.4 | |

| Permitir sesiones temporales de dispositivos compartidos | iOS 13.4 | |

| Permitir clips de aplicaciones | iOS 14 o superior | ✓ |

| Permitir el desbloqueo automático | iOS 14.5 | |

| Permitir la retransmisión privada de iCloud | iOS 15 o superior | ✓ |

| Restricciones de aplicaciones | ||

| Permitir el uso de YouTube | iOS 5 y versiones anteriores | |

| Permitir el uso de la tienda de música iTunes | iOS 4, iOS 13 o superior | ✓ |

| Permitir el uso de iBookstore | iOS 6 o superior | ✓ |

| Permitir Game Center | iOS 6 o superior | ✓ |

| Permitir Game Center | iOS 6 o superior | ✓ |

| Permitir juegos multijugador | iOS 4.1, iOS 13 o superior | ✓ |

| Permitir agregar amigos al Game Center | iOS 4.2.1, iOS 13 o superior | ✓ |

| Permitir cambios de Buscar a mis amigos | iOS 7 o superior | ✓ |

| Permitir el uso de Safari | iOS 4, iOS 13 o superior | ✓ |

| Permitir las noticias | iOS 9 o superior | ✓ |

| Permitir el servicio de radio | iOS 9.3 + o superior | ✓ |

| Permitir el servicio de música | iOS 9 o superior | ✓ |

| Permitir los pódcast | iOS 8 o superior | ✓ |

| Habilitar autocompletar | iOS 4, iOS 13 o superior | ✓ |

| Forzar advertencia de fraude | ||

| Habilitar JavaScript | ||

| Bloquear ventanas emergentes | ||

| Aceptar cookies | ||

| Mostrar aplicaciones | iOS 9.3 + o superior | ✓ |

| Ocultar aplicaciones | iOS 9.3 + o superior | ✓ |

| Permitir Buscar mi dispositivo | iOS 13 o superior | ✓ |

| Permitir Buscar a mis amigos | iOS 13 o superior | ✓ |

| Restricciones de iCloud | ||

| Permitir copias de seguridad | iOS 5, iOS 13 o superior | ✓ |

| Permitir la sincronización de documentos | iOS 5, iOS 13 o superior | ✓ |

| Permitir sincronización del llavero | iOS 7, iOS 13 o superior | ✓ |

| Permitir que las aplicaciones administradas almacenen datos | iOS 8 | |

| Permitir realizar copias de seguridad de los libros empresariales | iOS 8 | |

| Permitir la sincronización de notas y elementos destacados de los libros empresariales | iOS 8 | |

| Permitir la transmisión de fotos | iOS 5 | |

| Permitir compartir fotos en streaming | iOS 6 | |

| Permitir la fototeca de iCloud | iOS 9 | |

| Restricciones de seguridad y privacidad | ||

| Permitir el modo restringido de USB | iOS 11.4.1 o superior | ✓ |

| Permitir el modo de recuperación con dispositivo no emparejado | iOS 14.5 o superior | ✓ |

| Permitir que el usuario confíe en aplicaciones empresariales sin administrar | iOS 9 | |

| Forzar la introducción de la contraseña de iTunes Store | iOS 5 | |

| Permitir que los datos de diagnóstico se envíen a Apple | iOS 5 | |

| Forzar dictado en el dispositivo | iOS 14.5 | |

| Forzar traducción en el dispositivo | iOS 15 | |

| Permitir que el usuario acepte certificados TLS que no sean de confianza | iOS 5 | |

| Permitir las actualizaciones inalámbricas de PKI | iOS 7 | |

| Forzar copias de seguridad cifradas | ||

| Permitir el emparejamiento con hosts que no sean Configurator | iOS 7 o superior | ✓ |

| Requerir Wi-Fi administrada | iOS 10.3 o superior | ✓ |

| Permitir el almacenamiento de credenciales de AirPrint en el llavero | iOS 11 o superior | ✓ |

| Forzar a AirPrint a utilizar un certificado TLS de confianza | iOS 11 o superior | ✓ |

| Permitir la detección de AirPrint iBeacon | iOS 11 o superior | ✓ |

| Permitir la publicidad personalizada | iOS 14 o superior | ✓ |

| Permitir la protección de privacidad del correo | iOS 15.2 o superior | ✓ |

| Restricciones de prevención de pérdida de datos | ||

| Permitir documentos de orígenes administrados en destinos sin administrar | iOS 7 | |

| Permitir documentos de orígenes no administrados en destinos administrados | iOS 7 | |

| Permitir AirDrop | iOS 7 o superior | ✓ |

| Permitir AirPrint | iOS 11 o superior | ✓ |

| Permitir NFC | iOS 14.2 o superior | ✓ |

| Permitir que las aplicaciones administradas escriban contactos en cuentas de contactos sin administrar | iOS 12 | |

| Permitir que las aplicaciones sin administrar escriban contactos de las cuentas de contactos administradas | iOS 12 | |

| Requerir un tablón de pegado administrada | iOS 15.0 | |

| Restricciones del contenido multimedia | ||

| Región de calificaciones | ||

| Películas | ||

| Programas de TV | ||

| Aplicaciones | ||

| iBooks | iOS 6 | |

| Permitir música y pódcast explícitos | iOS 4, iOS 13 o superior | ✓ |

| Restricciones de educación | ||

| Forzar observación de pantalla no aprovisionada para clases administradas | iOS 10.3 o superior | ✓ |

| Permitir el bloqueo de aplicaciones y dispositivos sin mensajes en clases no administradas | iOS 11 o superior | ✓ |

| Permitir la entrada automática en clases no administradas | iOS 11 o superior | ✓ |

| Obligar a los estudiantes a solicitar permiso para abandonar clases sin administrar | iOS 11.3 o superior | ✓ |

| Restricciones de actualizaciones del SO | ||

| Retrasar actualizaciones del SO (días) | iOS 11.3 o superior | ✓ |

| Permitir la instalación de respuestas rápidas de seguridad | iOS 16.0 o superior | ✓ |

| Permitir la eliminación rápida de respuestas de seguridad | iOS 16.0 o superior | ✓ |

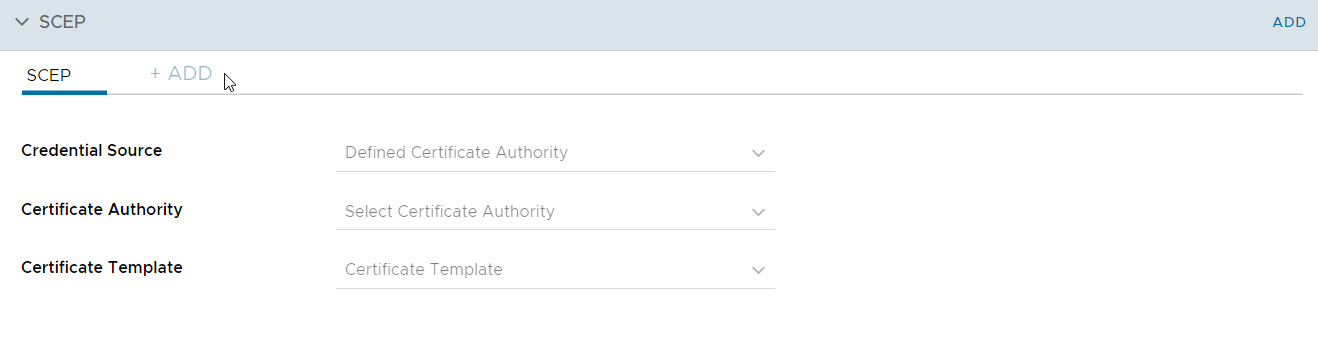

Perfil de SCEP/credenciales para iOS

Incluso si protege el correo electrónico, Wi-Fi y VPN corporativo con códigos de acceso y otras restricciones, la infraestructura todavía permanece vulnerable a la fuerza bruta, ataques de diccionario y errores humanos por parte de los empleados. Para obtener una seguridad más completa, puede implementar certificados digitales con los que proteger sus recursos corporativos.

Para asignar los certificados, primero tiene que definir una entidad de certificación. A continuación, configure la carga útil de credenciales junto con la de Exchange ActiveSync (EAS), Wi-Fi o VPN. Cada una de estas cargas tiene ajustes para asociar la entidad de certificación (CA) definida en la carga útil de credenciales.

Para enviar certificados a los dispositivos, tiene que configurar una carga de Credenciales o SCEP como parte de los perfiles que creó para los ajustes de EAS, Wi-Fi y VPN. Utilice las siguientes instrucciones para crear un perfil compatible con los certificados:

-

Navegue a Recursos > Perfiles y líneas base > Perfiles > Agregar y seleccione iOS en la lista de plataformas.

-

Configure los ajustes de la sección General del perfil.

-

Seleccione una carga útil de EAS, Wi-Fi o VPN para configurarla. Proporcione la información necesaria dependiendo de la carga que haya seleccionado.

-

Seleccione la carga útil de credenciales (o SCEP).

-

Seleccione una opción del menú de Origen de credenciales:

a. Elija cargar un certificado e introduzca el nombre del certificado.

b. Seleccione Entidad definida de certificación y seleccione la Entidad de certificación y la Plantilla de certificado.

c. Seleccione Certificado de usuario y el uso del certificado S/MIME.

d. Elija las Credenciales derivadas y seleccione el correspondiente Uso de claves en función de cómo se utiliza el certificado. Las opciones de uso de claves son Autenticación, Firma y Cifrado.

-

Vaya hasta la carga útil previa para EAS, Wi-Fi o VPN.

-

Especifique el certificado de identidad en la carga útil:

a. EAS – Seleccione el Certificado de carga útil bajo la Información de inicio de sesión.

b. Wi-Fi: seleccione un Tipo de seguridad compatible (WEP Empresarial, WPA/ WPA2 Empresarial o Cualquiera (Enterprise)) y seleccione el Certificado de identidad en Autenticación.

c. VPN – Seleccione un Tipo de conexión compatible (por ejemplo, CISCO AnyConnect, F5 SSL) y seleccione Certificado en el menú desplegable Autenticación de usuario. Seleccione el Certificado de identidad.

-

Vuelva a la carga útil de credenciales (o SCEP).

-

Seleccione Guardar y publicar después de configurar los ajustes restantes.

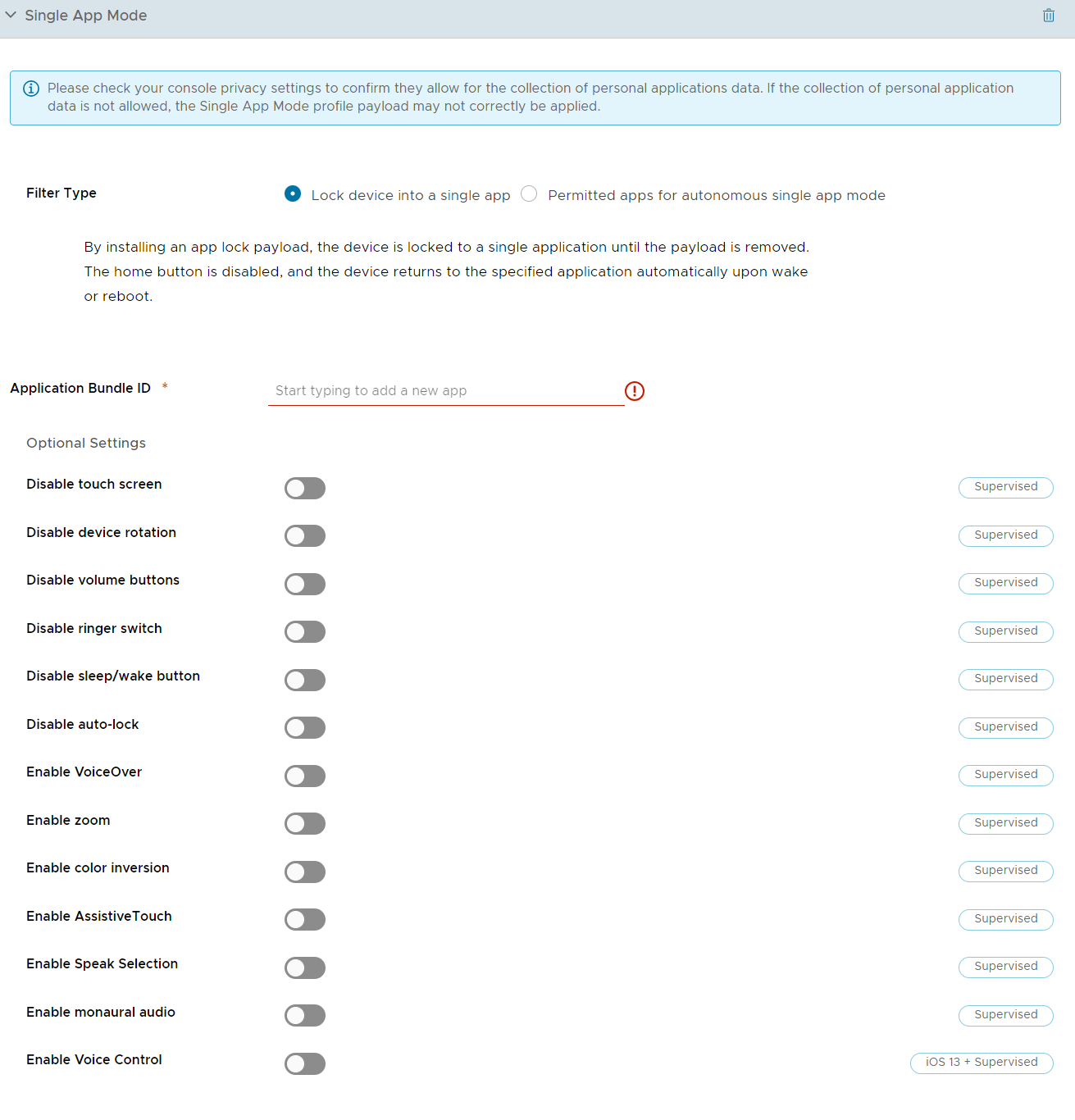

Perfil de modo de aplicación única para iOS

Utilice el modo de aplicación única para aprovisionar los dispositivos de forma que solo puedan acceder a una aplicación elegida. El modo de aplicación única desactiva el botón de inicio y obliga al dispositivo a iniciar la aplicación designada inmediatamente al encenderse si el usuario intenta reiniciar manualmente.

Esto asegura que el dispositivo no se utilice para nada que no sea la aplicación designada y que no tenga acceso a ninguna de las aplicaciones no deseadas, ajustes de la aplicación o el navegador de Internet. Esta función resulta útil para restaurantes y tiendas. Para el ámbito educativo, los alumnos pueden utilizar los dispositivos con acceso restringido a un solo juego, libro electrónico o ejercicio.

Un dispositivo con iOS 7 o superior configurado con el modo supervisado. (Se requiere iOS 7 o superior para las opciones adicionales y el modo de aplicación única autónoma).

Configure los ajustes del modo de aplicación única, entre los que se incluyen los siguientes:

| Ajustes | Descripción |

|---|---|

| Tipo de filtro | Elija un filtro, ya sea Restringir el dispositivo a una sola aplicación o Aplicaciones permitidas para modo autónomo de aplicación única: Restringir el dispositivo a una sola aplicación: bloquea los dispositivos para que solo utilicen una aplicación pública, interna, comprada o nativa hasta que se elimine el perfil que tiene esta carga útil. El botón de inicio se desactivará y el dispositivo siempre volverá a la aplicación especificada desde un estado de suspensión o reinicio. Aplicaciones permitidas para modo autónomo de aplicación única: habilita las aplicaciones de la lista de permitidas para que activen el modo de aplicación única basándose en un evento que controla cuándo se debe activar y desactivar el modo de aplicación única en el dispositivo. Esta acción tiene lugar dentro de la propia aplicación, según determine el desarrollador de la aplicación. |

| ID del paquete de la aplicación | Introduzca el ID de paquete o seleccione uno en el menú desplegable. El ID de paquete aparece en el menú desplegable después de que la aplicación se cargue en la consola de UEM. Por ejemplo: com.air-watch.secure.browser. |

| Ajustes opcionales | Elija los ajustes opcionales para dispositivos con iOS 7 o superior supervisados. |

Una vez haya guardado el perfil, cada dispositivo aprovisionado con este perfil entra en el modo de aplicación única.

Cómo reiniciar un dispositivo que opera en el modo de aplicación única

El procedimiento de restablecimiento completo se utiliza para reiniciar un dispositivo que funciona en modo de aplicación única.

-

Mantenga pulsado el botón de inicio y el de "Activación/reposo" simultáneamente.

-

Continúe pulsando ambos botones hasta que el dispositivo se apague y se empiece a reiniciar.

-

Deje de pulsarlos cuando aparezca el logotipo plateado de Apple. Puede que el dispositivo tarde en cargarse desde el logotipo de Apple hasta la pantalla principal.

Cómo salir del modo de aplicación única en dispositivos iOS

Los usuarios finales no pueden cerrar la aplicación si se ha habilitado el modo de aplicación única. Workspace ONE UEM ofrece dos opciones para salir del modo de aplicación única, dependiendo de qué modo de aplicación única se haya habilitado.

Puede desactivar el modo de aplicación única temporalmente si tiene que actualizar la aplicación especificada a una nueva versión. Desactive el modo de aplicación única siguiendo las instrucciones que se indican a continuación, instale la versión nueva de la aplicación y, finalmente, vuelva a habilitar el modo de aplicación única.

Procedimiento

- Navegue a Recursos > Perfiles y líneas base > Perfiles. En la fila del perfil Modo de aplicación única, seleccione el icono Ver dispositivos.

- Seleccione Eliminar perfil en el dispositivo del que desee eliminar el ajuste.

- Actualice la aplicación a la versión deseada.

- Vuelva a instalar el perfil siguiendo los pasos de Cómo configurar el modo de aplicación única

Cómo permitir que el administrador del dispositivo salga del modo de aplicación única

Puede permitir que el administrador salga del modo de aplicación única con un código de acceso en el propio dispositivo. Esta opción solo está disponible si activa el modo de aplicación única autónoma como Tipo de filtro para el perfil del modo de aplicación única.

Procedimiento

- Navegue a Recursos > Perfiles y líneas base> Perfiles> Agregar. Seleccione Apple iOS.

- Configure los ajustes de la sección General del perfil.

- Seleccione la carga útil de modo de aplicación única.

- Con Aplicaciones permitidas para modo autónomo de aplicación única seleccionado, introduzca el ID de paquete de una aplicación que admita el modo de aplicación única autónoma en Aplicaciones permitidas.

- Seleccione Guardar y publicar para enviar el perfil a los dispositivos asignados.

- Navegue a Recursos > Aplicaciones > Nativas > Públicas para las aplicaciones públicas o hasta Recursos > Aplicaciones > Nativas > Compradas para las aplicaciones gestionadas a través de VPP.

- Busque la aplicación compatible con el modo de aplicación única autónoma y seleccione el icono Editar asignación. Aparecerá la ventana Editar aplicación.

- Seleccione la pestaña Asignación y amplíe el apartado Políticas.

- Seleccione Habilitado para Enviar configuración de la aplicación, introduzca el Código de acceso administrativo como la Clave de configuración y defina el Tipo de valor en Cadena.

- Introduzca el código de acceso que utilizan los administradores para salir del modo de aplicación única como el Valor de configuración. El valor puede ser numérico o alfanumérico. Seleccione Agregar.

- Seleccione Guardar y publicar para enviar la configuración de la aplicación.

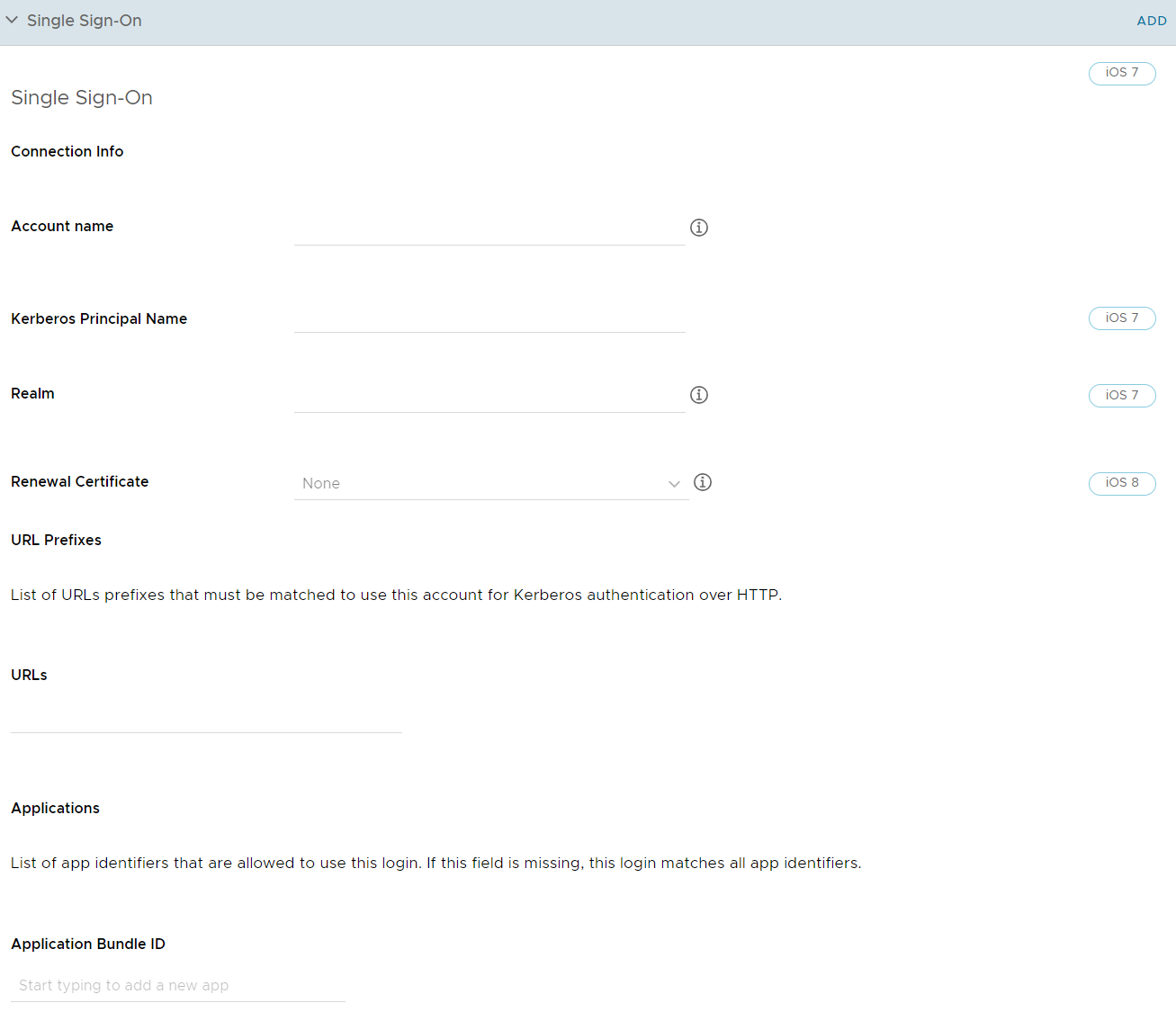

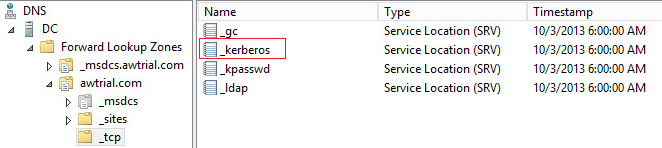

Perfil de inicio de sesión único para iOS

Habilite el inicio de sesión único para las aplicaciones corporativas con el fin de permitir un acceso sin problemas sin tener que exigir la autenticación en cada aplicación. Envíe este perfil para autenticar a los usuarios finales mediante la autenticación de Kerberos, en lugar de almacenar las contraseñas en los dispositivos. Para obtener más información sobre la configuración de inicio de sesión único, consulte la Guía de administración de aplicaciones móviles de VMware Workspace ONE UEM.

-

Introduzca la Información de la conexión:

Ajustes Descripción Nombre de la cuenta Introduzca el nombre que aparecerá en el dispositivo. Nombre principal de Kerberos Introduzca el nombre principal de Kerberos. Dominio Introduzca el dominio de Kerberos. Este parámetro debe aparecer todo en mayúsculas. Certificado de renovación En dispositivos con iOS 8 o superior, seleccione el certificado utilizado para volver a autenticar automáticamente al usuario sin necesidad de que intervenga cuando caduque su sesión de inicio de sesión único. Configure un certificado de renovación (por ejemplo: .pfx) mediante una carga útil de credenciales o SCEP. -

Introduzca los Prefijos de URL que deben coincidir para utilizar esta cuenta para la autenticación de Kerberos sobre HTTP. Por ejemplo:

http://sharepoint.acme.com. Si se deja en blanco, la cuenta puede que coincida con todas las direcciones URL de HTTP y HTTPS. -

Introduzca el ID del paquete de la aplicación o seleccione uno en el menú desplegable. El ID de paquete aparecerá en el menú desplegable después de que la aplicación se haya cargado en la consola de UEM. Por ejemplo: com.air-watch.secure.browser. Las aplicaciones especificadas deben ser compatibles con la autenticación de Kerberos.

-

Seleccione Guardar y publicar.

En el ejemplo de un navegador web, cuando los usuarios finales naveguen a un sitio web especificado en la carga útil, se les pedirá que introduzcan la contraseña de su cuenta de dominio. Posteriormente, no tendrán que volver a introducir las credenciales para acceder a los sitios web especificados en la carga útil.

Aviso:

- Con la autenticación de Kerberos, los dispositivos deben conectarse a la red corporativa (ya sea Wi-Fi o VPN corporativas).

-

El servidor de DNS debe tener un registro de los servicios de Kerberos (servidor KDC).

-

Tanto la aplicación del dispositivo móvil como el sitio web deben ser compatibles con la autenticación de Kerberos o la negociación.

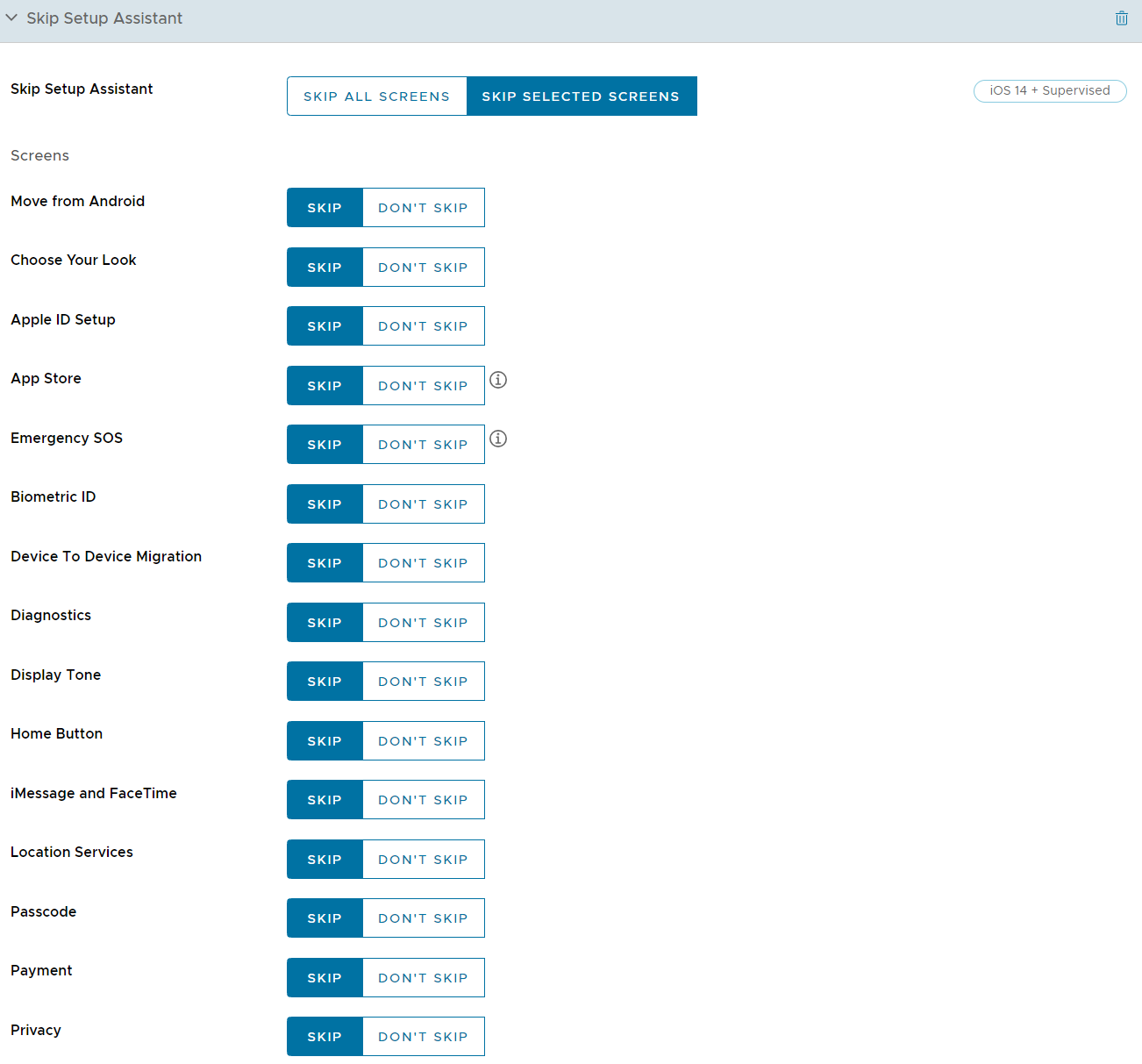

Omitir el perfil del asistente de configuración para iOS

Utilice el perfil del asistente de configuración para omitir las pantallas del asistente de configuración en el dispositivo después de una actualización del sistema operativo. Este perfil solo se aplica a los dispositivos con iOS 14, IPadOS 14 y versiones posteriores.

Configure los ajustes del perfil Omitir asistente de configuración, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Asistente de configuración | Seleccione omitir todas las pantallas del asistente de configuración después de una actualización del SO o bien omitir las pantallas seleccionadas de la siguiente lista. Aviso: La opción omitir todas las pantallas está seleccionada de forma predeterminada. Cuando los usuarios seleccionan la opción para omitir algunas pantallas, el resto de los cuadros de texto se pueden editar. |

| Cambiar de Android | Si el panel Restaurar no se omite, se omite la opción Cambiar de Android en el panel Restaurar de iOS. |

| Elegir aspecto | Omite la pantalla Elegir aspecto. |

| Configuración del ID de Apple | Omite la configuración de ID de Apple. |

| Tienda de aplicaciones | Omite la página App Store durante la configuración. |

| SOS de emergencia | Omite la página SOS de emergencia durante la configuración. |

| ID biométrico | Omite la configuración de biométrica. Migración de dispositivo a dispositivo |

| Migración de dispositivo a dispositivo | Omitir el panel de migración de dispositivo a dispositivo. |

| Diagnósticos | Omite el panel de análisis de aplicaciones. |

| Tono de la pantalla | Omite la configuración de tono de pantalla. |

| Botón de inicio | Omite la pantalla de inicio del nuevo botón de inicio en iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus y iPhone SE. |

| iMessage y FaceTime | Omite la pantalla iMessage y FaceTime en iOS. |

| Servicios de ubicación | Omite los servicios de ubicación. |

| Contraseña | Omite el panel de código de acceso. |

| Pago | Omite la configuración de Apple Pay. |

| Controles | Omite el panel de privacidad. |

| Restablecer | Desactiva la restauración desde la copia de seguridad. |

| Restauración completada | Omite el panel restauración finalizada. |

| Tiempo de pantalla | Omite el panel de tiempo de la pantalla. |

| Agregar plan de telefonía móvil | Omite el panel agregar plan de telefonía móvil. |

| Siri | Omite Siri. |

| Actualización de software | Omite la pantalla de actualización de software obligatoria en iOS. |

| Términos y condiciones | Omite los términos y las condiciones. |

| Términos de dirección | Omite los términos de dirección durante el asistente de configuración |

| Actualización completada | Omite el panel actualización de software completada. |

| Migración de Watch | Omite la pantalla para la migración de Watch. |

| Bienvenido | Omite el panel Introducción. |

| Zoom | Omite la configuración de Zoom. |

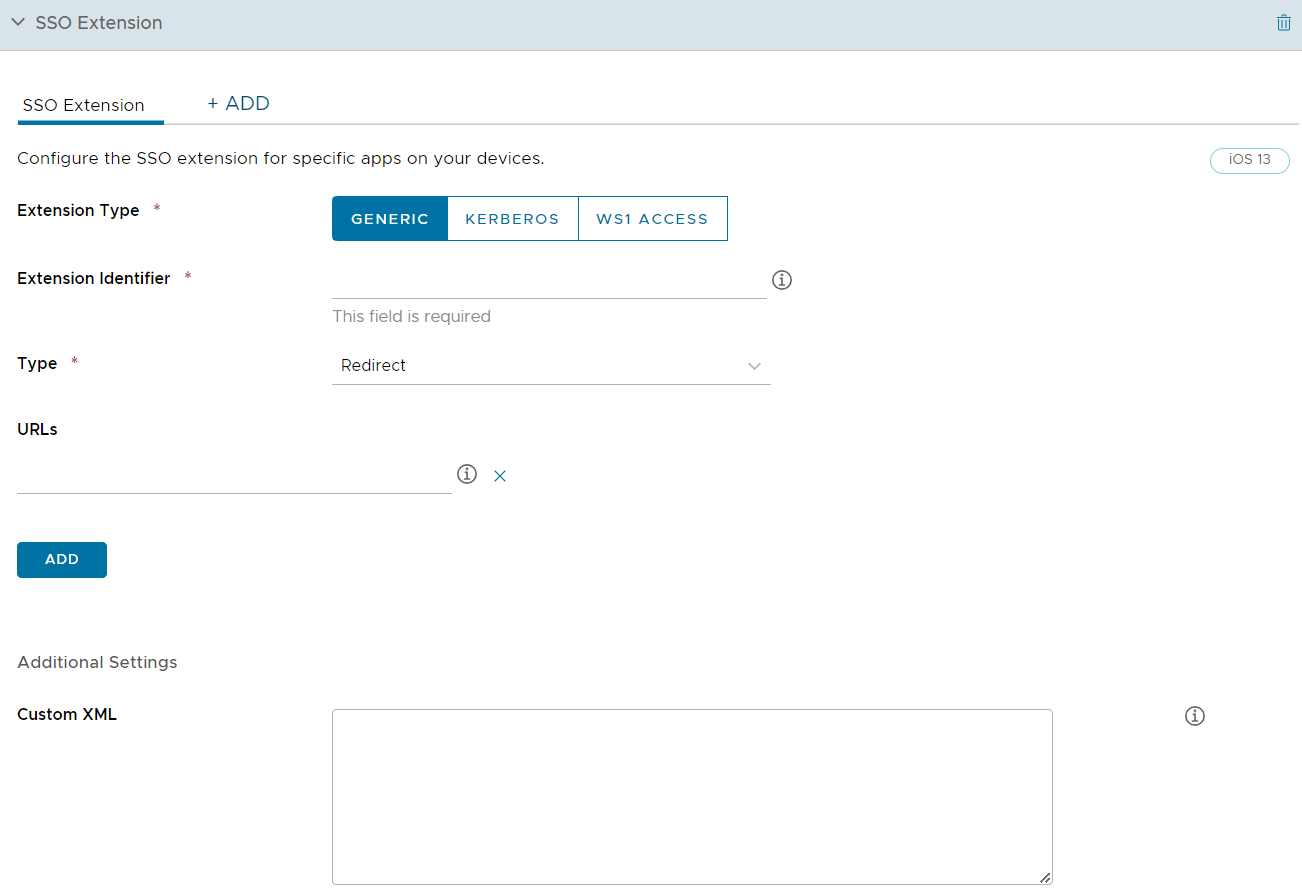

Perfil de extensión de SSO para iOS

Para configurar una aplicación en el dispositivo para un inicio de sesión único (SSO) con la extensión Kerberos, configure el perfil de extensión de SSO. Con el perfil de extensión de SSO los usuarios no tienen que proporcionar su nombre de usuario y contraseña para acceder a direcciones URL específicas. Este perfil solo se aplica a los dispositivos con iOS 13 y versiones posteriores.

Configure los ajustes de la extensión de SSO, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Tipo de extensión | Seleccione el tipo de extensión de SSO para la aplicación. Si se selecciona Genérico, proporcione el ID de paquete de la extensión de la aplicación que realiza SSO para las URL especificadas en el campo Identificador de la extensión. Si se selecciona Kerberos, proporcione el dominio de Active Directory y los dominios. |

| Tipo | Seleccione las opciones Credencial o Redireccionamiento como tipo de extensión. La extensión de credenciales se utiliza para la autenticación de desafío/respuesta. La extensión de redireccionamiento puede utilizar la autenticación OpenID Connect, OAuth y SAML. |

| Identificador de equipos | Introduzca el identificador de equipos de la extensión de la aplicación que realiza el SSO para las URL especificadas. |

| Direcciones URL | Introduzca uno o varios prefijos de URL de los proveedores de identidades en los que la extensión de la aplicación realiza el SSO. |

| Ajustes adicionales | Introduzca ajustes adicionales del perfil en el código XML que se agrega al nodo ExtensionData. |

| Dominio de Active Directory | Esta opción aparece solo si se selecciona Kerberos como tipo de extensión. Introduzca el nombre del dominio de Kerberos. |

| Dominios | Introduzca los nombres de host o de dominio que se pueden autenticar mediante la extensión de la aplicación. |

| Usar detección automática de sitios | Habilite la opción para que la extensión de Kerberos utilice LDAP y DNS automáticamente para determinar el nombre del sitio de Active Directory. |

| Permitir inicio de sesión automático | Habilite la opción para permitir que se guarden las contraseñas en el llavero. |

| Requerir Touch ID o contraseña de usuario | Habilite la opción para que el usuario proporcione el Touch ID, FaceID o un código de acceso para acceder a la entrada del llavero. |

| Certificado | Seleccione el certificado que desea enviar al dispositivo que se encuentra en el mismo perfil de MDM. |

| ID de paquete permitidos | Introduzca una lista de ID de paquete de aplicaciones para permitir el acceso al ticket de concesión de tickets (TGT) de Kerberos. |

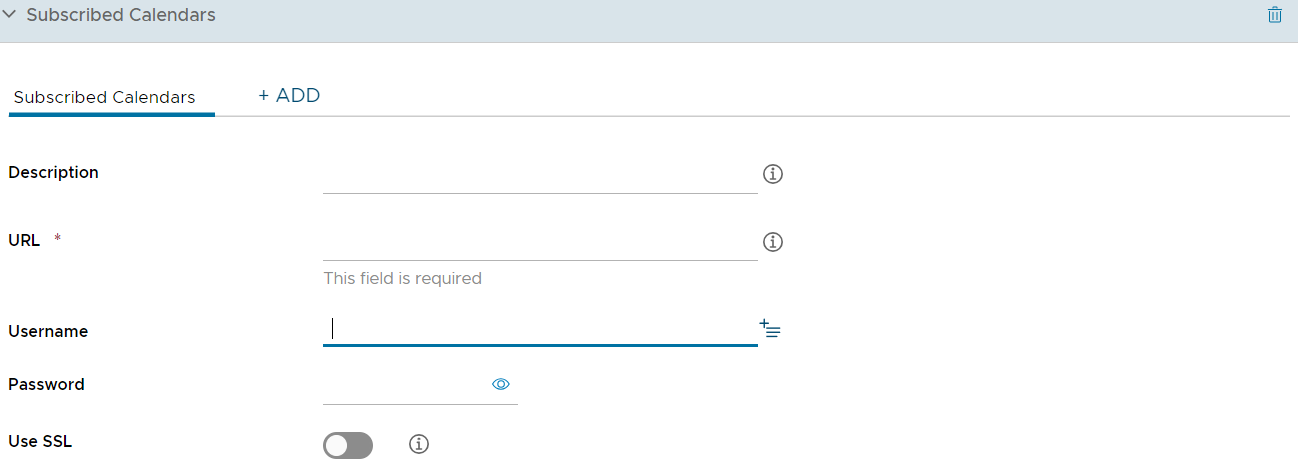

Perfil de calendario suscrito para iOS

Envíe a los dispositivos iOS las suscripciones a calendarios utilizando la aplicación nativa Calendario en macOS mediante la configuración de esta carga útil.

Configure los ajustes del calendario, entre los que se incluyen los siguientes:

| Ajustes | Descripción |

|---|---|

| Descripción | Introduzca una breve descripción de los calendarios suscritos. |

| URL | Introduzca la dirección URL del calendario al que se está suscribiendo. |

| Nombre de usuario | Introduzca el nombre del usuario final con fines de autenticación. |

| Contraseña | Introduzca la contraseña del usuario final con fines de autenticación. |

| Utilizar SSL | Marque esta opción para enviar todo el tráfico utilizando SSL. |

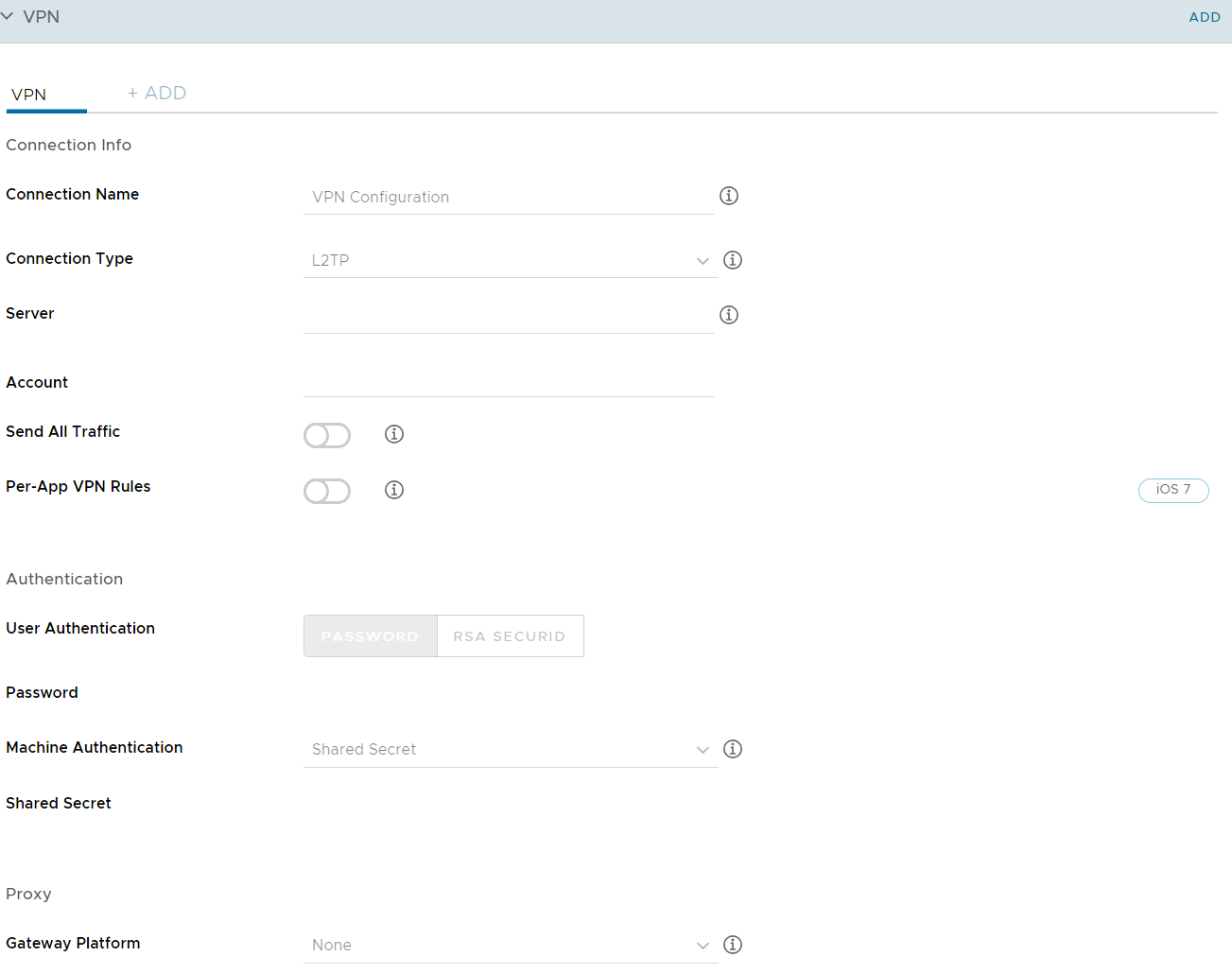

Perfil de red privada virtual (VPN) para iOS

Las redes privadas virtuales (VPN) proporcionan a los dispositivos un túnel seguro y cifrado para acceder a los recursos internos. Los perfiles VPN permiten a los dispositivos funcionar como si estuvieran conectados a través de la red del lugar. La configuración de un perfil VPN asegura a los usuarios finales un acceso completamente integrado con el correo electrónico, los archivos y el contenido.

Los ajustes que aparecen pueden variar en función del Tipo de conexión que elija. Para obtener más información sobre el uso del filtro de contenido Forcepoint, consulte Cómo crear un perfil de filtro de contenido Forcepoint.

Configure los ajustes del perfil de notificaciones, incluidos los siguientes:

| Ajustes | Descripción |

|---|---|

| Nombre de la conexión | Introduzca el nombre de la conexión que desea que aparezca en el dispositivo. |

| Tipo de conexión | Utilice el menú desplegable para seleccionar el método de conexión a la red. |

| Servidor | Introduzca el nombre de host o la dirección IP del servidor para la conexión. |

| Cuenta | Introduzca el nombre de la cuenta de VPN. |

| Enviar todo el tráfico | Exija que todo el tráfico pase a través de la red especificada. |

| Desconectar al estar inactivo | Permite que la VPN se desconecte automáticamente después de un período determinado. La compatibilidad con este valor depende del proveedor de la VPN. |

| Conectar automáticamente | Seleccione esta opción para permitir que la VPN se conecte automáticamente a los siguientes dominios. Esta opción aparece mediante la selección de Reglas de VPN por aplicación. Dominios de Safari Dominios de correo Dominios de contactos Dominios de calendario |