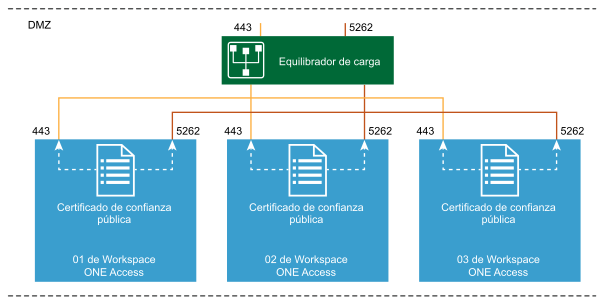

Para la autenticación de certificado de Android, el servicio de proxy de certificado se ejecuta en el nodo de Workspace ONE Access como un servicio independiente para recibir conexiones en el puerto 5262 y derivar las conexiones mediante servidor proxy al servicio de Workspace ONE Access en el puerto 443 para su autenticación.

El tráfico de 443 HTTPS para Workspace ONE Access se puede establecer en descarga de SSL de capa 7 en el equilibrador de carga/proxy inverso o se puede permitir en acceso directo SSL como TCP de capa 4 en el servidor de back-end. Cuando el tráfico del puerto 443 está configurado con acceso directo SSL, el certificado de confianza pública se comparte entre el servicio de Workspace ONE Access en el puerto 443 y el servicio de CertProxy en el puerto 5262. No se necesita ninguna configuración adicional.

Si el tráfico HTTPS se descarga mediante SSL en el equilibrador de carga/proxy inverso, el servicio de Workspace ONE Access utiliza un certificado autofirmado de confianza que se genera durante el proceso de instalación de aplicaciones. Debido a que el puerto 5262 debe establecerse en TCP de capa 4 SSL con acceso directo SSL que requiere un certificado SSL de confianza pública, esto lleva a un error de coincidencia de certificado entre los dos servicios que se ejecutan en el host. Para evitar este problema, se debe configurar un puerto 5263 secundario en el servidor para el servicio de CertProxy. El puerto 5263 comparte el mismo certificado autofirmado que el que se ejecuta en el servicio de Workspace ONE Access. La configuración del puerto 5263 adicional permite que la comunicación esté protegida y sea de confianza en todo el proceso de SSO móvil para Android y, a la vez, también permite el descifrado de tráfico HTTPS del equilibrador de carga.

Elegir entre recifrado SSL y descarga de SSL para tráfico de 443 HTTP

La siguiente es una matriz de decisiones que le ayudará a configurar el servicio de proxy de certificado con el servicio de Workspace ONE Access.

En esta matriz, los certificados SAN se definen como un certificado que contiene el FQDN VIP de Workspace ONE Access y el FQDN de equipo de cada nodo. El FQDN tiene el formato de un dominio/subdominio no enrutable. Según el diseño de VMware que tenga, utilice la matriz para determinar si se configuró el puerto 5263.

| Espacio de nombres público | Espacio de nombres de DMZ | Tipo de certificado | Requisito del equilibrador de carga | Se requiere el puerto 5263 de proxy de certificado |

|---|---|---|---|---|

| Espacio de nombres compartido (.com / .com) | ||||

| ejemplo.com | ejemplo.com | Comodín, SAN | Se requiere recifrado SSL | No |

| ejemplo.com | ejemplo.com | CN de host único | Se requiere recifrado SSL | Sí |

| ejemplo.com | ejemplo.com | Comodín, SAN | Se requiere acceso directo SSL | No |

| Espacio de nombres inconexo (.com / .dmz) | ||||

| ejemplo.com | ejemplo.dmz | Comodín, CN de host único | Se requiere recifrado SSL | Sí |

| ejemplo.com | ejemplo.dmz | SAN | Se requiere recifrado SSL | No |

| ejemplo.com | ejemplo.dmz | SAN | Se requiere acceso directo SSL | No |