Tras habilitar VMware Identity Services para el arrendatario de Workspace ONE, configure la integración con Okta.

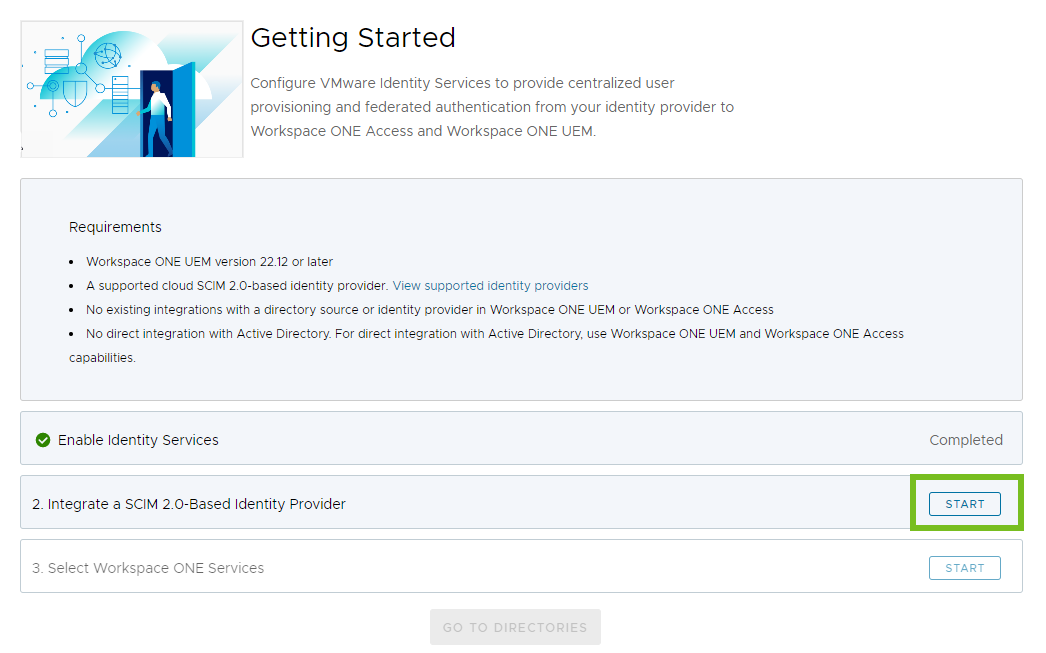

- En el asistente de introducción de VMware Identity Services, haga clic en Iniciar en el paso 2 (Integrar un proveedor de identidad basado en SCIM 2.0).

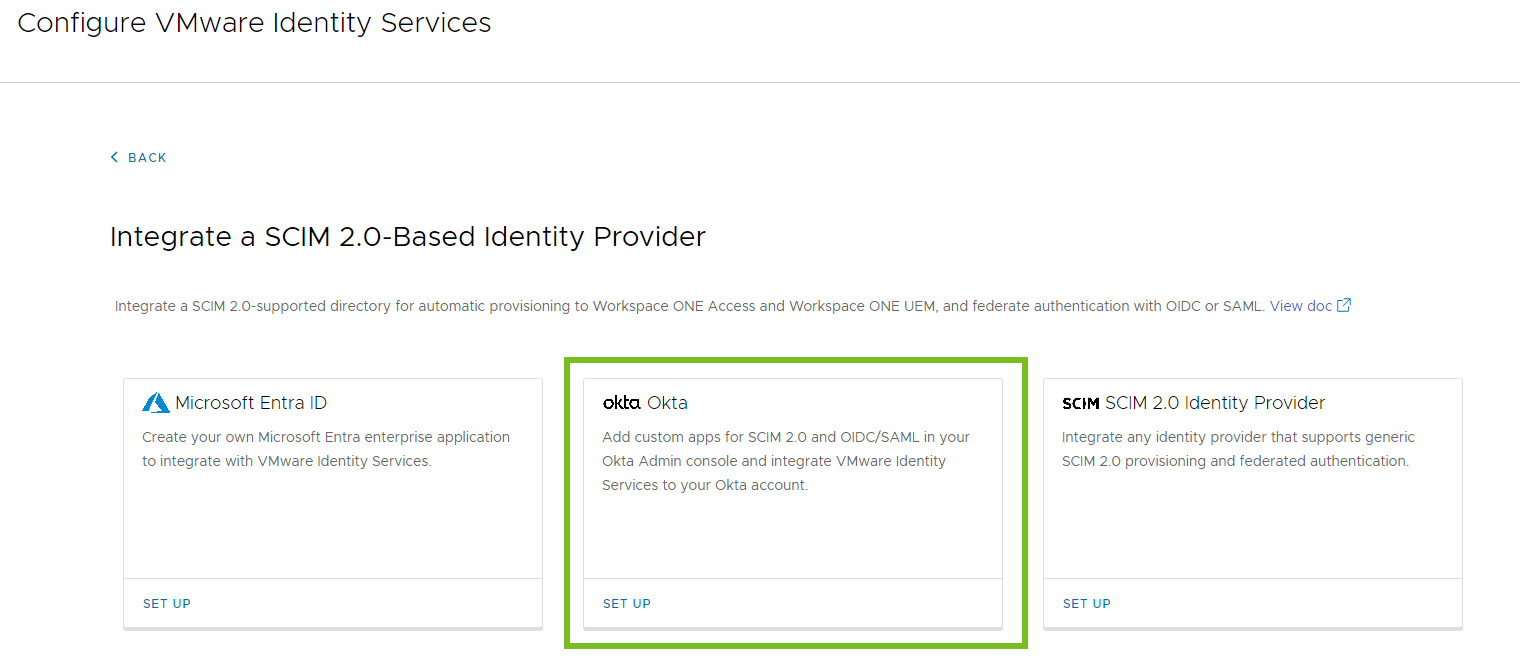

- Haga clic en Configurar en la tarjeta de Okta.

- Siga las instrucciones del asistente para configurar la integración con Okta.

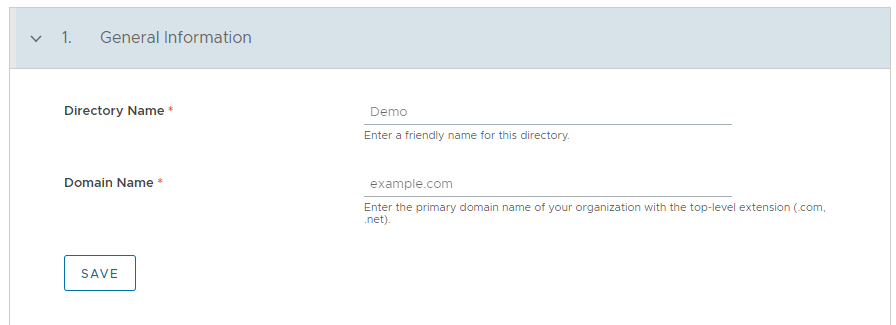

Paso 1: Crear un directorio

Como primer paso para configurar el aprovisionamiento de usuarios y la federación de identidades con VMware Identity Services, cree un directorio en la consola de Workspace ONE Cloud para los usuarios y los grupos aprovisionados desde Okta.

Procedimiento

Qué hacer a continuación

Configure el aprovisionamiento de usuarios y grupos.

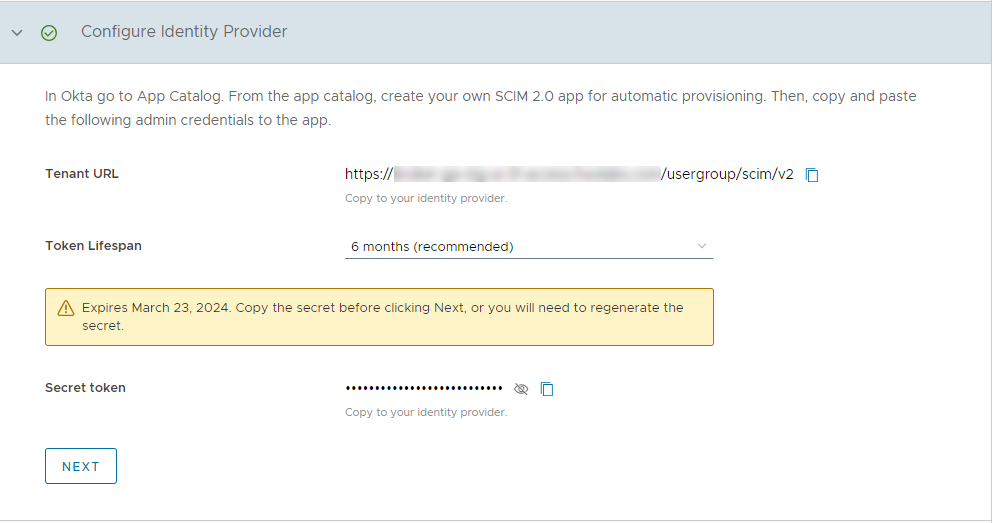

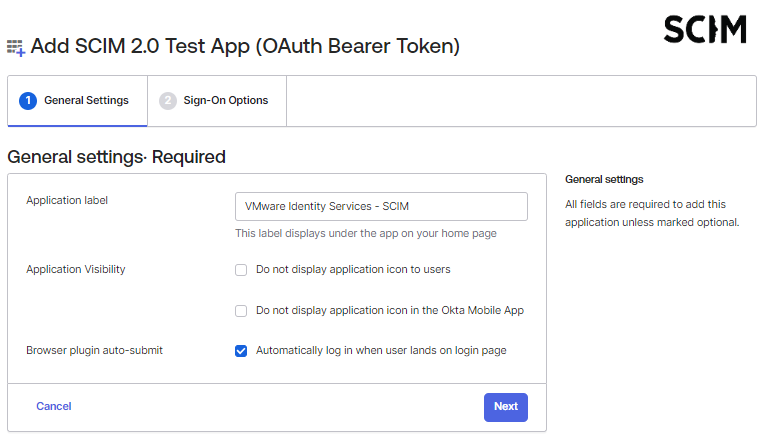

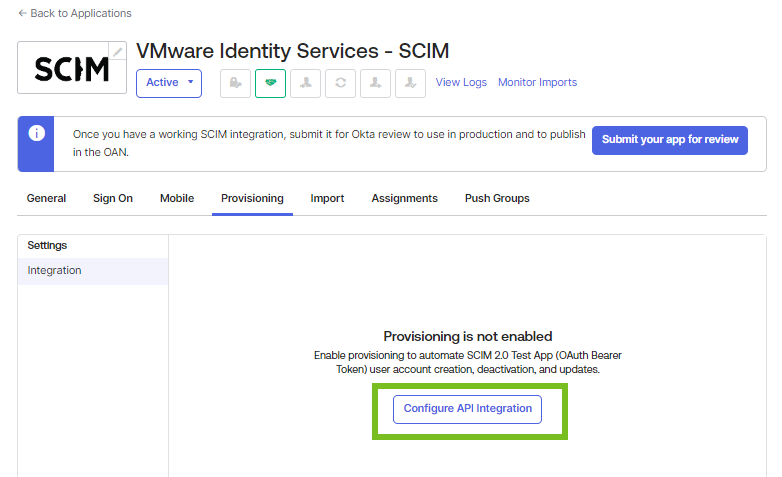

Configurar el aprovisionamiento de usuarios y grupos (Okta)

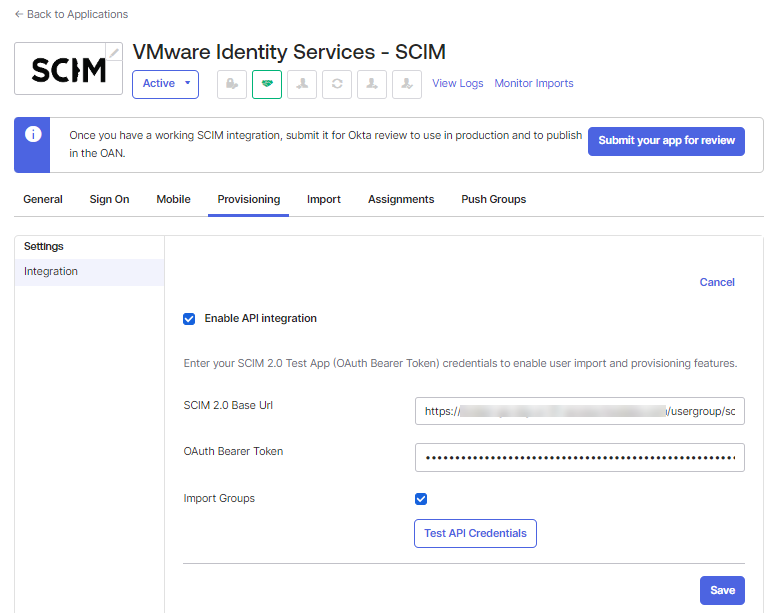

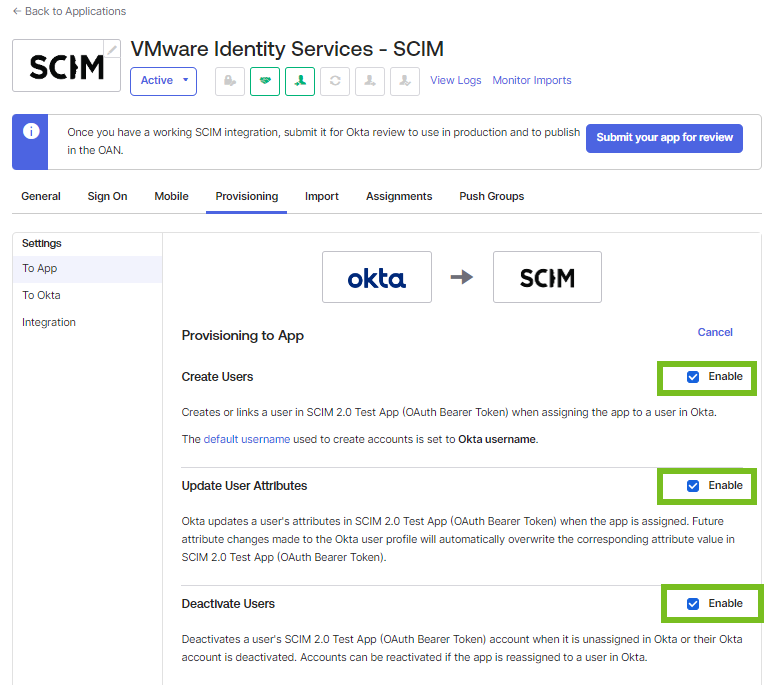

Después de crear un directorio en VMware Identity Services, configure el aprovisionamiento de usuarios y grupos. Para iniciar el proceso en VMware Identity Services, genere las credenciales de administrador necesarias para el aprovisionamiento y cree una aplicación de aprovisionamiento en Okta para aprovisionar usuarios y grupos a Workspace ONE.

Requisitos previos

Debe tener una cuenta de administrador en Okta con los privilegios necesarios para configurar el aprovisionamiento.

Procedimiento

Qué hacer a continuación

Vuelva a la consola de Workspace ONE Cloud para continuar con los pasos del asistente de VMware Identity Services.

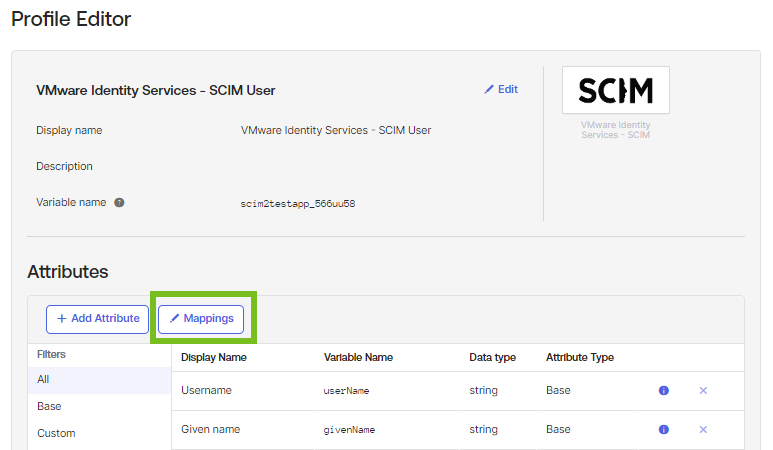

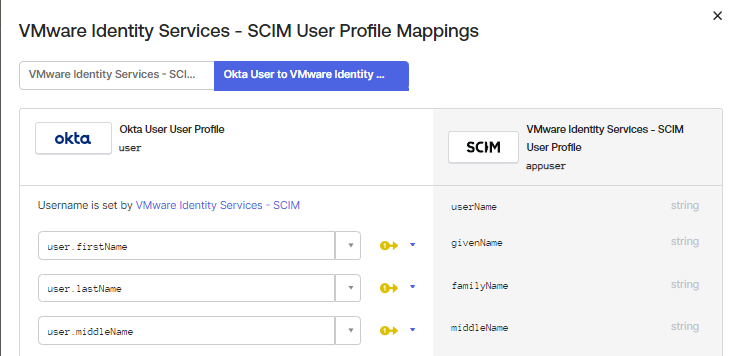

Paso 3: Asignar atributos de usuario de SCIM

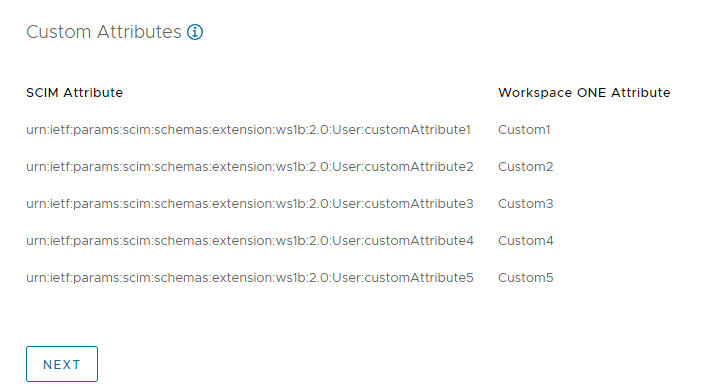

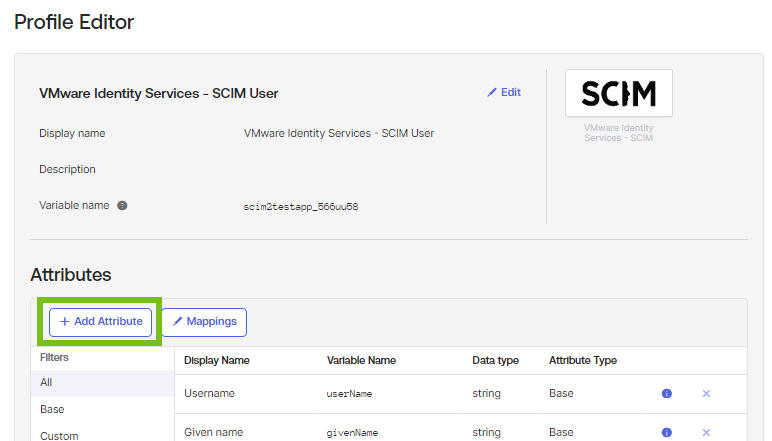

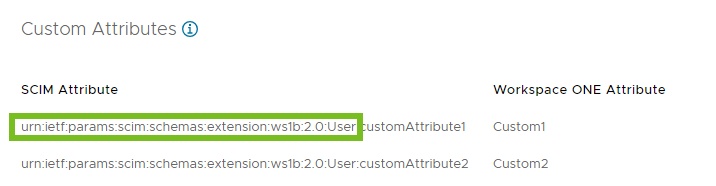

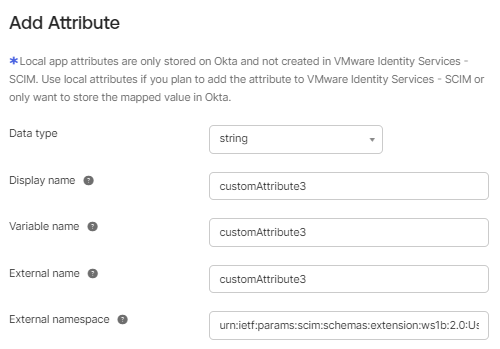

Asigne los atributos de usuario para sincronizarlos desde Okta con los servicios de Workspace ONE. En la consola de administración de Okta, agregue los atributos de usuario de SCIM necesarios y asígnelos a los atributos de Okta. Como mínimo, sincronice los atributos que requieren VMware Identity Services y los servicios de Workspace ONE.

VMware Identity Services y los servicios de Workspace ONE requieren los siguientes atributos de usuario de SCIM:

| Atributo de Okta | Atributo de usuario de SCIM (obligatorio) |

|---|---|

| userName | userName |

| user.email | emails[type eq "work"].value |

| user.firstName | name.givenName |

| user.lastName | name.familyName |

| externalId | externalId |

| active | active |

Para obtener más información sobre estos atributos y su asignación a los atributos de Workspace ONE, consulte Asignación de atributos de usuario para VMware Identity Services.

Además de los atributos obligatorios, puede sincronizar atributos opcionales y personalizados. Para obtener la lista de atributos opcionales y personalizados compatibles, consulte Asignación de atributos de usuario para VMware Identity Services.

Procedimiento

Qué hacer a continuación

Vuelva a la consola de Workspace ONE Cloud para continuar con los pasos del asistente de VMware Identity Services.

Paso 4: Seleccionar el protocolo de autenticación

Seleccione el protocolo que se utilizará para la autenticación federada. VMware Identity Services admite los protocolos OpenID Connect y SAML.

Procedimiento

Qué hacer a continuación

Configure VMware Identity Services y Okta para la autenticación federada.

Paso 5: Configurar la autenticación (Okta)

Para configurar la autenticación federada con Okta, configure una aplicación OpenID Connect o SAML en Okta con los metadatos del proveedor de servicios de VMware Identity Services y configure VMware Identity Services con los valores de la aplicación.

OpenID Connect

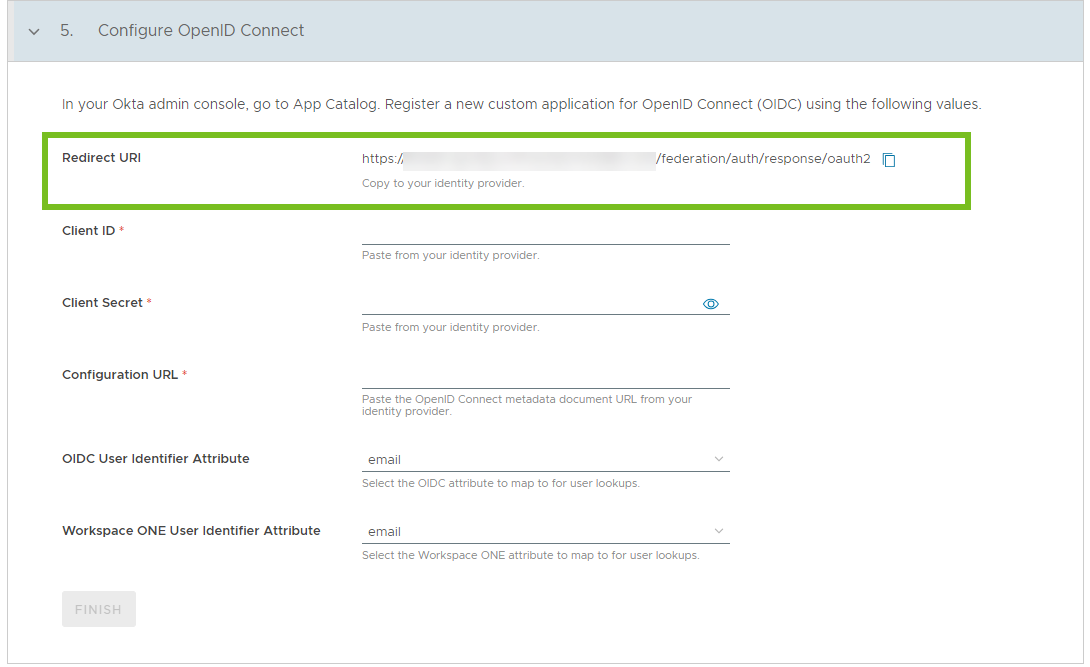

- En el paso 5 (Configurar OpenID Connect) del asistente de VMware Identity Services, copie el valor de URI de redireccionamiento.

Necesitará este valor en el siguiente paso al crear una aplicación OpenID Connect en la consola de administración de Okta.

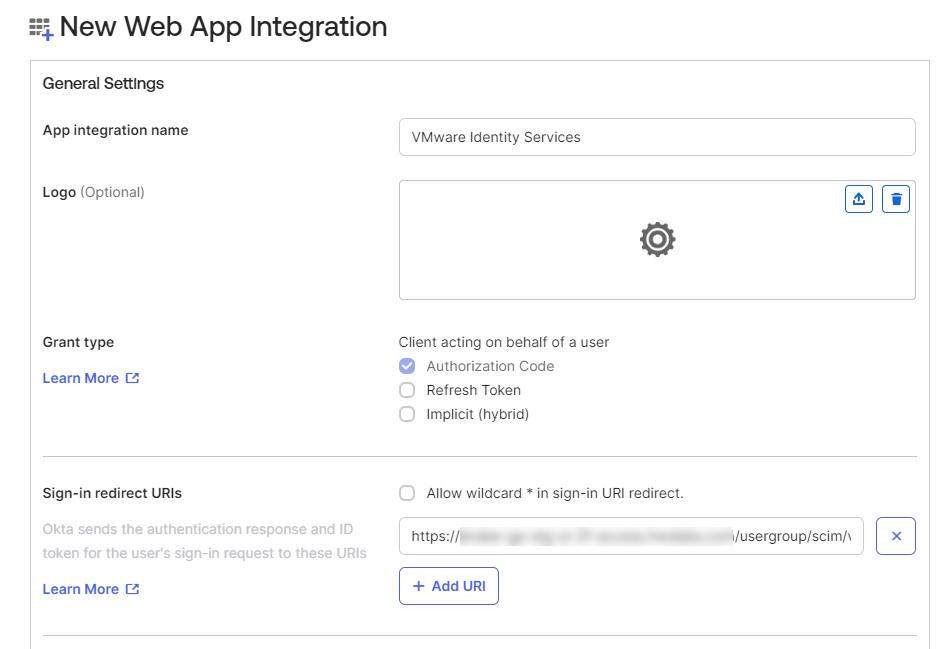

- Cree una aplicación OpenID Connect en Okta.

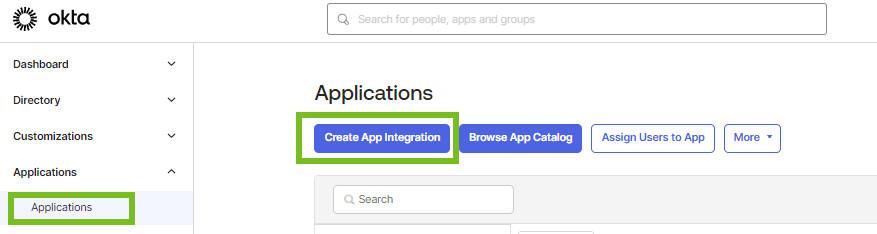

- En la consola de administración de Okta, seleccione en el panel izquierdo y haga clic en Crear integración de aplicación.

- En la ventana Crear nueva integración de aplicación, seleccione OIDC - OpenID Connect.

- Para Tipo de aplicación, seleccione Aplicación web y haga clic en Siguiente.

- En la página Nueva integración de aplicación web, especifique los siguientes valores.

Nombre de integración de aplicación: introduzca un nombre para la aplicación.

Tipo de concesión: seleccione Código de autenticación.

URI de redireccionamiento de inicio de sesión: copie y pegue el valor de URI de redireccionamiento que copió en el paso 5 del asistente de VMware Identity Services.

Asignaciones - Acceso controlado: puede asignar la aplicación a un grupo ahora o realizar asignaciones más adelante.

Por ejemplo:

- Haga clic en Guardar.

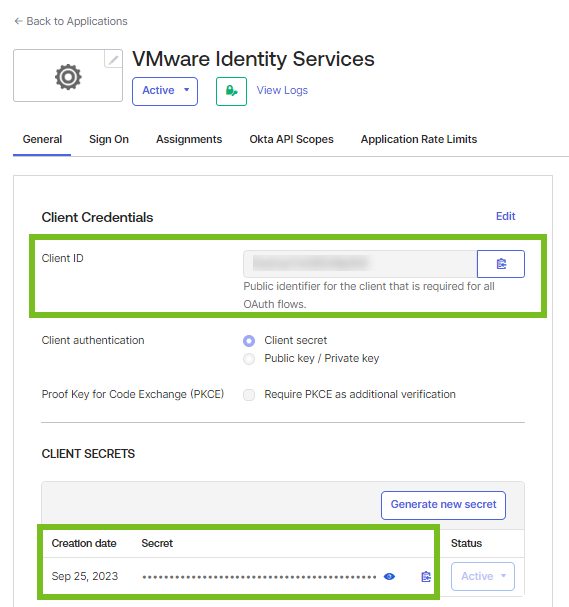

- Busque el identificador de cliente y el secreto de cliente de la aplicación OpenID Connect de Okta.

- Seleccione la pestaña General.

- Busque los valores de ID de cliente y Secreto de cliente.

Utilizará estos valores en el siguiente paso.

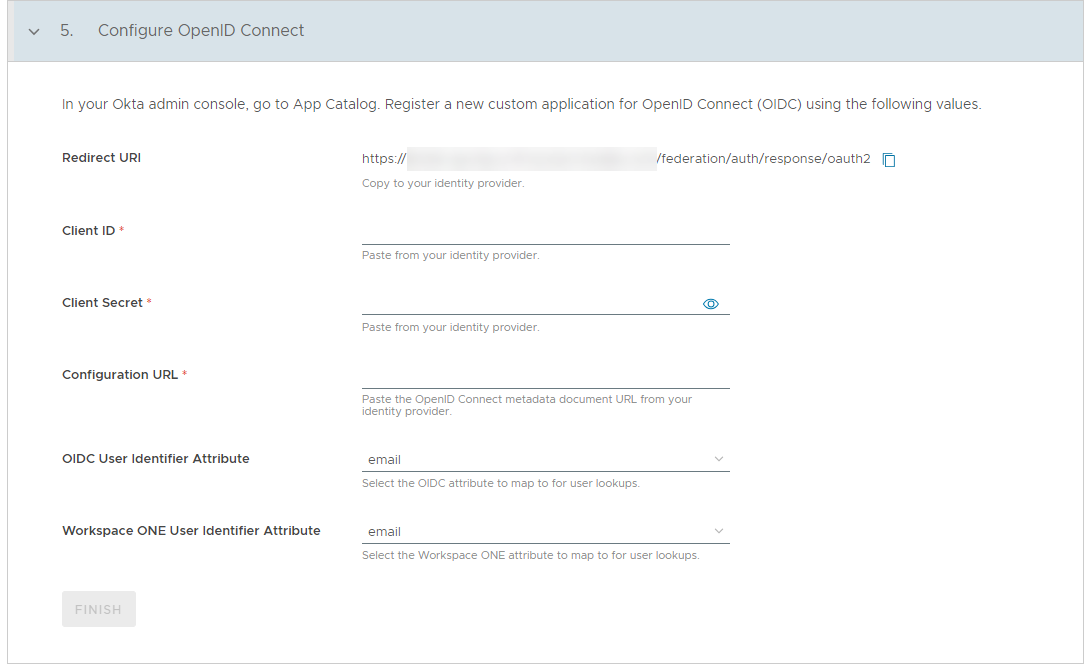

- Vuelva al asistente de VMware Identity Services en la consola de Workspace ONE Cloud y complete la configuración en la sección Configurar OpenID Connect.

ID de cliente Copie y pegue el valor de ID de cliente de la aplicación OpenID Connect de Okta. Secreto de cliente Copie y pegue el valor de secreto de cliente de la aplicación OpenID Connect de Okta. URL de configuración Copie y pegue la URL de configuración conocida de OpenID Connect de la aplicación de Okta. Por ejemplo: https://yourOktaOrg/.well-known/openid-configuration Atributo de identificador de usuario de OIDC Especifique el atributo de OpenID Connect que se debe asignar al atributo de Workspace ONE para las búsquedas de usuarios. Atributo de identificador de usuario de Workspace ONE Especifique el atributo de Workspace ONE que se debe asignar al atributo de OpenID Connect para las búsquedas de usuarios.

- Haga clic en Finalizar para terminar de configurar la integración entre VMware Identity Services y Okta.

SAML

Si seleccionó SAML como protocolo de autenticación, siga estos pasos:

- Cree una aplicación SAML en Okta.

- En la consola de administración de Okta, seleccione y haga clic en Crear integración de aplicación.

- En la ventana Crear nueva integración de aplicación, seleccione SAML 2.0 y haga clic en Siguiente.

- En la ventana Crear integración de SAML, en la pestaña Configuración general, introduzca un nombre para la aplicación SAML en el cuadro de texto Nombre de la aplicación y, a continuación, haga clic en Siguiente.

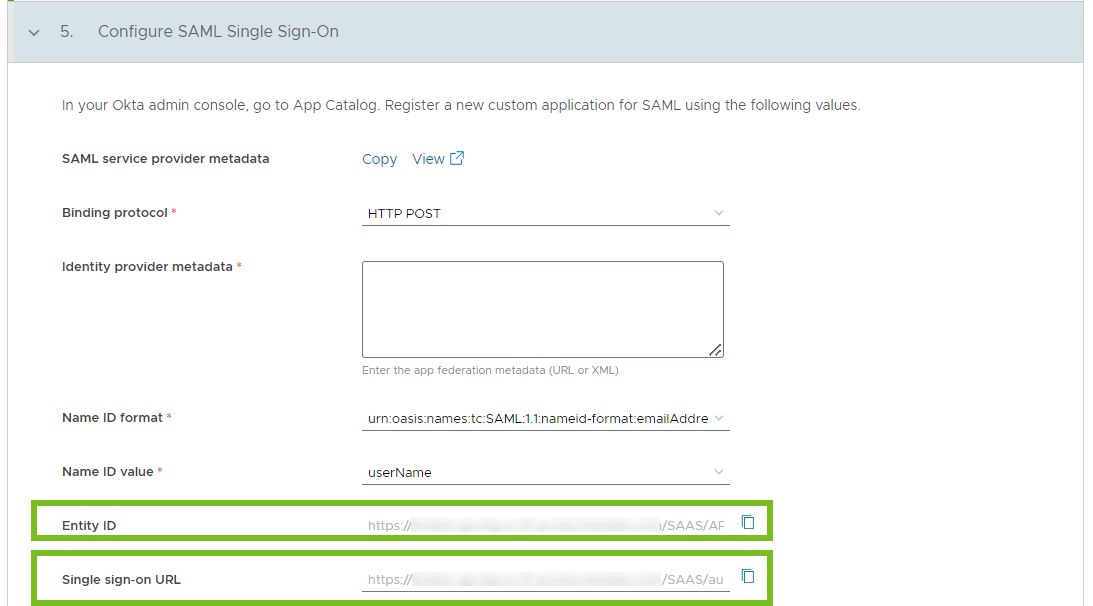

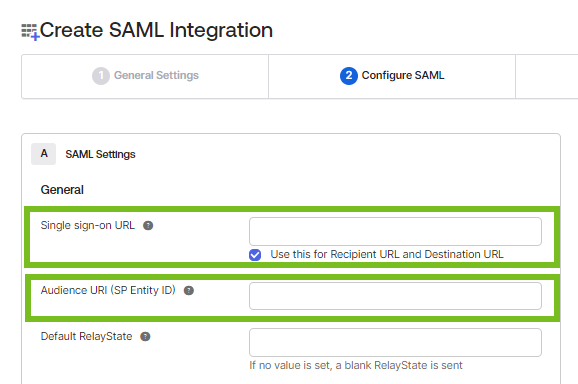

- En la pestaña Configurar SAML de la nueva aplicación, copie y pegue los valores de VMware Identity Services.

- Copie el valor de URL de inicio de sesión único del paso 5 del asistente de VMware Identity Services y péguelo en el cuadro de texto URL de inicio de sesión único en Configuración de SAML.

- Copie el valor de ID de entidad del paso 5 del asistente de VMware Identity Services y péguelo en el cuadro de texto URI de audiencia (ID de entidad de SP).

Figura 1. Paso 5 de VMware Identity Services

Figura 2. Aplicación SAML de Okta

- Seleccione un valor para el Formato de ID de nombre.

- Haga clic en Mostrar configuración avanzada y, para la opción Certificado de firma, cargue el Certificado de firma del paso 5 del asistente de VMware Identity Services.

- Haga clic en Siguiente y finalice la configuración de la aplicación.

- En la consola de administración de Okta, seleccione y haga clic en Crear integración de aplicación.

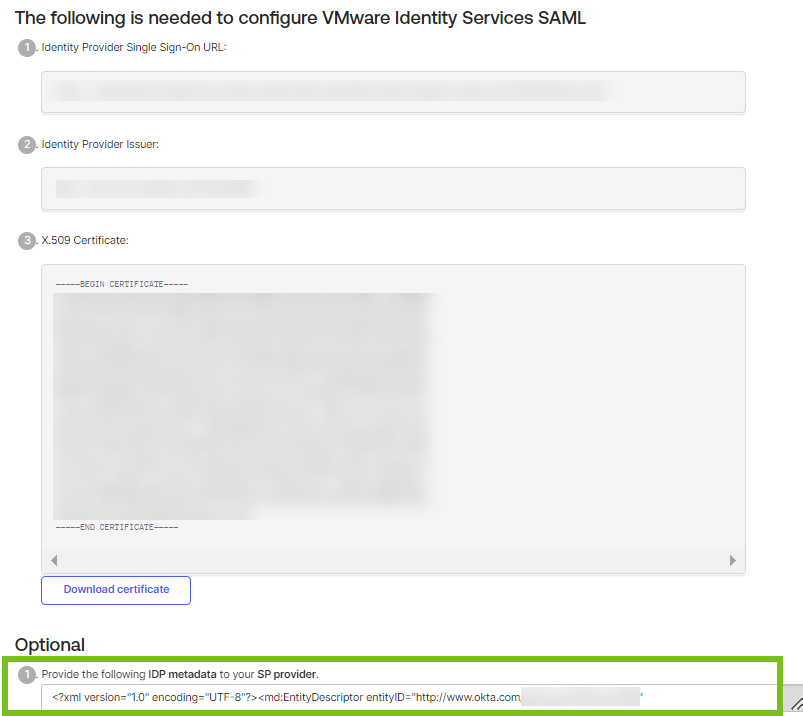

- Obtenga los metadatos de federación de Okta.

- Después de crear la aplicación, en la pestaña Inicio de sesión, haga clic en Ver instrucciones de configuración de SAML en el panel derecho.

- En la sección Opcional, copie los metadatos del cuadro de texto Paso 1: Proporcionar los siguientes metadatos de IDP al proveedor de servicios.

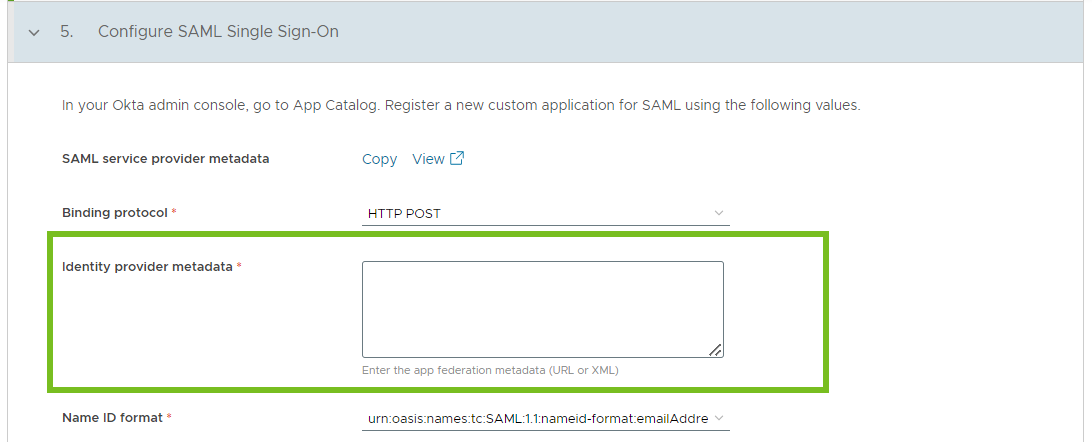

- En la consola de Workspace ONE Cloud, en el paso 5 del asistente de VMware Identity Services, pegue los metadatos en el cuadro de texto Metadatos del proveedor de identidad.

- Configure el resto de las opciones de la sección Configurar el inicio de sesión único de SAML, según corresponda.

- Protocolo de enlace: seleccione el protocolo de enlace de SAML (HTTP POST o Redireccionamiento HTTP).

- Formato de ID de nombre: utilice los ajustes de Formato de ID de nombre y Valor de ID de nombre para asignar usuarios entre el proveedor de identidad y VMware Identity Services. Para Formato de ID de nombre, especifique el formato de ID de nombre utilizado en la respuesta SAML.

- Valor de ID de nombre: seleccione el atributo de usuario de VMware Identity Services al que desea asignar el valor de ID de nombre recibido en la respuesta SAML.

- Enviar asunto en la solicitud SAML (cuando esté disponible): seleccione esta opción si desea enviar el asunto al proveedor de identidad como una sugerencia de inicio de sesión para mejorar la experiencia de inicio de sesión del usuario, cuando esté disponible.

- Usar la asignación de formato de ID de nombre para el asunto: seleccione esta opción si desea aplicar el Formato de ID de nombre y el Valor de ID de nombre al asunto en la solicitud SAML. Esta opción se utiliza con la opción Enviar el asunto en la solicitud SAML (cuando esté disponible).

Precaución: Habilitar esta opción puede aumentar el riesgo de sufrir una vulnerabilidad de seguridad conocida como enumeración de usuarios.

- Usar cierre de sesión único de SAML: seleccione esta opción si desea cerrar la sesión del proveedor de identidad de los usuarios después de que cierren los servicios de Workspace ONE.

- URL de cierre de sesión único del proveedor de identidad: si el proveedor de identidad no admite el cierre de sesión único SAML, puede usar esta opción para especificar la URL a la que se redirigirá a los usuarios después de cerrar sesión en los servicios de Workspace ONE. Si utiliza esta opción, seleccione también la casilla de verificación Usar cierre de sesión único de SAML.

Si deja esta opción en blanco, se redirecciona a los usuarios al proveedor de identidad mediante el cierre de sesión único SAML.

- Certificado de cifrado: cargue este certificado en la aplicación SAML de Okta si tiene pensado habilitar el cifrado SAML en Okta.

- Haga clic en Finalizar para terminar de configurar la integración entre VMware Identity Services y Okta.

Resultados

Se completa la integración entre VMware Identity Services y Okta.

Se crea el directorio en VMware Identity Services y se rellenará al insertar usuarios y grupos desde la aplicación de aprovisionamiento en Okta. Los usuarios y los grupos aprovisionados aparecerán automáticamente en los servicios de Workspace ONE que elija utilizar con VMware Identity Services, (por ejemplo, Workspace ONE Access y Workspace ONE UEM).

No se puede editar el directorio en las consolas de Workspace ONE Access y Workspace ONE UEM. Las páginas del directorio, los usuarios, los grupos de usuarios, los atributos de usuario y el proveedor de identidad son de solo lectura.

Pasos siguientes

En primer lugar, seleccione los servicios de Workspace ONE a los que desea aprovisionar usuarios y grupos.

A continuación, inserte usuarios y grupos desde Okta. Consulte Aprovisionar usuarios a Workspace ONE.