En la página

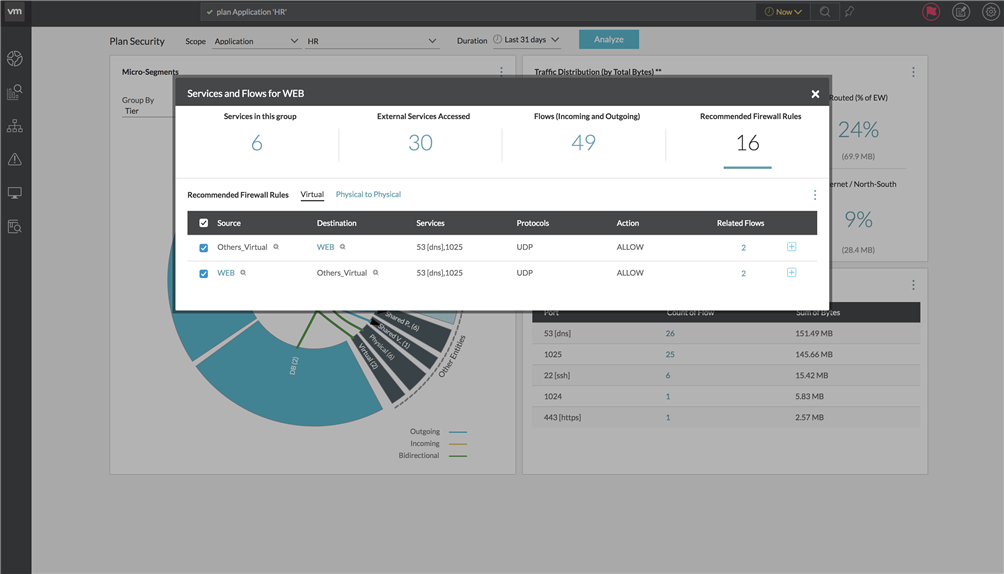

Planificar seguridad, al hacer clic en la cuña o el borde del diagrama de topología, puede ver la lista de los servicios y flujos de ese segmento específico. Haga clic en

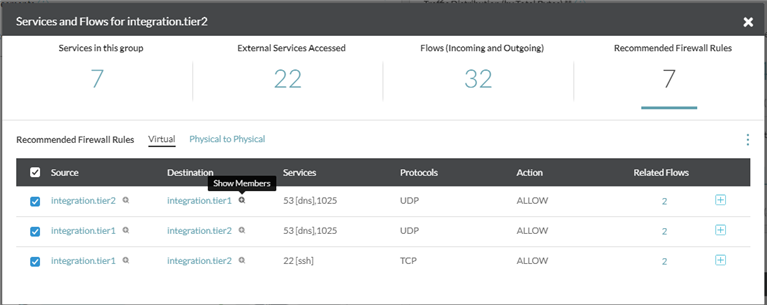

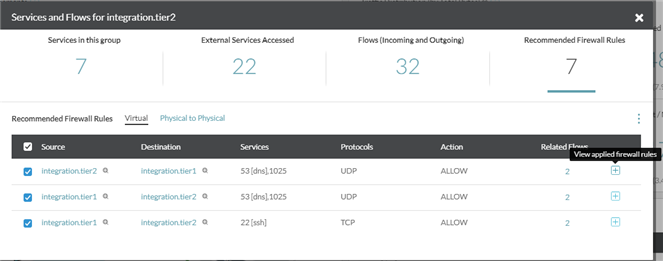

Reglas de firewall recomendadas para ver las reglas definidas en el segmento. Los miembros del origen o del destino se enumeran en los siguientes tipos de reglas:

- Físicas a físicas: en esta pestaña, se enumeran todas las reglas asociadas con las direcciones IP físicas y de Internet. Las reglas pueden ser entidades físicas-físicas, físicas-Internet, Internet-físicas o Internet-Internet.

- Virtual: en esta pestaña, se enumeran todas las reglas en las que al menos uno de los endpoints es una máquina virtual.

Para cada regla de firewall, se encuentran disponibles los siguientes detalles:

- Mostrar miembros del grupo: haga clic en el signo

+que hay junto al nombre de la entidad para ver los miembros del grupo. Nota:

Nota:- No se muestran los miembros para los grupos que pertenecen a la categoría Internet.

- Si un grupo de seguridad tiene direcciones IP virtuales y físicas, las direcciones IP físicas y de Internet no se muestran en la lista de los miembros de ese grupo en particular.

- Los servicios miembro de Kubernetes se muestran en la pestaña Servicios de Kubernetes.

- La pestaña no se muestra si el recuento de miembros o la entrada es cero para Máquina virtual, IP físicas y de Internet o Servicios de Kubernetes.

- Origen

- Destino

- Servicios

- Protocolos

- Acción

- Flujos relacionados: haga clic en el número de flujos relacionados para ver la lista de flujos con la información de flujo correspondiente.

- Ver reglas de firewall aplicadas: haga clic en el signo

+junto a la columna Flujos relacionados para ver las reglas de firewall aplicadas que corresponden a los conjuntos de flujos similares.

Puede exportar las reglas recomendadas como XML o CSV en función de sus requisitos.

Nota: También puede exportar las reglas recomendadas que están relacionadas con los objetos de Kubernetes en el formato YAML.

Consulte

Exportar reglas para obtener más información sobre estos elementos.

Regla de firewall recomendada para proteger un sistema operativo vulnerable

Utilice el siguiente procedimiento a fin de obtener la regla de firewall recomendada para proteger un sistema operativo vulnerable:

- Vaya a .

- Introduzca un nombre para la aplicación y el nivel o la implementación.

- En el menú desplegable Miembro, seleccione Búsqueda de máquina virtual personalizada y, en el cuadro de texto, agregue la condición in the qualifier put the matching criteria as: Operating System like 'Microsoft Windows Server 2003' or Operating System like 'Microsoft Windows Server 2008' or Operating System like 'Red Hat Enterprise Linux 6' or Operating System like 'Red Hat Enterprise Linux 5' or Operating System like 'SUSE Linux Enterprise 10'.

- Haga clic en Guardar.

- Vaya a .

- En el menú desplegable Ámbito, seleccione Aplicación y el nombre de la aplicación que creó.

- En el menú desplegable Duración, seleccione Últimos 7 días.

- Para obtener las reglas de firewall recomendadas, haga clic en Analizar.