vCenter Single Sign-On permite que los componentes de vSphere se comuniquen entre sí a través de un mecanismo de token seguro.

- STS (servicio de token de seguridad).

- SSL para proteger el tráfico.

- La autenticación de usuarios humanos a través de Active Directory u OpenLDAP.

- La autenticación de usuarios de soluciones a través de certificados.

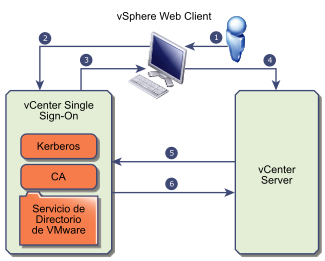

Protocolo de enlace de vCenter Single Sign-On para usuarios humanos

En la siguiente ilustración se muestra el protocolo de enlace para usuarios humanos.

- El usuario inicia sesión en vSphere Client con un nombre de usuario y una contraseña para acceder al sistema vCenter Server o a otro servicio de vCenter.

El usuario también puede iniciar sesión sin una contraseña y activar la casilla Usar la autenticación de sesión de Windows.

- vSphere Client pasa la información de inicio de sesión al servicio vCenter Single Sign-On, que comprueba el token SAML de vSphere Client. Si vSphere Client tiene un token válido, vCenter Single Sign-On comprueba si el usuario se encuentra en el origen de identidad configurado (por ejemplo, Active Directory).

- Si solo se emplea el nombre de usuario, vCenter Single Sign-On comprueba el dominio predeterminado.

- Si se incluye un nombre de dominio con el nombre de usuario (DOMAIN\user1 o user1@DOMAIN), vCenter Single Sign-On comprueba ese dominio.

- Si el usuario puede autenticarse en el origen de identidad, vCenter Single Sign-On devuelve un token que representa al usuario en vSphere Client.

- vSphere Client pasa el token al sistema vCenter Server.

- vCenter Server comprueba con el servidor de vCenter Single Sign-On que el token sea válido y que no haya caducado.

- El servidor de vCenter Single Sign-On devuelve el token al sistema vCenter Server mediante el marco de autorización de vCenter Server para otorgar acceso a los usuarios.

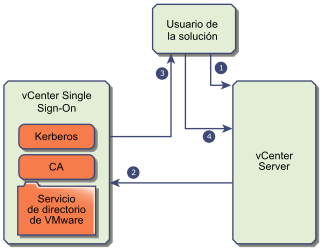

Protocolo de enlace de vCenter Single Sign-On para usuarios de solución

Los usuarios de solución son conjuntos de servicios que se usan en la infraestructura de vCenter Server, por ejemplo, vCenter Server o las extensiones de vCenter Server. Las extensiones de VMware y las posibles extensiones externas también pueden autenticarse en vCenter Single Sign-On.

- El usuario de la solución intenta conectarse a un servicio de vCenter.

- Se redirige al usuario de solución a vCenter Single Sign-On. Si el usuario de solución es nuevo en vCenter Single Sign-On, debe presentar un certificado válido.

- Si el certificado es válido, vCenter Single Sign-On asigna un token SAML (token de portador) al usuario de solución. vCenter Single Sign-On firma el token.

- El usuario de solución se redirige a vCenter Single Sign-On y puede realizar tareas según sus permisos.

- La próxima vez que el usuario de solución deba autenticarse, podrá usar el token SAML para iniciar sesión en vCenter Server.

De forma predeterminada, este protocolo de enlace se aplica automáticamente, ya que VMCA aprovisiona a los usuarios de solución con certificados durante el inicio. Si la directiva de la empresa exige certificados externos firmados por una entidad de certificación, se pueden utilizar esos certificados para reemplazar los certificados de los usuarios de solución. Si esos certificados son válidos, vCenter Single Sign-On asigna un token SAML al usuario de solución. Consulte Usar certificados personalizados con vSphere.

Cifrado compatible

Se admite el cifrado AES, que es el nivel más alto de cifrado. El cifrado compatible también afecta a la seguridad cuando vCenter Single Sign-On utiliza Active Directory como un origen de identidad.

También afecta a la seguridad cada vez que un host ESXi o vCenter Server se une a Active Directory.