Después de que vCenter Server se conecta con el KMS, los usuarios que tengan los privilegios necesarios pueden crear máquinas y discos virtuales cifrados. Tales usuarios también pueden realizar otras tareas de cifrado, como cifrar máquinas virtuales existentes y descifrar máquinas virtuales cifradas.

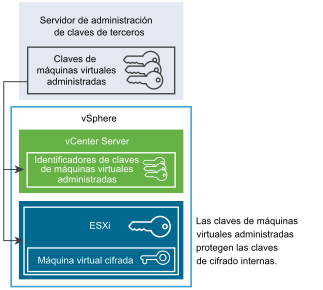

El flujo del proceso incluye el KMS, vCenter Server y el host de ESXi.

- Cuando el usuario realiza una tarea de cifrado, por ejemplo, crear una máquina virtual cifrada, vCenter Server solicita una nueva clave del KMS predeterminado. Esta clave se utilizará como la KEK.

- vCenter Server almacena el identificador de la clave y pasa la clave al host ESXi. Si el host ESXi es parte del clúster, vCenter Server envía la KEK a cada host del clúster.

La clave en sí no se guarda en el sistema de vCenter Server. Solo se conoce el identificador de la clave.

- El host ESXi genera claves internas (DEK) para la máquina virtual y sus discos. Mantiene las claves internas solo en la memoria y usa las KEK para cifrar las claves internas.

Nunca se guardan en el disco las claves internas sin cifrar. Solo se guardan los datos cifrados. Dado que las KEK provienen del KMS, el host sigue usando las mismas KEK.

- El host ESXi cifra la máquina virtual con la clave interna cifrada.

Todos los hosts que tengan la KEK y puedan acceder al archivo de la clave cifrada pueden realizar operaciones en la máquina o el disco virtual cifrado.

Si posteriormente desea descifrar una máquina virtual, puede cambiar su directiva de almacenamiento. Puede cambiar la directiva de almacenamiento de la máquina virtual y todos los discos. Si desea descifrar un componente individual, descifre primero el componente seleccionado y luego descifre la máquina virtual cambiando la directiva de almacenamiento para el inicio de la máquina virtual. Ambas claves son necesarias para descifrar cada uno de los componentes.