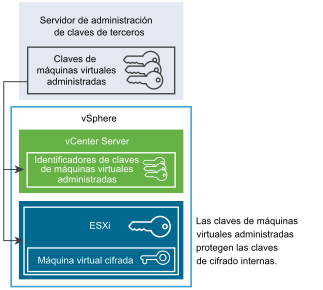

Un KMS externo, el sistema vCenter Server y los hosts ESXi contribuyen a la solución de cifrado de máquinas virtuales de vSphere.

Servidor de administración de claves

vCenter Server solicita claves de un KMS externo. El KMS genera y almacena las claves, y después las envía a vCenter Server para su distribución.

Puede utilizar vSphere Web Client o vSphere API para agregar un clúster de instancias de KMS al sistema vCenter Server. Si utiliza varias instancias de KMS en un clúster, todas las instancias deben ser del mismo proveedor y deben replicar claves.

Si el entorno utiliza distintos proveedores de KMS en distintos entornos, puede agregar un clúster de KMS para cada KMS y especificar un clúster de KMS predeterminado. El primer clúster que agrega se convertirá en el clúster predeterminado. Podrá especificar explícitamente el predeterminado más adelante.

Como cliente de KMIP, vCenter Server utiliza un protocolo de interoperabilidad de administración de claves (Key Management Interoperability Protocol, KMIP) para que sea sencillo utilizar el KMS que el usuario desea.

vCenter Server

Solo vCenter Server tiene las credenciales para registrarse en el KMS. Los hosts ESXi no tienen esas credenciales. vCenter Server obtiene las claves del KMS y las inserta en los hosts ESXi. vCenter Server no almacena las claves del KMS, pero sí conserva una lista de identificadores de claves.

vCenter Server comprueba los privilegios de los usuarios que realizan operaciones de cifrado. Puede utilizar vSphere Web Client para asignar privilegios de operaciones de cifrado o para asignar la función personalizada Sin administrador de criptografía a grupos de usuarios. Consulte Requisitos previos y privilegios necesarios para tareas de cifrado.

vCenter Server agrega eventos de cifrado a la lista de eventos que se pueden ver y exportar de la consola de eventos de vSphere Web Client. Cada evento incluye el usuario, la hora, el identificador de clave y la operación de cifrado.

Las claves que provienen del KMS se utilizan como claves de cifrado de claves (key encryption key, KEK).

Hosts ESXi

Los hosts ESXi se encargan de diversos aspectos del flujo de trabajo de cifrado.

- vCenter Server introduce claves en un host ESXi cuando el host necesita una clave. El host debe tener habilitado el modo de cifrado. La función actual del usuario debe contar con privilegios de operaciones de cifrado. Consulte Requisitos previos y privilegios necesarios para tareas de cifrado y Privilegios de operaciones de cifrado.

- Garantizar que los datos del invitado de las máquinas virtuales cifradas estén cifrados cuando se almacenan en el disco.

- Garantizar que los datos del invitado de las máquinas virtuales cifradas no se envíen a la red sin cifrar.

Las claves que generan los hosts ESXi se denominan claves internas en este documento. Estas claves, por lo general, actúan como claves de cifrado de datos (Data Encryption Key, DEK).