Para configurar eficazmente la federación de proveedores de identidad de vCenter Server, debe comprender los flujos de comunicación que se producen.

Flujo del proceso de configuración de la federación de proveedores de identidad de vCenter Server

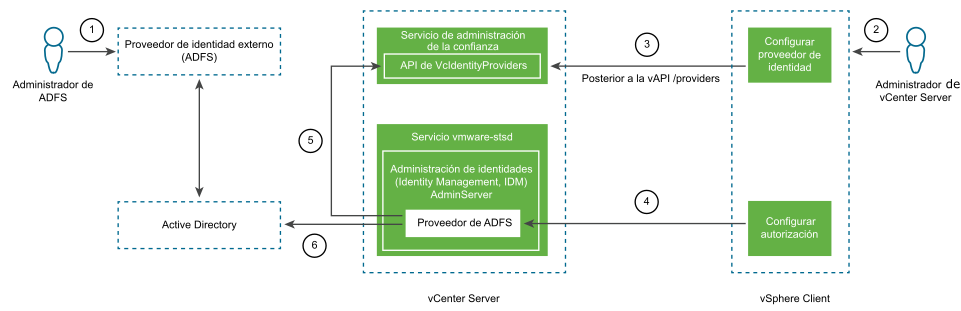

En la siguiente figura, se muestra el flujo del proceso que se produce al configurar la federación de proveedores de identidad de vCenter Server.

vCenter Server, AD FS y Active Directory interactúan de la siguiente manera.

- El administrador de AD FS configura una aplicación OAuth de AD FS para vCenter Server.

- El administrador de vCenter Server inicia sesión en vCenter Server mediante vSphere Client.

- El administrador de vCenter Server agrega un proveedor de identidad de AD FS a vCenter Server y también introduce información sobre el dominio de Active Directory.

vCenter Server necesita esta información para hacer una conexión LDAP con el dominio de Active Directory del servidor de AD FS. Con esta conexión, vCenter Server busca usuarios y grupos y los agrega a grupos locales de vCenter Server en el siguiente paso. Consulte la sección titulada "Buscar en el dominio de Active Directory" que se incluye a continuación para obtener más información.

- El administrador de vCenter Server configura los permisos de autorización en vCenter Server para los usuarios de AD FS.

- El proveedor de AD FS consulta a la API de VcIdentityProviders para obtener la información de la conexión LDAP para el origen de Active Directory.

- El proveedor de AD FS busca en Active Directory los grupos o usuarios consultados para finalizar la configuración de la autorización.

Buscar en el dominio de Active Directory

Para configurar AD FS como el proveedor de identidad externo en vCenter Server, puede usar el asistente Configurar proveedor de identidad principal en vSphere Client. Como parte del proceso de configuración, debe introducir información sobre el dominio de Active Directory, incluida la información del nombre distintivo del usuario y el grupo. Para configurar AD FS para la autenticación, se necesita esta información de conexión de Active Directory. Esta conexión es necesaria para buscar y asignar nombres de usuarios y grupos de Active Directory a funciones y permisos en vCenter Server, mientras que AD FS se utiliza para la autenticación del usuario. Este paso del asistente Configurar proveedor de identidad principal no crea un origen de identidad de Active Directory en LDAP. En lugar de ello, vCenter Server utiliza esta información para establecer una conexión válida apta para búsqueda en el dominio de Active Directory para buscar usuarios y grupos allí.

Considere un ejemplo usando las siguientes entradas de nombre distintivo:

- Nombre distintivo base para usuarios: cn=Users,dc=corp,dc=local

- Nombre distintivo base para grupos: dc=corp,dc=local

- Nombre de usuario: cn=Administrator,cn=Users,dc=corp,dc=local

Si el usuario [email protected] es miembro del grupo [email protected], la introducción de esta información en el asistente permite que un administrador de vCenter Server busque y encuentre el grupo [email protected], y lo agregue al grupo [email protected] de vCenter Server. Como resultado, el usuario [email protected] recibe privilegios administrativos en vCenter Server al iniciar sesión.

vCenter Server también utiliza este proceso de búsqueda cuando se configuran permisos globales para usuarios y grupos de Active Directory. En ambos casos, ya sea al configurar permisos globales o agregar un usuario o grupo, seleccione el dominio que ha introducido para su proveedor de identificación AD FS en el menú desplegable Dominio para buscar y seleccionar usuarios y grupos del dominio de Active Directory.