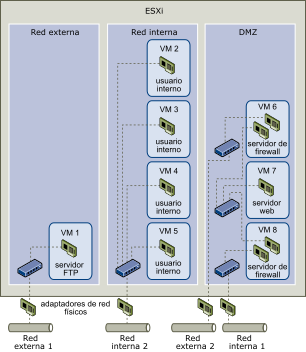

El diseño del sistema ESXi permite conectar algunos grupos de máquinas virtuales a la red interna, otros a la red externa y otros a ambos, todos en el mismo host. Esta capacidad es una extensión del aislamiento básico de máquinas virtuales combinado con la utilización bien planificada de características de redes virtuales.

En la figura, el administrador de sistema configuró un host en tres zonas de máquinas virtuales diferentes: servidor FTP, máquinas virtuales internas y DMZ. Cada zona tiene una función única.

- Servidor FTP

- La máquina virtual 1 está configurada con el software FTP y actúa como área de retención de los datos enviados hacia los recursos externos y desde estos, como formularios y documentación localizados por un proveedor.

- Máquinas virtuales internas

- Las máquinas virtuales 2 a 5 están reservadas para la utilización interna. Estas máquinas virtuales procesan y almacenan datos privados de la empresa, como registros médicos, declaraciones legales e investigaciones de fraude. Por lo tanto, los administradores del sistema deben garantizar el nivel más alto de protección de estas máquinas virtuales.

- DMZ

- Las máquinas virtuales 6 a 8 se configuran como una DMZ que utiliza el grupo de comercialización para publicar el sitio web externo de la empresa.

Al lograr el aislamiento de máquinas virtuales, configurar correctamente los conmutadores virtuales y mantener la separación de las redes, el administrador del sistema puede alojar las tres zonas de máquinas virtuales en el mismo host ESXi y estar seguro de que no se producirán infracciones de datos o recursos.

La empresa aplica el aislamiento en los grupos de máquinas virtuales mediante la utilización de varias redes internas y externas, y se asegura de que los conmutadores virtuales y los adaptadores de red físicos de cada grupo se encuentren separados de esos grupos o de otros.

Gracias a que ninguno de estos conmutadores virtuales favorece zonas de máquinas virtuales sobre las demás, el administrador del sistema logra eliminar el riesgo de pérdida de paquetes de una zona a la otra. Debido a su diseño, un conmutador virtual no puede perder paquetes directamente en otro conmutador virtual. La única forma de que los paquetes pasen de un conmutador virtual a otro es en estas circunstancias:

- Los conmutadores virtuales están conectados a la misma LAN física.

- Los conmutadores virtuales se conectan a una máquina virtual común, que se puede utilizar para transmitir paquetes.

Ninguna de estas condiciones se cumple en la configuración de ejemplo. Si los administradores del sistema quieren comprobar que no existen rutas de acceso a conmutadores virtuales comunes, pueden revisar la distribución de conmutadores de red de vSphere Client para buscar posibles puntos de contacto compartidos.

Para proteger los recursos de las máquinas virtuales, el administrador del sistema disminuye el riesgo de ataques DoS y DDoS mediante la configuración de una reserva de recursos y un límite para cada máquina virtual. El administrador del sistema protege aún más el host y las máquinas virtuales de ESXi mediante la instalación de firewalls de software en los extremos delanteros y traseros de la DMZ, que garantiza que el host esté detrás de un firewall físico, y la configuración de los recursos de almacenamiento en red para que cada uno de ellos tenga su propio conmutador virtual.