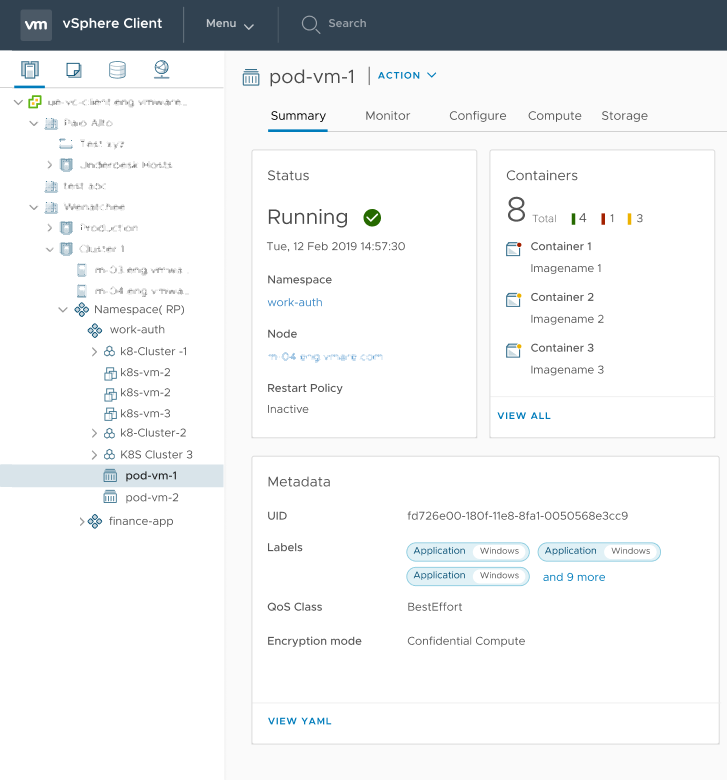

Con vSphere with Tanzu, puede ejecutar pods de vSphere confidenciales en un clúster supervisor. Un pod de vSphere confidencial utiliza una tecnología de hardware que mantiene cifrada la memoria del sistema operativo invitado, lo que la protege del acceso desde el hipervisor.

Requisitos previos

Para habilitar SEV-ES en un host

ESXi, el administrador de vSphere debe seguir estas directrices:

- Utilice los hosts que admiten la funcionalidad SEV-ES. Actualmente, SEV-ES solo es compatible con las CPU AMD EPYC 7xx2 (cuyo nombre de código es Rome) y CPU posteriores.

- Utilice ESXi versión 7.0 Update 2 o posteriores.

- Habilite SEV-ES en la configuración de la BIOS del sistema de un ESXi. Consulte la documentación del sistema para obtener más información sobre cómo acceder a la configuración de la BIOS.

- Al hacerlo, introduzca un valor para la opción de ASID mínimo de estado no cifrado de SEV que sea igual a la cantidad de máquinas virtuales de SEV-ES y pods de vSphere confidenciales en el host más una. Por ejemplo, si tiene pensado ejecutar 100 máquinas virtuales de SEV-ES y 128 pods de vSphere, introduzca al menos 229. Puede introducir una configuración de hasta 500.

Procedimiento

Qué hacer a continuación