vSphere admite varios modelos para determinar si un usuario puede realizar una tarea. La pertenencia a un grupo en vCenter Single Sign-On determina qué se le permite hacer. Su función respecto de un objeto o su permiso global determinan si se le permite realizar otras tareas.

Cómo funcionan los permisos en vSphere

vSphere permite a los usuarios con privilegios otorgar permisos a otros usuarios para realizar tareas. Se pueden utilizar permisos globales o permisos locales de vCenter Server para autorizar a otros usuarios en las instancias individuales de vCenter Server.

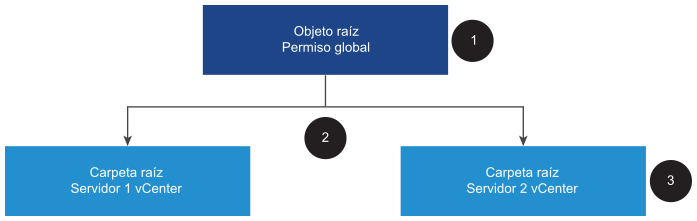

En la siguiente figura, se muestra cómo funcionan los permisos globales y locales.

En esta figura:

- Asigne un permiso global en el nivel de objeto raíz con la opción "Propagar a objetos secundarios" seleccionada.

- vCenter Server propaga los permisos a las jerarquías de objetos vCenter Server 1 y vCenter Server 2 en el entorno.

- Un permiso local en la carpeta raíz de vCenter Server 2 anula el permiso global.

- Permisos de vCenter Server

-

El modelo de permisos de los sistemas vCenter Server se basa en la asignación de permisos a los objetos de la jerarquía de objetos. Los usuarios obtienen permisos de las siguientes maneras.

- Desde un permiso específico para el usuario o desde los grupos de los que el usuario es miembro

- Desde un permiso en el objeto o a través de la herencia de permisos de un objeto principal

Cada permiso otorga un conjunto de privilegios a un usuario o grupo; es decir, asigna una función para un objeto seleccionado. Puede usar vSphere Client para agregar permisos. Por ejemplo, puede hacer clic con el botón secundario en una máquina virtual, seleccionar Agregar permiso y completar el cuadro de diálogo para asignar una función a un grupo de usuarios. Esa función proporciona a esos usuarios los privilegios correspondientes sobre la máquina virtual.

Figura 2. Agregar permisos a una máquina virtual mediante vSphere Client

- Permisos globales

- Los permisos globales conceden a un usuario o grupo privilegios para ver o administrar todos los objetos en cada una de las jerarquías de inventario de las soluciones de la implementación. Es decir, los permisos globales se aplican a un objeto raíz global que abarca las jerarquías del inventario de soluciones. (Las soluciones incluyen vCenter Server, VMware Aria Automation Orchestrator, etc.). Los permisos globales también se aplican a objetos globales, como etiquetas y bibliotecas de contenido. Por ejemplo, considere una implementación que consta de dos soluciones: vCenter Server y VMware Aria Automation Orchestrator. Puede utilizar permisos globales para asignar una función a un grupo de usuarios que tenga privilegios de solo lectura para todos los objetos de las jerarquías de objetos de vCenter Server y VMware Aria Automation Orchestrator.

- Pertenencia a grupos de vCenter Single Sign-On

- Los miembros de un grupo de dominios de vCenter Single Sign-On pueden realizar determinadas tareas. Por ejemplo, se puede llevar a cabo la administración de licencias si se es miembro del grupo LicenseService.Administrators. Consulte la documentación de vSphere Authentication.

Descripción del modelo de permisos de nivel de objetos

Autoriza a un usuario o grupo a realizar tareas en objetos de vCenter Server mediante permisos en el objeto. Desde un punto de vista programático, cuando un usuario intenta realizar una operación, se ejecuta un método de API. vCenter Server comprueba los permisos de ese método para ver si el usuario está autorizado a realizar la operación. Por ejemplo, cuando un usuario intenta agregar un host, se invoca al método AddStandaloneHost_Task. Este método requiere que la función del usuario tenga el privilegio Host.Inventory.AddStandaloneHost. Si la comprobación no encuentra este privilegio, se le niega al usuario el permiso para agregar el host.

Los siguientes conceptos son importantes.

- Permisos

- Cada objeto en la jerarquía de objetos de vCenter Server tiene permisos asociados. Cada permiso especifica en un solo grupo o usuario qué privilegios tiene ese grupo o usuario sobre el objeto. Los permisos se pueden propagar a los objetos secundarios.

- Usuarios y grupos

- En los sistemas vCenter Server se pueden asignar privilegios solo a usuarios autenticados o a grupos de usuarios autenticados. Los usuarios se autentican mediante vCenter Single Sign-On. Los usuarios y los grupos deben definirse en el origen de identidad que vCenter Single Sign-On utiliza para autenticar. Defina usuarios y grupos utilizando las herramientas en su origen de identidad, por ejemplo, Active Directory.

- Privilegios

- Los privilegios son controles de acceso detallados. Esos privilegios se pueden agrupar en funciones que se pueden asignar a usuarios o grupos posteriormente.

- Funciones

- Las funciones son conjuntos de privilegios. Las funciones permiten asignar permisos en un objeto en función de un conjunto típico de tareas que realizan los usuarios. En vCenter Server, las funciones del sistema —tales como Administrador— están predefinidas y no se pueden cambiar. vCenter Server también proporciona algunas funciones de muestra predeterminadas, como Administrador de grupo de recursos, que se pueden modificar. Se pueden crear funciones personalizadas, ya sea desde cero o mediante la clonación y la modificación de las funciones de muestra. Consulte Crear una función personalizada de vCenter Server.

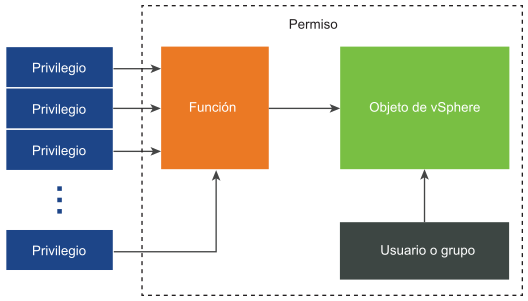

En la siguiente figura, se muestra cómo se crea un permiso a partir de privilegios y funciones, y se lo asigna a un usuario o grupo para un objeto de vSphere.

- Seleccione el objeto en el que desea aplicar el permiso en la jerarquía de objetos de vCenter Server.

- Seleccione el grupo o el usuario que tendrá los privilegios sobre el objeto.

- Seleccione privilegios individuales o una función, es decir, un conjunto de privilegios que el grupo o el usuario tendrán sobre el objeto.

De forma predeterminada, la opción Propagar a objetos secundarios no está seleccionada. Debe activar la casilla para que el grupo o el usuario tengan la función seleccionada para el objeto deseado y sus objetos secundarios.

vCenter Server ofrece funciones de ejemplo, que combinan conjuntos de privilegios de uso frecuente. También puede crear funciones personalizadas mediante la combinación de un conjunto de funciones.

En muchos casos, los permisos deben definirse tanto en un objeto de origen como en un objeto de destino. Por ejemplo, al mover una máquina virtual, se necesitan privilegios en esa máquina virtual, pero también privilegios en el centro de datos de destino.

| Para averiguar sobre... | Consulte... |

|---|---|

| Crear funciones personalizadas. | Crear una función personalizada de vCenter Server |

| Todos los privilegios y los objetos a los que puede aplicar los privilegios | Privilegios definidos |

| Conjuntos de privilegios que se requieren en diferentes objetos para diferentes tareas. | Privilegios de vCenter Server necesarios para la realización de tareas comunes |

Qué es la validación de usuarios de vCenter Server

Los sistemas vCenter Server que usan un servicio de directorio suelen validar usuarios y grupos en función del dominio del directorio de usuarios. La validación se produce en intervalos regulares especificados en la configuración de vCenter Server. Por ejemplo, supongamos que al usuario Smith se le asigna una función sobre varios objetos. El administrador de dominios cambia el nombre por Smith2. El host concluye que Smith ya no existe y elimina los permisos asociados con ese usuario de los objetos de vSphere en la siguiente validación.

De modo similar, si se elimina el usuario Smith del dominio, todos los permisos asociados con ese usuario se eliminan en la siguiente validación. Si se agrega un nuevo usuario Smith al dominio antes de la siguiente validación, el nuevo usuario Smith reemplaza al antiguo usuario Smith en los permisos sobre cualquier objeto.

Herencia jerárquica de permisos en vSphere

Al asignar un permiso a un objeto, se puede elegir si el permiso se propagará en la jerarquía de objetos. La propagación se establece para cada permiso. Es decir, no se aplica universalmente. Los permisos definidos para un objeto secundario siempre anulan los permisos propagados desde los objetos primarios.

Acerca de esta figura:

- No se pueden establecer permisos directos en las carpetas de máquina virtual, host, red y almacenamiento. Es decir, estas carpetas actúan como contenedores y, por lo tanto, no son visibles para los usuarios.

- No se pueden establecer permisos en conmutadores estándar.

La mayoría de los objetos del inventario heredan permisos de un único objeto primario de la jerarquía. Por ejemplo, el almacén de datos hereda permisos de la carpeta primaria del almacén o del centro de datos primario. Las máquinas virtuales heredan permisos de la carpeta primaria de máquinas virtuales y del host, clúster o grupo de recursos primario simultáneamente.

Por ejemplo, se pueden establecer permisos para un conmutador distribuido y sus grupos de puertos distribuidos asociados si se configuran permisos para un objeto primario, como una carpeta o un centro de datos. También se debe seleccionar la opción para propagar estos permisos a los objetos secundarios.

Los permisos tienen distintas formas en la jerarquía.

Entidades administradas

Las entidades administradas hacen referencia a los siguientes objetos de vSphere. Las entidades administradas ofrecen operaciones específicas que varían según el tipo de entidad. Los usuarios con privilegios pueden definir permisos en entidades administradas. Consulte la documentación vSphere API para obtener más información sobre los objetos, las propiedades y los métodos de vSphere.

- Clústeres

- Centros de datos

- Almacenes de datos

- Clústeres de almacenes de datos

- Carpetas

- Hosts

- Redes (excepto vSphere Distributed Switch)

- Grupos de puertos distribuidos

- Grupos de recursos

- Plantillas

- Máquinas virtuales

- vSphere vApps

Entidades globales

No se pueden modificar los permisos en entidades que derivan sus permisos del sistema vCenter Server raíz.

- Campos personalizados

- Licencias

- Funciones

- Intervalos de estadísticas

- Sesiones