Los servicios de vSphere Trust Authority, al menos un servidor de claves externo compatible con KMIP, los sistemas de vCenter Server y los hosts ESXi contribuyen a la infraestructura de confianza.

Descripción de una infraestructura de confianza

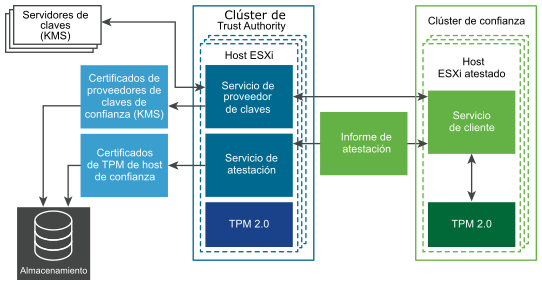

Una infraestructura de confianza se compone como mínimo de un clúster de vSphere Trust Authority, un clúster de confianza y un servidor de claves externo compatible con KMIP. Cada clúster contiene hosts ESXi que ejecutan servicios de vSphere Trust Authority específicos, como se muestra en la siguiente figura.

La configuración del clúster de Trust Authority ofrece dos servicios:

- Servicio de atestación

- Servicio de proveedor de claves

Cuando se configura vSphere Trust Authority, los hosts ESXi del clúster de confianza se comunican con el servicio de atestación. El servicio de proveedor de claves se interpone entre los hosts de confianza y uno o varios proveedores de claves de confianza.

Qué es el servicio de atestación de vSphere Trust Authority

El servicio de atestación genera un documento firmado que contiene aserciones en las que se describe el estado binario y de configuración de los hosts ESXi remotos en el clúster de confianza. El servicio de atestación acredita el estado de los hosts ESXi que utilizan un chip del módulo de plataforma de confianza (Trusted Platform Module, TPM) 2.0 como base para la medición y la generación de informes de software. El TPM del host ESXi remoto mide la pila de software y envía los datos de configuración al servicio de atestación. El servicio de atestación verifica que la firma de medición de software se pueda atribuir a una clave de aprobación (EK) de TPM de confianza configurada previamente. El servicio de atestación también garantiza que la medición de software coincida con una imagen de un conjunto de imágenes de ESXi previamente designadas. El servicio de atestación firma un token web de JSON (JWT) que envía al host ESXi, lo que proporciona las aserciones sobre la identidad, la validez y la configuración del host ESXi.

Descripción del servicio de proveedor de claves de vSphere Trust Authority

Con el servicio de proveedor de claves, ya no es necesario que vCenter Server y los hosts ESXi requieran credenciales de servidor de claves directas. En vSphere Trust Authority, para que un host ESXi tenga acceso a una clave de cifrado, debe autenticarse con el servicio de proveedor de claves.

Para que el servicio de proveedor de claves se conecte a un servidor de claves, el administrador de Trust Authority debe establecer una configuración de confianza. En la mayoría de los servidores compatibles con KMIP, una configuración de confianza implica configurar certificados de cliente y servidor.

Para garantizar que las claves solo publiquen en hosts ESXi de confianza, el servicio de proveedor de claves actúa como guardián de los servidores principales. El servicio de proveedor de claves oculta las especificaciones del servidor de claves del resto de la pila de software en el centro de datos mediante un proveedor de claves de confianza. Cada proveedor de claves de confianza tiene una sola clave de cifrado principal configurada y hace referencia a uno o varios servidores de claves. El servicio de proveedor de claves puede tener varios proveedores de claves de confianza configurados. Por ejemplo, es posible que desee tener un proveedor de claves de confianza independiente para cada departamento de una organización. Cada proveedor de claves de confianza utiliza una clave principal diferente, pero puede hacer referencia al mismo servidor de claves de respaldo.

Después de crear un proveedor de claves de confianza, el servicio de proveedor de claves puede aceptar solicitudes de los hosts ESXi de confianza para ejecutar operaciones criptográficas en ese proveedor de claves de confianza.

Cuando un host ESXi de confianza solicita operaciones frente a un proveedor de claves de confianza, el servicio del proveedor de claves garantiza que se certifique el host ESXi que está intentando obtener la clave de cifrado. Después de pasar todas las comprobaciones, el host ESXi de confianza recibe claves de cifrado del servicio de proveedor de claves.

Qué puertos utiliza vSphere Trust Authority

Los servicios de vSphere Trust Authority escuchan conexiones detrás del proxy inverso del host ESXi. Todas las comunicaciones se producen a través de HTTPS en el puerto 443.

Qué son los hosts vSphere Trust Authority de confianza

Los hosts ESXi de confianza están configurados para usar proveedores de claves de confianza a fin de realizar operaciones de cifrado. Los hosts ESXi de confianza realizan operaciones clave al comunicarse con el servicio de proveedor de claves y el servicio de atestación. Para las operaciones de autenticación y autorización, los hosts ESXi de confianza utilizan un token que se obtiene del servicio de atestación. Para obtener un token válido, el host ESXi de confianza debe atestiguarse correctamente en el servicio de atestación. El token contiene ciertas notificaciones que se utilizan a fin de decidir si el host ESXi de confianza tiene autorización para acceder a un proveedor de claves de confianza.

Requisitos de vSphere Trust Authority y el servidor de claves

vSphere Trust Authority requiere el uso de al menos un servidor de claves. En versiones anteriores de vSphere, el servidor de claves se llamaba servidor de administración de claves o KMS. Actualmente, el cifrado de máquinas virtuales de vSphere admite servidores de claves compatibles con KMIP 1.1.

Cómo almacena vSphere Trust Authority información de estado y configuración

vCenter Server es principalmente un servicio de acceso directo para obtener información sobre el estado y la configuración de vSphere Trust Authority. La mayor parte de la información de configuración y estado de vSphere Trust Authority se almacena en los hosts ESXi de la base de datos de ConfigStore. Parte de la información de estado también se almacena en la base de datos de vCenter Server.

Cómo se integra vSphere Trust Authority con vCenter Server

Puede configurar instancias independientes de vCenter Server para administrar el clúster de Trust Authority y el clúster de confianza. Consulte Configurar vSphere Trust Authority.

En un clúster de confianza, vCenter Server administra las llamadas API de Trust Authority y las envía a los hosts ESXi. vCenter Server replica las llamadas API entre todos los hosts ESXi del clúster de confianza.

Después de configurar vSphere Trust Authority inicialmente, puede agregar o quitar hosts ESXi en un clúster de Trust Authority o un clúster de confianza. Consulte Agregar y eliminar hosts de vSphere Trust Authority.