Los servicios de vSphere Trust Authority se configuran para atestar los hosts ESXi, los cuales luego pueden realizar operaciones criptográficas de confianza.

vSphere Trust Authority utiliza la atestación remota para que los hosts ESXi demuestren la autenticidad de su software arrancado. La atestación verifica que los hosts ESXi ejecutan software VMware auténtico o software de socio firmado por VMware. La atestación depende de las mediciones que provienen de un chip de módulo de plataforma de confianza (Trusted Platform Module, TPM) 2.0 instalado en el host ESXi. En vSphere Trust Authority, una instancia de ESXi puede acceder a las claves de cifrado y realizar operaciones criptográficas solo después de que se haya atestado.

Glosario de vSphere Trust Authority

vSphere Trust Authority introduce términos y definiciones específicos que resulta importante comprender.

| Término | Definición |

|---|---|

| VMware vSphere® Trust Authority™ | Especifica un conjunto de servicios que habilita una infraestructura de confianza. Es responsable de garantizar que los hosts ESXi ejecuten software de confianza y de que solo se liberen claves de cifrado en hosts ESXi de confianza. |

| Componentes de vSphere Trust Authority | Los componentes de vSphere Trust Authority son los siguientes:

|

| Servicio de atestación | Atesta el estado de un host ESXi remoto. Utiliza TPM 2.0 para establecer una raíz de confianza del hardware y comprueba las mediciones de software con una lista de versiones de ESXi aprobadas por el administrador. |

| Servicio de proveedor de claves | Encapsula uno o varios servidores de claves y expone proveedores de claves de confianza que se pueden especificar al cifrar máquinas virtuales. Actualmente, los servidores de claves se limitan al protocolo KMIP. |

| Infraestructura de confianza | Una infraestructura de confianza consta de lo siguiente:

Nota: Debe utilizar sistemas

vCenter Server independientes para el clúster de Trust Authority y el clúster de confianza.

|

| Clúster de Trust Authority | Consiste en un clúster de vCenter Server de hosts ESXi que ejecutan componentes de vSphere Trust Authority (el servicio de atestación y el servicio de proveedor de claves). |

| Host de Trust Authority | Un host ESXi que ejecuta componentes de vSphere Trust Authority (el servicio de atestación y el servicio de proveedor de claves). |

| Clúster de confianza | Consiste en un clúster de vCenter Server de hosts ESXi de confianza que el clúster de Trust Authority atesta de forma remota. Aunque no es estrictamente obligatorio, un servicio de proveedor de claves configurado aumenta enormemente el valor que proporciona un clúster de confianza. |

| Host de confianza | Un host ESXi cuyo software ha sido validado por el servicio de atestación del clúster de Trust Authority. Este host ejecuta máquinas virtuales de carga de trabajo que se pueden cifrar mediante proveedores de claves publicados por el servicio de proveedor de claves del clúster de Trust Authority. |

| Cifrado de vSphere para máquinas virtuales | El cifrado de máquinas virtuales de vSphere puede crear máquinas virtuales cifradas y cifrar las máquinas virtuales existentes. El cifrado de máquinas virtuales de vSphere se introdujo en vSphere 6.5. Consulte Claves de cifrado y proveedores de claves de vSphere para conocer las diferencias en cómo los proveedores de claves gestionan las claves de cifrado. |

| Proveedor de claves de confianza | Un proveedor de claves que encapsula una única clave de cifrado en un servidor de claves. El acceso a la clave de cifrado requiere que el servicio de atestación confirme que el software de ESXi se verificó en el host de confianza. |

| Proveedor de claves estándar | Un proveedor de claves que obtiene las claves de cifrado directamente de un servidor de claves y distribuye claves a los hosts necesarios en un centro de datos. En vSphere, anteriormente se conocía como clúster de KMS. |

| Servidor de claves | Un servidor de administración de claves (Key Management Server, KMS) de KMIP que está asociado a un proveedor de claves. |

| vCenter Server de carga de trabajo | El vCenter Server que administra y se utiliza para configurar uno o varios clústeres de confianza. |

Conceptos básicos de vSphere Trust Authority

Con vSphere Trust Authority, se puede realizar lo siguiente:

- Proporcionar hosts ESXi con una raíz de hardware de confianza y capacidades de atestación remota

- Restringir la administración de claves de cifrado mediante la liberación de claves solo a hosts ESXi atestados

- Crear un entorno administrativo más seguro para administrar la confianza

- Centralizar la administración de varios servidores de claves

- Continuar realizando operaciones criptográficas en máquinas virtuales, pero con un nivel mejorado de administración de claves de cifrado

En vSphere 6.5 y 6.7, el cifrado de máquinas virtuales depende de vCenter Server para obtener claves de cifrado de un servidor de claves e insertarlas en los hosts ESXi según corresponda. vCenter Server autentifica con el servidor de claves utilizando los certificados del cliente y del servidor, que se almacenan en VMware Endpoint Certificate Store (VECS). Las claves de cifrado que se envían desde el servidor de claves pasan por la memoria de vCenter Server a los hosts ESXi requeridos (con cifrado de datos proporcionado por TLS a través de la conexión). Además, vSphere depende de las comprobaciones de privilegios en vCenter Serverpara validar los permisos de los usuarios y aplicar las restricciones de acceso al servidor de claves. Aunque esta arquitectura es segura, no soluciona la posibilidad de que se produzca un riesgo para vCenter Server, que haya un administrador de vCenter Server malintencionado o que se presente un error de administración o de configuración que pueda provocar pérdidas o robo de secretos.

En vSphere 7.0 y versiones posteriores, vSphere Trust Authority soluciona estos problemas. Puede crear una base informática de confianza, que consta de un conjunto seguro y manejable de hosts ESXi. vSphere Trust Authority implementa un servicio de atestación remoto para los hosts ESXi en los que desea confiar. Además, vSphere Trust Authority mejora la compatibilidad con la atestación de TPM 2.0 (agregada a vSphere a partir de la versión 6.7), para implementar restricciones de acceso en las claves de cifrado y, así, proteger mejor los secretos de carga de trabajo de las máquinas virtuales. Además, vSphere Trust Authority solo permite que administradores de Trust Authority autorizados configuren los servicios de vSphere Trust Authority y los hosts de Trust Authority. El administrador de Trust Authority puede ser el mismo usuario que el usuario administrador de vSphere, o bien, uno independiente.

Al final, vSphere Trust Authority permite ejecutar las cargas de trabajo en un entorno más seguro y protegido mediante lo siguiente:

- Detectar alteraciones

- No permitir cambios no autorizados

- Evitar malware y modificaciones

- Limitar que las cargas de trabajo confidenciales se ejecuten solo en una pila de hardware y software seguro y verificado

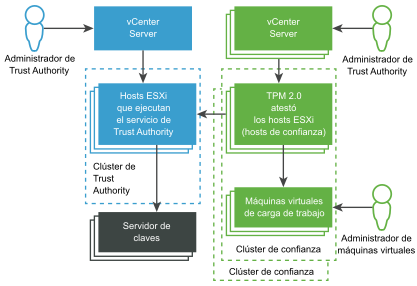

Arquitectura de vSphere Trust Authority

En la siguiente figura, se muestra una vista simplificada de la arquitectura de vSphere Trust Authority.

En esta figura:

- Sistemas vCenter Server

Sistemas vCenter Server independientes administran el clúster de Trust Authority y los clústeres de confianza.

- Clúster de Trust Authority

Consta de los hosts ESXi que ejecutan los componentes de vSphere Trust Authority.

- Servidores de claves

Almacenan claves de cifrado que utiliza el servicio de proveedor de claves cuando se realizan operaciones de cifrado. Los servidores de claves son externos a vSphere Trust Authority.

- Clústeres de confianza

Consta de los hosts de confianza ESXi que se han atestado de forma remota con un TPM y que ejecutan cargas de trabajo cifradas.

- Administrador de Trust Authority

Administrador que es miembro del grupo TrustedAdmins de vCenter Server y que configura la infraestructura de confianza.

vSphere Trust Authority permite que haya flexibilidad en el modo en que se designan los administradores de Trust Authority. Los administradores de Trust Authority de la figura pueden ser usuarios independientes. También es posible que los administradores de Trust Authority sean el mismo usuario, mediante credenciales vinculadas a través de los sistemas vCenter Server. En este caso, es el mismo usuario y el mismo grupo TrustedAdmins.

- Administrador de máquinas virtuales

Administrador al que se han otorgado privilegios para administrar las máquinas virtuales de carga de trabajo cifradas en los hosts de confianza.