Revise cómo instalar y configurar Harbor como un servicio de supervisor. A continuación, podrá utilizar Harbor como registro de cargas de trabajo que se ejecutan en clústeres de Tanzu Kubernetes Grid y pods de vSphere. Harbor necesita a Contour como controlador de entrada, por lo que primero debe instalar el servicio de supervisor de Contour y luego instalar Harbor.

Instalar Harbor como un servicio de supervisor

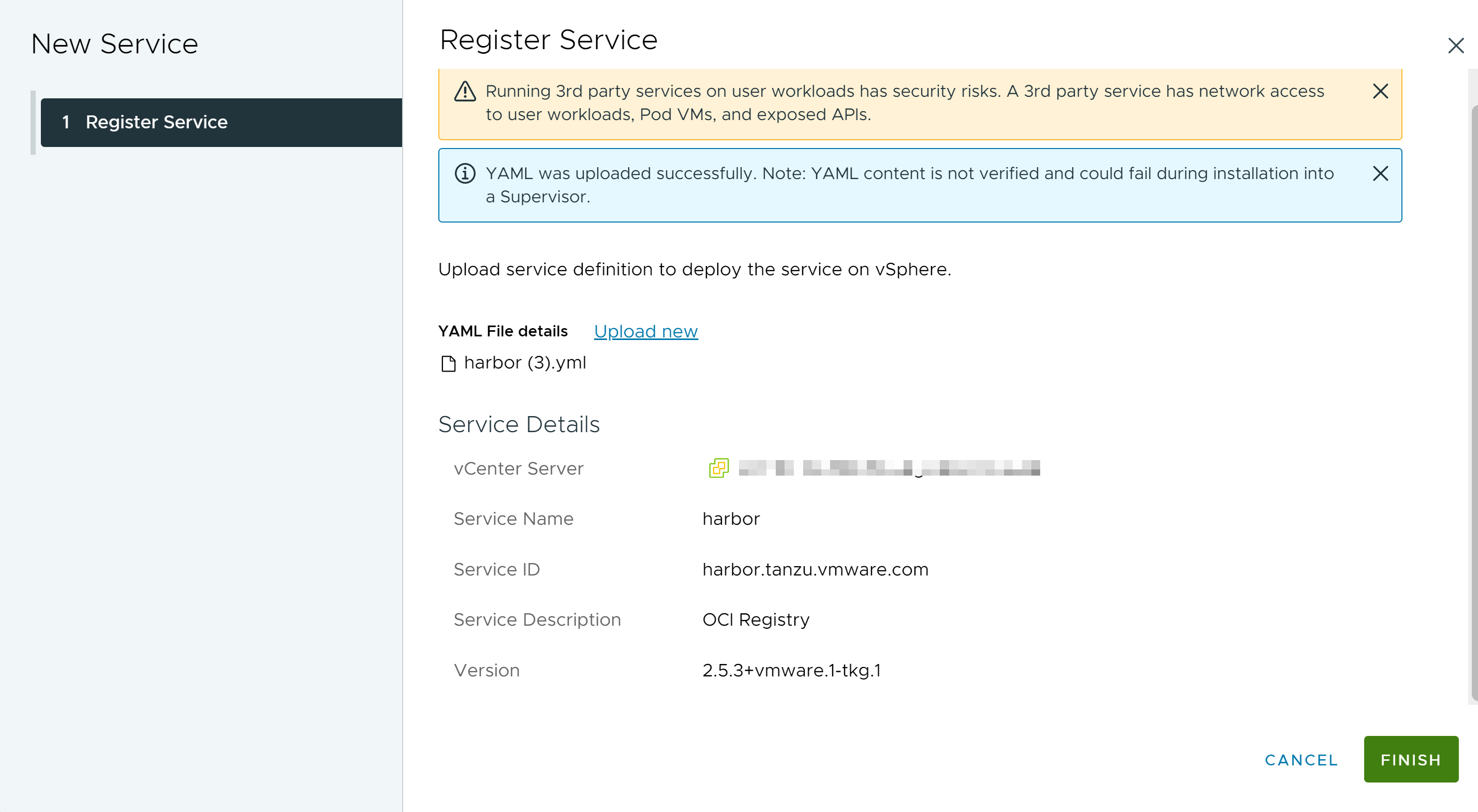

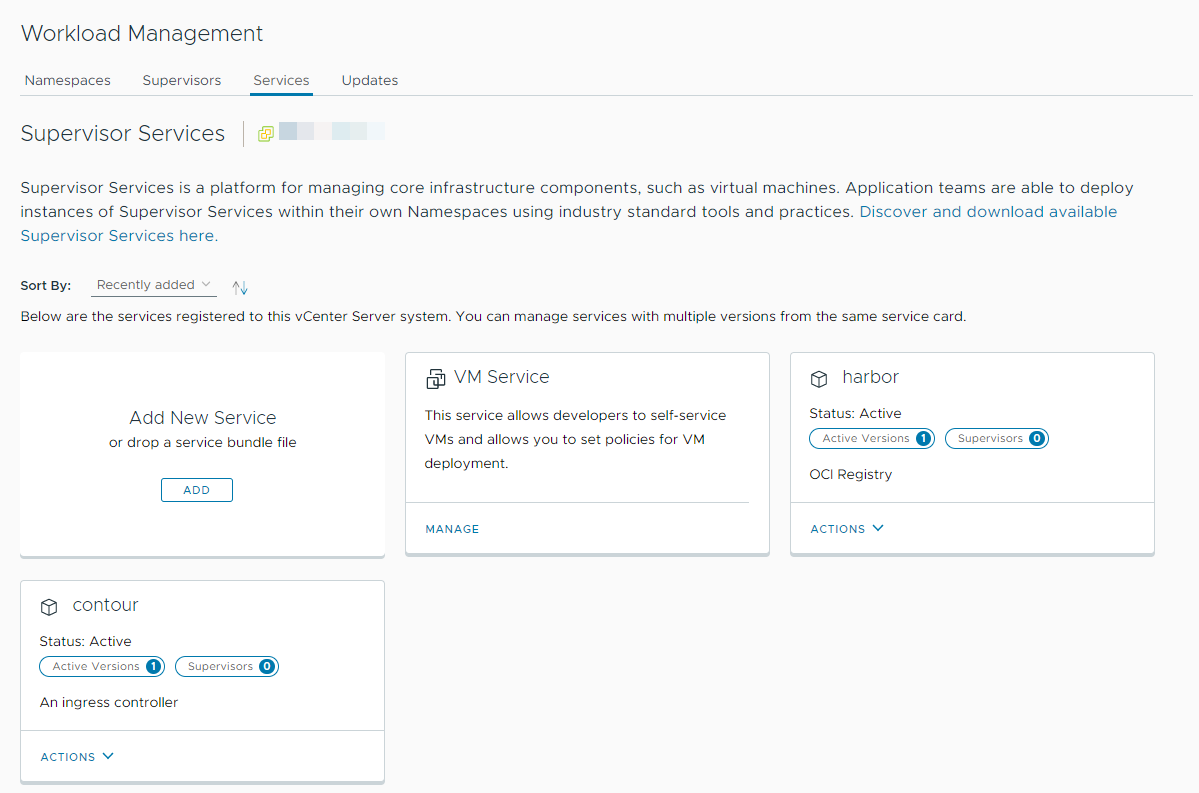

Harbor se instala como un servicio de supervisor mediante la opción Administración de cargas de trabajo en vSphere Client.

Requisitos previos

- Compruebe que haya actualizado a vCenter Server 8.0a o una versión posterior. Los servicios de supervisor de Harbor y Contour son compatibles con vCenter Server 8.0a y versiones posteriores.

- Compruebe que tenga el privilegio Administrar servicios de supervisor en el sistema vCenter Server donde agrega los servicios.

- Instale Contour como servicio de supervisor en el mismo Supervisor en el que desea instalar Harbor. Consulte Instalar Contour como servicio de supervisor en vSphere IaaS control plane.

- Designe y utilice un FQDN para acceder a la interfaz de usuario del administrador de Harbor.

Procedimiento

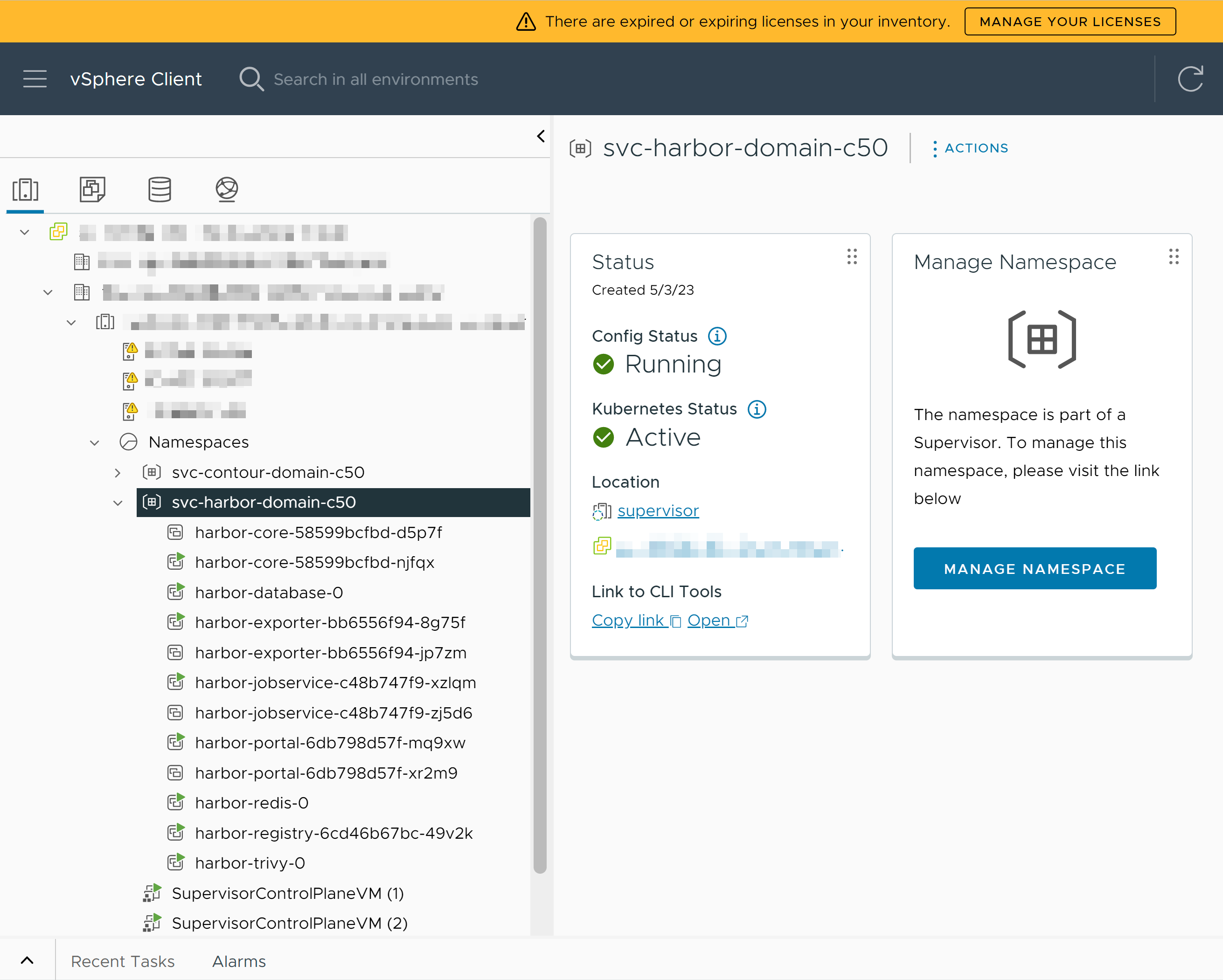

Resultados

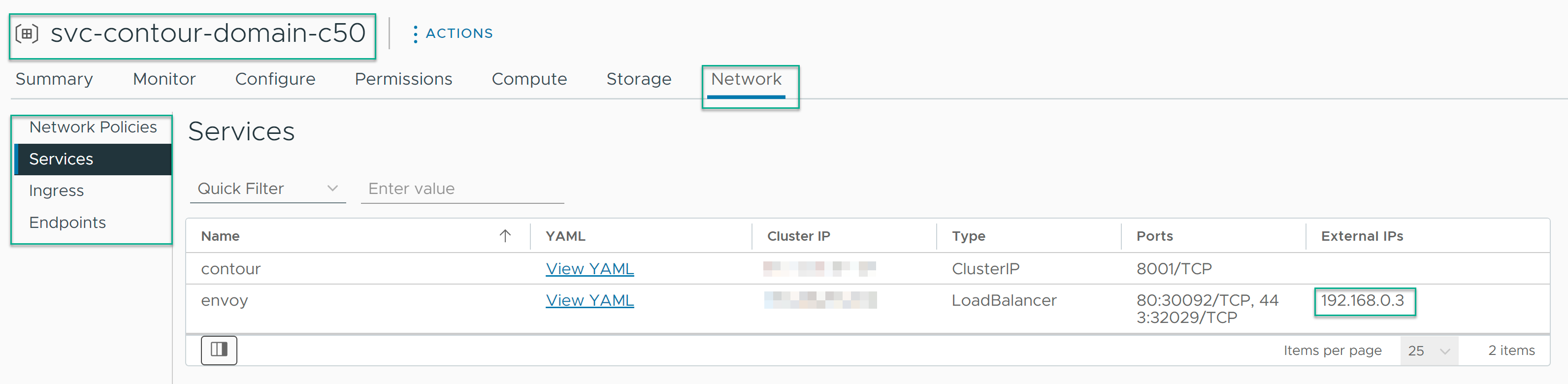

Asignar el FQDN de Harbor a la dirección IP de entrada de Envoy

Después de que se instale satisfactoriamente Harbor, incluya un registro de la asignación de FQDN de Harbor a la dirección IP de entrada de Envoy en un servidor DNS externo que esté configurado con el Supervisor.

Los clústeres de Tanzu Kubernetes Grid, los pods de vSphere y el Supervisor deben poder resolver el FQDN de Harbor para poder extraer imágenes del registro.

Establecer la confianza con el servicio de supervisor de Harbor

Una vez que Harbor esté instalado, debe configurar la confianza entre el Supervisor y Harbor para utilizarlo como registro de los pods de vSphere. Los clústeres de Tanzu Kubernetes Grid que están en la misma instancia de Supervisor que Harbor tienen la confianza establecida con Harbor automáticamente. Para utilizar Harbor como registro para clústeres de Tanzu Kubernetes Grid que se ejecutan en diferentes Supervisores, debe configurar la confianza entre Harbor y estos clústeres de Tanzu Kubernetes Grid.

Establecer la confianza entre Harbor y Supervisor

- Extraiga la CA de Harbor de la interfaz de usuario de Harbor o mediante el secreto TLS en el plano de control del Supervisor. Puede obtener el archivo ca.cert en la interfaz de usuario del administrador de Harbor en .

- Agregue la CA de Harbor al configMap de image-fetcher-ca-bundle en el espacio de nombres kube-system. Debe haber iniciado sesión con una cuenta administrativa de vCenter Single Sing-On y tener permiso para editar image-fetcher-ca-bundle.

- Configure la variable de entorno KUBE_EDITOR como se describe aquí:

- Edite el ConfigMap mediante el siguiente comando:

kubectl edit configmap image-fetcher-ca-bundle -n kube-system

- Anexe el contenido del archivo de Harbor caca.cert al ConfigMap debajo del certificado de Supervisor existente. Asegúrese de no cambiar el certificado de Supervisor.

apiVersion: v1 data: ca-bundle: |- -----BEGIN CERTIFICATE----- MIIC/jCCAeagAwIBAgIBADANBgkqhkiG9w0BAQsFADAVMRMwEQYDVQQDEwprdWJl ... qB72tWi8M5++h2RGcVash0P1CUZOHkpHxGdUGYv1Z97Wl89dT2OTn3iXqn8d1JAK aF8= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIDKDCCAhCgAwIBAgIQBbUsj7mqXXC5XRhqqU3GiDANBgkqhkiG9w0BAQsFADAU ... 5q7y87vOLTr7+0MG4O01zK0dJYx2jVhZlsuduMYpfqRLLewVl0eGu/6vr2M= -----END CERTIFICATE----- kind: ConfigMap metadata: creationTimestamp: "2023-03-15T14:28:34Z" name: image-fetcher-ca-bundle namespace: kube-system resourceVersion: "713" uid: 6b7611a0-25fa-40f7-b4f5-e2a13bd0afe3 - Guarde las ediciones realizadas en el archivo. Como resultado, kubectl notifica:

configmap/image-fetch-ca-bundle edit

Establecer la confianza entre Harbor y el clúster de Tanzu Kubernetes Grid que se ejecuta en Supervisores diferentes a Harbor

Los clústeres de Tanzu Kubernetes Grid que se ejecutan en Supervisores diferentes al que tiene instalado Harbor deben tener conectividad de red con Harbor. Estos clústeres de Tanzu Kubernetes Grid deben poder resolver el FQDN de Harbor.

Para establecer la confianza entre Harbor y los clústeres de Tanzu Kubernetes Grid, extraiga la CA de Harbor de la interfaz de usuario de Harbor o mediante el secreto TLS en el plano de control del Supervisor y, a continuación, siga los pasos que se indican en Integrar un clúster de TKG 2 con un registro de contenedor privado.