Les dispositifs Access Point basés sur une zone DMZ requièrent certaines règles de pare-feu sur les pare-feu frontaux et principaux. Lors de l'installation, les services Access Point sont configurés pour écouter sur certains ports réseau par défaut.

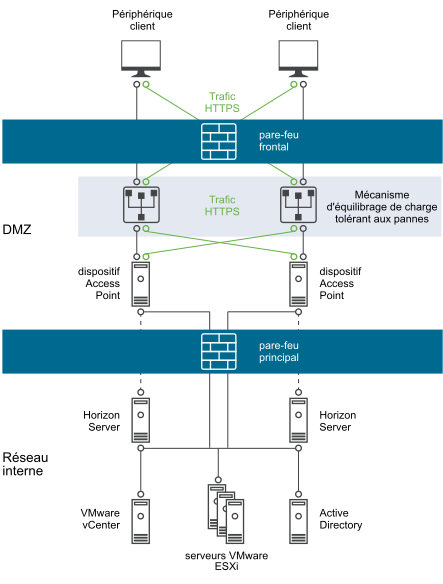

En général, un déploiement de dispositif Access Point basé sur une zone DMZ inclut deux pare-feu.

- Un pare-feu frontal externe en réseau est nécessaire pour protéger la zone DMZ et le réseau interne. Vous configurez ce pare-feu pour permettre au trafic réseau externe d'atteindre la zone DMZ.

- Un pare-feu principal, entre la zone DMZ et le réseau interne, est requis pour fournir un deuxième niveau de sécurité. Vous configurez ce pare-feu pour accepter uniquement le trafic qui provient des services dans la zone DMZ.

La règle de pare-feu contrôle exclusivement les communications entrantes provenant des services de la zone DMZ, ce qui réduit considérablement le risque que le réseau interne soit compromis.

Pour autoriser des périphériques clients externes à se connecter à un dispositif Access Point dans la zone DMZ, le pare-feu frontal doit autoriser le trafic sur certains ports. Par défaut, les périphériques clients externes et les clients Web externes (HTML Access) se connectent à un dispositif Access Point dans la zone DMZ sur le port TCP 443. Si vous utilisez le protocole Blast, le port 443 doit être ouvert sur le pare-feu. Si vous utilisez le protocole PCOIP, le port 4172 doit être ouvert sur le pare-feu.

La figure suivante montre un exemple de configuration qui comporte des pare-feu frontal et principal.